RU2479014C1 - Method of designing system for anti-terrorist protection of facility - Google Patents

Method of designing system for anti-terrorist protection of facilityDownload PDFInfo

- Publication number

- RU2479014C1 RU2479014C1RU2012112586/08ARU2012112586ARU2479014C1RU 2479014 C1RU2479014 C1RU 2479014C1RU 2012112586/08 ARU2012112586/08 ARU 2012112586/08ARU 2012112586 ARU2012112586 ARU 2012112586ARU 2479014 C1RU2479014 C1RU 2479014C1

- Authority

- RU

- Russia

- Prior art keywords

- facility

- security

- perimeter

- indicators

- terrorist

- Prior art date

Links

- 238000000034methodMethods0.000titleclaimsdescription13

- 230000004044responseEffects0.000claimsabstractdescription8

- 238000004364calculation methodMethods0.000claimsdescription9

- 238000012360testing methodMethods0.000claimsdescription4

- 229910052729chemical elementInorganic materials0.000claims1

- 230000009471actionEffects0.000abstractdescription21

- 230000000694effectsEffects0.000abstract1

- 230000002401inhibitory effectEffects0.000abstract1

- 239000000126substanceSubstances0.000abstract1

- 230000004888barrier functionEffects0.000description10

- 238000013461designMethods0.000description10

- 238000013178mathematical modelMethods0.000description6

- 238000010276constructionMethods0.000description4

- 239000011449brickSubstances0.000description3

- 229910000897Babbitt (metal)Inorganic materials0.000description2

- 238000013459approachMethods0.000description2

- 238000001514detection methodMethods0.000description2

- 238000009434installationMethods0.000description2

- 230000002123temporal effectEffects0.000description2

- 208000027066STING-associated vasculopathy with onset in infancyDiseases0.000description1

- 230000036626alertnessEffects0.000description1

- 238000004458analytical methodMethods0.000description1

- 230000003466anti-cipated effectEffects0.000description1

- 230000000052comparative effectEffects0.000description1

- 230000001447compensatory effectEffects0.000description1

- 238000004590computer programMethods0.000description1

- 238000005094computer simulationMethods0.000description1

- 230000006378damageEffects0.000description1

- 238000012938design processMethods0.000description1

- 238000011156evaluationMethods0.000description1

- 231100001261hazardousToxicity0.000description1

- 238000005457optimizationMethods0.000description1

- 230000008520organizationEffects0.000description1

- 230000035515penetrationEffects0.000description1

- 230000002265preventionEffects0.000description1

- 238000012545processingMethods0.000description1

- 230000001681protective effectEffects0.000description1

- 230000001105regulatory effectEffects0.000description1

- 239000011150reinforced concreteSubstances0.000description1

- 230000000452restraining effectEffects0.000description1

- 238000012552reviewMethods0.000description1

- 230000011664signalingEffects0.000description1

- 238000004088simulationMethods0.000description1

- 230000009295sperm incapacitationEffects0.000description1

- 238000010972statistical evaluationMethods0.000description1

- 238000007619statistical methodMethods0.000description1

- 238000012549trainingMethods0.000description1

- 238000012546transferMethods0.000description1

- 238000012795verificationMethods0.000description1

Images

Landscapes

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

Abstract

Description

Translated fromRussianПредлагаемое изобретение относится к области оптимизации процесса проектирования систем безопасности объектов различного назначения от несанкционированного проникновения с применением вычислительных средств (компьютерного моделирования).The present invention relates to the field of optimization of the design process of security systems for objects of various purposes from unauthorized entry with the use of computing tools (computer simulation).

Известны способы проектирования систем физической защиты от несанкционированного проникновения (Проектирование и оценка систем физической защиты. // Учебник, М., 2003) с применением датчиков, размещаемых на территории охраняемого объекта.Known methods of designing physical protection systems against unauthorized entry (Design and evaluation of physical protection systems. // Textbook, M., 2003) using sensors located on the territory of the protected object.

Для выполнения задач проектирования известными способами при проверке эффективности систем безопасности возможно применение компьютерных программ, среди которых «ASSES», «SAVI», «EASI» (США), «НИКИРЭТА», - Ольховникова, Смирнова, программные комплексы «СПРУТ-ИСТА» (ЗАО «НЛП «Иста-Системс», «ВЕГА-2» (НИИСБ ФГУП «СНПО «Элерон») и др.To perform design tasks by known methods when checking the effectiveness of security systems, it is possible to use computer programs, including ASSES, SAVI, EASI (USA), NIKIRETA, Olkhovnikova, Smirnova, and SPRUT-ISTA software systems ( CJSC NLP Ista-Systems, VEGA-2 (NIISB FSUE SNPO Eleron), etc.

Известные способы проектирования дают возможность моделировать системы физической защиты для определения критической точки задержания нарушителя силами охраны с применением технических средств, вместе с тем они не дают возможности всесторонне оценивать достаточность мероприятий по антитеррористической защите объектов промышленности и энергетики. Допущенные ошибки выявляются в процессе применения систем безопасности, что приводит к возможности совершения безнаказанного правонарушения, что, в свою очередь, вызывает необходимость доработки проекта системы безопасности, приводит к потере времени и финансовым издержкам.Known design methods make it possible to simulate physical protection systems to determine the critical point of detention of an intruder by security forces using technical means, but at the same time they do not make it possible to comprehensively assess the adequacy of anti-terrorism protection measures for industrial and energy facilities. Mistakes made are revealed during the application of security systems, which leads to the possibility of committing an impunity offense, which, in turn, causes the need to refine the design of the security system, leading to loss of time and financial costs.

Известен также способ проектирования системы комплексной безопасности объекта по патенту РФ №2219576, G06F 17/00, согласно которому выбираются типы и количество датчиков, размещаемых на модели охраняемого объекта (отдельное здание), затем строят имитационную модель системы безопасности, позволяющую вносить изменения в проект до стадии его использования путем сравнительной оценки данных разработанной модели и технического задания на проект.There is also a known method of designing an integrated security system for an object according to RF patent No. 22199576, G06F 17/00, according to which the types and number of sensors placed on the model of the protected object (separate building) are selected, then a simulation model of the security system is built that allows you to make changes to the design before stages of its use by a comparative assessment of the data of the developed model and the terms of reference for the project.

Способ по патенту РФ №2219576, G06F 17/00 выбран в качестве прототипа, как наиболее близкий по технической сущности. В известном способе строят модель охраняемого объекта с использованием ЭВМ, в память которой вводят базу данных, содержащую математические модели датчиков, зоны их действия и особенности работы. Затем осуществляют тестирование работы сформированной модели и обработку результатов тестирования статистическими методами. Полученные результаты сравнивают с заданными, после чего вносят изменения в расположение, типы и количество датчиков, добиваясь достижения заданного значения статистической оценки.The method according to the patent of the Russian Federation No. 2219576, G06F 17/00 is selected as a prototype, as the closest in technical essence. In the known method, a model of the protected object is built using a computer, in the memory of which a database is entered containing mathematical models of sensors, their zones of operation and features of work. Then carry out testing of the formed model and processing the test results by statistical methods. The results are compared with the set, after which they make changes in the location, types and number of sensors, achieving the desired value of the statistical evaluation.

Недостатки прототипа заключаются в том, что рассматривается модель охраны локального объекта (здания), для периметровых объектов (заводы, ТЭЦ, ГЭС НПЗ и др. территориально распределенные объекты) данный способ проектирования не применим, т.к. расчет расстановки технических средств охраны периметра и системы инженерных заграждений требует другого подхода с учетом временных параметров действий правонарушителя и сил охраны.The disadvantages of the prototype are that the model of protection of a local object (building) is considered, for perimeter objects (plants, TPPs, HPP refineries, and other geographically distributed objects) this design method is not applicable, because the calculation of the arrangement of perimeter security equipment and the engineering barrage system requires a different approach, taking into account the time parameters of the offender’s actions and the security forces.

Задача заявителя - получение возможности более достоверно определять оптимальный уровень безопасности антитеррористической защищенности площадного объекта (объекта промышленности, энергетики) на стадии проектирования с помощью ЭВМ.The applicant's task is to be able to more reliably determine the optimal level of security of the anti-terrorist protection of an area facility (industry, energy) at the design stage using a computer.

Технический результат заключается в повышении достоверности получаемого при проектировании результата определения достаточного уровня антитеррористической защищенности охраняемых объектов путем построения математической модели с учетом расположения объекта на местности, технических средств охраны периметра объекта, системы инженерных заграждений, времени действия правонарушителя и упреждения его действий силами охраны. Получение достоверного результата по проектированию оптимальной модели охраны объекта с учетом вышеперечисленных параметров позволяет заказчику определить обоснованную сумму затрат на создание системы антитеррористической защищенности объекта.The technical result consists in increasing the reliability of the result of designing the determination of a sufficient level of anti-terrorism protection of protected objects by constructing a mathematical model taking into account the location of the object on the ground, the technical means of guarding the perimeter of the object, the engineering barrage system, the time of the offender's actions and the prevention of his actions by the security forces. Obtaining a reliable result on the design of an optimal model of object security, taking into account the above parameters, allows the customer to determine the reasonable amount of the cost of creating an anti-terrorism security system of the object.

Технический результат достигается тем, что в известном способе проектирования системы комплексной безопасности объекта, включающем использование ЭВМ с базой данных типов и количества датчиков для построения модели охраняемого объекта с выделением критически опасных для нападения элементов, оценку степени защищенности объекта путем тестирования построенной модели и последующую корректировку проекта, согласно предлагаемому решению по проектированию системы антитеррористической защищенности разделяют весь периметр охраняемого объекта на участки с расчетами кратчайших расстояний от периметра каждого участка до каждого критически опасного для нападения элемента. При этом в памяти ЭВМ создают дополнительные базы данных, включающие следующие данные: характеристики условного правонарушителя (количество, подготовка, боевые возможности, скорость передвижения), нормативные показатели и боевые возможности сил реагирования (часовой, мобильная группа, резервная группа, караул), временные характеристики сдерживающих свойств инженерно-технических средств охраны (типы физических барьеров, ограждений) и расчетные расстояния по возможным передвижениям условного правонарушителя и сил реагирования. Затем рассчитывают временные показатели движения условного правонарушителя от периметра охраняемого объекта и условной мобильной группы сил реагирования от места базирования до каждого критического элемента объекта (с учетом времени года и средств передвижения), сравнивают временные показатели и выстраивают графические модели упреждаемости или неупреждаемости террористического акта по каждому критическому элементу объекта по всем участкам периметра и обобщенную модель на весь объект в целом, затем по графическим моделям визуально оценивают степень защищенности, которая зависит от упреждаемости действий правонарушителя и выстраивают варианты построения системы безопасности, из которых выбирают наиболее оптимальные.The technical result is achieved by the fact that in the known method of designing an integrated security system for an object, including the use of a computer with a database of types and number of sensors for constructing a model of a protected object with the identification of elements critical for attack, assessing the degree of security of the object by testing the constructed model and then adjusting the project , according to the proposed solution for the design of an anti-terrorism security system, the entire perimeter of the protected area is shared EKTA into sections settled at the shortest distance from the perimeter of each portion to each critically hazardous attack element. At the same time, additional databases are created in the computer's memory, including the following data: characteristics of the conditional offender (number, preparation, combat capabilities, speed of movement), normative indicators and combat capabilities of the response forces (sentry, mobile group, reserve group, guard), time characteristics the restraining properties of engineering security equipment (types of physical barriers, fences) and estimated distances for possible movements of the conditional offender and response forces. Then, the temporal indicators of the movement of the conditional offender from the perimeter of the guarded object and the conditional mobile group of reaction forces from the base to each critical element of the object (taking into account the time of year and vehicles) are calculated, time indicators are compared and graphical models of the pre-emptive or non-anticipated terrorist attack for each critical an element of an object along all sections of the perimeter and a generalized model for the entire object as a whole, then visually for graphic models evaluate the degree of security which depends on the action uprezhdaemosti offender and build variants of security systems, which are selected from optimal.

Введение дополнительных баз данных, содержащих параметры, с помощью которых определяются временные показатели действий правонарушителя и сил охраны, позволяет построить полную модель охраны площадного объекта: определить порядок действий подразделений охраны по всем критическим элементам объекта; определить оптимальные места построения инженерно-технических средств охраны периметра.The introduction of additional databases containing parameters that can be used to determine the temporal indicators of the offender’s actions and the security forces allows us to build a complete model for the protection of an area object: determine the order of actions of security units for all critical elements of the object; determine the optimal location for the construction of engineering and technical means of perimeter protection.

Выстраивание графических моделей упреждаемости или неупреждаемости совершения террористического акта по каждому критическому элементу объекта по всем участкам периметра позволяет создать полную математическую модель защиты объекта, оценить его эффективность в зимнее и летнее время, днем и ночью, моделируя действия правонарушителя и мобильной группы сил реагирования на автомашине и в пешем порядке. Графики позволяют наглядно выявлять все уязвимые места, сделать достоверный вывод о достаточности мероприятий по антитеррористической защищенности объекта и разработать конкретные меры по ее совершенствованию.The construction of graphic models of the pre-emptive or non-preemptive nature of the commission of a terrorist act for each critical element of the object across all sections of the perimeter allows you to create a complete mathematical model of the protection of the object, evaluate its effectiveness in winter and summer, day and night, simulating the actions of the offender and the mobile group of response forces on the car and in walking order. The graphs make it possible to visually identify all vulnerabilities, draw a reliable conclusion about the adequacy of the anti-terrorist protection measures of the facility and develop specific measures to improve it.

Определение упреждаемости действий условного правонарушителя силами условной мобильной группы позволяет оценить, выполнив задачу по предотвращению террористического акта путем анализа действий сил правонарушителя по отношению к каждому критическому элементу объекта.The determination of the foreseeability of the actions of the conditional offender by the forces of the conditional mobile group allows us to evaluate by completing the task of preventing a terrorist act by analyzing the actions of the forces of the offender in relation to each critical element of the object.

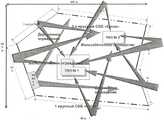

Для наглядной демонстрации способа предлагается некий гипотетический объект (фиг.1), на котором проектируется (модернизируется) система антитеррористической защищенности (САТЗ) и осуществляется проверка надежности созданной САТЗ. При этом предполагается, что действия правонарушителей вероятны с любого направления и по любому из критических элементов объекта.To clearly demonstrate the method, a hypothetical object is proposed (Fig. 1), on which the anti-terrorism security system (SATZ) is designed (modernized) and the reliability of the created SATZ is checked. It is assumed that the actions of offenders are likely from any direction and for any of the critical elements of the object.

В качестве исходных данных, вводимых в БД ЭВМ для оценки эффективности САТЗ этого объекта, приняты:As the initial data entered into the computer database to assess the effectiveness of the SATZ of this object, accepted:

1. Организация охраны объекта - караул, постов охраны - нет, резервная группа караула - 5 человек, наличие стрелкового оружия - по действующим нормам.1. Organization of object security - guard, guard posts - no, reserve guard group - 5 people, the presence of small arms - according to current standards.

2. Система инженерно-технических заграждений (типы используемых физических барьеров): участки №№1, 4 - деревянное ограждение, высотой 2 м; участок №2 - забор на несущих металлических опорах с двумя уровнями объемных спиралей барьера безопасности «Егоза»; участок №3, 6 - железобетонное ограждение высотой 2 м с защитным проволочным ограждением типа V; участок №5 - одноярусный спиральный барьер безопасности «Егоза»;2. System of engineering and technical barriers (types of physical barriers used): sections No. 1, 4 - a wooden fence, 2 m high; Section No. 2 - a fence on load-bearing metal supports with two levels of volume spirals of the Egoza safety barrier; section No. 3, 6 - reinforced concrete fence 2 m high with a protective wire fence type V; Section No. 5 - Egoza single-tier spiral security barrier;

Ограждение предмета физической защиты №1 - забор на несущих металлических опорах из АКЛ «Егоза».The fencing of physical protection item No. 1 is a fence on load-bearing metal supports from the Egoza AKL.

Предмет физической защиты №2 представляет собой одноэтажное кирпичное здание с толщиной кладки кирпича - 1,5 кирпича, имеется две двери усиленные деревянные.Physical protection item No. 2 is a one-story brick building with a brick masonry thickness of 1.5 bricks, there are two wooden reinforced doors.

3. Критические элементы объекта: предметы физической защиты №1 и 2.3. Critical elements of the object: physical protection items No. 1 and 2.

4. Базовая модель правонарушителя: диверсионно-террористическая группа до 3 человек; высокий уровень подготовленности; цели - разрушение (вывод из строя) критических элементов объекта; тактика и сценарий возможных действий - боевой (силовой) вариант проникновения без использования опорной (внутренней) агентуры.4. The basic model of the offender: sabotage and terrorist group of up to 3 people; high level of preparedness; goals - destruction (incapacitation) of critical elements of an object; tactics and scenario of possible actions - combat (power) variant of penetration without the use of support (internal) agents.

5. Время задержки правонарушителей физическими барьерами - в соответствии со справочными данными.5. Delay time for offenders with physical barriers - in accordance with the reference data.

6. Скорость движения сил охраны и правонарушителей на объекте - средняя.6. The speed of movement of security forces and offenders at the facility is average.

7. Время готовности мобильной группы - 5 минут.7. The availability time of the mobile group is 5 minutes.

Для построения пространственно-временной модели САТЗ весь периметр объекта (внешний физический рубеж, оборудованный системой обнаружения) необходимо разделить на участки. Подход к делению периметра на участки может быть различным. Однако основными требованиями деления периметра на участки являются: характеристика участка на всем его протяжении (один тип физического барьера); степень точности расчетов. Точность пространственно-временной модели зависит от избранных размеров участков и их количества: чем меньше определенные участки и больше их количество - тем выше точность модели.To build a spatiotemporal model of SATZ, the entire perimeter of an object (an external physical boundary equipped with a detection system) must be divided into sections. The approach to dividing the perimeter into sections can be different. However, the basic requirements for dividing the perimeter into sections are: the characteristics of the section along its entire length (one type of physical barrier); degree of accuracy of calculations. The accuracy of the spatio-temporal model depends on the chosen sizes of the plots and their number: the smaller the certain plots and the greater their number, the higher the accuracy of the model.

При этом условно предполагаем, что сигнализационное средство обнаружения на каждом участке одного типа и установлено по верху ограждения всего объекта, вероятность обнаружения преодоления контрольной зоны соответствует нормативным требованиям.At the same time, we conditionally assume that the signaling detection device at each site of the same type is installed on top of the fence of the entire object, the probability of detecting overcoming the control zone meets the regulatory requirements.

Для упрощения и наглядности периметр объекта условно разделен на 6 участков по типам ограждения.To simplify and illustrate, the perimeter of the object is conditionally divided into 6 sections by type of fence.

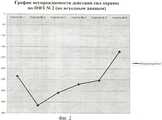

Проведенные расчеты, сведенные в расчетно-аналитические таблицы, показывают (таблица 1), что в заданных условиях упреждаемость террористического акта действиями сил охраны не обеспечивается ни по одному из критических элементов объекта. Как пример, об этом свидетельствует отрицательный характер графика по предмету физической защиты (ПФЗ) №2 (фиг.2). Это позволяет сделать вывод о неэффективности существующей системы антитеррористической защищенности.The calculations, summarized in the calculation and analytical tables, show (Table 1) that under the given conditions, the preemptiveness of a terrorist act by the actions of the security forces is not provided for any of the critical elements of the object. As an example, this is evidenced by the negative nature of the schedule for the subject of physical protection (PFZ) No. 2 (figure 2). This allows us to conclude that the existing anti-terrorism security system is ineffective.

Предлагаемые основные компенсационные мероприятия по повышению эффективности САТЗ: перенос местоположения сил охраны (караульного помещения); замена физических барьеров объекта на более эффективные; повышение боевой готовности сил охраны; установка дополнительных физических барьеров и др. Данные расчетно-аналитической таблицы при введении временных показателей по компенсационным мероприятиям по ПФЗ №2 приведены в таблице 2.Proposed main compensation measures to increase the effectiveness of SATZ: relocation of the location of the security forces (guardhouse); replacing physical barriers of an object with more effective ones; increased alertness of the security forces; the installation of additional physical barriers, etc. The data of the calculation and analytical table with the introduction of temporary indicators for compensation measures for PFZ No. 2 are shown in table 2.

Оценка вышеуказанных компенсационных мероприятий по ПФЗ №2 отражена на графиках (фиг.3), на которых наглядно демонстрируется повышение упреждаемости террористического акта действиями сил охраны и, соответственно, повышение эффективности системы антитеррористической защищенности объекта.An assessment of the above-mentioned compensatory measures for PFZ No. 2 is reflected in the graphs (Fig. 3), which clearly demonstrate an increase in the anticipation of a terrorist act by the actions of security forces and, accordingly, an increase in the effectiveness of the anti-terrorist protection system of the facility.

Преимущества предлагаемого способа проектирования системы антитеррористической защищенности заключаются:The advantages of the proposed method of designing a system of anti-terrorism security are:

- в возможности проводить оценку эффективности создаваемой САТЗ по заданным условиям, согласованным с заказчиком и выявлять все уязвимые места объекта на этапе проектирования;- the ability to assess the effectiveness of the created SATZ under the given conditions agreed upon with the customer and identify all vulnerabilities of the facility at the design stage;

- в оценке уязвимости не отдельных предполагаемых направлений действий правонарушителя (как проводится в настоящее время, согласно заключений экспертной комиссии), а всего периметра объекта, по каждому уязвимому элементу объекта (предмету физической защиты), что в условиях априорной неопределенности в действиях правонарушителя является более верным;- in assessing the vulnerability of not the individual alleged lines of action of the offender (as is currently being carried out, according to the conclusions of the expert commission), but of the entire perimeter of the object, for each vulnerable element of the object (subject of physical protection), which is more true under the conditions of a priori uncertainty in the offender’s actions ;

- в отсутствие громоздкого и сложного математического аппарата, что позволяет использовать методику в так называемых «полевых» условиях, то есть непосредственно на объекте;- in the absence of a bulky and complex mathematical apparatus, which allows you to use the technique in the so-called "field" conditions, that is, directly on the object;

- в точности полученных результатов по действиям условного правонарушителя и сил охраны, возможности получения временных параметров по действиям днем и ночью, зимой и летом, в пешем порядке и на машине;- the accuracy of the results obtained on the actions of the conditional offender and the security forces, the possibility of obtaining temporary parameters on actions day and night, winter and summer, on foot and by car;

- в возможности предъявления конкретных требований к силам охраны, определении направлений повышения уровня их подготовки и совершенствования тактики действий;- the possibility of presenting specific requirements for the security forces, determining directions for increasing the level of their training and improving tactics of actions;

- в определении конкретных организационных и технических мероприятий по повышению эффективности САТЗ, подтвержденных реальными математическими расчетами (обобщенными расчетно-аналитическими таблицами), которые легко проверить по любому маршруту;- in determining specific organizational and technical measures to increase the efficiency of SATZ, confirmed by real mathematical calculations (generalized calculation and analytical tables), which are easy to verify on any route;

- в возможности выбора оптимального построения системы антитеррористической защищенности объекта по критерию - эффективность/стоимость.- the possibility of choosing the optimal construction of the anti-terrorist security system of the object according to the criterion - efficiency / cost.

Расчетная математическая модель САТЗ объекта, созданная на этапе проектирования САТЗ, должна вноситься в паспорт антитеррористической защищенности объекта энергетики, промышленности. Математическая модель САТЗ объекта должна в обязательном порядке подвергаться реальной временной проверке путем отработки тактики действий подразделения охраны и условного правонарушителя по всем участкам периметра объекта и по каждому уязвимому элементу объекта после ввода в эксплуатацию САТЗ и при внесении изменений в комплекс инженерно-технических средств охраны, тактику действий подразделения охраны.The calculated mathematical model of the SATZ facility, created at the stage of designing the SATZ, should be included in the passport of anti-terrorist protection of the object of energy, industry. The mathematical model of the object’s SATZ must be subjected to real-time temporary verification by working out the tactics of actions of the guard unit and the conditional offender for all sections of the perimeter of the object and for every vulnerable element of the object after commissioning of the SATZ and when changes are made to the complex of engineering and technical security equipment, tactics guard unit actions.

Построение математической модели на основе обоснования норм времени расчетно-аналитическим методом было предложено и реализовано автором в ходе проведения научно-практических работ на ряде объектов энергетики дальневосточного региона, имеются положительные отзывы.The construction of a mathematical model based on the justification of the norms of time by the calculation and analytical method was proposed and implemented by the author in the course of scientific and practical work at a number of energy facilities in the Far Eastern region, there are positive reviews.

боевой готовностиIncrease

combat readiness

Claims (1)

Translated fromRussianPriority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| RU2012112586/08ARU2479014C1 (en) | 2012-03-30 | 2012-03-30 | Method of designing system for anti-terrorist protection of facility |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| RU2012112586/08ARU2479014C1 (en) | 2012-03-30 | 2012-03-30 | Method of designing system for anti-terrorist protection of facility |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| RU2479014C1true RU2479014C1 (en) | 2013-04-10 |

Family

ID=49152407

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| RU2012112586/08ARU2479014C1 (en) | 2012-03-30 | 2012-03-30 | Method of designing system for anti-terrorist protection of facility |

Country Status (1)

| Country | Link |

|---|---|

| RU (1) | RU2479014C1 (en) |

Cited By (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| RU2623721C1 (en)* | 2016-01-11 | 2017-06-28 | Евгений Борисович Дроботун | Method of designing and constructing of automated control systems protection with crucial objects from destructive software impact |

| RU2661531C1 (en)* | 2017-07-27 | 2018-07-17 | Акционерное общество "Научно-производственный комплекс "Дедал" | Mobile quick-mounted technical observation autonomous post for control over the situation in the protected territory |

| RU2724909C1 (en)* | 2019-10-18 | 2020-06-26 | Федеральное государственное унитарное предприятие "Горно-химический комбинат" (ФГУП "ГХК") | Method of assessing efficiency of physical security system of important public facility |

Citations (7)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5253331A (en)* | 1991-07-03 | 1993-10-12 | General Motors Corporation | Expert system for statistical design of experiments |

| US6216098B1 (en)* | 1997-04-30 | 2001-04-10 | Institute For Research On Learning | Simulating work behavior |

| RU2219576C2 (en)* | 2002-03-05 | 2003-12-20 | Закрытое акционерное общество Производственно-внедренческое предприятие "Амулет" | Method for designing object comprehensive safety system for guarded entity |

| RU51769U1 (en)* | 2005-07-14 | 2006-02-27 | 15 Центральный научно-исследовательский испытательный институт Министерства обороны Российской Федерации им. Д.М. Карбышева | SECURITY COMPLEX OF THE LAND OBJECT |

| RU68157U1 (en)* | 2007-07-09 | 2007-11-10 | Федеральное государственное унитарное предприятие "Дедал" | COMBINED MEANS OF PROTECTING PERIMETERS OF OBJECTS |

| RU2365857C2 (en)* | 2006-12-25 | 2009-08-27 | Владимир Андреевич Куделькин | Protected area boundaries safety system |

| US20110289124A1 (en)* | 2001-12-27 | 2011-11-24 | Denison William D | Method for Controlling and Recording the Security of an Enclosure |

- 2012

- 2012-03-30RURU2012112586/08Apatent/RU2479014C1/ennot_activeIP Right Cessation

Patent Citations (7)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5253331A (en)* | 1991-07-03 | 1993-10-12 | General Motors Corporation | Expert system for statistical design of experiments |

| US6216098B1 (en)* | 1997-04-30 | 2001-04-10 | Institute For Research On Learning | Simulating work behavior |

| US20110289124A1 (en)* | 2001-12-27 | 2011-11-24 | Denison William D | Method for Controlling and Recording the Security of an Enclosure |

| RU2219576C2 (en)* | 2002-03-05 | 2003-12-20 | Закрытое акционерное общество Производственно-внедренческое предприятие "Амулет" | Method for designing object comprehensive safety system for guarded entity |

| RU51769U1 (en)* | 2005-07-14 | 2006-02-27 | 15 Центральный научно-исследовательский испытательный институт Министерства обороны Российской Федерации им. Д.М. Карбышева | SECURITY COMPLEX OF THE LAND OBJECT |

| RU2365857C2 (en)* | 2006-12-25 | 2009-08-27 | Владимир Андреевич Куделькин | Protected area boundaries safety system |

| RU68157U1 (en)* | 2007-07-09 | 2007-11-10 | Федеральное государственное унитарное предприятие "Дедал" | COMBINED MEANS OF PROTECTING PERIMETERS OF OBJECTS |

Cited By (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| RU2623721C1 (en)* | 2016-01-11 | 2017-06-28 | Евгений Борисович Дроботун | Method of designing and constructing of automated control systems protection with crucial objects from destructive software impact |

| RU2661531C1 (en)* | 2017-07-27 | 2018-07-17 | Акционерное общество "Научно-производственный комплекс "Дедал" | Mobile quick-mounted technical observation autonomous post for control over the situation in the protected territory |

| RU2724909C1 (en)* | 2019-10-18 | 2020-06-26 | Федеральное государственное унитарное предприятие "Горно-химический комбинат" (ФГУП "ГХК") | Method of assessing efficiency of physical security system of important public facility |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| Kadri et al. | Domino effect analysis and assessment of industrial sites: A review of methodologies and software tools | |

| Wadoud et al. | Physical protection evaluation process for nuclear facility via sabotage scenarios | |

| Benedicto et al. | World Towards a Global Apartheid | |

| Lovecek et al. | Critical infrastructure protection systems effectiveness evaluation | |

| RU2479014C1 (en) | Method of designing system for anti-terrorist protection of facility | |

| Oyeyinka et al. | Determination of system effectiveness for physical protection systems of a nuclear energy centre | |

| Borisova et al. | Assessment of the maximum possible number of victims of accidents at hazardous production facilities for insurance purposes | |

| Tolba | Using systematic analysis for stealth elements against intrusion of research reactors | |

| Schneider | American anti-terrorism planning and design strategies: Applications for Florida growth management, comprehensive planning and urban design | |

| Tremblay | Eco-terrorists facing Armageddon: The defence of necessity and legal normativity in the context of environmental crisis | |

| Ansah et al. | Ensuring security when using radioactive materials in a radiological facility | |

| Bukovetskiy et al. | Initial Data Forming for Process Simulation in System “Intruder–Physical Protection System” | |

| Yang et al. | An adaptive probabilistic mapping matrix search algorithm for vulnerability analysis of PPS | |

| Echeta et al. | PPS Evaluation of An Oil Refinery Using EASI Model. | |

| Guastello | The organizational security subsystem: some potentially catastrophic events | |

| RU2719506C1 (en) | Method of assessing the level of protection of a protected area against intruder threats | |

| Mykytyn et al. | CIVIL PROTECTION SERVICES IN UKRAINE IN EMERGENCY DURING THE LEGAL REGIME OF MARTIAL LAW. | |

| Komarov et al. | Mortise terrorism on the main pipelines | |

| Canion | Game Theoretic Analysis of Physical Protection System Design. | |

| Arwui et al. | Modeling a Physical Protection System for the 444 TBq 60 CoIrradiation Source at the Center for Applied Radiation Science and Technology, Mafikeng, South Africa. | |

| Vlahakis et al. | Assessment of security at facilities that produce nuclear weapons | |

| Konečný et al. | Risk assessment in the area of public universities | |

| Čakija et al. | Modeling facility protection for numerical vulnerability assessment | |

| Andiwijayakusuma et al. | Insider Intervention Model in the Sabotage Attack Scenario of a Nuclear Reactor Facility | |

| Vasilescu et al. | Evaluation of the explosion risk specific to the preparation and storage activity of the simple explosive mixture type ANFO |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| MM4A | The patent is invalid due to non-payment of fees | Effective date:20140331 | |

| NF4A | Reinstatement of patent | Effective date:20160427 | |

| MM4A | The patent is invalid due to non-payment of fees | Effective date:20170331 | |

| NF4A | Reinstatement of patent | Effective date:20181012 | |

| MM4A | The patent is invalid due to non-payment of fees | Effective date:20200331 |