KR20130100811A - Method to approve payments - Google Patents

Method to approve paymentsDownload PDFInfo

- Publication number

- KR20130100811A KR20130100811AKR1020120009999AKR20120009999AKR20130100811AKR 20130100811 AKR20130100811 AKR 20130100811AKR 1020120009999 AKR1020120009999 AKR 1020120009999AKR 20120009999 AKR20120009999 AKR 20120009999AKR 20130100811 AKR20130100811 AKR 20130100811A

- Authority

- KR

- South Korea

- Prior art keywords

- encryption key

- authentication

- mobile terminal

- transaction information

- payment

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Ceased

Links

Images

Classifications

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/38—Payment protocols; Details thereof

- G06Q20/40—Authorisation, e.g. identification of payer or payee, verification of customer or shop credentials; Review and approval of payers, e.g. check credit lines or negative lists

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3263—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving certificates, e.g. public key certificate [PKC] or attribute certificate [AC]; Public key infrastructure [PKI] arrangements

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Business, Economics & Management (AREA)

- Accounting & Taxation (AREA)

- Finance (AREA)

- Strategic Management (AREA)

- Physics & Mathematics (AREA)

- General Business, Economics & Management (AREA)

- General Physics & Mathematics (AREA)

- Theoretical Computer Science (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Financial Or Insurance-Related Operations Such As Payment And Settlement (AREA)

Abstract

Translated fromKoreanDescription

Translated fromKorean본 발명은 결제 승인 방법에 관한 것으로서, 보다 상세하게는, 이동 단말기의 애플리케이션을 이용하여 모바일 카드의 결제를 요청하여 승인 받도록 하는 결제 승인 방법에 관한 것이다.The present invention relates to a payment approval method, and more particularly, to a payment approval method for requesting payment of a mobile card using an application of a mobile terminal to be approved.

정보통신이 급속하게 발전함에 따라, 인터넷을 이용하여 상품을 구매하는 전자 상거래가 매우 활발해졌으며, 근래에는 스마트폰과 같은 단말기가 보급되면서 전자 결제 사업도 성장하고 있는 추세이다.With the rapid development of information and communication, electronic commerce for purchasing products using the Internet has become very active, and in recent years, the electronic payment business is also growing with the spread of terminals such as smartphones.

일반적으로, 구매자는 온라인 쇼핑몰에서 결제를 하는 경우에 신용카드 또는 휴대폰 등을 이용하여 전자 결제를 하였다. 그러나, 최근에는 휴대폰에 신용카드 기능을 결합한 형태의 모바일 카드로 인터넷 또는 휴대폰에서 전자 결제를 할 수 있게 되었다.In general, when a buyer pays in an online shopping mall, the buyer makes an electronic payment using a credit card or a mobile phone. Recently, however, a mobile card that combines a credit card function with a mobile phone has been able to make electronic payments on the Internet or a mobile phone.

하지만, 종래 기술에 따른 오프라인 신용카드 결제는 사용자의 신용카드 정보를 매 결제 시마다 가맹점과 VAN사에 전달하므로, 악의적인 업체나 공격에 개인 정보가 노출되거나 복제 카드가 만들어지는 도용 사례가 발생할 수 있으며, 사용자들이 여러 종류의 카드를 소지하고 다니기 때문에 분실의 위험이 항상 존재하게 된다.However, offline credit card payment according to the prior art delivers the user's credit card information to merchants and VAN every time you make a payment, so that personal information is exposed to malicious companies or attacks, or theft may be created. However, there is always a risk of loss because users carry different types of cards.

또한, 종래의 모바일 신용카드 결제도 신용카드 정보의 전송 수단이 변경되었을 뿐, 종래 기술과 큰 차이가 없어 개인 정보 노출과 도용 사고에서 자유롭지 못 하다는 문제점이 있다.In addition, the conventional mobile credit card payment only has a change in the means of transmitting credit card information, there is no significant difference from the prior art is not free from personal information exposure and theft accidents.

본 발명의 목적은 이동 단말기의 애플리케이션에 의해 생성된 인증 암호키 및 결제 서버에서 생성된 인증 확인 암호키를 이용하여 모바일 카드의 결제를 승인할 수 있는 결제 승인 방법을 제공하는데 있다.An object of the present invention is to provide a payment approval method that can approve payment of a mobile card using an authentication encryption key generated by an application of a mobile terminal and an authentication confirmation encryption key generated by a payment server.

상기 목적을 달성하기 위해 본 발명은 이동 단말기가 가맹점 단말기로 거래 정보를 요청하는 단계; 상기 이동 단말기가 상기 가맹점 단말기로부터 상기 요청된 거래 정보를 수신하는 단계; 상기 이동 단말기가 상기 거래 정보 및 상기 이동 단말기의 유심 카드에 포함된 카드 정보에 기초하여 상기 이동 단말기의 애플리케이션에 의해 인증 암호키를 생성하고, 상기 거래 정보를 암호화하는 단계; 및 상기 이동 단말기가 상기 암호화된 거래 정보 및 상기 인증 암호키를 결제 서버로 전송하는 단계를 포함하는 것을 특징으로 하는 결제 승인 방법을 제공한다.In order to achieve the above object, the present invention includes the steps of requesting transaction information from a mobile terminal to an affiliated store terminal; The mobile terminal receiving the requested transaction information from the merchant terminal; Generating, by the mobile terminal, an authentication encryption key by an application of the mobile terminal based on the transaction information and card information included in the SIM card of the mobile terminal, and encrypting the transaction information; And transmitting, by the mobile terminal, the encrypted transaction information and the authentication encryption key to a payment server.

상기 목적을 달성하기 위해 본 발명은 결제 서버가 가맹점 단말기로부터 인증 암호키 및 암호화된 거래 정보를 수신하는 단계; 상기 결제 서버가 상기 암호화된 거래 정보를 복호화하는 단계; 상기 결제 서버가 상기 인증 암호키를 인증함에 따라 인증 확인 암호키를 생성하는 단계; 상기 결제 서버가 상기 인증 확인 암호키를 이동 단말기로 전송하는 단계; 상기 결제 서버가 상기 이동 단말기로부터 상기 인증 확인 암호키의 승인을 수신하는 단계; 및 상기 결제 서버가 상기 가맹점 단말기로 승인을 전송하는 단계를 포함하는 것을 특징으로 하는 결제 승인 방법을 제공한다.In order to achieve the above object, the present invention comprises the steps of the payment server receiving the authentication encryption key and encrypted transaction information from the merchant terminal; Decrypting, by the payment server, the encrypted transaction information; Generating an authentication confirmation encryption key as the payment server authenticates the authentication encryption key; Transmitting, by the payment server, the authentication confirmation encryption key to a mobile terminal; Receiving, by the payment server, the approval of the authentication confirmation encryption key from the mobile terminal; And the payment server provides a payment approval method comprising the step of transmitting the approval to the merchant terminal.

본 발명의 일실시예에 의하면, 이동 단말기의 애플리케이션을 통해 생성된 인증 암호키와 암호화된 거래 정보가 가맹점이나 카드사에 전달되므로, 모바일 카드에 대한 정보가 노출되는 위험을 줄일 수 있다.According to an embodiment of the present invention, since the authentication encryption key and the encrypted transaction information generated through the application of the mobile terminal are transmitted to the affiliate store or the card company, the risk of exposing the information on the mobile card can be reduced.

또한, 본 발명의 일실시예에 의하면, 결제 서버에서 인증 암호키를 인증하고, 인증 확인하여 생성한 인증 확인 암호키를 이용하므로, 모바일 카드가 유효한지 인증하여 복제 카드로 인해 사용자가 아닌 제 3자에 의해 카드가 결제되지 못 하도록 방지할 수 있다.In addition, according to an embodiment of the present invention, since the authentication server uses the authentication verification encryption key generated by authenticating the authentication encryption key and verifying the authentication, the third party is not a user due to the duplicate card by authenticating whether the mobile card is valid. The card can be prevented from being paid by the customer.

도 1은 본 발명의 일 실시예에 따른 결제 승인 시스템의 개요도이다.

도 2는 본 발명의 일 실시예에 따른 이동 단말기의 구성을 설명하기 위한 구성도이다.

도 3은 본 발명의 일 실시예에 따른 결제 서버의 구성을 설명하기 위한 구성도이다.

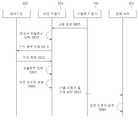

도 4는 본 발명의 일 실시예에 따른 결제 승인 방법을 나타내는 흐름도이다.

도 5는 본 발명의 일 실시예에 따른 이동 단말기에서 애플리케이션을 구동하기 위한 방법을 나타내는 흐름도이다.

도 6은 본 발명의 일 실시예에 따른 결제 서버에서 인증 암호키를 인증하는 방법을 나타내는 흐름도이다.

도 7은 본 발명의 일 실시예에 따른 이동 단말기에서 인증 확인 암호키를 인증하는 방법을 나타내는 흐름도이다.

도 8은 본 발명의 다른 실시예에 따른 인증 암호키를 인증하는 방법을 나타내는 흐름도이다.

도 9는 본 발명의 다른 실시예에 따른 인증 확인 암호키를 인증하는 방법을 나타내는 흐름도이다.

도 10은 본 발명의 다른 실시예에 따른 개인 인증키를 생성하는 방법을 나타내는 흐름도이다.1 is a schematic diagram of a payment approval system according to an embodiment of the present invention.

2 is a block diagram illustrating a configuration of a mobile terminal according to an embodiment of the present invention.

3 is a block diagram illustrating a configuration of a payment server according to an embodiment of the present invention.

4 is a flowchart illustrating a payment approval method according to an embodiment of the present invention.

5 is a flowchart illustrating a method for running an application in a mobile terminal according to an embodiment of the present invention.

6 is a flowchart illustrating a method of authenticating an authentication encryption key in a payment server according to an embodiment of the present invention.

7 is a flowchart illustrating a method of authenticating an authentication confirmation encryption key in a mobile terminal according to an embodiment of the present invention.

8 is a flowchart illustrating a method of authenticating an authentication encryption key according to another embodiment of the present invention.

9 is a flowchart illustrating a method of authenticating an authentication confirmation encryption key according to another embodiment of the present invention.

10 is a flowchart illustrating a method of generating a personal authentication key according to another embodiment of the present invention.

본 명세서에서 사용되는 용어에 대해 간략히 설명하고, 본 발명에 대해 구체적으로 설명하기로 한다.The terms used in this specification will be briefly described and the present invention will be described in detail.

본 발명에서 사용되는 용어는 본 발명에서의 기능을 고려하면서 가능한 현재 널리 사용되는 일반적인 용어들을 선택하였으나, 이는 당 분야에 종사하는 기술자의 의도 또는 판례, 새로운 기술의 출현 등에 따라 달라질 수 있다. 또한, 특정한 경우는 출원인이 임의로 선정한 용어도 있으며, 이 경우 해당되는 발명의 설명 부분에서 상세히 그 의미를 기재할 것이다. 따라서 본 발명에서 사용되는 용어는 단순한 용어의 명칭이 아닌, 그 용어가 가지는 의미와 본 발명의 전반에 걸친 내용을 토대로 정의되어야 한다.While the present invention has been described in connection with what is presently considered to be the most practical and preferred embodiment, it is to be understood that the invention is not limited to the disclosed embodiments. Also, in certain cases, there may be a term selected arbitrarily by the applicant, in which case the meaning thereof will be described in detail in the description of the corresponding invention. Therefore, the terms used in the present invention should be defined based on the meanings of the terms and the contents throughout the present invention, rather than the names of the simple terms.

명세서 전체에서 어떤 부분이 어떤 구성요소를 "포함"한다고 할 때, 이는 특별히 반대되는 기재가 없는 한 다른 구성요소를 제외하는 것이 아니라 다른 구성요소를 더 포함할 수 있음을 의미한다. 또한, 명세서에 기재된 "...부", "모듈" 등의 용어는 적어도 하나의 기능이나 동작을 처리하는 단위를 의미하며, 이는 하드웨어 또는 소프트웨어로 구현되거나 하드웨어와 소프트웨어의 결합으로 구현될 수 있다.When an element is referred to as "including" an element throughout the specification, it is to be understood that the element may include other elements, without departing from the spirit or scope of the present invention. In addition, the terms "... unit", "module", etc. described in the specification mean a unit for processing at least one function or operation, which may be implemented in hardware or software or a combination of hardware and software. .

아래에서는 첨부한 도면을 참고로 하여 본 발명의 실시예에 대하여 본 발명이 속하는 기술 분야에서 통상의 지식을 가진 자가 용이하게 실시할 수 있도록 상세히 설명한다. 그러나 본 발명은 여러 가지 상이한 형태로 구현될 수 있으며 여기에서 설명하는 실시예에 한정되지 않는다. 그리고 도면에서 본 발명을 명확하게 설명하기 위해서 설명과 관계없는 부분은 생략하였으며, 명세서 전체를 통하여 유사한 부분에 대해서는 유사한 도면 부호를 붙였다.DETAILED DESCRIPTION Hereinafter, exemplary embodiments of the present invention will be described in detail with reference to the accompanying drawings so that those skilled in the art may easily implement the present invention. The present invention may, however, be embodied in many different forms and should not be construed as limited to the embodiments set forth herein. In the drawings, parts irrelevant to the description are omitted in order to clearly describe the present invention, and like reference numerals designate like parts throughout the specification.

이하에서는 첨부된 도면을 참조하여 본 발명의 실시예를 상세히 설명하기로 한다.Hereinafter, embodiments of the present invention will be described in detail with reference to the accompanying drawings.

도 1은 본 발명의 일 실시예에 따른 결제 승인 시스템의 개요도이다.1 is a schematic diagram of a payment approval system according to an embodiment of the present invention.

도 1에 도시된 바와 같이, 결제 승인 시스템은 가맹점 단말기(100), 이동 단말기(200), 결제 서버(300) 및 VAN사(500)를 포함한다.As shown in FIG. 1, the payment approval system includes an affiliated

가맹점 단말기(100)는 이동 단말기(200)로부터 모바일 카드 등의 카드에 대한 결제를 요청 받아, 요청된 결제에 대응하는 거래 정보를 이동 단말기(200)로 전송한다. 또한, 가맹점 단말기(100)는 이동 단말기(200)로부터 암호화된 거래 정보 및 인증 암호키를 수신하고, 수신한 암호화된 거래 정보 및 인증 암호키를 결제 서버(300)로 전송하여 결제에 대한 인증을 요청한다. 이때, 가맹점 단말기(100)는 암호화된 거래 정보 및 인증 암호키를 VAN사(500)로 전송할 수도 있다. 또한, 가맹점 단말기(100)는 결제 서버(300)로부터 결제에 대한 승인을 수신하여, 이동 단말기(200)에서 요청한 결제를 최종 승인할 수 있다.The affiliated

이동 단말기(200)는 가맹점 단말기(100)로 카드에 대한 결제를 요청함에 따라 요청된 결제에 대응하는 거래 정보를 수신하여, 거래 정보 및 카드 정보에 기초하여 이동 단말기(200)의 애플리케이션을 통해 인증 암호키를 생성한다. 여기서, 인증 암호키는 승인 요청 암호문(ARQC, Authorization Request Cryptogram)을 포함할 수 있다. 예컨대, ARQC는 온라인 거래 처리 수행시 카드가 다른 카드나 단말기에 보내는 요청문으로 대표 계정 번호(PAN) 및 카드 일련 번호(CSN) 등의 카드 데이터를 함께 보낼 수 있다. 또한, ARQC는 인증용 유도 키(UDK, Unique Derived Key)를 이용한 카드 데이터 서명값을 포함할 수도 있다. 또한, 인증 암호키는 해쉬 함수를 이용하여 8byte 길이의 해쉬 값으로 생성될 수 있으나, 이에 한정되지 않는다.The

또한, 이동 단말기(200)는 거래 정보를 암호화한다. 여기서, 거래 정보는 가맹점 단말기의 식별 번호, 거래 금액 및 거래 시간을 포함할 수 있다. 이동 단말기(200)는 카드 정보에 포함된 카드의 비밀번호를 별도로 암호화할 수도 있다.In addition, the

이동 단말기(200)는 결제 서버(300)에서 인증 암호키를 인증 확인함에 따라 생성된 인증 확인 암호키를 결제 서버(300)로부터 수신한다. 또한, 이동 단말기(200)는 수신한 인증 확인 암호키를 인증한다. 여기서, 인증 확인 암호키는 승인 응답 암호문(ARPC, Authorization Response Cryptogram)을 포함할 수 있다. ARPC는 승인 응답하는 경우에 발급사 등이 생성하며, ARQC와 승인응답코드와의 XOR값을 UDK로 서명한 값일 수 있다.The

한편, 이동 단말기(200)는 모바일 카드에 대한 결제를 요청하기 위해 결제 보안 프로그램 등의 애플리케이션을 설치하고, 모바일 카드를 이동 단말기(200)의 유심 카드에 저장할 수 있다. 이때, 이동 단말기(200)는 공공 아이핀(Government Personal Identification Number, G-PIN)을 생성할 수도 있다. 또한, 이동 단말기(200)의 애플리케이션은 개인 인증키를 생성할 수 있다. 예컨대, 개인 인증키는 인증서 방식의 암호화 방법을 이용하여 생성될 수 있다. 이 때, 개인 인증키는 사용자의 성명 등의 식별 정보, 휴대폰 번호 등을 포함할 수 있다. 예를 들어, 개인 인증키는 사용자의 성명 및 휴대폰 번호에 기초한 RSA(Rivest Shamir Adleman) 방식의 인증서일 수 있으며, 애플리케이션을 이동 단말기(200)에 설치할 때 개인 인증키가 생성 및 저장될 수 있다. 한편, 개인 인증키가 생성되는 일례는 도 10을 참조하여 후술하기로 한다.Meanwhile, the

이동 단말기(200)는 카드 별로 각기 다른 애플리케이션을 설치할 수 있다. 예컨대, 이동 단말기(200)가 모바일 카드에 대한 결제를 요청하기 위해 애플리케이션을 설치할 경우, 모바일 카드에 대응하는 애플리케이션을 다운로드하여 설치하고, 유심 카드에 해당 모바일 카드를 저장할 수 있다. 여기서, 유심 카드에 이미 해당 모바일 카드가 저장되어 있을 수 있다.The

또한, 이동 단말기(200)에 설치되는 애플리케이션은 각 카드사에 대하여 하나로 통합된 결제 애플리케이션이 될 수 있다. 여기서, 애플리케이션은 결제 서버(300)로부터 다운로드될 수 있고, 별도의 애플리케이션 관리 서버(도시 생략)로부터 다운로드될 수도 있다. 이 때, 유심 카드의 접근키는 개인용 키로 사용될 수 있으며, 인증 암호키를 생성하는데 이용될 수 있다.In addition, the application installed in the

또한, 이동 단말기(200)는 애플리케이션을 설치하여 실행하는 경우에 카드사 별로 각기 다른 사용자 인터페이스(UI)를 제공할 수 있다. 예를 들어, 이동 단말기(200)에 설치된 애플리케이션에서 결제하려는 카드에 대응하는 카드사가 ‘A’라면, ‘A’ 카드사에 의해 제공되는 사용자 인터페이스가 이동 단말기(200)의 화면에 표시될 수 있다.In addition, the

이동 단말기(200)는 PCS(Personal Communication System), GSM(Global System for Mobile communications), PDC(Personal Digital Cellular), PHS(Personal Handyphone System), PDA(Personal Digital Assistant), IMT(International Mobile Telecommunication)-2000, CDMA(Code Division Multiple Access)-2000, W-CDMA(W-Code Division Multiple Access), Wibro(Wireless Broadband Internet) 단말, PDA(Personal Digital Assistant), 스마트폰(smartphone) 등과 같이 통신 기능이 포함될 수 있는 휴대용 단말, 핸드 헬드 PC(Hand-Held PC), 노트북, 랩톱(laptop), 데스크톱(desktop) 등과 같은 컴퓨터, MP3 플레이어, MD 플레이어 등과 같은 휴대 단말기 등과 같은 모든 종류의 핸드 헬드(Handheld) 기반의 무선 통신 장치를 포함할 수 있다.The

한편, 이동 단말기(200)에 대한 구체적인 설명은 도 2를 참조하여 후술하기로 한다.Meanwhile, a detailed description of the

결제 서버(300)는 이동 단말기(200)로부터 거래 정보 및 인증 암호키를 수신한다. 결제 서버(300)는 가맹점 단말기(100)로부터 수신한 암호화된 거래 정보를 복호화하며, 거래 정보에 기초하여 인증 암호키를 생성하여, 수신한 인증 암호키와 비교하여 인증 암호키를 인증한 이후에 인증을 확인한 값을 암호화한 인증 확인 암호키를 생성할 수 있다. 또한, 결제 서버(300)는 생성한 인증 확인 암호키를 이동 단말기(200)로 전송한다. 결제 서버(300)에 대한 구체적인 설명은 도 3을 참조하여 후술하기로 한다.The

한편, 결제 서버(300)는 카드사의 카드사 서버(도시 생략)에 포함될 수 있다.On the other hand, the

VAN사(500)는 가맹점 단말기(100) 및 결제 서버(300) 사이에서 결제를 승인하거나 인증하기 위해 필요한 각종 정보, 예를 들어 카드 번호, 인증 암호키 등을 중계할 수 있다.The

VAN사(500)는 카드사, 은행 등과 가맹점 사이의 전산중계를 통해 금융서비스를 제공하는 대행업체로, 오프라인 또는 온라인을 통해 신용카드, 포인트카드, 계좌이체, 전자화폐 등의 지불결제를 중계하고, 현금영수증 발행 서비스 등을 제공할 수 있다.VAN company (500) is an agency that provides financial services through computer relay between card companies, banks and merchants, and relay payments such as credit cards, point cards, bank transfers, and electronic money through offline or online. Cash receipt issuance services can be provided.

도 2는 본 발명의 일 실시예에 따른 이동 단말기(200)의 구성을 설명하기 위한 구성도이다. 도 2에 도시된 이동 단말기(200)는 본 발명의 하나의 구현 예에 불과하며, 도 2에 도시된 구성 요소들을 기초하여 여러 가지 변형이 가능하다.2 is a block diagram illustrating a configuration of a

도 2를 참조하면, 본 발명의 일 실시예에 따른 이동 단말기(200)는 거래 정보 요청부(210), 거래 정보 수신부(220), 인증 암호키 생성부(230), 거래 정보 암호화부(240) 및 전송부(250)를 포함한다.2, the

거래 정보 요청부(210)는 가맹점 단말기(100)로 거래 정보를 요청한다. 이때, 거래 정보 요청부(210)는 이동 단말기(200)에 설치된 애플리케이션을 통해 가맹점 단말기(100)로 거래 정보를 요청할 수도 있다.The transaction

거래 정보 수신부(220)는 가맹점 단말기(100)로부터 요청된 거래 정보를 수신한다. 이때, 거래 정보는 가맹점 단말기(100)의 식별 번호, 거래 금액 및 거래 시간 등을 포함할 수 있다.The

인증 암호키 생성부(230)는 거래 정보 및 이동 단말기(200)의 유심 카드에 포함된 카드의 카드 정보에 기초하여 이동 단말기(200)의 애플리케이션에 의해 인증 암호키를 생성한다. 여기서, 카드 정보는 카드 번호, 유효 기간 등을 포함할 수 있다. 이때, 이동 단말기(200)의 유심 카드에 포함된 카드는 모바일 카드를 포함할 수 있다.The authentication encryption

거래 정보 암호화부(240)는 거래 정보를 암호화한다. 따라서, 이동 단말기(200)는 거래 정보 암호화부(240)를 통해 거래 정보를 암호화하여 전송함으로써, 정보 노출의 위험을 줄일 수 있다. 이 때, 거래 정보는 카드번호를 포함할 수 있으며, 유심카드의 접근키로 암호화될 수 있다.The transaction

한편, 인증 암호키 및 거래 정보를 암호화하는 일 예는 도 8 내지 도 9를 참조하여 후술하기로 한다.Meanwhile, an example of encrypting the authentication encryption key and the transaction information will be described later with reference to FIGS. 8 to 9.

전송부(250)는 거래 정보 암호화부(240)에 의해 암호화된 거래 정보 및 인증 암호키 생성부(230)에 의해 생성된 인증 암호키를 가맹점 단말기(100)로 전송한다.The

한편, 이동 단말기(200)는 카드에 대한 결제를 요청하는 애플리케이션을 구동하기 위한 개인 인증키 생성부(도시 생략) 및 인증 암호키를 전송함에 따른 인증을 확인하는 인증 확인부(도시 생략)를 더 포함할 수 있다.Meanwhile, the

개인 인증키 생성부는 이동 단말기(200)에 결제 보안 프로그램을 포함하는 애플리케이션을 저장한 이후에 애플리케이션에 개인 인증키를 생성한다. 또한, 생성한 개인 인증키는 애플리케이션에 저장될 수 있다.The personal authentication key generator generates a personal authentication key in the application after storing the application including the payment security program in the

개인 인증키 생성부에 의해 생성된 개인 인증키는 이동 단말기(200)에서 인증된 사용자에 한하여 애플리케이션을 이용하여 결제를 승인할 수 있게 제한되도록 한다.The personal authentication key generated by the personal authentication key generation unit is restricted so that only the user authenticated by the

또한, 개인 인증키 생성부는 인증서 비밀번호를 생성하여 애플리케이션의 구동하는데 이용될 수 있다. 예를 들어, 사용자가 애플리케이션을 구동하기 위해 이동 단말기(200)에서 애플리케이션을 실행하는 버튼을 클릭 또는 터치하면, 이동 단말기(200)의 화면이 인증 화면으로 바뀌고, 사용자는 인증서 비밀번호를 입력하게 된다. 이때, 사용자는 미리 생성된 인증서 비밀번호와 대응하는 인증키를 입력하는 경우에만 애플리케이션을 이용할 수 있다.In addition, the personal authentication key generation unit may be used to generate a certificate password to drive the application. For example, when a user clicks or touches a button for executing an application in the

이때, 개인 인증키는 애플리케이션 및 유심카드 중 하나에 의해 저장되며, 사용자의 정보에 기초한 RSA(Rivest Shamir Adleman) 방식이 이용될 수 있다.At this time, the personal authentication key is stored by one of the application and the SIM card, RSA (Rivest Shamir Adleman) method based on the user's information can be used.

인증 확인부는 결제 서버에서 인증 암호키를 인증 확인하여 생성된 인증 확인 암호키를 결제 서버(300)로부터 수신한다. 인증 확인부는 인증 암호키에 기초하여 인증 확인 암호키를 생성하고, 생성한 인증 확인 암호키와 수신한 인증 확인 암호키를 비교하여 일치하는 경우에 인증 확인 인증키를 인증한다.The authentication confirmation unit receives the authentication confirmation encryption key generated by verifying the authentication encryption key from the payment server from the

도 3은 본 발명의 일 실시예에 따른 결제 서버(300)의 구성을 설명하기 위한 구성도이다.3 is a configuration diagram for explaining the configuration of a

도 3을 참조하면, 결제 서버(300)는 인증 요청 수신부(310), 승인 요청부(320), 인증 확인 암호키 송수신부(330) 및 승인 전송부(340)를 포함한다.Referring to FIG. 3, the

인증 요청 수신부(310)는 이동 단말기(200)로부터 수신한 인증 암호키 및 암호화된 거래 정보를 전송하여 결제에 대한 인증을 요청 받는다.The authentication

거래 정보 복호화부(320)는 암호화된 거래 정보를 복호화한다.The transaction

인증 확인 암호키 생성부(330)는 인증 암호키를 인증하여 인증 확인 암호키를 생성하고, 생성한 인증 확인 암호키를 이동 단말기(200)로 전송한다.The authentication confirmation encryption

승인 전송부(340)는 이동 단말기로부터 인증 확인 암호키의 승인을 수신한 경우에, 가맹점 단말기(100)로 승인을 전송한다. 이로써, 가맹점 단말기(100)는 이동 단말기에서 요청한 결제를 승인할 수 있게 된다.The

도 4는 본 발명의 일 실시예에 따른 결제 승인 방법을 나타내는 흐름도이다.4 is a flowchart illustrating a payment approval method according to an embodiment of the present invention.

도 4를 참조하면, 단계 S405에서, 이동 단말기(200)는 가맹점 단말기(100)로 결제를 요청한다.Referring to FIG. 4, in step S405, the

단계 S410에서, 가맹점 단말기(100)는 요청된 결제에 대응되는 거래 정보를 이동 단말기(200)로 전송한다. 여기서, 거래 정보는 가맹점 단말기의 식별 번호, 거래 금액 및 거래 시간을 포함할 수 있다.In operation S410, the affiliated

단계 S415에서, 이동 단말기(200)는 수신한 거래 정보 및 이동 단말기(200)의 유심 카드에 포함된 카드의 카드 정보에 기초하여 이동 단말기(200)의 애플리케이션에 의해 인증 암호키를 생성한다. 여기서, 카드 정보는 카드 번호, 유효 기간 등을 포함할 수 있다.In step S415, the

단계 S420에서, 이동 단말기(200)는 거래 정보를 암호화한다.In step S420, the

단계 S425에서, 이동 단말기(200)는 생성한 인증 암호키 및 암호화된 거래 정보를 결제 서버(300)로 전송한다.In step S425, the

단계 S430에서, 결제 서버(300)는 암호화된 거래 정보를 복호화한다.In step S430, the

단계 S435에서, 결제 서버(300)는 수신한 인증 암호키를 인증한다. 예컨대, 결제 서버(300)는 거래 정보에 기초하여 인증 암호키를 생성하여, 수신한 인증 암호키와 비교함으로써 인증할 수 있다. 여기서, 거래 정보는 결제 서버(300)가 미리 저장하고 있거나, VAN사를 통해 제공 받을 수도 있다.In step S435, the

단계 S440에서, 결제 서버(300)는 인증 암호키를 인증하는 경우에, 인증을 확인한 값인 인증 확인 암호키를 생성한다.In step S440, when authenticating the authentication encryption key, the

단계 S445에서, 결제 서버(300)는 인증 확인 암호키를 이동 단말기(200)로 전송한다.In step S445, the

단계 S450에서, 이동 단말기(200)는 수신한 인증 확인 암호키를 인증한다. 이때, 이동 단말기(200)는 인증 암호키에 기초하여 인증 확인 암호키를 생성하여, 수신한 인증 확인 암호키와 비교하여 인증한다.In step S450, the

단계 S465에서, 이동 단말기(200)는 인증 확인 암호키가 인증되는 경우에 결제 서버(300)로 승인을 요청한다. 즉, 이동 단말기(200)는 인증 암호키에 대한 인증 확인한 값인 인증 확인 암호키를 인증함으로써, 결제 서버(300)로 승인을 요청하여, 가맹점 단말기(100)에 의해 결제에 대한 승인이 될 수 있도록 한다.In operation S465, the

단계 S470에서, 결제 서버(300)는 승인을 요청 받음에 따라, 가맹점 단말기(100)로 결제에 대한 승인을 전송한다. 따라서, 가맹점 단말기(100)는 최종적으로 결제에 대한 승인을 하고, 결제가 이루어지도록 할 수 있다.In operation S470, when the

도 5는 본 발명의 일 실시예에 따른 이동 단말기에서 애플리케이션을 구동하기 위한 방법을 나타내는 흐름도이다.5 is a flowchart illustrating a method for running an application in a mobile terminal according to an embodiment of the present invention.

도 5를 참조하면, 이동 단말기는 가맹점 단말기로 결제를 요청하기 이전에, 이동 단말기에 애플리케이션을 설치하고, 구동할 수 있도록 한다.Referring to FIG. 5, the mobile terminal may install and run an application on the mobile terminal before requesting payment to the affiliated store terminal.

단계 S510에서, 이동 단말기는 결제 보안 프로그램을 포함하는 애플리케이션을 저장한다. 이때, 이동 단말기는 모바일 카드를 이동 단말기의 유심 카드에 저장할 수 있다. 또한, 유심 카드에 모바일 카드가 이미 저장되어 있을 수도 있으며, 유심 카드에 접근할 수 있는 접근 키를 저장할 수 있다.In step S510, the mobile terminal stores an application including a payment security program. In this case, the mobile terminal may store the mobile card in the SIM card of the mobile terminal. In addition, a mobile card may already be stored in the SIM card, and an access key for accessing the SIM card may be stored.

단계 S520에서, 이동 단말기는 애플리케이션에 개인 인증키를 생성한다. 이때, 이동 단말기는 개인 인증키를 생성하기 위해 인증서 방식의 암호화 방법을 이용할 수 있다.In step S520, the mobile terminal generates a personal authentication key in the application. In this case, the mobile terminal may use a certificate-based encryption method to generate a personal authentication key.

단계 S530에서, 이동 단말기는 생성한 개인 인증키를 애플리케이션에 저장한다. 여기서, 개인 인증키는 이동 단말기에서 인증된 사용자에 한하여 애플리케이션을 이용하여 결제를 승인할 수 있도록 제한시킨다. 따라서, 개인 인증키와 일치하는 인증키를 입력하는 사용자만 애플리케이션을 구동할 수 있다.In step S530, the mobile terminal stores the generated personal authentication key in the application. Here, the personal authentication key restricts the authorized user to approve payment using the application. Therefore, only a user who inputs an authentication key that matches the personal authentication key can run the application.

도 6은 본 발명의 일 실시예에 따른 결제 서버에서 인증 암호키를 인증하는 방법을 나타내는 흐름도이다.6 is a flowchart illustrating a method of authenticating an authentication encryption key in a payment server according to an embodiment of the present invention.

도 6을 참조하면, 단계 S610에서, 결제 서버는 이동 단말기로부터 제 1 인증 암호키를 수신한다.Referring to FIG. 6, in step S610, the payment server receives the first authentication encryption key from the mobile terminal.

단계 S620에서, 결제 서버는 거래 정보에 기초하여 제 2 인증 암호키를 생성한다. 이때, 결제 서버는 거래 정보를 VAN사로부터 제공받을 수 있다.In step S620, the payment server generates a second authentication encryption key based on the transaction information. At this time, the payment server may receive the transaction information from the VAN company.

단계 S630에서, 결제 서버는 제 1 인증 암호키 및 제 2 인증 암호키를 비교하여 일치하는지 여부를 판단한다.In step S630, the payment server compares the first authentication encryption key and the second authentication encryption key to determine whether they match.

즉, 결제 서버는 이동 단말기의 애플리케이션에서 생성된 제 1 인증 암호키가 제대로 전송되었는지 확인하고 인증하기 위하여 제 2 인증 암호키를 생성하고, 제 1 인증 암호키와 제 2 인증 암호키를 비교할 수 있다.That is, the payment server may generate a second authentication encryption key to verify that the first authentication encryption key generated by the application of the mobile terminal is properly transmitted, and may compare the first authentication encryption key with the second authentication encryption key. .

단계 S640에서, 결제 서버는 제 1 인증 암호키 및 제 2 인증 암호키가 일치하는 경우에 제 1 인증 암호키를 인증한다.In step S640, the payment server authenticates the first authentication encryption key when the first authentication encryption key and the second authentication encryption key match.

단계 S650에서, 결제 서버는 제 1 인증 암호키를 인증한 이후에 인증 확인 암호키를 생성한다.In step S650, the payment server generates an authentication confirmation encryption key after authenticating the first authentication encryption key.

반면에, 결제 서버는 제 1 인증 암호키 및 제 2 인증 암호키가 일치하지 않는 경우에는 제 1 인증 암호키를 인증하지 않는다. 따라서, 제 1 인증 암호키가 인증되지 않으므로, 제 1 인증 암호키를 전송한 이동 단말기는 제 1 인증 암호키에 대응하는 결제를 승인 받을 수 없게 된다.On the other hand, the payment server does not authenticate the first authentication encryption key when the first authentication encryption key and the second authentication encryption key do not match. Therefore, since the first authentication encryption key is not authenticated, the mobile terminal that transmits the first authentication encryption key cannot receive the payment corresponding to the first authentication encryption key.

도 7은 본 발명의 일 실시예에 따른 이동 단말기에서 인증 확인 암호키를 인증하는 방법을 나타내는 흐름도이다.7 is a flowchart illustrating a method of authenticating an authentication confirmation encryption key in a mobile terminal according to an embodiment of the present invention.

도 7을 참조하면, 단계 S710에서, 이동 단말기는 결제 서버로부터 제 1 인증 확인 암호키를 수신한다. 제 1 인증 확인 암호키는 결제 서버에서 인증 암호키를 인증 확인함에 따라 생성된 것으로, 이동 단말기로 전송될 수 있다.Referring to FIG. 7, in step S710, the mobile terminal receives a first authentication confirmation encryption key from a payment server. The first authentication confirmation encryption key is generated according to the authentication confirmation of the authentication encryption key in the payment server, and may be transmitted to the mobile terminal.

단계 S720에서, 이동 단말기는 이동 단말기에서 생성한 인증 암호키에 기초하여 제 2 인증 확인 암호키를 생성한다. 이때, 이동 단말기는 결제 서버에 의해 생성된 제 1 인증 확인 암호키가 제대로 전송되었는지 확인하여 인증하기 위해 제 2 인증 확인 암호키를 생성할 수 있다.In operation S720, the mobile terminal generates a second authentication confirmation encryption key based on the authentication encryption key generated by the mobile terminal. In this case, the mobile terminal may generate a second authentication confirmation encryption key to verify that the first authentication confirmation encryption key generated by the payment server is properly transmitted.

단계 S730에서, 이동 단말기는 제 1 인증 확인 암호키 및 제 2 인증 확인 암호키가 일치하는지 여부를 판단한다.In step S730, the mobile terminal determines whether the first authentication confirmation encryption key and the second authentication confirmation encryption key match.

판단 결과, 단계 S740에서, 이동 단말기는 제 1 인증 확인 암호키 및 제 2 인증 확인 암호키가 일치하는 경우에 제 1 인증 확인 암호키를 인증한다.As a result of the determination, in step S740, the mobile terminal authenticates the first authentication confirmation encryption key when the first authentication confirmation encryption key and the second authentication confirmation encryption key match.

이후에 이동 단말기는 제 1 인증 확인 암호키의 승인을 결제 서버로 전송하고, 결제 서버는 가맹점 단말기로 승인을 전송함에 따라, 가맹점 단말기는 최종적으로 결제를 승인할 수 있다.Thereafter, the mobile terminal transmits the approval of the first authentication confirmation encryption key to the payment server, and the payment server transmits the approval to the merchant terminal, so that the merchant terminal may finally approve the payment.

반면에 제 1 인증 확인 암호키와 제 2 인증 확인 암호키가 일치하지 않는 경우에, 이동 단말기는 가맹점 단말기로부터 제 1 인증 확인 암호키에 대응하는 카드의 결제를 요청한 것에 대한 승인을 받을 수 없게 된다.On the other hand, if the first authentication confirmation encryption key and the second authentication confirmation encryption key does not match, the mobile terminal is unable to receive approval for requesting payment of a card corresponding to the first authentication confirmation encryption key from the merchant terminal. .

따라서, 본 발명에 따른 결제 승인 방법은 인증 암호키 및 인증 확인 암호키를 통해 모바일 카드의 결제를 확실하게 인증하고, 결제를 승인할 수 있게 되어, 제 3자에 의해 불법적으로 결제가 승인되지 않도록 한다.Accordingly, the payment approval method according to the present invention can reliably authenticate the payment of the mobile card through the authentication encryption key and the authentication confirmation encryption key, and approve the payment, so that payment is not illegally authorized by a third party. do.

도 8은 본 발명의 다른 실시예에 따른 인증 암호키를 인증하는 방법을 나타내는 흐름도이다.8 is a flowchart illustrating a method of authenticating an authentication encryption key according to another embodiment of the present invention.

도 8에서는 인증 암호키를 인증하기 위한 방법을 설명하기 위해 ARQC(승인 요청 암호문)를 이용하는 일 예로 설명하기로 하나, 이에 한정되지 않는다.In FIG. 8, an example of using an ARQC (Authentication Request Cryptography) to describe a method for authenticating an authentication encryption key is not limited thereto.

도 8을 참조하면, 단계 S805에서, 가맹점 단말기(100)는 이동 단말기(200)에 의해 요청된 결제에 대응되는 거래 정보를 이동 단말기(200)로 전송한다.Referring to FIG. 8, in step S805, the affiliated

단계 S810에서, 이동 단말기(200)는 설치된 애플리케이션을 실행하여 사용자에 의해 인증서 비밀번호를 입력 받는다. 이동 단말기(200)는 입력 받은 인증서 비밀번호가 맞을 경우에 한하여 애플리케이션을 정상적으로 실행할 수 있으며, 사용자는 결제를 원하는 카드를 선택할 수 있다. 이 때, 인증서 비밀번호는 사용자에 의해 미리 설정되며, PIN번호 등을 이용할 수 있다. 예를 들어, 인증서 비밀번호는 6자리의 숫자로 구성될 수 있다.In step S810, the

단계 S815에서, 이동 단말기(200)는 이동 단말기(200)의 유심 카드(202)로 상기 단계에서 선택된 카드에 대한 카드 정보를 요청한다.In step S815, the

단계 S820에서, 이동 단말기(200)는 요청한 카드 정보를 유심 카드(202)로부터 수신한다.In step S820, the

단계 S825에서, 이동 단말기(200)는 사용자에 의해 카드 정보에 대응하는 카드의 비밀번호를 입력 받는다. 이 때, 카드의 비밀번호는 사용자에 의해 미리 설정된 번호를 포함할 수 있다.In step S825, the

단계 S830에서, 이동 단말기(200)는 인증 암호키를 생성한다. 이동 단말기(200)는 가맹점 단말기(100)로부터 수신한 거래 정보 및 유심 카드(202)로부터 수신한 카드 정보에 기초하여 ARQC를 생성할 수 있으며, 생성된 ARQC와 거래 정보를 유심 카드에 접근할 수 있는 접근 키로 암호화하여 인증 암호키를 생성할 수 있다. 이 때, 접근 키는 RSA(Rivest Shamir Adleman)를 포함할 수 있다. 또한, 인증 암호키는 ARQC 및 거래 정보에 카드 번호를 포함시켜 유심 카드의 접근 키를 이용하여 암호화될 수도 있다. 암호화된 카드비밀번호는 카드의 비밀번호를 해쉬코드로 암호화한 후에 개인 인증키(RSA)로 다시 암호화될 수 있다.In step S830, the

단계 S835에서, 이동 단말기(200)는 인증 암호키, 암호화된 거래 정보 및 암호화된 카드비밀번호를 결제 서버(300)로 전송한다.In step S835, the

단계 S840에서, 결제 서버(300)는 인증 암호키를 인증한다. 결제 서버(300)는 ARQC 및 거래 정보를 포함하는 인증 암호키를 복호화하고, 별도로 거래 정보에 기초하여 ARQC를 생성하여 수신한 ARQC와 비교함으로써 인증할 수 있다. 또한, 인증 서버(400)는 암호화된 카드비밀번호를 복호화하고 카드의 비밀번호 및 해쉬코드를 이용하여 카드비밀번호를 생성하여, 생성한 카드비밀번호와 복호화된 카드비밀번호를 비교하여 인증할 수 있다.In step S840, the

도 9는 본 발명의 다른 실시예에 따른 인증 확인 암호키를 인증하는 방법을 나타내는 흐름도이다.9 is a flowchart illustrating a method of authenticating an authentication confirmation encryption key according to another embodiment of the present invention.

도 9에서는 인증 확인 암호키를 인증하기 위한 방법을 설명하기 위해 ARPC(승인 응답 암호문)를 이용하는 일 예로 설명하기로 하나, 이에 한정되지 않는다.In FIG. 9, an example of using an ARPC (Authorization Response Cryptography) to describe a method for authenticating an authentication confirmation encryption key is not limited thereto.

도 9를 참조하면, 단계 S905에서, 결제 서버(300)는 인증 암호키에 대한 인증을 확인한 값인 인증 확인 암호키를 생성한다. 이 때, 인증 확인 암호키는 ARQC에 기초하여 ARPC를 생성한 후 RSA(Rivest Shamir Adleman)를 이용하여 암호화된 것을 포함할 수 있다.Referring to FIG. 9, in step S905, the

단계 S910에서, 결제 서버(300)는 인증 확인 암호키를 이동 단말기(200)로 전송한다.In operation S910, the

단계 S915에서, 이동 단말기(200)는 이동 단말기(200)의 유심 카드(202)로 결제 요청된 카드에 대한 카드 정보를 요청한다.In step S915, the

단계 S920에서, 이동 단말기(200)는 요청한 카드 정보를 유심 카드(202)로부터 수신한다.In step S920, the

단계 S925에서, 이동 단말기(200)는 인증 확인 암호키를 인증한다. 먼저, 이동 단말기(200)는 유심 카드(202)로부터 수신한 카드 정보 및 거래 정보에 기초하여 ARPC를 생성할 수 있다. 이동 단말기(200)는 인증 서버(400)로부터 수신한 인증 확인 암호키를 RSA를 이용하여 복호화한 후 전술한 바와 같이 생성된 ARPC와 비교하여 인증할 수 있다.In step S925, the

이후, 이동 단말기(200)는 ARPC를 인증한 경우에 카드 번호 및 CAVV (Cardholder Authentication Verification Value)를 가맹점 단말기(100), VAN사를 통해 결제 서버(300)로 전송할 수 있다. 이 때, ARPC가 CAVV의 역할을 함께 수행할 수 있다. 또한, CAVV는 ‘안심클릭’ 상의 본인확인 인증값으로, 기존의 CAVV를 이용할 수도 있다.Thereafter, when the ARPC is authenticated, the

도 10은 본 발명의 다른 실시예에 따른 개인 인증키를 생성하는 방법을 나타내는 흐름도이다.10 is a flowchart illustrating a method of generating a personal authentication key according to another embodiment of the present invention.

도 10을 참조하면, 단계 S1005에서, 이동 단말기(200)는 유심카드로부터 카드 정보를 요청한다.Referring to FIG. 10, in step S1005, the

단계 S1010에서, 유심카드는 카드 정보 및 유심 접근키에 대한 보유의 유무를 확인한다.In step S1010, the SIM card confirms the presence or absence of the possession of the card information and the SIM key access key.

단계 S1015에서, 유심카드는 카드 정보를 확인하여 이동 단말기(200)로 전송한다.In step S1015, the SIM card checks the card information and transmits the card information to the

단계 S1020에서, 이동 단말기(200)는 이동 단말기(200)의 단말 정보를 통신사 서버(30)로 전송한다. 이 때, 단말 정보는 단말의 식별 번호, 단말에 포함된 전화번호 등을 포함할 수 있다.In operation S1020, the

단계 S1025에서, 통신사 서버(30)는 수신한 단말 정보에 기초하여 사용자를 확인한다.In step S1025, the

단계 S1030에서, 통신사 서버(30)는 확인한 사용자의 사용자 정보를 이동 단말기(200)로 전송한다. 이 때, 사용자 정보는 사용자를 식별하기 위한 정보로 주민등록 번호 등을 포함할 수 있다.In operation S1030, the

단계 S1035에서, 이동 단말기(200)는 사용자 정보 및 카드 정보를 확인하기 위해 카드사 서버(40)로 전송한다.In step S1035, the

단계 S1040에서, 카드사 서버(40)는 수신한 정보들에 기초하여 사용자를 확인하고, 단계 S1045에서, 사용자 확인 정보를 이동 단말기(200)로 전송한다.In operation S1040, the

단계 S1050에서, 이동 단말기(200)는 개인 인증키를 생성한다. 이 때, 이동 단말기(200)는 이동 단말기(200)의 애플리케이션에 대한 비밀번호를 설정함으로써 개인 인증키를 생성할 수 있다. 또한, 이동 단말기(200)는 개인키 또는 공개키를 생성할 수 있으며, 애플리케이션에 생성한 키를 저장할 수 있다.In step S1050, the

위의 실시예는 단순히 본 발명의 일예일 뿐, 본 발명이 여기에 제한되는 것은 아니다.The above embodiments are merely examples of the present invention, but the present invention is not limited thereto.

이상 설명한 바와 같은 영상 표시 방법은 또한 컴퓨터로 읽을 수 있는 기록매체에 컴퓨터가 읽을 수 있는 코드로서 구현하는 것이 가능하다. 컴퓨터가 읽을 수 있는 기록매체는 컴퓨터 시스템에 의하여 읽혀질 수 있는 데이터가 저장되는 모든 종류의 기록 매체를 포함한다. 컴퓨터가 읽을 수 있는 기록매체의 예로는 ROM, RAM, CD-ROM, 자기 테이프, 플로피디스크, 광 데이터 저장장치 등이 있다. 또한 컴퓨터가 읽을 수 있는 기록매체는 네트워크로 연결된 컴퓨터 시스템에 분산되어, 분산방식으로 컴퓨터가 읽을 수 있는 코드가 저장되고 실행될 수 있다. 그리고, 상기 디스크 관리 방법을 구현하기 위한 기능적인(function) 프로그램, 코드 및 코드 세그먼트들은 본 발명이 속하는 기술분야의 프로그래머들에 의해 용이하게 추론될 수 있다.The image display method as described above can also be implemented as a computer-readable code on a computer-readable recording medium. A computer-readable recording medium includes all kinds of recording media in which data that can be read by a computer system is stored. Examples of the computer-readable recording medium include ROM, RAM, CD-ROM, magnetic tape, floppy disk, optical data storage, and the like. The computer readable recording medium may also be distributed over a networked computer system so that computer readable code can be stored and executed in a distributed manner. And, functional programs, codes, and code segments for implementing the disk management method can be easily deduced by the programmers of the present invention.

이제까지 본 발명에 대하여 그 바람직한 실시예들을 중심으로 살펴보았다. 본 발명이 속하는 기술 분야에서 통상의 지식을 가진 자는 본 발명이 본 발명의 본질적인 특성에서 벗어나지 않는 범위에서 변형된 형태로 구현될 수 있음을 이해할 수 있을 것이다. 그러므로 개시된 실시예들은 한정적인 관점이 아니라 설명적인 관점에서 고려되어야 한다. 본 발명의 범위는 전술한 설명이 아니라 특허청구범위에 나타나 있으며, 그와 동등한 범위 내에 있는 모든 차이점은 본 발명에 포함된 것으로 해석되어야 할 것이다.So far I looked at the center of the preferred embodiment for the present invention. It will be understood by those skilled in the art that various changes in form and details may be made therein without departing from the spirit and scope of the invention as defined by the appended claims. Therefore, the disclosed embodiments should be considered in an illustrative rather than a restrictive sense. The scope of the present invention is defined by the appended claims rather than by the foregoing description, and all differences within the scope of equivalents thereof should be construed as being included in the present invention.

100: 가맹점 단말기200: 이동 단말기

210: 거래 정보 요청부220: 거래 정보 수신부

230: 인증 암호키 생성부240: 거래 정보 암호화부

250: 전송부300: 결제 서버

310: 인증 요청 수신부320: 거래 정보 복호화부

330: 인증 확인 암호키 생성부340: 승인 전송부

500: VAN사100: merchant terminal 200: mobile terminal

210: transaction information requesting unit 220: transaction information receiving unit

230: authentication encryption key generation unit 240: transaction information encryption unit

250: transmission unit 300: payment server

310: authentication request receiving unit 320: transaction information decryption unit

330: authentication confirmation encryption key generation unit 340: authorization transmission unit

500: VAN Corporation

Claims (12)

Translated fromKorean상기 이동 단말기가 상기 가맹점 단말기로부터 상기 요청된 거래 정보를 수신하는 단계;

상기 이동 단말기가 상기 거래 정보 및 상기 이동 단말기의 유심 카드에 포함된 카드 정보에 기초하여 상기 이동 단말기의 애플리케이션에 의해 인증 암호키를 생성하고, 상기 거래 정보를 암호화하는 단계; 및

상기 이동 단말기가 상기 암호화된 거래 정보 및 상기 인증 암호키를 결제 서버로 전송하는 단계를 포함하는 것을 특징으로 하는 결제 승인 방법.

Requesting, by the mobile terminal, transaction information from the merchant terminal;

The mobile terminal receiving the requested transaction information from the merchant terminal;

Generating, by the mobile terminal, an authentication encryption key by an application of the mobile terminal based on the transaction information and card information included in the SIM card of the mobile terminal, and encrypting the transaction information; And

And transmitting, by the mobile terminal, the encrypted transaction information and the authentication encryption key to a payment server.

상기 이동 단말기가 상기 결제 서버에서 상기 인증 암호키를 인증 확인함에 따라 생성된 인증 확인 암호키를 수신하는 단계를 더 포함하는 것을 특징으로 하는 결제 승인 방법.

The method of claim 1,

And receiving, by the mobile terminal, an authentication confirmation encryption key generated as the authentication encryption key is authenticated by the payment server.

상기 이동 단말기는 상기 인증 암호키에 기초하여 인증 확인 암호키를 생성하고, 상기 수신한 인증 확인 암호키와 상기 생성한 인증 확인 암호키에 기초하여 상기 수신한 인증 확인 암호키를 인증하는 단계를 더 포함하는 것을 특징으로 하는 결제 승인 방법.

3. The method of claim 2,

The mobile terminal is further configured to generate an authentication confirmation encryption key based on the authentication encryption key, and to authenticate the received authentication confirmation encryption key based on the received authentication confirmation encryption key and the generated authentication confirmation encryption key. Payment approval method comprising the.

상기 결제 서버는 상기 카드 정보 및 상기 거래 정보에 기초하여 인증 암호키를 생성하여, 상기 생성한 인증 암호키와 상기 수신한 인증 암호키를 비교하여 인증한 경우에 상기 인증 확인 암호키를 생성하는 것을 특징으로 하는 결제 승인 방법.

3. The method of claim 2,

The payment server generates an authentication encryption key based on the card information and the transaction information, and generates the authentication confirmation encryption key when the generated authentication encryption key is compared with the received authentication encryption key for authentication. Characterized in the payment approval method.

상기 이동 단말기가 상기 가맹점 단말기로 거래 정보를 요청하는 단계 이전에,

상기 이동 단말기가 결제 보안 프로그램을 포함하는 상기 애플리케이션을 저장하는 단계;

상기 이동 단말기가 상기 애플리케이션에 개인 인증키를 생성하는 단계; 및

상기 이동 단말기가 상기 카드 정보를 상기 이동 단말기의 유심 카드에 저장하는 단계를 더 포함하는 것을 특징으로 하는 결제 승인 방법.

The method of claim 1,

Before the mobile terminal requests transaction information from the merchant terminal,

Storing, by the mobile terminal, the application including a payment security program;

Generating, by the mobile terminal, a personal authentication key in the application; And

The mobile terminal further comprises the step of storing the card information in the SIM card of the mobile terminal.

상기 개인 인증키는 상기 애플리케이션에 의해 저장되며, RSA(Rivest Shamir Adleman) 방식에 기초하여 암호화되는 것을 특징으로 하는 결제 승인 방법.

The method of claim 5, wherein

The personal authentication key is stored by the application, payment approval method, characterized in that encrypted based on the RSA (Rivest Shamir Adleman) scheme.

상기 카드 정보는 카드 번호, 유효 기간을 포함하며, 상기 거래 정보는 상기 가맹점 단말기의 식별 번호, 거래 금액 및 거래 시간을 포함하는 것을 특징으로 하는 결제 승인 방법.

The method of claim 1,

The card information includes a card number and an expiration date, and the transaction information includes an identification number, a transaction amount, and a transaction time of the merchant terminal.

사용자에 의해 입력된 인증키와 상기 개인 인증키가 일치하는 경우에 상기 이동 단말기에서 상기 애플리케이션이 구동되는 것을 특징으로 하는 결제 승인 방법.

The method of claim 1,

And the application is driven in the mobile terminal when the authentication key input by the user and the personal authentication key match.

상기 인증 암호키는 ARQC(Authorization Request Cryptogram)를 포함하며, 상기 인증 확인 암호키는 ARPC(Authorization Response Cryptogram)를 포함하는 것을 특징으로 하는 결제 승인 방법.

The method of claim 1,

The authentication encryption key includes an authorization request cryptography (ARQC), and the authentication confirmation encryption key comprises an authorization response cryptogram (ARPC).

상기 결제 서버가 상기 암호화된 거래 정보를 복호화 하는 단계;

상기 결제 서버가 상기 인증 암호키를 인증함에 따라 인증 확인 암호키를 생성하는 단계;

상기 결제 서버가 상기 인증 확인 암호키를 상기 이동 단말기로 전송하는 단계;

상기 결제 서버가 상기 이동 단말기로부터 상기 인증 확인 암호키의 승인을 수신하는 단계; 및

상기 결제 서버가 가맹점 단말기로 승인을 전송하는 단계를 포함하는 것을 특징으로 하는 결제 승인 방법.

Receiving, by the payment server, an authentication encryption key and encrypted transaction information from the mobile terminal;

Decrypting, by the payment server, the encrypted transaction information;

Generating an authentication confirmation encryption key as the payment server authenticates the authentication encryption key;

Transmitting, by the payment server, the authentication confirmation encryption key to the mobile terminal;

Receiving, by the payment server, the approval of the authentication confirmation encryption key from the mobile terminal; And

The payment server comprises the step of transmitting the approval to the merchant terminal payment approval method.

상기 인증 암호키는 ARQC(Authorization Request Cryptogram)를 포함하며, 상기 인증 확인 암호키는 ARPC(Authorization Response Cryptogram)를 포함하는 것을 특징으로 하는 결제 승인 방법.

11. The method of claim 10,

The authentication encryption key includes an authorization request cryptography (ARQC), and the authentication confirmation encryption key comprises an authorization response cryptogram (ARPC).

상기 결제 서버가 상기 인증 암호키를 인증함에 따라 인증 확인 암호키를 생성하는 단계에서,

상기 결제 서버는 상기 카드 정보 및 상기 결제 서버가 저장하고 있는 거래 정보에 기초하여 인증 암호키를 생성하여, 상기 생성한 인증 암호키와 상기 수신한 인증 암호키를 비교하여 인증하는 것을 특징으로 하는 결제 승인 방법.11. The method of claim 10,

Generating the authentication confirmation encryption key as the payment server authenticates the authentication encryption key;

The payment server generates an authentication encryption key based on the card information and the transaction information stored in the payment server, and compares the generated authentication encryption key and the received authentication encryption key to authenticate the payment. Approval method.

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| KR1020120009999AKR20130100811A (en) | 2012-01-31 | 2012-01-31 | Method to approve payments |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| KR1020120009999AKR20130100811A (en) | 2012-01-31 | 2012-01-31 | Method to approve payments |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| KR20130100811Atrue KR20130100811A (en) | 2013-09-12 |

Family

ID=49451342

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| KR1020120009999ACeasedKR20130100811A (en) | 2012-01-31 | 2012-01-31 | Method to approve payments |

Country Status (1)

| Country | Link |

|---|---|

| KR (1) | KR20130100811A (en) |

Cited By (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR20160027824A (en)* | 2014-09-02 | 2016-03-10 | 주식회사 케이티 | Method of user authentication uisng usim information and device for user authentication performing the same |

| WO2016122035A1 (en)* | 2015-01-30 | 2016-08-04 | 주식회사 쿠노소프트 | Card payment system and payment method for enabling pre-transaction confirmation |

| KR20200030310A (en)* | 2018-09-12 | 2020-03-20 | (주) 티엠엑스코리아 | Mobile direct approval payment system and method |

- 2012

- 2012-01-31KRKR1020120009999Apatent/KR20130100811A/ennot_activeCeased

Cited By (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR20160027824A (en)* | 2014-09-02 | 2016-03-10 | 주식회사 케이티 | Method of user authentication uisng usim information and device for user authentication performing the same |

| WO2016122035A1 (en)* | 2015-01-30 | 2016-08-04 | 주식회사 쿠노소프트 | Card payment system and payment method for enabling pre-transaction confirmation |

| KR20200030310A (en)* | 2018-09-12 | 2020-03-20 | (주) 티엠엑스코리아 | Mobile direct approval payment system and method |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US11876905B2 (en) | System and method for generating trust tokens | |

| US12170730B2 (en) | Unique token authentication verification value | |

| US10826702B2 (en) | Secure authentication of user and mobile device | |

| US11170379B2 (en) | Peer forward authorization of digital requests | |

| CN108027926B (en) | Authentication system and method for service-based payment | |

| RU2663476C2 (en) | Remote payment transactions protected processing, including authentication of consumers | |

| CN113038471B (en) | System and method for device push provisioning | |

| KR102552606B1 (en) | Secure remote payment transaction processing using a secure element | |

| KR101621254B1 (en) | Payment method, computer readable recording medium and system using virtual number based on otp | |

| CN101978646B (en) | System and method for performing file distribution and purchase | |

| CN105046479B (en) | Trusted service manager architecture and method | |

| CN109716373B (en) | Cryptographically authenticated and tokenized transactions | |

| KR101138283B1 (en) | Method and system of mobile payment | |

| WO2016048877A1 (en) | Trusted execution environment and transport layer security key pair for e-commerce and card not present transactions | |

| KR20100018744A (en) | System and method for providing card payment service | |

| CA3218986A1 (en) | A system and method for facilitating rule-based partially online and offline payment transactions | |

| US11757638B2 (en) | Account assertion | |

| KR20130100811A (en) | Method to approve payments | |

| KR101710950B1 (en) | Method for distributing encrypt key, card reader and system for distributing encrypt key thereof | |

| KR101691169B1 (en) | Method for distributing encrypt key, card reader, authentification server and system for distributing encrypt key thereof | |

| WO2025006875A1 (en) | Off-chain interaction for on-chain processing | |

| KR20110124929A (en) | Mobile secure payment method and system |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A201 | Request for examination | ||

| PA0109 | Patent application | Patent event code:PA01091R01D Comment text:Patent Application Patent event date:20120131 | |

| PA0201 | Request for examination | ||

| PG1501 | Laying open of application | ||

| E902 | Notification of reason for refusal | ||

| PE0902 | Notice of grounds for rejection | Comment text:Notification of reason for refusal Patent event date:20130930 Patent event code:PE09021S01D | |

| E601 | Decision to refuse application | ||

| PE0601 | Decision on rejection of patent | Patent event date:20131217 Comment text:Decision to Refuse Application Patent event code:PE06012S01D Patent event date:20130930 Comment text:Notification of reason for refusal Patent event code:PE06011S01I |