KR102477898B1 - Method and system for dynamic security ranging by using session keys from the server - Google Patents

Method and system for dynamic security ranging by using session keys from the serverDownload PDFInfo

- Publication number

- KR102477898B1 KR102477898B1KR1020220035505AKR20220035505AKR102477898B1KR 102477898 B1KR102477898 B1KR 102477898B1KR 1020220035505 AKR1020220035505 AKR 1020220035505AKR 20220035505 AKR20220035505 AKR 20220035505AKR 102477898 B1KR102477898 B1KR 102477898B1

- Authority

- KR

- South Korea

- Prior art keywords

- server

- session key

- smartphone

- authentication

- authentication device

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/50—Secure pairing of devices

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/03—Protecting confidentiality, e.g. by encryption

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/04—Key management, e.g. using generic bootstrapping architecture [GBA]

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/06—Authentication

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/60—Context-dependent security

- H04W12/69—Identity-dependent

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W4/00—Services specially adapted for wireless communication networks; Facilities therefor

- H04W4/80—Services using short range communication, e.g. near-field communication [NFC], radio-frequency identification [RFID] or low energy communication

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Telephonic Communication Services (AREA)

Abstract

Description

Translated fromKorean본 발명은 서버로부터의 세션키를 이용하는 동적 보안 레인징 방법 및 시스템에 관한 것으로서, 보다 상세하게는 모바일 제조사의 eSE(embedded secure elements) 지원 없이도 안정적으로 변동형 QR(quick response) 방식을 활용하여 UWB(ultra-wideband) 기반의 보안 레인징(secure ranging)을 적용하여 디지털 키나 모바일 결제를 인증하는 기술에 관한 것이다.The present invention relates to a method and system for dynamic security ranging using a session key from a server, and more particularly, to a UWB method using a variable QR (quick response) method stably without supporting eSE (embedded secure elements) of a mobile manufacturer. The present invention relates to a technology for authenticating a digital key or mobile payment by applying secure ranging based on ultra-wideband.

무선 통신 시스템들은 사용이 급격히 증가하고 있다. 또한, 무선 통신 기술은 음성 전용 통신(voice-only communication)들로부터, 인터넷 및 멀티미디어 콘텐츠와 같은 데이터의 송신을 또한 포함하도록 발달하여 왔다.Wireless communication systems are rapidly increasing in use. In addition, wireless communication technology has evolved to also include the transmission of data, such as the Internet and multimedia content, from voice-only communications.

모바일 전자 디바이스들은 사용자가 통상적으로 휴대하는 스마트 폰들 또는 태블릿들의 형태를 취할 수 있다. 웨어러블 디바이스들(액세서리 디바이스들로도 지칭됨)은 모바일 전자 디바이스의 보다 새로운 형태이며, 하나의 예는 스마트 워치들이다. 추가적으로, 정치(stationary) 또는 노마딕(nomadic) 배치용으로 의도된 저-비용, 저-복잡도 무선 디바이스들이 또한 개발중인 "사물 인터넷(Internet of Things)"의 일부로서 확산되고 있다. 다시 말해, 원하는 디바이스 복잡도, 능력, 트래픽 패턴, 및 다른 특성들이 점차 광범위해지고 있다.Mobile electronic devices may take the form of smart phones or tablets that users typically carry with them. Wearable devices (also referred to as accessory devices) are a newer form of mobile electronic device, one example being smart watches. Additionally, low-cost, low-complexity wireless devices intended for stationary or nomadic deployments are also proliferating as part of the developing “Internet of Things”. In other words, the desired device complexity, capabilities, traffic patterns, and other characteristics are becoming increasingly widespread.

무선 통신을 위한 하나의 사용 사례는 레인징 통신을 포함한다.One use case for wireless communication includes ranging communication.

레인징 통신을 적용한 보안 레인징(Secure Ranging)이란 IEEE 802.15.4z 국제표준 기반 UWB 통신기술을 이용하여 동일한 세션키끼리만 통신이 가능하며, 릴레이 어텍 등 통신에 대한 해킹이 불가능하다.Secure Ranging with Ranging Communication uses IEEE 802.15.4z international standard-based UWB communication technology, enabling communication only with the same session key, and hacking of communication such as relay attack is impossible.

특히, 초광대역(ultra-wideband, UWB) 디바이스들이 정확한 레인징을 수행하기 위해 사용될 수 있다. 레인징은 비행 시간을 추출하기 위한 메시지 교환들과 조합하여, 도착 시간 측정들을 통해 수행될 수 있다.In particular, ultra-wideband (UWB) devices may be used to perform accurate ranging. Ranging may be performed through arrival time measurements, in combination with message exchanges to extract time of flight.

레인징은, 다양한 가능한 기능들 중에서, 무선 키 유형 기능성을 제공할 수 있다. 따라서, 보안은, 예를 들어, 적대적인 공격 및 도청으로부터의 레인징 통신들을 보호하기 위하여, 중요한 고려 사항일 수 있다.Ranging can provide radio key type functionality, among a variety of possible functions. Thus, security can be an important consideration, for example to protect ranging communications from hostile attack and eavesdropping.

예를 들어, 보안은 종종, 예를 들어, 비-참여 디바이스들로부터의 신호들(악성 또는 양성)이 참여 디바이스들의 대응하는 수신기들에서의 도착 시간 계산들을 변경하지 않도록 하기 위한, 메시지-교환 기반 레인징에서의 요건이다. 이러한 유형의 보안을 달성하기 위한 하나의 방식은 공격자가 UWB 레인징 패킷을 위조(또는 "스푸핑")하기 어렵게 만드는 것이다.For example, security is often message-exchange based, eg to ensure that signals (malicious or benign) from non-participating devices do not alter arrival time calculations at corresponding receivers of participating devices. It is a requirement in ranging. One way to achieve this type of security is to make it difficult for an attacker to forge (or "spoof") UWB ranging packets.

스푸핑에 대해 레인징 패킷을 보호하는 것은 암호화 보안 랜덤 시퀀스를 UWB 레인징 패킷에 포함시킴으로써 행해질 수 있다.Protecting the ranging packets against spoofing can be done by including cryptographically secure random sequences in the UWB ranging packets.

본 발명은 eSE 하드웨어 칩 자치의 외장 메모리의 용량 제한으로 이해, 여러 서드파티에서 물리적인 한계로 인해 동시에 사용할 수가 없는 문제를 해결하는 것을 목적으로 한다.An object of the present invention is to solve the problem that multiple third parties cannot use at the same time due to physical limitations in understanding the capacity limit of the external memory of the eSE hardware chip autonomous.

본 발명은 UWB 통신을 위한 일회성 세션키를 서버에서 제공함으로써, eSE에 의한 제한을 극복하는 것을 목적으로 한다.An object of the present invention is to overcome restrictions imposed by eSE by providing a one-time session key for UWB communication in a server.

일실시예에 따른 동적 보안 레인징 방법은 사전에 페어링된 인증장치들 간에 상호 식별하는 단계, 상기 인증장치들 간에 상호 식별되는 경우, 서버로부터 제공된 세션키를 이용하여 UWB(ultra-wideband)를 기반으로 상기 인증장치들에서 보안 레인징(secure ranging)을 수행하는 단계를 포함할 수 있다.A dynamic security ranging method according to an embodiment includes the steps of mutually identifying pre-paired authentication devices, and when the authentication devices are mutually identified, based on ultra-wideband (UWB) using a session key provided from a server. It may include the step of performing secure ranging (secure ranging) in the authentication devices.

일실시예에 따른 상기 페어링된 인증장치들은 스마트폰과 도어락기기를 포함할 수 있다.The paired authentication devices according to an embodiment may include a smart phone and a door lock device.

일실시예에 따른 상기 페어링된 인증장치들 간에 상호 식별하는 단계는, 상기 도어락기기에서, 기저장되어 있는 상기 스마트폰의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 판단하는 단계, 및 상기 스마트폰에서, 기등록되어 있는 상기 도어락기기의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 판단하는 단계를 포함할 수 있다.In the step of mutually identifying the paired authentication devices according to an embodiment, matching of the previously stored identification information of the smartphone in the door lock device with the identification information of the device currently collected through a short-range wireless communication method Determining whether or not, and determining whether or not the identification information of the door lock device previously registered in the smartphone matches the identification information of the device currently collected through a short-range wireless communication method.

일실시예에 따른 동적 보안 레인징 방법은 상기 스마트폰 또는 상기 도어락기기 중에서 적어도 하나에서, 상기 서버로부터 세션키를 수집하는 단계를 더 포함할 수 있다.The dynamic security ranging method according to an embodiment may further include collecting a session key from the server in at least one of the smart phone and the door lock device.

일실시예에 따른 상기 스마트폰 또는 상기 도어락기기 중에서 적어도 하나에서, 상기 서버로부터 세션키를 수집하는 단계는, 상기 스마트폰 또는 상기 도어락기기가 상호 식별되는 경우, 상기 스마트폰에서 상기 서버로 상기 세션키를 요청하는 단계, 및 상기 스마트폰에서 상기 서버로부터 변동형 QR 코드(Quick Response Code)를 상기 세션키로서 수집하는 단계를 포함할 수 있다.Collecting a session key from the server in at least one of the smartphone or the door lock device according to an embodiment includes, when the smartphone or the door lock device are mutually identified, the session key from the smartphone to the server. It may include requesting a key, and collecting a variable QR code (Quick Response Code) from the server as the session key in the smartphone.

일실시예에 따른 상기 스마트폰 또는 상기 도어락기기 중에서 적어도 하나에서, 상기 서버로부터 세션키를 수집하는 단계는, 상기 스마트폰 또는 상기 도어락기기의 상호 식별과 관계없이, 일정 주기에 따라 상기 도어락기기에서 상기 서버로 상기 세션키를 요청하는 단계, 및 상기 도어락기기에서 상기 서버로부터 변동형 QR 코드(Quick Response Code)를 상기 세션키로서 수집하고 저장하는 단계를 포함할 수 있다.In at least one of the smartphone or the door lock device according to an embodiment, the step of collecting the session key from the server is in the door lock device according to a predetermined period, regardless of mutual identification of the smartphone or the door lock device. The method may include requesting the session key from the server, and collecting and storing a variable QR code (Quick Response Code) from the server as the session key in the door lock device.

일실시예에 따른 상기 인증장치들 간에 상호 식별되는 경우, 서버로부터 제공된 세션키를 이용하여 UWB(ultra-wideband)를 기반으로 상기 인증장치들에서 보안 레인징(secure ranging)을 수행하는 단계는, 상기 스마트폰에서, 서버로부터 수집된 세션키를 이용하여 암호화 알고리즘이 적용된 암호화 데이터를 상기 도어락기기로 전송하는 단계, 상기 도어락기기에서, 서버로부터 수집된 세션키를 이용하여 상기 전송된 암호화 데이터를 복호화 하는 단계, 및 상기 도어락기기에서, 상기 암호화 데이터가 복호화 되는 경우, 상기 스마트폰을 인증하여 잠금장치를 제어하는 단계를 포함할 수 있다.According to an embodiment, when the authentication devices are mutually identified, performing secure ranging in the authentication devices based on ultra-wideband (UWB) using a session key provided from a server, Transmitting, in the smartphone, encrypted data to which an encryption algorithm is applied using the session key collected from the server to the door lock device, decrypting the transmitted encrypted data using the session key collected from the server in the door lock device and, in the door lock device, controlling the locking device by authenticating the smartphone when the encrypted data is decrypted.

일실시예에 따른 상기 페어링된 인증장치들은 스마트폰과 결제단말기를 포함할 수 있다.The paired authentication devices according to an embodiment may include a smart phone and a payment terminal.

일실시예에 따른 상기 페어링된 인증장치들 간에 상호 식별하는 단계는, 상기 결제단말기에서, 기저장되어 있는 상기 스마트폰의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 판단하는 단계, 및 상기 스마트폰에서, 기등록되어 있는 상기 결제단말기의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 판단하는 단계를 포함할 수 있다.In the step of mutually identifying the paired authentication devices according to an embodiment, the payment terminal matches the pre-stored identification information of the smartphone with the identification information of the device currently collected through a short-range wireless communication method. Determining whether or not, and determining whether or not identification information of the payment terminal already registered in the smartphone matches identification information of the device currently collected through a short-range wireless communication method.

일실시예에 따른 동적 보안 레인징 방법은 상기 스마트폰 또는 상기 결제단말기 중에서 적어도 하나에서, 상기 서버로부터 세션키를 수집하는 단계를 더 포함할 수 있다.The dynamic security ranging method according to an embodiment may further include collecting a session key from the server in at least one of the smart phone and the payment terminal.

일실시예에 따른 상기 스마트폰 또는 상기 결제단말기 중에서 적어도 하나에서, 상기 서버로부터 세션키를 수집하는 단계는, 상기 스마트폰 또는 상기 결제단말기가 상호 식별되는 경우, 상기 스마트폰 및 상기 결제단말기에서 상기 서버로 각각 상기 세션키를 요청하는 단계, 및 상기 스마트폰 또는 상기 결제단말기 각각에서 상기 서버로부터 변동형 QR 코드(Quick Response Code)를 상기 세션키로서 수집하는 단계를 포함할 수 있다.Collecting a session key from the server in at least one of the smartphone or the payment terminal according to an embodiment includes, when the smartphone or the payment terminal are mutually identified, the smartphone and the payment terminal It may include requesting the session key to a server, and collecting a variable QR code (Quick Response Code) from the server as the session key in each of the smart phone or the payment terminal.

일실시예에 따른 상기 인증장치들 간에 상호 식별되는 경우, 서버로부터 제공된 세션키를 이용하여 UWB(ultra-wideband)를 기반으로 상기 인증장치들에서 보안 레인징(secure ranging)을 수행하는 단계는, 상기 스마트폰에서, 서버로부터 수집된 세션키를 이용하여 암호화 알고리즘이 적용된 암호화 데이터를 상기 결제단말기로 전송하는 단계, 상기 결제단말기에서, 서버로부터 수집된 세션키를 이용하여 상기 전송된 암호화 데이터를 복호화 하는 단계, 및 상기 결제단말기에서, 상기 암호화 데이터가 복호화 되는 경우, 상기 스마트폰을 인증하고, 결제서버를 통해 결제프로세스를 진행하는 단계를 포함할 수 있다.According to an embodiment, when the authentication devices are mutually identified, performing secure ranging in the authentication devices based on ultra-wideband (UWB) using a session key provided from a server, Transmitting, in the smart phone, encrypted data to which an encryption algorithm is applied using the session key collected from the server to the payment terminal, and decrypting the transmitted encrypted data using the session key collected from the server in the payment terminal. and, in the payment terminal, when the encrypted data is decrypted, authenticating the smartphone and proceeding with a payment process through a payment server.

일실시예에 따른 동적 보안 레인징 시스템은 사전에 페어링된 제1 인증장치 및 제2 인증장치, 상기 제1 인증장치 및 제2 인증장치 간에 상호 식별되는 경우, UWB(스마트폰(120))를 기반으로 보안 레인징(secure ranging)을 수행하도록 상기 제1 인증장치 및 제2 인증장치로 세션키를 제공하는 서버를 포함할 수 있다.In the dynamic security ranging system according to an embodiment, when a first authentication device and a second authentication device paired in advance and mutual identification between the first authentication device and the second authentication device are performed, UWB (smart phone 120) is selected. and a server that provides a session key to the first authentication device and the second authentication device so as to perform secure ranging based on the authentication method.

일실시예에 따른 동적 보안 레인징 시스템은 상기 제2 인증장치에서, 기저장되어 있는 상기 제1 인증장치의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 판단하고, 상기 제1 인증장치에서, 기등록되어 있는 상기 제2 인증장치의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 판단할 수 있다.In the dynamic security ranging system according to an embodiment, the second authentication device determines whether pre-stored identification information of the first authentication device matches device identification information currently collected through a short-range wireless communication method. In the first authentication device, it is possible to determine whether the previously registered identification information of the second authentication device matches the device identification information currently collected through a short-range wireless communication method.

일실시예에 따른 동적 보안 레인징 시스템은 상기 제1 인증장치 및 상기 제2 인증장치가 상호 식별되는 경우, 상기 제1 인증장치에서 상기 서버로 상기 세션키를 요청하고, 상기 제1 인증장치에서 상기 서버로부터 변동형 QR 코드(Quick Response Code)를 상기 세션키로서 수집할 수 있다.In the dynamic security ranging system according to an embodiment, when the first authentication device and the second authentication device are mutually identified, the first authentication device requests the session key from the server, and the first authentication device A variable QR code (Quick Response Code) may be collected from the server as the session key.

일실시예에 따른 동적 보안 레인징 시스템은 상기 제1 인증장치 또는 상기 제2 인증장치의 상호 식별과 관계없이, 일정 주기에 따라 상기 제2 인증장치에서 상기 서버로 상기 세션키를 요청하고, 상기 제2 인증장치에서 상기 서버로부터 변동형 QR 코드(Quick Response Code)를 상기 세션키로서 수집하고 저장할 수 있다.The dynamic security ranging system according to an embodiment requests the session key from the second authentication device to the server at regular intervals regardless of mutual identification of the first authentication device or the second authentication device, and The second authentication device may collect and store a variable QR code (Quick Response Code) from the server as the session key.

일실시예에 따른 동적 보안 레인징 시스템은 상기 제1 인증장치에서, 서버로부터 수집된 세션키를 이용하여 암호화 알고리즘이 적용된 암호화 데이터를 상기 제2 인증장치로 전송하고, 상기 제2 인증장치에서, 서버로부터 수집된 세션키를 이용하여 상기 전송된 암호화 데이터를 복호화 하며, 상기 제2 인증장치에서, 상기 암호화 데이터가 복호화 되는 경우, 상기 제1 인증장치를 인증하여 잠금장치를 제어할 수 있다.In the dynamic security ranging system according to an embodiment, the first authentication device transmits encrypted data to which an encryption algorithm is applied using a session key collected from a server to the second authentication device, and in the second authentication device, The transmitted encrypted data is decrypted using the session key collected from the server, and when the encrypted data is decrypted in the second authentication device, the first authentication device can be authenticated to control the locking device.

일실시예에 따르면, eSE 하드웨어 칩 자치의 외장 메모리의 용량 제한으로 이해, 여러 서드파티에서 물리적인 한계로 인해 동시에 사용할 수가 없는 문제를 해결할 수 있다.According to one embodiment, it is possible to solve the problem that several third parties cannot simultaneously use due to physical limitations by understanding the capacity limit of the external memory of the eSE hardware chip autonomous.

일실시예에 따르면, UWB 통신을 위한 일회성 세션키를 서버에서 제공함으로써, eSE에 의한 제한을 극복할 수 있다.According to an embodiment, by providing a one-time session key for UWB communication in the server, it is possible to overcome restrictions by the eSE.

도 1은 일실시예에 따른 동적 보안 레인징 시스템을 설명하는 블록도이다.

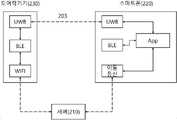

도 2a는 일실시예에 따른 동적 보안 레인징 시스템을 구현하기 위한 구성도를 설명하는 도면이다.

도 2b는 일실시예에 따른 동적 보안 레인징 시스템에서의 세션교환(Session Exchange)을 설명하는 도면이다.

도 2c는 일실시예에 따른 동적 보안 레인징 시스템에서의 레인징 시작(Ranging Start)을 설명하는 도면이다.

도 2d는 일실시예에 따른 동적 보안 레인징 시스템에서의 레인징 실행(Ranging Running)을 설명하는 도면이다.

도 2e는 일실시예에 따른 동적 보안 레인징 시스템에서의 레인징 완료(Ranging Finish) 이후의 동작을 설명하는 도면이다.

도 3은 일실시예에 따른 동적 보안 레인징 방법 중에서 제1 인증장치의 동작 방법을 설명하는 도면이다.

도 4는 일실시예에 따른 동적 보안 레인징 방법 중에서 제2 인증장치의 동작 방법을 설명하는 도면이다.1 is a block diagram illustrating a dynamic security ranging system according to an embodiment.

2A is a diagram illustrating a configuration diagram for implementing a dynamic security ranging system according to an embodiment.

2B is a diagram illustrating session exchange in a dynamic security ranging system according to an embodiment.

2C is a diagram for explaining ranging start in a dynamic security ranging system according to an embodiment.

2D is a diagram illustrating ranging execution in a dynamic security ranging system according to an embodiment.

2E is a diagram illustrating an operation after ranging finish in a dynamic security ranging system according to an embodiment.

3 is a diagram illustrating an operation method of a first authentication device in a dynamic security ranging method according to an embodiment.

4 is a diagram illustrating an operation method of a second authentication device in a dynamic security ranging method according to an embodiment.

본 명세서에 개시되어 있는 본 발명의 개념에 따른 실시예들에 대해서 특정한 구조적 또는 기능적 설명들은 단지 본 발명의 개념에 따른 실시예들을 설명하기 위한 목적으로 예시된 것으로서, 본 발명의 개념에 따른 실시예들은 다양한 형태로 실시될 수 있으며 본 명세서에 설명된 실시예들에 한정되지 않는다.Specific structural or functional descriptions of the embodiments according to the concept of the present invention disclosed in this specification are only illustrated for the purpose of explaining the embodiments according to the concept of the present invention, and the embodiments according to the concept of the present invention These may be embodied in various forms and are not limited to the embodiments described herein.

본 발명의 개념에 따른 실시예들은 다양한 변경들을 가할 수 있고 여러 가지 형태들을 가질 수 있으므로 실시예들을 도면에 예시하고 본 명세서에 상세하게 설명하고자 한다. 그러나, 이는 본 발명의 개념에 따른 실시예들을 특정한 개시형태들에 대해 한정하려는 것이 아니며, 본 발명의 사상 및 기술 범위에 포함되는 변경, 균등물, 또는 대체물을 포함한다.Embodiments according to the concept of the present invention can apply various changes and can have various forms, so the embodiments are illustrated in the drawings and described in detail herein. However, this is not intended to limit the embodiments according to the concept of the present invention to specific disclosures, and includes modifications, equivalents, or substitutes included in the spirit and scope of the present invention.

제1 또는 제2 등의 용어를 다양한 구성요소들을 설명하는데 사용될 수 있지만, 상기 구성요소들은 상기 용어들에 의해 한정되어서는 안 된다. 상기 용어들은 하나의 구성요소를 다른 구성요소로부터 구별하는 목적으로만, 예를 들어 본 발명의 개념에 따른 권리 범위로부터 이탈되지 않은 채, 제1 구성요소는 제2 구성요소로 명명될 수 있고, 유사하게 제2 구성요소는 제1 구성요소로도 명명될 수 있다.Terms such as first or second may be used to describe various components, but the components should not be limited by the terms. The above terms are used only for the purpose of distinguishing one component from another component, for example, without departing from the scope of rights according to the concept of the present invention, a first component may be named a second component, Similarly, the second component may also be referred to as the first component.

어떤 구성요소가 다른 구성요소에 "연결되어" 있다거나 "접속되어" 있다고 언급된 때에는, 그 다른 구성요소에 직접적으로 연결되어 있거나 또는 접속되어 있을 수도 있지만, 중간에 다른 구성요소가 존재할 수도 있다고 이해되어야 할 것이다. 반면에, 어떤 구성요소가 다른 구성요소에 "직접 연결되어" 있다거나 "직접 접속되어" 있다고 언급된 때에는, 중간에 다른 구성요소가 존재하지 않는 것으로 이해되어야 할 것이다. 구성요소들 간의 관계를 설명하는 표현들, 예를 들어 "~사이에"와 "바로~사이에" 또는 "~에 직접 이웃하는" 등도 마찬가지로 해석되어야 한다.It is understood that when an element is referred to as being "connected" or "connected" to another element, it may be directly connected or connected to the other element, but other elements may exist in the middle. It should be. On the other hand, when an element is referred to as “directly connected” or “directly connected” to another element, it should be understood that no other element exists in the middle. Expressions describing the relationship between components, such as "between" and "directly between" or "directly adjacent to" should be interpreted similarly.

본 명세서에서 사용한 용어는 단지 특정한 실시예들을 설명하기 위해 사용된 것으로, 본 발명을 한정하려는 의도가 아니다. 단수의 표현은 문맥상 명백하게 다르게 뜻하지 않는 한, 복수의 표현을 포함한다. 본 명세서에서, "포함하다" 또는 "가지다" 등의 용어는 설시된 특징, 숫자, 단계, 동작, 구성요소, 부분품 또는 이들을 조합한 것이 존재함으로 지정하려는 것이지, 하나 또는 그 이상의 다른 특징들이나 숫자, 단계, 동작, 구성요소, 부분품 또는 이들을 조합한 것들의 존재 또는 부가 가능성을 미리 배제하지 않는 것으로 이해되어야 한다.Terms used in this specification are only used to describe specific embodiments, and are not intended to limit the present invention. Singular expressions include plural expressions unless the context clearly dictates otherwise. In this specification, terms such as "comprise" or "have" are intended to designate that the described feature, number, step, operation, component, part, or combination thereof exists, but one or more other features or numbers, It should be understood that the presence or addition of steps, operations, components, parts, or combinations thereof is not precluded.

다르게 정의되지 않는 한, 기술적이거나 과학적인 용어를 포함해서 여기서 사용되는 모든 용어들은 본 발명이 속하는 기술 분야에서 통상의 지식을 가진 자에 의해 일반적으로 이해되는 것과 동일한 의미를 가진다. 일반적으로 사용되는 사전에 정의되어 있는 것과 같은 용어들은 관련 기술의 문맥상 가지는 의미와 일치하는 의미를 갖는 것으로 해석되어야 하며, 본 명세서에서 명백하게 정의하지 않는 한, 이상적이거나 과도하게 형식적인 의미로 해석되지 않는다.Unless defined otherwise, all terms used herein, including technical or scientific terms, have the same meaning as commonly understood by one of ordinary skill in the art to which the present invention belongs. Terms such as those defined in commonly used dictionaries should be interpreted as having a meaning consistent with the meaning in the context of the related art, and unless explicitly defined in this specification, it should not be interpreted in an ideal or excessively formal meaning. don't

이하, 실시예들을 첨부된 도면을 참조하여 상세하게 설명한다. 그러나, 특허출원의 범위가 이러한 실시예들에 의해 제한되거나 한정되는 것은 아니다. 각 도면에 제시된 동일한 참조 부호는 동일한 부재를 나타낸다.Hereinafter, embodiments will be described in detail with reference to the accompanying drawings. However, the scope of the patent application is not limited or limited by these examples. Like reference numerals in each figure indicate like elements.

도 1은 일실시예에 따른 동적 보안 레인징 시스템(100)을 설명하는 블록도이다.1 is a block diagram illustrating a dynamic

일실시예에 따른 동적 보안 레인징 시스템(100)은 eSE 하드웨어 칩 자치의 외장 메모리의 용량 제한으로 이해, 여러 서드파티에서 물리적인 한계로 인해 동시에 사용할 수가 없는 문제를 해결할 수 있고, UWB 통신을 위한 일회성 세션키를 서버에서 제공함으로써, eSE에 의한 제한을 극복할 수 있다.The dynamic

구체적으로, 일실시예에 따른 동적 보안 레인징 시스템(100)은 세션키를 생성하여 제공하는 서버(110)와, 제1 인증장치, 제2 인증장치를 포함할 수 있다.Specifically, the dynamic

일례로, 세션키는 변동형 QR 코드(Quick Response Code)의 형태일 수 있다.As an example, the session key may be in the form of a flexible QR code (Quick Response Code).

앞서 설명한 바와 같이, 제1 인증장치와 제2 인증장치는 근거리 무선 통신이 가능하고 페어링되어 있는 두 기기간에 UWB를 기반으로 레인징을 수행하는 모든 기기로 해석될 수 있다.As described above, the first authentication device and the second authentication device can be interpreted as all devices capable of short-distance wireless communication and performing ranging based on UWB between two paired devices.

이하에서는, 설명의 편의를 위해 제1 인증장치는 스마트폰(120)으로, 제2 인증장치는 도어락기기(130)로 대신하여 설명한다.Hereinafter, for convenience of explanation, the first authentication device will be described as the

스마트폰(120)과 도어락기기(130)는 사전에 페어링되어 있고, 각각 상대의 식별정보를 내부 메모리나 외부의 서버에 기록하고 관리할 수 있다.The

스마트폰(120)과 도어락기기(130)가 근거리 무선 통신이 가능한 범위에 근접하는 경우 스마트폰(120)은 감지되는 도어락기기(130)의 식별정보를 수집하고, 도어락기기(130) 또한 근거리 무선 통신을 통해 감지되는 스마트폰(120)의 식별정보를 수집할 수 있다.When the

또한, 스마트폰(120)은 사전에 페어링 과정에서 저장하고 관리하고 있는 도어락기기(130)의 식별정보와, 현재 감지되는 식별정보와의 매칭여부를 판단할 수 있다.In addition, the

또한, 도어락기기(130)는 사전에 페어링 과정에서 저장하고 관리하고 있는 스마트폰(120)의 식별정보와, 현재 감지되는 식별정보와의 매칭여부를 판단할 수 있다.In addition, the

스마트폰(120)은 저장하고 관리하고 있는 도어락기기(130)의 식별정보와, 현재 감지되는 식별정보가 매칭되는 경우, 서버(110)로 세션키를 요청할 수 있다.The

일례로, 세션키는 변동형 QR 코드(Quick Response Code)의 형태일 수 있다.As an example, the session key may be in the form of a flexible QR code (Quick Response Code).

이 과정에서, 스마트폰(120)은 4G 또는 5G 방식의 이동통신망을 통해 실시간으로 서버(110)에 세션키를 요청할 수 있다.In this process, the

한편, 도어락기기(130)는 저장하고 관리하고 있는 스마트폰(120)의 식별정보와, 현재 감지되는 식별정보가 매칭되는 경우, Matter, WiFi, 또는 CatM1 등의 네트워크 통신방식을 이용하여 서버(110)로 세션키를 요청할 수도 있다.On the other hand, when the identification information of the

또한, 서버(110)는 실시간으로 서버(110)에 세션키를 요청하지 않고, 기 저장된 세션키를 이용할 수도 있다.Also, the server 110 may use a pre-stored session key without requesting a session key from the server 110 in real time.

도어락기기(130)와 같이 배터리로 동작하는 기기는 스마트폰(120)으로부터의 세션 요청이 있을 때 마다 세션키를 요청하지 않고, 전력의 효율적 사용을 위해 일정 주기마다 서버(110)로부터 새로운 세션키를 수집하여 저장하고 이를 활용할 수 있다.Devices operated by batteries, such as the

일례로, 도어락기기(130)는 하루 정도의 주기로 세션키를 서버(110)로부터 새로운 세션키를 수집하고 이를 다음 주지가 도래하기 전까지 활용할 수 있다.For example, the

세션키를 수집한 스마트폰(120)은 레인징을 위한 데이터를 암호화 알고리즘에 따라 암호화한 후, 블루투스와 같은 근거리 무선 통신 방식을 통해 도어락기기(130)로 전송할 수 있다.The

이에, 도어락기기(130)는 수신된 암호화 데이터를 수집하고, 서버(110)로부터 실시간 또는 주기적으로 수집한 세션키를 활용하여 복호화할 수 있다.Accordingly, the

또한, 도어락기기(130)는 복호화된 데이터를 기반으로 잠금장치를 제어하는 등의 레인징을 수행할 수 있다.In addition, the

이로써, 본 발명에 따른 일실시예에 따른 동적 보안 레인징 시스템(100)은 데이터를 안전한 곳에 저장, 인증된 응용 프로그램과 사람에게만 정보 제공 , 암호화작업을 실행할 수 있는 eSE 방식을 사용하지 않고, 서버(110)로부터 세션을 전달받아 동적 보안 레인징을 수행할 수 있다.Thus, the dynamic

한편, 제1 인증장치는 스마트폰, 제2 인증장치는 결제단말기로 해석될 수도 있다. 결제단말기는 포스(POS)기기, 키오스크, 컴퓨터단말기, 태블릿, 스마트폰, 결제서버 등, 통신을 통해 결제가 가능한 다양한 기기로 해석될 수 있다.Meanwhile, the first authentication device may be interpreted as a smartphone, and the second authentication device may be interpreted as a payment terminal. A payment terminal can be interpreted as a variety of devices capable of making a payment through communication, such as a POS device, a kiosk, a computer terminal, a tablet, a smartphone, a payment server, and the like.

페어링된 인증장치들 간에 상호 식별하기 위해, 결제단말기에서, 기저장되어 있는 상기 스마트폰의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 판단할 수 있다.In order to mutually identify the paired authentication devices, the payment terminal may determine whether the pre-stored identification information of the smartphone and the identification information of the device currently collected through a short-range wireless communication method match.

또한, 스마트폰에서, 기등록되어 있는 결제단말기의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 판단할 수 있다.In addition, the smart phone may determine whether the identification information of the payment terminal previously registered matches the identification information of the device currently collected through a short-range wireless communication method.

다음으로, 스마트폰 또는 결제단말기 중에서 적어도 하나에서, 서버로부터 세션키를 수집하되, 스마트폰 또는 결제단말기가 상호 식별되는 경우, 스마트폰 및 결제단말기에서 서버로 각각 세션키를 요청할 수 있다.Next, in at least one of the smart phone or the payment terminal, the session key is collected from the server, but when the smart phone or the payment terminal is mutually identified, the smartphone and the payment terminal may each request a session key from the server.

또한, 스마트폰 또는 결제단말기 각각에서 서버로부터 변동형 QR 코드(Quick Response Code)를 세션키로서 수집할 수 있다.In addition, each smartphone or payment terminal may collect a variable QR code (Quick Response Code) from the server as a session key.

인증장치들에서 보안 레인징(secure ranging)을 수행하기 위해서는, 스마트폰에서, 서버로부터 수집된 세션키를 이용하여 암호화 알고리즘이 적용된 암호화 데이터를 상기 결제단말기로 전송할 수 있다.In order to perform secure ranging in authentication devices, a smart phone may transmit encrypted data to which an encryption algorithm is applied using a session key collected from a server to the payment terminal.

또한, 결제단말기에서, 서버로부터 수집된 세션키를 이용하여 상기 전송된 암호화 데이터를 복호화할 수 있다.In addition, the payment terminal may decrypt the transmitted encrypted data using the session key collected from the server.

결제단말기에서는, 암호화 데이터가 복호화 되는 경우, 스마트폰을 인증하고, 결제서버를 통해 결제프로세스를 진행할 수 있다.When the encrypted data is decrypted, the payment terminal can authenticate the smartphone and proceed with the payment process through the payment server.

도 2a는 일실시예에 따른 동적 보안 레인징 시스템을 구현하기 위한 구성도를 설명하는 도면이다.2A is a diagram illustrating a configuration diagram for implementing a dynamic security ranging system according to an embodiment.

서버(110)는 스마트폰(220) 및 도어락기기(230)와 통신이 가능한 구조로 구현될 수 있다.The server 110 may be implemented in a structure capable of communicating with the smart phone 220 and the door lock device 230.

도어락기기(230)는 UWB 방식의 레인징 모듈, BLE 방식의 근거리 무선 통신 모듈을 구비하고, 서버(110)와의 통신을 위한 WIFI 모듈을 구비할 수 있다.The door lock device 230 may include a UWB-type ranging module, a BLE-type short-range wireless communication module, and a WIFI module for communication with the server 110 .

한편, 스마트폰(220)은 UWB 방식의 레인징 모듈, BLE 방식의 근거리 무선 통신 모듈을 구비하고, 도어락기기(230)를 제어하거나 서버(110)와의 통신을 제어하기 위해 설치 및 실행되는 APP과, 이동통신 모듈을 구비할 수 있다.Meanwhile, the smartphone 220 includes a UWB ranging module and a BLE-type short-range wireless communication module, and an APP installed and executed to control the door lock device 230 or to control communication with the server 110. , a mobile communication module may be provided.

도 2b는 일실시예에 따른 동적 보안 레인징 시스템에서의 세션교환(Session Exchange)을 설명하는 도면이다.2B is a diagram illustrating session exchange in a dynamic security ranging system according to an embodiment.

감지된 식별정보가 인증되는 경우, 스마트폰(220)과 도어락기기(230)는 서버(210)로부터 수집된 세션키를 활용하여 UWB 방식의 레인징을 준비할 수 있다.When the detected identification information is authenticated, the smart phone 220 and the door lock device 230 may prepare for UWB ranging using the session key collected from the server 210 .

이 과정에서, 가장 먼저 스마트폰(220)은 도면부호 201과 같이 BLE Beacon 방식을 통해 세션을 교환할 수 있으며, 세션 교환을 위해 AES256 Encryption의 암호화를 사용할 수 있다.In this process, first, the smart phone 220 may exchange a session through a BLE Beacon method as shown in

AES256 Encryption은 AES 기술 중 키의 길이가 256bit인 암호화 방식으로, 'AES(Advanced Encryption Standard, 고급 암호화 표준)'는 미국 표준 기술 연구소(NIST)에 의해 제정된 대칭키 방식의 암호 저장 기술이다.AES256 Encryption is an encryption method with a key length of 256 bits among AES technologies. 'AES (Advanced Encryption Standard)' is a symmetric key method encryption storage technology established by the National Institute of Standards and Technology (NIST).

또한, AES는 데이터 블록의 길이가 128bit이며, 키의 길이가 128bit, 192bit, 256bit 3가지인 알고리즘으로, 키의 길이가 길수록 암호화 과정에서 경우의 수가 많아지므로 보안 강도가 높다.In addition, AES is an algorithm with a data block length of 128 bits and key lengths of 128 bits, 192 bits, and 256 bits. The longer the key length, the greater the number of cases in the encryption process, so the security strength is high.

AES256 Encryption은 알파벳은 물론, 전각, 반각, 기호, 특수문자 등 PC에서 사용 가능한 모든 입력 방식을 암호로 사용할 수가 있으며, 본 발명에서는 서버로부터 제공되는 변동형의 QR을 이용한다.AES256 Encryption can use all input methods that can be used on a PC, such as alphabets as well as full-width, half-width, symbols, and special characters, as passwords. In the present invention, a variable QR provided from the server is used.

도 2c는 일실시예에 따른 동적 보안 레인징 시스템에서의 레인징 시작(Ranging Start)을 설명하는 도면이다.2C is a diagram for explaining ranging start in a dynamic security ranging system according to an embodiment.

도면부호 202와 같이 스마트폰(220)의 UWB 모듈과 도어락기기(230)의 UWB 모듈은 모두 교환된 세션키를 활용하여 레인징을 시작할 수 있다.As shown in

도 2d는 일실시예에 따른 동적 보안 레인징 시스템에서의 레인징 실행(Ranging Running)을 설명하는 도면이다.2D is a diagram illustrating ranging execution in a dynamic security ranging system according to an embodiment.

스마트폰(220)과 도어락기기(230)는 사전에 교환한 세션키를 활용하여 레인징을 실행할 수 있다.The smart phone 220 and the door lock device 230 may execute ranging using a session key exchanged in advance.

인증장치들 간에 상호 식별되는 경우, 서버로부터 제공된 세션키를 이용하여 UWB(ultra-wideband)를 기반으로 상기 인증장치들에서 보안 레인징(secure ranging)을 수행할 수 있다.When authentication devices are mutually identified, secure ranging can be performed by the authentication devices based on ultra-wideband (UWB) using a session key provided from a server.

구체적으로, 스마트폰(220)에서, 서버(210)로부터 수집된 세션키를 이용하여 암호화 알고리즘이 적용된 암호화 데이터를 도어락기기(230)로 전송하면, 도어락기기(230)에서는 서버(210)로부터 수집된 세션키를 이용하여 전송된 암호화 데이터를 복호화할 수 있다.Specifically, when the smartphone 220 transmits encrypted data to which an encryption algorithm is applied using the session key collected from the server 210 to the door lock device 230, the door lock device 230 collects data from the server 210. The transmitted encrypted data can be decrypted using the session key.

또한, 도어락기기(230)에서는 암호화 데이터가 복호화 되는 경우, 스마트폰(220)을 인증하여 잠금장치를 제어할 수 있다.In addition, the door lock device 230 can control the locking device by authenticating the smartphone 220 when the encrypted data is decrypted.

만약, 인증장치들이 스마트폰과 결제단말기인 경우라면, 스마트폰에서는 서버로부터 수집된 세션키를 이용하여 암호화 알고리즘이 적용된 암호화 데이터를 결제단말기로 전송하고, 결제단말기에서는 서버로부터 수집된 세션키를 이용하여 전송된 암호화 데이터를 복호화할 수 있다.If the authentication devices are a smartphone and a payment terminal, the smartphone transmits encrypted data to which an encryption algorithm is applied using the session key collected from the server to the payment terminal, and the payment terminal uses the session key collected from the server. to decrypt the transmitted encrypted data.

또한, 결제단말기에서, 암호화 데이터가 복호화 되는 경우, 스마트폰을 인증하고, 결제서버를 통해 결제프로세스를 진행할 수 있다.In addition, when the encrypted data is decrypted in the payment terminal, the smartphone can be authenticated and the payment process can be performed through the payment server.

도 2e는 일실시예에 따른 동적 보안 레인징 시스템에서의 레인징 완료(Ranging Finish) 이후의 동작을 설명하는 도면이다.2E is a diagram illustrating an operation after ranging finish in a dynamic security ranging system according to an embodiment.

레인징이 완료되는 경우, 도어락기기(230)는 슬립모드로 동작하면서 근거리 무선 통신이 가능한 거리에서 새롭게 감지되는 스마트폰(220)을 위해 대기할 수 있다.When ranging is completed, the door lock device 230 may stand by for a newly detected smartphone 220 at a distance where short-range wireless communication is possible while operating in a sleep mode.

또한, 레인징이 완료되는 경우에 스마트폰(220)은 세션을 종료하고, 다른 모드로의 모드 전환이 실행될 수 있다.Also, when ranging is completed, the smart phone 220 terminates the session and mode conversion to another mode may be executed.

도 3은 일실시예에 따른 동적 보안 레인징 방법 중에서 제1 인증장치의 동작 방법을 설명하는 도면이다.3 is a diagram illustrating an operation method of a first authentication device in a dynamic security ranging method according to an embodiment.

일실시예에 따른 동적 보안 레인징 방법 중에서 제1 인증장치의 동작 방법은 기저장되어 있는 도어락기기의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 확인할 수 있다(단계 301).Among the dynamic security ranging methods according to an embodiment, the operation method of the first authentication device may check whether pre-stored identification information of a door lock device matches identification information of a device currently collected through a short-range wireless communication method. (Step 301).

일실시예에 따른 동적 보안 레인징 방법 중에서 제1 인증장치의 동작 방법은 단계 301의 확인에 근거하여, 매칭되는지 여부를 판단할 수 있다(단계 302).Among the dynamic security ranging methods according to an embodiment, the operation method of the first authentication device may determine whether or not they are matched based on the confirmation in step 301 (step 302).

이를 위해 스마트폰에서는, 기등록되어 있는 도어락기기의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 판단할 수 있다.To this end, the smart phone may determine whether or not the identification information of the door lock device previously registered matches the identification information of the device currently collected through a short-distance wireless communication method.

만약, 단계 302의 판단 결과 매칭되는 경우, 이동통신망을 통해 서버에 세션키를 요청하고(단계 302), 서버로부터 변동형 QR코드를 세션키로서 수집할 수 있다(단계 304).If, as a result of the determination in

서버로부터 수집된 세션키를 이용하여 암호화 알고리즘이 적용된 암호화 데이터를 생성할 수 있다(단계 305).Encrypted data to which an encryption algorithm is applied may be generated using the session key collected from the server (step 305).

또한, 서버로부터 수집된 세션키를 이용하여 암호화 알고리즘이 적용된 암호화 데이터를 생성 도어락기기로 전송하여 보안 레인징을 요청할 수 있다(단계 306).In addition, by using the session key collected from the server, encrypted data to which an encryption algorithm is applied may be transmitted to the generated door lock device to request security ranging (step 306).

결국, 일실시예에 따른 동적 보안 레인징 방법 중에서 제1 인증장치의 동작 방법을 이용하면 eSE 하드웨어 칩 자치의 외장 메모리의 용량 제한으로 이해, 여러 서드파티에서 물리적인 한계로 인해 동시에 사용할 수가 없는 문제를 해결할 수 있다. 또한, UWB 통신을 위한 일회성 세션키를 서버에서 제공함으로써, eSE에 의한 제한을 극복할 수 있다.As a result, if the operation method of the first authentication device is used among the dynamic security ranging methods according to an embodiment, it is understood as the capacity limit of the external memory of the eSE hardware chip itself, and several third parties cannot simultaneously use it due to physical limitations. can solve In addition, by providing a one-time session key for UWB communication in the server, it is possible to overcome restrictions by eSE.

도 4는 일실시예에 따른 동적 보안 레인징 방법 중에서 제2 인증장치의 동작 방법을 설명하는 도면이다.4 is a diagram illustrating an operation method of a second authentication device in a dynamic security ranging method according to an embodiment.

일실시예에 따른 동적 보안 레인징 방법 중에서 제2 인증장치의 동작 방법은 네트워크를 통해 서버에 세션키를 요청할 수 있다(단계 401).Among the dynamic security ranging methods according to an embodiment, the operation method of the second authentication device may request a session key from the server through the network (step 401).

또한, 일실시예에 따른 동적 보안 레인징 방법 중에서 제2 인증장치의 동작 방법은 서버로부터 변동형 QR코드를 세션키로서 수집 및 저장할 수 있다(단계 402).In addition, among the dynamic security ranging methods according to an embodiment, the operation method of the second authentication device may collect and store the variable QR code as a session key from the server (step 402).

예를 들어, 제2 인증장치인 도어락기기는 스마트폰 또는 도어락기기의 상호 식별과 관계없이, 일정 주기에 따라 도어락기기에서 상기 서버로 상기 세션키를 요청하고, 도어락기기에서 서버로부터 변동형 QR 코드(Quick Response Code)를 세션키로서 수집하고 저장할 수 있다.For example, the door lock device, which is the second authentication device, requests the session key from the door lock device to the server according to a certain period regardless of mutual identification of the smartphone or the door lock device, and the door lock device requests a variable QR code from the server. (Quick Response Code) can be collected and stored as a session key.

다음으로, 기저장되어 있는 스마트폰의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 확인하고(단계 403), 단계 403의 판단 결과 매칭되는지 여부를 판단할 수 있다(단계 404).Next, it is checked whether the pre-stored identification information of the smartphone and the identification information of the device currently collected through the short-distance wireless communication method match (step 403), and as a result of the determination in

일실시예에 따른 동적 보안 레인징 방법 중에서 제2 인증장치의 동작 방법은 스마트폰으로 전송되는 암호화 데이터를 수신하고(단계 405), 수신된 암호화 데이터를 저장된 세션키를 이용하여 복호화할 수 있다(단계 406).Among the dynamic security ranging methods according to an embodiment, the operation method of the second authentication device may receive encrypted data transmitted to the smartphone (step 405) and decrypt the received encrypted data using the stored session key (step 405). Step 406).

일실시예에 따른 동적 보안 레인징 방법 중에서 제2 인증장치의 동작 방법은 복호화된 데이터를 기반으로 잠금장치 제어할 수 있다(단계 407).Among the dynamic security ranging methods according to an embodiment, the operation method of the second authentication device may control the lock device based on the decrypted data (step 407).

만약, 제2 인증장치가 결제단말기인 경우, 보안 레인징을 수행하기 위해서는, 스마트폰에서, 서버로부터 수집된 세션키를 이용하여 암호화 알고리즘이 적용된 암호화 데이터를 결제단말기로 전송할 수 있다.If the second authentication device is a payment terminal, in order to perform secure ranging, the smartphone may transmit encrypted data to which an encryption algorithm is applied using a session key collected from a server to the payment terminal.

또한, 결제단말기에서, 서버로부터 수집된 세션키를 이용하여 전송된 암호화 데이터를 복호화 하고, 결제단말기에서, 암호화 데이터가 복호화 되는 경우, 스마트폰을 인증하고, 결제서버를 통해 결제프로세스를 진행할 수 있다.In addition, the payment terminal decrypts the transmitted encrypted data using the session key collected from the server, and when the encrypted data is decrypted, the payment terminal authenticates the smartphone and proceeds with the payment process through the payment server. .

결국, 일실시예에 따른 동적 보안 레인징 방법 중에서 제2 인증장치의 동작 방법을 이용하면 eSE 하드웨어 칩 자치의 외장 메모리의 용량 제한으로 이해, 여러 서드파티에서 물리적인 한계로 인해 동시에 사용할 수가 없는 문제를 해결할 수 있다. 또한, UWB 통신을 위한 일회성 세션키를 서버에서 제공함으로써, eSE에 의한 제한을 극복할 수 있다.As a result, if the operation method of the second authentication device is used among the dynamic security ranging methods according to an embodiment, it is understood as the capacity limit of the external memory of the eSE hardware chip itself, and several third parties cannot simultaneously use it due to physical limitations. can solve In addition, by providing a one-time session key for UWB communication in the server, it is possible to overcome restrictions by eSE.

이상에서 설명된 장치는 하드웨어 구성요소, 소프트웨어 구성요소, 및/또는 하드웨어 구성요소 및 소프트웨어 구성요소의 조합으로 구현될 수 있다. 예를 들어, 실시예들에서 설명된 장치 및 구성요소는, 예를 들어, 프로세서, 콘트롤러, ALU(arithmetic logic unit), 디지털 신호 프로세서(digital signal processor), 마이크로컴퓨터, FPA(field programmable array), PLU(programmable logic unit), 마이크로프로세서, 또는 명령(instruction)을 실행하고 응답할 수 있는 다른 어떠한 장치와 같이, 하나 이상의 범용 컴퓨터 또는 특수 목적 컴퓨터를 이용하여 구현될 수 있다. 처리 장치는 운영 체제(OS) 및 상기 운영 체제 상에서 수행되는 하나 이상의 소프트웨어 애플리케이션을 수행할 수 있다. 또한, 처리 장치는 소프트웨어의 실행에 응답하여, 데이터를 접근, 저장, 조작, 처리 및 생성할 수도 있다. 이해의 편의를 위하여, 처리 장치는 하나가 사용되는 것으로 설명된 경우도 있지만, 해당 기술분야에서 통상의 지식을 가진 자는, 처리 장치가 복수 개의 처리 요소(processing element) 및/또는 복수 유형의 처리 요소를 포함할 수 있음을 알 수 있다. 예를 들어, 처리 장치는 복수 개의 프로세서 또는 하나의 프로세서 및 하나의 콘트롤러를 포함할 수 있다. 또한, 병렬 프로세서(parallel processor)와 같은, 다른 처리 구성(processing configuration)도 가능하다.The devices described above may be implemented as hardware components, software components, and/or a combination of hardware components and software components. For example, devices and components described in the embodiments may include, for example, a processor, a controller, an arithmetic logic unit (ALU), a digital signal processor, a microcomputer, a field programmable array (FPA), It may be implemented using one or more general purpose or special purpose computers, such as a programmable logic unit (PLU), microprocessor, or any other device capable of executing and responding to instructions. A processing device may run an operating system (OS) and one or more software applications running on the operating system. A processing device may also access, store, manipulate, process, and generate data in response to execution of software. For convenience of understanding, there are cases in which one processing device is used, but those skilled in the art will understand that the processing device includes a plurality of processing elements and/or a plurality of types of processing elements. It can be seen that it can include. For example, a processing device may include a plurality of processors or a processor and a controller. Other processing configurations are also possible, such as parallel processors.

소프트웨어는 컴퓨터 프로그램(computer program), 코드(code), 명령(instruction), 또는 이들 중 하나 이상의 조합을 포함할 수 있으며, 원하는 대로 동작하도록 처리 장치를 구성하거나 독립적으로 또는 결합적으로(collectively) 처리 장치를 명령할 수 있다. 소프트웨어 및/또는 데이터는, 처리 장치에 의하여 해석되거나 처리 장치에 명령 또는 데이터를 제공하기 위하여, 어떤 유형의 기계, 구성요소(component), 물리적 장치, 가상 장치(virtual equipment), 컴퓨터 저장 매체 또는 장치, 또는 전송되는 신호 파(signal wave)에 영구적으로, 또는 일시적으로 구체화(embody)될 수 있다. 소프트웨어는 네트워크로 연결된 컴퓨터 시스템 상에 분산되어서, 분산된 방법으로 저장되거나 실행될 수도 있다. 소프트웨어 및 데이터는 하나 이상의 컴퓨터 판독 가능 기록 매체에 저장될 수 있다.Software may include a computer program, code, instructions, or a combination of one or more of the foregoing, which configures a processing device to operate as desired or processes independently or collectively. The device can be commanded. Software and/or data may be any tangible machine, component, physical device, virtual equipment, computer storage medium or device, intended to be interpreted by or provide instructions or data to a processing device. , or may be permanently or temporarily embodied in a transmitted signal wave. Software may be distributed on networked computer systems and stored or executed in a distributed manner. Software and data may be stored on one or more computer readable media.

실시예에 따른 방법은 다양한 컴퓨터 수단을 통하여 수행될 수 있는 프로그램 명령 형태로 구현되어 컴퓨터 판독 가능 매체에 기록될 수 있다. 상기 컴퓨터 판독 가능 매체는 프로그램 명령, 데이터 파일, 데이터 구조 등을 단독으로 또는 조합하여 포함할 수 있다. 상기 매체에 기록되는 프로그램 명령은 실시예를 위하여 특별히 설계되고 구성된 것들이거나 컴퓨터 소프트웨어 당업자에게 공지되어 사용 가능한 것일 수도 있다. 컴퓨터 판독 가능 기록 매체의 예에는 하드 디스크, 플로피 디스크 및 자기 테이프와 같은 자기 매체(magnetic media), CD-ROM, DVD와 같은 광기록 매체(optical media), 플롭티컬 디스크(floptical disk)와 같은 자기-광 매체(magneto-optical media), 및 롬(ROM), 램(RAM), 플래시 메모리 등과 같은 프로그램 명령을 저장하고 수행하도록 특별히 구성된 하드웨어 장치가 포함된다. 프로그램 명령의 예에는 컴파일러에 의해 만들어지는 것과 같은 기계어 코드뿐만 아니라 인터프리터 등을 사용해서 컴퓨터에 의해서 실행될 수 있는 고급 언어 코드를 포함한다. 상기된 하드웨어 장치는 실시예의 동작을 수행하기 위해 하나 이상의 소프트웨어 모듈로서 작동하도록 구성될 수 있으며, 그 역도 마찬가지이다.The method according to the embodiment may be implemented in the form of program instructions that can be executed through various computer means and recorded on a computer readable medium. The computer readable medium may include program instructions, data files, data structures, etc. alone or in combination. Program commands recorded on the medium may be specially designed and configured for the embodiment or may be known and usable to those skilled in computer software. Examples of computer-readable recording media include magnetic media such as hard disks, floppy disks and magnetic tapes, optical media such as CD-ROMs and DVDs, and magnetic media such as floptical disks. - includes hardware devices specially configured to store and execute program instructions, such as magneto-optical media, and ROM, RAM, flash memory, and the like. Examples of program instructions include high-level language codes that can be executed by a computer using an interpreter, as well as machine language codes such as those produced by a compiler. The hardware devices described above may be configured to operate as one or more software modules to perform the operations of the embodiments, and vice versa.

이상과 같이 실시예들이 비록 한정된 도면에 의해 설명되었으나, 해당 기술분야에서 통상의 지식을 가진 자라면 상기의 기재로부터 다양한 수정 및 변형이 가능하다. 예를 들어, 설명된 기술들이 설명된 방법과 다른 순서로 수행되거나, 및/또는 설명된 시스템, 구조, 장치, 회로 등의 구성요소들이 설명된 방법과 다른 형태로 결합 또는 조합되거나, 다른 구성요소 또는 균등물에 의하여 대치되거나 치환되더라도 적절한 결과가 달성될 수 있다.As described above, although the embodiments have been described with limited drawings, those skilled in the art can make various modifications and variations from the above description. For example, the described techniques may be performed in an order different from the method described, and/or components of the described system, structure, device, circuit, etc. may be combined or combined in a different form than the method described, or other components may be used. Or even if it is replaced or substituted by equivalents, appropriate results can be achieved.

그러므로, 다른 구현들, 다른 실시예들 및 특허청구범위와 균등한 것들도 후술하는 특허청구범위의 범위에 속한다.Therefore, other implementations, other embodiments, and equivalents of the claims are within the scope of the following claims.

Claims (18)

Translated fromKorean상기 인증장치들 간에 상호 식별되는 경우, 서버로부터 제공된 세션키를 이용하여 UWB(ultra-wideband)를 기반으로 상기 인증장치들에서 보안 레인징(secure ranging)을 수행하는 단계로 구비하고,

상기 페어링된 인증장치들은 스마트폰과 도어락기기를 포함하되,

상기 스마트폰 또는 상기 도어락기기 중에서 적어도 하나에서, 상기 서버로부터 세션키를 수집하는 단계를 포함하고,

상기 스마트폰 또는 상기 도어락기기 중에서 적어도 하나에서, 상기 서버로부터 세션키를 수집하는 단계는,

상기 스마트폰 또는 상기 도어락기기가 상호 식별되는 경우, 상기 스마트폰에서 상기 서버로 상기 세션키를 요청하는 단계; 및

상기 스마트폰에서 상기 서버로부터 변동형 QR 코드(Quick Response Code)를 상기 세션키로서 수집하는 단계

를 포함하는 동적 보안 레인징 방법.Mutual identification between pre-paired authentication devices;

When the authentication devices are mutually identified, performing secure ranging in the authentication devices based on ultra-wideband (UWB) using a session key provided from a server;

The paired authentication devices include a smartphone and a door lock device,

In at least one of the smartphone or the door lock device, collecting a session key from the server,

Collecting a session key from the server in at least one of the smartphone or the door lock device,

requesting the session key from the smartphone to the server when the smartphone or the door lock device is mutually identified; and

Collecting a variable QR code (Quick Response Code) from the server as the session key in the smartphone

A dynamic security ranging method comprising a.

상기 페어링된 인증장치들 간에 상호 식별하는 단계는,

상기 도어락기기에서, 기저장되어 있는 상기 스마트폰의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 판단하는 단계; 및

상기 스마트폰에서, 기등록되어 있는 상기 도어락기기의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 판단하는 단계

를 포함하는 것을 특징으로 하는 동적 보안 레인징 방법.According to claim 1,

The step of mutually identifying the paired authentication devices,

In the door lock device, determining whether pre-stored identification information of the smartphone and identification information of the device currently collected through a short-range wireless communication method match each other; and

In the smart phone, determining whether the identification information of the door lock device previously registered and the identification information of the device currently collected through a short-distance wireless communication method match each other.

A dynamic security ranging method comprising:

상기 페어링된 인증장치들은 스마트폰과 결제단말기를 포함하는 것을 특징으로 하는 동적 보안 레인징 방법.According to claim 1,

The dynamic security ranging method, characterized in that the paired authentication devices include a smartphone and a payment terminal.

상기 페어링된 인증장치들 간에 상호 식별하는 단계는,

상기 결제단말기에서, 기저장되어 있는 상기 스마트폰의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 판단하는 단계; 및

상기 스마트폰에서, 기등록되어 있는 상기 결제단말기의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 판단하는 단계

를 포함하는 것을 특징으로 하는 동적 보안 레인징 방법.According to claim 8,

The step of mutually identifying the paired authentication devices,

In the payment terminal, determining whether pre-stored identification information of the smartphone and identification information of the device currently collected through a short-range wireless communication method match each other; and

In the smart phone, determining whether the identification information of the payment terminal already registered and the identification information of the device currently collected through a short-distance wireless communication method match each other.

A dynamic security ranging method comprising:

상기 스마트폰 또는 상기 결제단말기 중에서 적어도 하나에서, 상기 서버로부터 세션키를 수집하는 단계

를 더 포함하는 것을 특징으로 하는 동적 보안 레인징 방법.According to claim 8,

Collecting a session key from the server in at least one of the smartphone or the payment terminal

Dynamic security ranging method further comprising.

상기 스마트폰 또는 상기 결제단말기 중에서 적어도 하나에서, 상기 서버로부터 세션키를 수집하는 단계는,

상기 스마트폰 또는 상기 결제단말기가 상호 식별되는 경우, 상기 스마트폰 및 상기 결제단말기에서 상기 서버로 각각 상기 세션키를 요청하는 단계; 및

상기 스마트폰 또는 상기 결제단말기 각각에서 상기 서버로부터 변동형 QR 코드(Quick Response Code)를 상기 세션키로서 수집하는 단계

를 포함하는 동적 보안 레인징 방법.According to claim 10,

In at least one of the smartphone or the payment terminal, collecting the session key from the server,

requesting the session key from the smartphone and the payment terminal to the server when the smart phone or the payment terminal is mutually identified; and

Collecting a variable QR code (Quick Response Code) from the server as the session key in each of the smartphone or the payment terminal

A dynamic security ranging method comprising a.

상기 인증장치들 간에 상호 식별되는 경우, 서버로부터 제공된 세션키를 이용하여 UWB(ultra-wideband)를 기반으로 상기 인증장치들에서 보안 레인징(secure ranging)을 수행하는 단계는,

상기 스마트폰에서, 서버로부터 수집된 세션키를 이용하여 암호화 알고리즘이 적용된 암호화 데이터를 상기 결제단말기로 전송하는 단계;

상기 결제단말기에서, 서버로부터 수집된 세션키를 이용하여 상기 전송된 암호화 데이터를 복호화 하는 단계; 및

상기 결제단말기에서, 상기 암호화 데이터가 복호화 되는 경우, 상기 스마트폰을 인증하고, 결제서버를 통해 결제프로세스를 진행하는 단계

를 포함하는 동적 보안 레인징 방법.According to claim 10,

When the authentication devices are mutually identified, the step of performing secure ranging in the authentication devices based on ultra-wideband (UWB) using a session key provided from a server,

Transmitting, in the smart phone, encrypted data to which an encryption algorithm is applied using a session key collected from a server to the payment terminal;

decrypting, in the payment terminal, the transmitted encrypted data using a session key collected from a server; and

In the payment terminal, when the encrypted data is decrypted, authenticating the smartphone and proceeding with a payment process through a payment server.

A dynamic security ranging method comprising a.

상기 제1 인증장치 및 제2 인증장치 간에 상호 식별되는 경우, UWB(ultra-wideband)를 기반으로 보안 레인징(secure ranging)을 수행하도록 상기 제1 인증장치 및 제2 인증장치로 세션키를 제공하는 서버를 포함하되,

상기 제1 인증장치 및 상기 제2 인증장치가 상호 식별되는 경우, 상기 제1 인증장치에서 상기 서버로 상기 세션키를 요청하고,

상기 제1 인증장치에서 상기 서버로부터 변동형 QR 코드(Quick Response Code)를 상기 세션키로서 수집하는 것을 특징으로 하는 동적 보안 레인징 시스템.a pre-paired first authentication device and second authentication device;

When the first authentication device and the second authentication device are mutually identified, a session key is provided to the first authentication device and the second authentication device to perform secure ranging based on ultra-wideband (UWB). including a server that

When the first authentication device and the second authentication device are mutually identified, the first authentication device requests the session key from the server;

The dynamic security ranging system, characterized in that the first authentication device collects a variable QR code (Quick Response Code) from the server as the session key.

상기 제2 인증장치에서, 기저장되어 있는 상기 제1 인증장치의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 판단하고,

상기 제1 인증장치에서, 기등록되어 있는 상기 제2 인증장치의 식별정보와, 근거리 무선통신 방식을 통해 현재 수집되는 기기의 식별정보의 매칭 여부를 판단하는 것을 특징으로 하는 동적 보안 레인징 시스템.According to claim 13,

In the second authentication device, determining whether pre-stored identification information of the first authentication device and device identification information currently collected through a short-distance wireless communication method match;

The dynamic security ranging system, characterized in that the first authentication device determines whether the previously registered identification information of the second authentication device and the identification information of the device currently collected through a short-distance wireless communication method match.

상기 제1 인증장치 및 제2 인증장치 간에 상호 식별되는 경우, UWB(ultra-wideband)를 기반으로 보안 레인징(secure ranging)을 수행하도록 상기 제1 인증장치 및 제2 인증장치로 세션키를 제공하는 서버를 포함하되,

상기 제1 인증장치 또는 상기 제2 인증장치의 상호 식별과 관계없이, 일정 주기에 따라 상기 제2 인증장치에서 상기 서버로 상기 세션키를 요청하고,

상기 제2 인증장치에서 상기 서버로부터 변동형 QR 코드(Quick Response Code)를 상기 세션키로서 수집하고 저장하는 것을 특징으로 하는 동적 보안 레인징 시스템.a pre-paired first authentication device and second authentication device;

When the first authentication device and the second authentication device are mutually identified, a session key is provided to the first authentication device and the second authentication device to perform secure ranging based on ultra-wideband (UWB). including a server that

Regardless of mutual identification of the first authentication device or the second authentication device, the second authentication device requests the session key from the server according to a predetermined period,

The dynamic security ranging system, characterized in that the second authentication device collects and stores a variable QR code (Quick Response Code) from the server as the session key.

상기 인증장치들 간에 상호 식별되는 경우, 서버로부터 제공된 세션키를 이용하여 UWB(ultra-wideband)를 기반으로 상기 인증장치들에서 보안 레인징(secure ranging)을 수행하는 단계로 구비하고,

상기 페어링된 인증장치들은 스마트폰과 도어락기기를 포함하되,

상기 스마트폰 또는 상기 도어락기기 중에서 적어도 하나에서, 상기 서버로부터 세션키를 수집하는 단계를 포함하고,

상기 스마트폰 또는 상기 도어락기기 중에서 적어도 하나에서, 상기 서버로부터 세션키를 수집하는 단계는,

상기 스마트폰 또는 상기 도어락기기의 상호 식별과 관계없이, 일정 주기에 따라 상기 도어락기기에서 상기 서버로 상기 세션키를 요청하는 단계; 및

상기 도어락기기에서 상기 서버로부터 변동형 QR 코드(Quick Response Code)를 상기 세션키로서 수집하고 저장하는 단계

를 포함하는 동적 보안 레인징 방법.Mutual identification between pre-paired authentication devices;

When the authentication devices are mutually identified, performing secure ranging in the authentication devices based on ultra-wideband (UWB) using a session key provided from a server;

The paired authentication devices include a smartphone and a door lock device,

In at least one of the smartphone or the door lock device, collecting a session key from the server,

Collecting a session key from the server in at least one of the smartphone or the door lock device,

Requesting the session key from the door lock device to the server at regular intervals regardless of mutual identification of the smartphone or the door lock device; and

Collecting and storing a variable QR code (Quick Response Code) from the server as the session key in the door lock device

A dynamic security ranging method comprising a.

Priority Applications (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| KR1020220035505AKR102477898B1 (en) | 2022-03-22 | 2022-03-22 | Method and system for dynamic security ranging by using session keys from the server |

| PCT/KR2022/004200WO2023182549A1 (en) | 2022-03-22 | 2022-03-25 | Method and system for dynamic secure ranging using session key from server |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| KR1020220035505AKR102477898B1 (en) | 2022-03-22 | 2022-03-22 | Method and system for dynamic security ranging by using session keys from the server |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| KR102477898B1true KR102477898B1 (en) | 2022-12-15 |

Family

ID=84439711

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| KR1020220035505AActiveKR102477898B1 (en) | 2022-03-22 | 2022-03-22 | Method and system for dynamic security ranging by using session keys from the server |

Country Status (2)

| Country | Link |

|---|---|

| KR (1) | KR102477898B1 (en) |

| WO (1) | WO2023182549A1 (en) |

Citations (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR20200028827A (en)* | 2018-09-07 | 2020-03-17 | 삼성전자주식회사 | Method for uwb transaction and electronic device therefor |

| KR102127064B1 (en) | 2016-04-14 | 2020-06-25 | 애플 인크. | Method and architecture for secure ranging |

| KR20210049603A (en)* | 2019-10-25 | 2021-05-06 | 삼성전자주식회사 | Method and apparatus for performing access control using role based certification |

| JP2021111280A (en)* | 2020-01-15 | 2021-08-02 | キヤノン株式会社 | How to form a mutual authentication pair and authentication device |

| KR102351586B1 (en) | 2018-07-05 | 2022-01-14 | 애플 인크. | Ultra wideband secure ranging |

| KR20220008616A (en)* | 2020-07-14 | 2022-01-21 | 삼성전자주식회사 | Method and apparatus for an electronic device to perform secure ranging |

Family Cites Families (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR102818478B1 (en)* | 2019-11-01 | 2025-06-10 | 삼성전자주식회사 | Electronic device and method for performing ranging through uwb |

- 2022

- 2022-03-22KRKR1020220035505Apatent/KR102477898B1/enactiveActive

- 2022-03-25WOPCT/KR2022/004200patent/WO2023182549A1/ennot_activeCeased

Patent Citations (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR102127064B1 (en) | 2016-04-14 | 2020-06-25 | 애플 인크. | Method and architecture for secure ranging |

| KR102351586B1 (en) | 2018-07-05 | 2022-01-14 | 애플 인크. | Ultra wideband secure ranging |

| KR20200028827A (en)* | 2018-09-07 | 2020-03-17 | 삼성전자주식회사 | Method for uwb transaction and electronic device therefor |

| KR20210049603A (en)* | 2019-10-25 | 2021-05-06 | 삼성전자주식회사 | Method and apparatus for performing access control using role based certification |

| JP2021111280A (en)* | 2020-01-15 | 2021-08-02 | キヤノン株式会社 | How to form a mutual authentication pair and authentication device |

| KR20220008616A (en)* | 2020-07-14 | 2022-01-21 | 삼성전자주식회사 | Method and apparatus for an electronic device to perform secure ranging |

Also Published As

| Publication number | Publication date |

|---|---|

| WO2023182549A1 (en) | 2023-09-28 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US11818681B2 (en) | Methods and architectures for secure ranging | |

| KR102340616B1 (en) | Apparatus and method for authenticating | |

| US10567428B2 (en) | Secure wireless ranging | |

| US10958664B2 (en) | Method of performing integrity verification between client and server and encryption security protocol-based communication method of supporting integrity verification between client and server | |

| US20160104154A1 (en) | Securing host card emulation credentials | |

| KR101688813B1 (en) | Method and system for establishing relationship between iot device and owner | |

| US20180288092A1 (en) | Protection from relay attacks in wireless communication systems | |

| US12022009B2 (en) | Method and device for performing access control by using authentication certificate based on authority information | |

| RU2645597C2 (en) | Method of authentication in data hidden terminal transmission channel | |

| US20180041343A1 (en) | Forged command filtering system, collaborative operating system, and related command authentication circuit | |

| US20120166801A1 (en) | Mutual authentication system and method for mobile terminals | |

| US10541994B2 (en) | Time based local authentication in an information handling system utilizing asymmetric cryptography | |

| KR101848300B1 (en) | METHOD FOR OPERATING COMMUNICATION CLIENT INSTALLED IN IoT DEVICE AND IoT DEVICE INCLUDING THE CLIENT | |

| KR102477898B1 (en) | Method and system for dynamic security ranging by using session keys from the server | |

| JP2019016841A (en) | Base station device, communication system, and communication method | |

| US11856105B1 (en) | Secure multi-factor authentication system including identity verification of an authorized user | |

| CN112241284A (en) | Method, system, device and device for updating program data based on privacy protection | |

| KR101785382B1 (en) | Method for authenticating client, operation method of client, server enabling the method, and communication software enabling the operation method | |

| US20220058258A1 (en) | System and control device | |

| van Rijswijk-Deij | Simple location-based one-time passwords | |

| WO2025098591A1 (en) | Multi-entity authentication with anonymous keyset lookup | |

| Arno et al. | Vibration-based Key Exchange among Multiple Smart Devices on the Desk |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| PA0109 | Patent application | Patent event code:PA01091R01D Comment text:Patent Application Patent event date:20220322 | |

| PA0201 | Request for examination | ||

| PA0302 | Request for accelerated examination | Patent event date:20220325 Patent event code:PA03022R01D Comment text:Request for Accelerated Examination Patent event date:20220322 Patent event code:PA03021R01I Comment text:Patent Application | |

| PE0902 | Notice of grounds for rejection | Comment text:Notification of reason for refusal Patent event date:20220530 Patent event code:PE09021S01D | |

| PE0701 | Decision of registration | Patent event code:PE07011S01D Comment text:Decision to Grant Registration Patent event date:20220912 | |

| GRNT | Written decision to grant | ||

| PR0701 | Registration of establishment | Comment text:Registration of Establishment Patent event date:20221212 Patent event code:PR07011E01D | |

| PR1002 | Payment of registration fee | Payment date:20221212 End annual number:3 Start annual number:1 | |

| PG1601 | Publication of registration |