JP3659791B2 - Method and system for generating a small time key - Google Patents

Method and system for generating a small time keyDownload PDFInfo

- Publication number

- JP3659791B2 JP3659791B2JP07365698AJP7365698AJP3659791B2JP 3659791 B2JP3659791 B2JP 3659791B2JP 07365698 AJP07365698 AJP 07365698AJP 7365698 AJP7365698 AJP 7365698AJP 3659791 B2JP3659791 B2JP 3659791B2

- Authority

- JP

- Japan

- Prior art keywords

- time

- key

- small

- unit

- decryption

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

- 238000000034methodMethods0.000titledescription24

- 238000012360testing methodMethods0.000claimsdescription19

- 238000007726management methodMethods0.000description33

- 230000006870functionEffects0.000description22

- 238000010586diagramMethods0.000description9

- 238000004891communicationMethods0.000description5

- 230000005540biological transmissionEffects0.000description3

- 230000036962time dependentEffects0.000description3

- 238000004590computer programMethods0.000description2

- 238000012795verificationMethods0.000description2

- 238000004364calculation methodMethods0.000description1

- 238000006243chemical reactionMethods0.000description1

- 230000002354daily effectEffects0.000description1

- 230000000694effectsEffects0.000description1

- 230000003203everyday effectEffects0.000description1

- 238000012074hearing testMethods0.000description1

- 238000012545processingMethods0.000description1

- 230000005236sound signalEffects0.000description1

- 230000002123temporal effectEffects0.000description1

- 230000000007visual effectEffects0.000description1

Images

Classifications

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0861—Generation of secret information including derivation or calculation of cryptographic keys or passwords

- H04L9/0872—Generation of secret information including derivation or calculation of cryptographic keys or passwords using geo-location information, e.g. location data, time, relative position or proximity to other entities

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0816—Key establishment, i.e. cryptographic processes or cryptographic protocols whereby a shared secret becomes available to two or more parties, for subsequent use

- H04L9/0819—Key transport or distribution, i.e. key establishment techniques where one party creates or otherwise obtains a secret value, and securely transfers it to the other(s)

- H04L9/083—Key transport or distribution, i.e. key establishment techniques where one party creates or otherwise obtains a secret value, and securely transfers it to the other(s) involving central third party, e.g. key distribution center [KDC] or trusted third party [TTP]

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/14—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols using a plurality of keys or algorithms

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Storage Device Security (AREA)

Description

Translated fromJapanese【0001】

【産業上の利用分野】

本願発明は、特定の時刻において復号を可能とする時間鍵から小時間鍵を生成する技術に関し、特に該小時間鍵により時間鍵の個数を増やさずに復号時間の時間単位を小さくする技術に関する。

【0002】

【従来の技術】

本発明では、小時間鍵の生成方式と管理(送信、保管等)方式について説明する。一般に復号時刻の時間単位を小さくしようとすると管理すべき時間鍵の個数が増えてしまうが、本発明を使うことにより管理すべき時間鍵の個数は増やさずに時間単位をより小さくすることができる。

【0003】

時間鍵は、データがある時刻まで復号されないようにするための仕組みに用いられる。この仕組みは、時間暗号鍵、時間復号鍵を管理する時間鍵管理局により、特定の時刻まで時間復号鍵が秘密にされ、特定の時刻を過ぎたら時間復号鍵が公開されるような仕組みに基づいている。

【0004】

このような仕組みのもとで復号時刻の時間単位を小さくするためには、その時間単位に対応した多くの時間鍵を生成する必要がある。例えば、時間単位が一日単位の時間鍵の場合、一年間で365個の時間鍵を生成・管理すればよい。(1998年1月16日用の時間鍵、1998年1月17日用の時間鍵など) ところが、時間単位を一分単位に小さくすると、一年間で525600個の時間鍵を生成・管理する必要がある。(1998年1月16日午前10時28分用の時間鍵、1998年1月16日午前10時29分用の時間鍵など) このように復号時刻の時間単位を小さくするためには管理すべき時間鍵の個数が増えてしまう。時間鍵の管理にはもっともセキュリティの高い体制が必要であるので、時間鍵の個数をやみくもに増やさないことが望まれる。一方で、時間鍵を利用したアプリケーションを考えると、復号時刻の時間単位は小さい方がより柔軟な運用が可能になる。

【0005】

非対称鍵暗号を使った時間鍵については、 M. Kudo、"Secure Electronic Sealed-Bid auction Protocol with Public Key Cryptography," IEICE Trans. Fundamentals of Electronics, Communications and Computer Sciences, Vol. E81-A, No.1, 1998 に述べられている。また対称鍵暗号を使った時間鍵については R. L. Rivest, A. Shamir, D. A. Wagner, "Time-lock puzzles and timed-release Crypto," MIT Laboratory for Computer Science, pp. 1-9, 1996 time-lock puzzles で述べられている。両文献とも単位時間鍵に関する記述であり、本発明の単位時間鍵から小時間鍵を生成し時間鍵の個数を増やさずに復号時間の時間単位を小さくする方法については述べられていない。

【0006】

【発明が解決しようとする課題】

従って、本発明が解決しようとする課題は、時間鍵から小時間鍵を生成する方法及びシステムを提供することである。

【0007】

また別の課題は、小時間鍵と単位時間鍵を使って暗号化する方法及びシステムを提供することである。

【0008】

また別の課題は、小時間鍵と単位時間鍵を送信する方法及びそのシステムを提供することである。

【0009】

また別の課題は、小時間鍵と単位時間鍵を使って暗号化データを復号化する方法及びそのシステムを提供することである。

【0010】

また別の課題は、小時間鍵と単位時間鍵を、利用者により自由に使用できる、時間鍵サーバを提供することである。

【0011】

また別の課題は、小時間鍵と単位時間鍵を使って時間鍵管理機能が膨大な数の時間鍵を管理する必要がない、時間鍵管理方法及びそのシステムを提供することである。

【0012】

【課題を解決するための手段】

上記課題を解決するために、時間単位内に複数の小時間鍵を生成する。まず時間単位の直後の単位時間復号鍵を生成する。そして該単位時間復号鍵に1方向性関数を適用し、最後の小時間鍵を得る。求める小時間鍵は、求める小時間鍵の1つ前の小時間鍵に1方向性関数を適用することにより得られる。つまり、小時間鍵を時系列に見て、最後の順番の小時間鍵から前の方へ生成する。このようにすることにより、特定の小時間鍵が何らかの原因により外部へ漏れてしまっても、これを元に時系列的に先の小時間鍵を生成する事は不可能となる。さらに、小時間鍵を次々と公開しても単位時間復号鍵は安全である。

【0013】

上記の構成により、単位時間鍵及び小時間鍵を生成する、既存のタイムサーバに似た、時間鍵サーバを構築することが可能となる。利用するユーザは、該時間鍵サーバから公開される時間鍵を利用して、多様なアプリケーションを構築することができるようになる。

【0014】

例えば、ネットワーク試験システム、電子封印入札システム等である。時間前に特定のデータを見てはいけない、若しくは見られてはいけない等の制約がある場合に、時間鍵を使って予め特定の部分を暗号化したデータ全体を、前もって電子的に配布しておき、特定の時間になったら時間復号鍵を取得することにより、特定のデータの内容を見ることができるようになる。

【0015】

なお、本発明でいう時間単位は柔軟に設定可能である。1日単位でもよいし11分単位でもよいし、3分単位でもよい。適宜選択可能である。本発明の小時間鍵を使用することにより、時間鍵管理機能が膨大な数の時間鍵を管理する必要がなくなる。

【0016】

【発明の実施の形態】

以下に実施例で使用される用語の定義を行う。

・時間鍵 :時間に依存した暗号・復号を行うための鍵。暗号化データを復号する復号鍵が特定の復号時刻を過ぎると公開されるという使い方をする場合、それを時間鍵と呼ぶ。時間鍵の作り方や暗号化・復号化の方法は、通常の暗号学における非対称鍵(RSAなど)、対称鍵(DESなど)と同じである。

・小時間鍵 :時間単位の小さい時間鍵であり、復号時刻の時間単位の大きな時間鍵を元にして作られたより時間単位の小さい時間鍵。図1の小時間鍵11、小時間鍵12などを指す。

・時間暗号鍵 :非対称鍵、対称鍵を区別せずに、時間に依存した暗号を行うための暗号鍵

・時間復号鍵 :非対称鍵、対称鍵を区別せずに、時間に依存した復号を行うための復号鍵

・非対称時間暗号鍵 :データを暗号化するための非対称鍵の公開鍵

・非対称時間復号鍵 :データを復号化するための非対称鍵の秘密鍵

・対称時間鍵 :データを暗号化・復号化するための対称鍵

・非対称鍵暗号による暗号化 :データを非対称鍵暗号で暗号化する場合、予め一時的な対称鍵でデータを暗号化した後、その対称鍵を非対称鍵で暗号化することを意味する

・時間鍵管理サーバ(システム) :時間鍵を管理する目的を持った特別のシステム

・単位時間鍵 :小時間鍵を作る元となる時間鍵。本発明においては非対称鍵でも対称鍵でもよい。図1の単位時間鍵1、単位時間鍵2を指す。

・時間単位 :単位時間鍵あるいは小時間鍵の互いに異なる鍵の生成される最も短い時間間隔。単位時間鍵の時間単位が一日の場合、一日毎に異なる時間鍵が生成されることを意味する。

【0017】

以下に実施例で使用されるのに記述法の定義を行う。

M1 | M2 :データM1とデータM2の連接

PKx : Xの非対称公開鍵(時間鍵ではなく、通常の署名検証用公開鍵)

SKx : Xの非対称秘密鍵(時間鍵ではなく、通常の署名用秘密鍵)PKx,t=t1 : Xの非対称時間暗号鍵、復号時間はt1

SKx,t=t1 : Xの非対称時間復号鍵、復号時間はt1

KX : Xの対称秘密鍵(時間鍵ではなく、通常の暗号用鍵)KX,t=t1 : Xの対称時間鍵、復号時間はt1

{M}PKx : Xの非対称公開鍵によるデータMの暗号化、またはデータMに対する署名の検証

{M}PKx,t=t1 : Xの非対称時間暗号鍵によるデータMの暗号化

{M}SKx : Xの非対称秘密鍵によるデータMの復号化、またはデータMに対する署名

{M}SKx,t=t1 : Xの非対称時間復号鍵によるデータMの復号化

{M}KX : Xの対称鍵によるデータMの暗号化

{M}KX,t=t1 : Xの対称時間鍵によるデータMの暗号化

{M}K-1X,t=t1 : Xの対称時間鍵によるデータMの復号化

f(M)、f'(M) :一方向性関数f、f'によるデータMの値。一方向性関数とは、値から元の引数Mを求めることが計算量的に困難であるような性質を持つ関数。ハッシュ関数など。

【0018】

図7に小時間鍵を生成システムのブロック図を示す。

まずブロック710で、単位時間復号鍵を生成する。次にブロック720で小時間鍵が該当する時間単位の中の最後の小時間鍵の鍵の値を、単位時間復号鍵に1方向性関数を適用し、計算(生成)する。そしてブロック730で求める小時間鍵の1つ前の小時間鍵に前記1方向性関数を適用することにより、該求める小時間鍵を得る。

【0019】

図8に小時間鍵を生成方法のフローチャートを示す。

まずステップ810で、小時間鍵が該当する時間単位の中の最後の小時間鍵の鍵の値を、単位時間復号鍵に1方向性関数を適用し計算する。そしてステップ820で求める小時間鍵の1つ前の小時間鍵に前記1方向性関数を適用することにより、該求める小時間鍵を得る。次にステップ830ですべての小時間鍵の値を計算したかを判断し、NOであれば、ステップ820へ処理は戻る。判断結果がYESであれば処理を終了する。

【0020】

より詳細に、小時間鍵を生成するステップを以下に記載する。

ステップ1:

t=t2 の単位時間復号鍵を生成する。より詳細には、小時間鍵が該当する時間単位(t1=<t<t2)の次の時間単位(t=t2)に使われる単位時間復号鍵を生成する。

ステップ2:

小時間鍵が該当する時間単位の中の最後の小時間鍵の鍵の値を計算する。鍵の値は、ステップ1の単位時間復号鍵の値に対して一方向性関数(f)を適用した値とする。

ステップ3:

ステップ2で求められた小時間鍵の一つ前の小時間鍵の鍵の値は、求められた小時間鍵の鍵の値に一方向性関数(f')を適用した値とする。

ステップ4:

小時間鍵の該当する時間単位が始まる時刻になるまでステップ3の計算を繰り返す。

【0021】

小時間鍵と単位時間鍵を使って暗号化する方法は、次のステップから構成される。

ステップ1:

時間鍵利用者から復号時刻t1の時間暗号鍵が要求された場合、時間鍵管理サーバは該当する単位時間暗号鍵PKx,t=t1'を送信する。(例えば、単位時間暗号鍵はt1を超えない最も遅い復号時刻(t1')の単位時間鍵) なおステップ1は、よりセキュリティーを重視する場合には選択すべきステップであり、省略可能である。

ステップ2:

時間鍵管理サーバは利用者から送られたメッセージ(M)を小時間鍵(KX,t=t1'')で暗号化し、{M}KX,t=t1''を送信する。(例えば、t1''は小時間暗号鍵はt1を過ぎて最初の復号時刻(t1'')の小時間鍵) なお、該当するKX,t=t1''がない場合または必要ない場合はこのステップを省略する。

ステップ3:

利用者は、取得した単位時間鍵を使って次のように暗号化する。{{M}KX,t=t1''}PKx,t=t1'。これが、単位時間鍵および小時間鍵で暗号化した暗号化データになる。

なお上記ステップ3は、よりセキュリティーを重視する場合には選択すべきステップであり、省略可能である。

【0022】

小時間鍵と単位時間鍵を管理(送信、保管等)する方法は、次のステップから構成される。

ステップ1:

時間鍵管理サーバは復号時刻t11の単位時間復号鍵(SKx,t=t11)を時刻t11になるまで安全に保管する。

ステップ2:

時間鍵管理サーバは、時刻t11を過ぎて時間鍵復号者から復号時刻t11の復号要求があったら、復号時刻がt11の単位時間復号鍵(SKx,t=t11)を送信する。ただし、本ステップ2は選択可能なステップであって必ずしも行う必要はない。安全性を重視する場合に選択する。

ステップ3:

時間鍵管理サーバは、時刻t11から小時間鍵の時間単位(stp)の倍数の時間(n * stp)だけ過ぎて時間鍵復号者から復号時刻( = t11 + n*stp)の復号要求があったら、該当する小時間鍵(KX,t=t11+n*stp)を送信する。この時、小時間鍵(KX,t=t11+n*stp)の値は、1.前記した小時間鍵を生成するステップを用いて計算してもよいし、あるいは時間鍵管理サーバの中に安全に保管されている小時間鍵の値を使う。

ステップ4:

時間鍵管理サーバは、次の単位時間鍵の時刻t21になるまでステップ3を繰り返す。

なお図3に小時間鍵と単位時間鍵を管理する方法を時間軸に沿って示す。ここで、t=t12 における SKX,t=t11、 t=t13 における SKX,t=t11、 t=t22 における SKX,t=t21 は必ずしも送信しなくてもよい。適宜選択可能である。

【0023】

小時間鍵の管理方法は、小時間鍵を公開する時刻の前後で分類できる。

例えば、公開前の場合、小時間鍵の値をサーバで保管し管理してもよい。あるいは小時間鍵の値を管理せず、小時間鍵の要求時にサーバが計算してもよい。

公開後の場合、小時間鍵の値を管理する必要がない。なぜなら小時間鍵の値は単位時間復号鍵の値から1方向性関数(公開されているとする)を使って一意に求めることができるからである。

【0024】

小時間鍵と単位時間鍵を使って暗号化データを復号する方法は、次のステップから構成される。

ステップ1:

時間鍵復号者は、暗号化データEと復号するための単位時間復号鍵(SKx,t=t11)、小時間鍵(KX,t=t1n)を取得する。なお単位時間復号鍵(SKx,t=t11)を取得するか否かは選択事項である。もし暗号化データが単位時間暗号鍵を用いて暗号化されていれば単位時間復号鍵も取得する。

ステップ2:

復号者は{E} K-1X,t=t1nを計算する。ただし K-1X,t=t1n=KX,t=t1n。これが暗号された元のデータになる。このステップは暗号化データが単位時間復号鍵及び小時間鍵により暗号されたデータである場合には、復号者は{{E}SKX,t=t11} K-1X,t=t1nを計算する。

【実施例】

以下、図面を参照して本発明の実施例を説明する。図9には、本発明において使用されるシステムのハードウェア構成の一実施例を示す概観図が示されている。システム100は、中央処理装置(CPU)1とメモリ4とを含んでいる。CPU1とメモリ4は、バス2を介して、補助記憶装置としてのハードディスク装置13(またはMO、CD−ROM23、DVD等の記憶媒体駆動装置)とIDEコントローラ25を介して接続してある。同様にCPU1とメモリ4は、バス2を介して、補助記憶装置としてのハードディスク装置30(またはMO28、CD−ROM23、DVD等の記憶媒体駆動装置)とSCSIコントローラ27を介して接続してある。フロッピーディスク装置20はフロッピーディスクコントローラ19を介してバス2へ接続されている。システム100は時間鍵生成、時間鍵管理、時間鍵暗号化、時間鍵復号、時間鍵送受信を行うシステムであり、時間鍵管理サーバも同様の構成である。

【0025】

フロッピーディスク装置20には、フロッピーディスクが挿入され、このフロッピーディスク等やハードディスク装置13(またはMO、CD−ROM、DVD等の記憶媒体)、ROM14には、オペレーティングシステムと協働してCPU等に命令を与え、本発明を実施するためのコンピュータ・プログラムのコード若しくはデータを記録することができ、メモリ4にロードされることによって実行される。このコンピュータ・プログラムのコードは圧縮し、または、複数に分割して、複数の媒体に記録することもできる。

【0026】

システム100は更に、ユーザ・インターフェース・ハードウェアを備え、入力をするためのポインティング・デバイス(マウス、ジョイスティック等)7またはキーボード6や、視覚データをユーザに提示するためのディスプレイ12を有することができる。また、パラレルポート16を介してプリンタを接続することや、シリアルポート15を介してモデムを接続することが可能である。このシステム100は、シリアルポート15およびモデムまたは通信アダプタ18(イーサネットやトークンリング・カード)等を介してネットワークに接続し、他のコンピュータ等と通信を行うことが可能である。またシリアルポート15若しくはパラレルポート16に、遠隔送受信機器を接続して、赤外線若しくは電波によりデータの送受信を行うことも可能である。

【0027】

スピーカ23は、オーディオ・コントローラ21によってD/A(デジタル/アナログ変換)変換された音声信号を、アンプ22を介して受領し、音声として出力する。また、オーディオ・コントローラ21は、マイクロフォン24から受領した音声情報をA/D(アナログ/デジタル)変換し、システム外部の音声情報をシステムにとり込むことを可能にしている。

【0028】

このように、本システムは、通常のパーソナルコンピュータ(PC)やワークステーション、ノートブックPC、パームトップPC、ネットワークコンピュータ、コンピュータを内蔵したテレビ等の各種家電製品、通信機能を有するゲーム機、電話、FAX、携帯電話、PHS、電子手帳、等を含む通信機能有する通信端末、または、これらの組合せによって実施可能であることを容易に理解できるであろう。ただし、これらの構成要素は例示であり、その全ての構成要素が本発明の必須の構成要素となるわけではない。

【0029】

1.試験システム

試験などで回答を行う際の制約の例として、時間に依存した制約がある。例えば、TOEICなどの場合、試験開始から数分間はヒアリングのテストを行い、その前にライティングの問題ページを見てはいけない、などという制約である。このように、時間前に特定のデータを見てはいけないような制約がある場合、ネットワーク経由で実時間で数分後に特定のデータを配布しなくても、時間鍵を使って予め特定の部分を暗号化しておけば、そこを含んだデータ全体を前もって電子的に配布しておくことができる。特定の時間になったら時間復号鍵を取得することにより、特定のデータの内容を見ることができるようになる。この場合、時間鍵の時間単位が一日単位では試験システムを運用するのに支障をきたす。本発明の方法を用いて分単位で時間鍵を生成すれば、試験の受験者は一分単位の中でいつでも試験を始めることができる。また、本発明の利点として時間鍵管理機能として膨大な数の時間鍵を管理する必要がなくなる。

電子掲示板システムを利用したネットワーク試験システム(図5)は以下のステップから構成される。

ステップ1:

時間鍵管理サーバ(管理者)510は復号時刻t11の単位時間復号鍵(SKx,t=t11)を時刻t11になるまで安全に保管する。時間鍵管理サーバは復号時刻t11の次の時間単位の単位時間復号鍵(SKx,t=t21)の値に一方向性関数を適用した値(ft2 = f(SKx,t=t21))を時刻t11になるまで安全に保管する。

ステップ2:

時間鍵管理サーバ510は、時刻t11を過ぎたら電子掲示板520に復号時刻がt11の単位時間復号鍵(SKx,t=t11)を公開する。

ステップ3:

時間鍵管理サーバ510は、時刻t11から小時間鍵の時間単位(stp)の倍数の時間(n * stp)だけ過ぎたら、電子掲示板520に復号時刻がt1nの小時間鍵(KX,t=t1n)を公開する。

ステップ4:

時間鍵管理サーバ510は、次の単位時間鍵の時刻t21になるまでステップ3'を繰り返す。

【0030】

図5において、時間鍵管理サーバ510は、一日単位の単位時間鍵と一分単位の小時間鍵を作成し、毎分電子掲示板520に単位時間鍵および小時間鍵を公開する。試験主催者530は、受験者Xからの受験の要求があると、試験問題の一部を小時間鍵で暗号化したあと、全体を受験者Xに送信する。この場合、受験者Xはデータの受信から例えば5分後から試験が開始できるよう準備しておく必要がある。データの受信から5分後に最初の問題ページを暗号化している小時間復号鍵を電子掲示板520から取得する。これにより受験者Xは試験を始めることができる。また、試験開始から40分後に、次のセクションを暗号化している小時間復号鍵を電子掲示板520から取得する。これにより、受験者Xは、次のセクションの試験を始めることができる。受験者Yは、受験者Xや主催者の都合と関係なく一分単位で試験を始めることができる。

【0031】

2.電子封印入札システム

電子封印入札とは、特定の時間まで開封されない特別な電子封筒に入札金額を入れて入札を行うシステムである。特別な電子封筒として時間鍵と時間鍵を使用する。入札では、復号時間まで入札金額が絶対に復号されないように安全に保管する必要がある。復号時刻の時間単位を小さくするために、本発明の方法により単位時間鍵と小時間鍵を使用する。これにより、例えば開封時刻を一分単位で決めることが可能となり、入札規則を柔軟に設定することができる。本発明を用いることにより、復号時刻の時間単位を小さくすることができるが時間鍵管理局が管理する必要のある鍵の個数は増加しない。

図6に電子封印入札アプリケーションの例を図示する。入札者X620は、入札金額を暗号化するために時間鍵管理局610から復号時刻t1の単位時間暗号鍵と小時間暗号鍵を入手し入札金額を暗号化する。入札管理局650に暗号化した入札金額を送信する。入札管理局650では、復号時刻t1を過ぎたら各入札者から送信された暗号化情報を時間鍵管理局610から取得した単位時間復号鍵と小時間復号鍵を使って復号する。全ての入札金額が復号できたら、最も安い価格を落札金額とする。落札結果は入札管理局650が公表する。

【0032】

【発明の効果】

本発明の小時間鍵を使うと、時間鍵管理サーバが管理する時間鍵の個数を増やさずに復号時刻の時間単位を小さくすることができる。

図4でt11からt31の間で時間鍵管理サーバが管理すべき時間鍵は、SKx,t=t11、 SKx,t=t21だけである。小時間鍵KX,t=t12、 KX,t=t13、 KX,t=t22、 KX,t=t23は管理する必要がない。なぜならば、小時間鍵KX,t=t12、 KX,t=t13は、 SKx,t=t21の値が公開された時刻(t21)以後では、一方向性関数(f,f')により容易に計算することができるからである。また、同様に小時間鍵KX,t=t22、 KX,t=t23は、 SKx,t=t31の値が公開された時刻(t31)以後では、一方向性関数(f,f')により容易に計算することができる。一方、時刻(t12)において小時間鍵KX,t=t12が公開された場合、この小時間鍵の値から単位時間復号鍵SKx,t=t21の値を計算することは一方向性関数の性質から困難である。従って、小時間鍵を次々と公開しても単位時間復号鍵は安全である。

【0033】

【図面の簡単な説明】

【図1】単位時間鍵と小時間鍵との時間的関係を示す図である。

【図2】小時間鍵の生成方法を示す図である。

【図3】小時間鍵と単位時間鍵を管理する方法を時間軸に沿って示す図である。

【図4】小時間鍵と単位時間鍵の関係を示す図である。

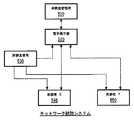

【図5】ネットワーク試験システムの例を示す図である。

【図6】電子封印入札アプリケーションの例を示す図である。

【図7】小時間鍵の生成を行うブロック図である。

【図8】小時間鍵の生成を行うフローチャートである。

【図9】本発明で使用されるハードウェア構成の一実施例である。[0001]

[Industrial application fields]

The present invention relates to a technique for generating a small time key from a time key that enables decryption at a specific time, and more particularly to a technique for reducing the time unit of the decoding time without increasing the number of time keys by the small time key.

[0002]

[Prior art]

In the present invention, a short time key generation method and a management (transmission, storage, etc.) method will be described. In general, if the time unit of decryption time is reduced, the number of time keys to be managed increases. However, by using the present invention, the time unit can be reduced without increasing the number of time keys to be managed. .

[0003]

The time key is used in a mechanism for preventing data from being decrypted until a certain time. This mechanism is based on a mechanism in which the time key management station that manages the time encryption key and the time decryption key keeps the time decryption key secret until a specific time, and the time decryption key is released after the specific time. ing.

[0004]

In order to reduce the time unit of the decryption time under such a mechanism, it is necessary to generate many time keys corresponding to the time unit. For example, if the time unit is a daily time key, 365 time keys may be generated and managed in one year. (Time key for January 16, 1998, Time key for January 17, 1998, etc.) However, if the time unit is reduced to one minute, 525600 time keys must be generated and managed in one year. There is. (Time key for 10:28 am on January 16, 1998, time key for 10:29 am on January 16, 1998, etc.) The number of power keys should increase. Time key management requires the most secure system, so it is desirable not to increase the number of time keys. On the other hand, when considering an application using a time key, a smaller time unit of the decryption time enables more flexible operation.

[0005]

For time keys using asymmetric key cryptography, see M. Kudo, “Secure Electronic Sealed-Bid auction Protocol with Public Key Cryptography,” IEICE Trans. Fundamentals of Electronics, Communications and Computer Sciences, Vol. E81-A, No. 1. , 1998. For time keys using symmetric key cryptography, see RL Rivest, A. Shamir, DA Wagner, "Time-lock puzzles and timed-release Crypto," MIT Laboratory for Computer Science, pp. 1-9, 1996 time-lock puzzles. It is stated in. Both documents are descriptions about a unit time key, and do not describe a method of generating a small time key from the unit time key of the present invention and reducing the time unit of the decryption time without increasing the number of time keys.

[0006]

[Problems to be solved by the invention]

Therefore, the problem to be solved by the present invention is to provide a method and system for generating a small time key from a time key.

[0007]

Another object is to provide a method and system for encryption using a small time key and a unit time key.

[0008]

Another object is to provide a method and system for transmitting a small time key and a unit time key.

[0009]

Another object is to provide a method and system for decrypting encrypted data using a small time key and a unit time key.

[0010]

Another problem is to provide a time key server that allows a user to freely use a small time key and a unit time key.

[0011]

Another problem is to provide a time key management method and a system therefor in which the time key management function does not need to manage a huge number of time keys using a small time key and a unit time key.

[0012]

[Means for Solving the Problems]

In order to solve the above problem, a plurality of small time keys are generated within a time unit. First, a unit time decryption key immediately after the time unit is generated. Then, a one-way function is applied to the unit time decryption key to obtain the last small time key. The small time key to be obtained is obtained by applying a one-way function to the small time key immediately before the small time key to be obtained. In other words, the small time keys are generated in a time series, starting from the last time small time key. By doing so, even if a specific small time key leaks to the outside for some reason, it becomes impossible to generate the previous small time key in time series based on this. Furthermore, the unit time decryption key is safe even if the small time keys are disclosed one after another.

[0013]

With the above configuration, a time key server similar to an existing time server that generates unit time keys and small time keys can be constructed. The user who uses it can construct various applications using the time key disclosed from the time key server.

[0014]

For example, a network test system, an electronic seal bidding system, etc. If there is a restriction that certain data should not be seen or seen before the time, the entire data encrypted in advance using a time key is electronically distributed in advance. In addition, by acquiring the time decryption key at a specific time, the contents of the specific data can be viewed.

[0015]

The time unit referred to in the present invention can be set flexibly. The unit may be 1 day, 11 minutes, or 3 minutes. It can be selected as appropriate. By using the small time key of the present invention, the time key management function does not need to manage an enormous number of time keys.

[0016]

DETAILED DESCRIPTION OF THE INVENTION

The terms used in the examples are defined below.

Time key: A key for performing time-dependent encryption / decryption. When the usage is such that the decryption key for decrypting the encrypted data is released after a specific decryption time, it is called a time key. The method for creating the time key and the encryption / decryption method are the same as those for asymmetric keys (such as RSA) and symmetric keys (such as DES) in ordinary cryptography.

Small time key: A time key with a small time unit, and a time key with a smaller time unit than a time key created based on a time key with a large time unit of decryption time. It refers to the small time key 11, the small time key 12, etc. in FIG.

-Time encryption key: Encryption key for performing time-dependent encryption without distinguishing between asymmetric keys and symmetric keys-Time decryption key: Time-dependent decryption without distinguishing between asymmetric keys and symmetric keys Decryption key and asymmetric time encryption key: Asymmetric key public key to encrypt data and asymmetric time decryption key: Asymmetric key secret key and data to decrypt data Symmetric time key: Encrypt data Encryption using symmetric / asymmetric key encryption for decryption: When encrypting data with asymmetric key encryption, first encrypt the data with a temporary symmetric key and then encrypt the symmetric key with the asymmetric key. Meaning ・ Time key management server (system): A special system with the purpose of managing time keys ・ Unit time key: Time key from which small time keys are created. In the present invention, an asymmetric key or a symmetric key may be used. Refers to

-Time unit: The shortest time interval in which different keys of unit time key or small time key are generated. When the time unit of the unit time key is one day, it means that a different time key is generated every day.

[0017]

The following is a definition of the description method used in the examples.

M1 | M2: Connection of data M1 and data M2

PKx : X asymmetric public key (not a time key, but a normal public key for signature verification)

SKx : X asymmetric secret key (not a time key but a normal signing secret key) PKx, t = t1 : X asymmetric time encryption key, decryption time is t1

SKx, t = t1 : X asymmetric time decryption key, decryption time is t1

KX : X symmetric secret key (not a time key, but a normal encryption key) KX, t = t1 : X symmetric time key, decryption time is t1

{M} PKx : Encryption of data M with asymmetric public key of X, or verification of signature on data M

{M} PKx, t = t1 : Encryption of data M with X asymmetric time encryption key

{M} SKx : Decrypt data M with asymmetric secret key of X, or sign data M

{M} SKx, t = t1 :Decrypt data M with asymmetric time decryption key of X

{M} KX : Encryption of data M with X symmetric key

{M} KX, t = t1 : Encryption of data M with X symmetric time key

{M} K-1X, t = t1 : Decryption of data M with X symmetric time key

f (M), f ′ (M): Value of data M by one-way function f, f ′. A one-way function is a function having a property that it is difficult to calculate the original argument M from a value in terms of calculation. Hash function etc.

[0018]

FIG. 7 shows a block diagram of a system for generating a small time key.

First, in

[0019]

FIG. 8 shows a flowchart of a method for generating a small time key.

First, in

[0020]

In more detail, the steps for generating a small time key are described below.

step 1:

A unit time decryption key of t = t2 is generated. More specifically, a unit time decryption key used for the next time unit (t = t2) of the time unit (t1 = <t <t2) to which the small time key corresponds is generated.

Step 2:

Calculate the key value of the last small time key in the time unit to which the small time key falls. The key value is a value obtained by applying the one-way function (f) to the unit time decryption key value in

Step 3:

The key value of the small time key immediately before the small time key obtained in

Step 4:

Repeat step 3 until the time starts with the time unit corresponding to the small time key.

[0021]

The encryption method using the small time key and the unit time key includes the following steps.

step 1:

When the time key user requests the time encryption key at the decryption time t1, the time key management server transmits the corresponding unit time encryption key PKx, t = t1 ′ . (For example, the unit time encryption key is the unit time key of the latest decryption time (t1 ′) not exceeding t1) Note that

Step 2:

The time key management server encrypts the message (M) sent from the user with the small time key (KX, t = t1 ″ ) and transmits {M} KX, t = t1 ″ . (For example, t1 '' is a small-time key at the first decryption time (t1 '') after t1) If there is no corresponding KX, t = t1 '' or it is not necessary This step is omitted.

Step 3:

The user encrypts the acquired unit time key as follows. {{M} KX, t = t1 '' } PKx, t = t1 ' . This is encrypted data encrypted with the unit time key and the small time key.

Note that step 3 is a step to be selected when security is more important, and can be omitted.

[0022]

The method for managing (transmitting, storing, etc.) the small time key and the unit time key includes the following steps.

step 1:

The time key management server securely stores the unit time decryption key (SKx, t = t11 ) at the decryption time t11 until the time t11 is reached.

Step 2:

The time key management server transmits a unit time decryption key (SKx, t = t11 ) whose decryption time is t11 when there is a decryption request of decryption time t11 from the time key decryptor after time t11. However, this

Step 3:

The time key management server receives a decryption request for the decryption time (= t11 + n * stp) from the time key decryptor after a time (n * stp) that is a multiple of the time unit (stp) of the small time key from time t11. Then, the corresponding small time key (KX, t = t11 + n * stp ) is transmitted. At this time, the value of the small time key (KX, t = t11 + n * stp ) may be calculated by using the step of generating the small time key described above, or in the time key management server. Use the small-time key value stored securely in

Step 4:

The time key management server repeats step 3 until time t21 of the next unit time key.

FIG. 3 shows a method for managing the small time key and the unit time key along the time axis. Here, SKX att = t12, t = t11, t = SK att13 X, t = t11, t = SK at t22X, t = t21 it may not necessarily be transmitted. It can be selected as appropriate.

[0023]

The management method of the small time key can be classified before and after the time when the small time key is released.

For example, before the release, the value of the small time key may be stored and managed by the server. Alternatively, the server may calculate the value of the small time key without managing the value of the small time key.

When published, there is no need to manage small time key values. This is because the value of the small time key can be uniquely obtained from the value of the unit time decryption key using a one-way function (assumed to be disclosed).

[0024]

A method of decrypting encrypted data using a small time key and a unit time key includes the following steps.

step 1:

The time keydecryptor obtains the encrypted data E, the unit time decryption key (SKx, t = t11 ) and the small time key (KX, t = t1n ) for decryption. Whether or not to obtain a unit time decryption key (SKx, t = t11 ) is a matter of choice. If the encrypted data is encrypted using the unit time encryption key, the unit time decryption key is also acquired.

Step 2:

Thedecryptor calculates {E} K−1X, t = t1n . However, K−1X, t = t1n = KX, t = t1n . This is the original encrypted data. In this step, if the encrypted data is data encrypted with a unit time decryption key and a small time key, the decryptor calculates {{E} SKX, t = t11 } K−1X, t = t1n To do.

【Example】

Embodiments of the present invention will be described below with reference to the drawings. FIG. 9 is a schematic diagram showing an embodiment of the hardware configuration of the system used in the present invention. The

[0025]

A floppy disk is inserted into the

[0026]

The

[0027]

The

[0028]

As described above, this system includes a normal personal computer (PC), a workstation, a notebook PC, a palmtop PC, a network computer, various home appliances such as a television with a built-in computer, a game machine having a communication function, a telephone, It will be easily understood that the present invention can be implemented by a communication terminal having a communication function including a FAX, a mobile phone, a PHS, an electronic notebook, etc., or a combination thereof. However, these components are examples, and not all the components are essential components of the present invention.

[0029]

1. As an example of a constraint when an answer is made in a test system test or the like, there is a constraint depending on time. For example, in the case of TOEIC, for example, the hearing test is performed for several minutes from the start of the test, and the problem page of writing must not be viewed before that. In this way, if there is a restriction that you cannot see specific data before the time, even if you do not distribute the specific data several minutes later in real time via the network, you can use the time key to If you encrypt, you can electronically distribute the entire data including it. By acquiring a time decryption key at a specific time, the contents of the specific data can be viewed. In this case, if the time unit of the time key is one day, it will hinder the operation of the test system. By generating a time key in minutes using the method of the present invention, a test taker can start the test at any time within a minute. Further, as an advantage of the present invention, it is not necessary to manage a huge number of time keys as a time key management function.

A network test system (FIG. 5) using an electronic bulletin board system is composed of the following steps.

step 1:

The time key management server (administrator) 510 securely stores the unit time decryption key (SKx, t = t11 ) at decryption time t11 until time t11. The time key management server applies a one-way function to the value of the unit time decryption key (SKx, t = t21 ) in the next time unit after the decryption time t11 (ft2 = f (SKx, t = t21 )) Is stored safely until time t11.

Step 2:

The time

Step 3:

When the time

Step 4:

Time

[0030]

In FIG. 5, the time

[0031]

2. Electronic sealed bidding system Electronic sealed bidding is a system in which a bid is placed in a special electronic envelope that is not opened until a specific time and a bid is placed. Use time key and time key as a special electronic envelope. In bidding, it is necessary to store securely so that the bid amount is never decrypted until the decryption time. In order to reduce the time unit of the decryption time, a unit time key and a small time key are used according to the method of the present invention. Thereby, for example, the opening time can be determined in units of one minute, and the bidding rules can be set flexibly. By using the present invention, the time unit of the decryption time can be reduced, but the number of keys that the time key management station needs to manage does not increase.

FIG. 6 shows an example of an electronic seal bidding application. In order to encrypt the bid amount, the bidder X620 obtains the unit time encryption key and the small time encryption key at the decryption time t1 from the time

[0032]

【The invention's effect】

When the small time key of the present invention is used, the time unit of the decryption time can be reduced without increasing the number of time keys managed by the time key management server.

In FIG. 4, the time keys to be managed by the time key management server between t11 and t31 are only SKx, t = t11 and SKx, t = t21 . The small time keys KX, t = t12 , KX, t = t13 , KX, t = t22 , KX, t = t23 do not need to be managed. This is because the small-time keys KX, t = t12 , KX, t = t13 are one-way functions (f, f ') after the time (t21) when the value of SKx, t = t21 is released. This is because it can be calculated more easily. Similarly, the small time keys KX, t = t22 , KX, t = t23 are unidirectional functions (f, f ′ after the time (t31) when the value of SKx, t = t31 is released. ) Can be easily calculated. On the other hand, when the small time key KX, t = t12 is disclosed at time (t12), calculating the value of the unit time decryption key SKx , t = t21 from this small time key value is one-way. It is difficult because of the nature of the function. Therefore, the unit time decryption key is safe even if the small time keys are disclosed one after another.

[0033]

[Brief description of the drawings]

FIG. 1 is a diagram illustrating a temporal relationship between a unit time key and a small time key.

FIG. 2 is a diagram illustrating a method for generating a small time key.

FIG. 3 is a diagram illustrating a method for managing a small time key and a unit time key along a time axis;

FIG. 4 is a diagram illustrating a relationship between a small time key and a unit time key.

FIG. 5 is a diagram illustrating an example of a network test system.

FIG. 6 is a diagram illustrating an example of an electronic seal bidding application.

FIG. 7 is a block diagram for generating a small time key;

FIG. 8 is a flowchart for generating a small time key;

FIG. 9 is an example of a hardware configuration used in the present invention.

Claims (5)

Translated fromJapanese(1)要求された時間の、直後の単位時間復号鍵に1方向性関数を適用し、最後の小時間鍵を得る手段と、

(2)小時間鍵を時系列に見て、最後の順番の小時間鍵から前の方へ生成する手段であって、要求された時間の小時間鍵を時系列的に1つ後ろの小時間鍵に前記1方向性関数を適用することにより得る手段と、

(3)得られた小時間鍵を用いてメッセージを暗号化する手段と、

を具備することを特長とする、暗号化システム。An encryption system that encrypts a message using a unit time decryption key generated immediately after a time unit and a small time key generated from the unit time decryption key,

(1) means for applying a one-way function to a unit time decryption key immediately after a requested time to obtain a final small time key;

(2) A means for generating small time keys in the time sequence by looking at the small time keys in chronological order, and generating the small time key of the requested time one time later in time series. Means obtained by applying said one-way function to a time key;

(3) means for encrypting the message using the obtained small time key;

An encryption system characterized by comprising:

を具備することを特長とする、請求項1記載の暗号化システム。(4) means for encrypting the encrypted message using a unit time encryption key;

The encryption system according to claim 1, comprising:

(1)公開された単位時間復号鍵及び小時間鍵を得る手段と、

(2)前記単位時間復号鍵を用いて暗号化されたメッセージを復号する手段と、

(3)前記復号されたメッセージをさらに、小時間鍵を用いて復号する手段と、

を具備することを特長とする、復号システム。A decryption system for decrypting a message encrypted using a unit time decryption key generated immediately after a time unit and a small time key generated from the unit time decryption key, wherein the small time key is a unit After applying the one-way function to the time decryption key and obtaining the last small-time key, the small-time key for the requested time is applied to the small-time key one time later in time series. Is obtained by

(1) means for obtaining a public unit time decryption key and a small time key;

(2) means for decrypting a message encrypted using the unit time decryption key;

(3) means for further decrypting the decrypted message using a small time key;

The decoding system characterized by comprising.

(1)試験開始時刻の単位時間復号鍵に1方向性関数を適用し、最後の小時間鍵を得る手段と、

(2)小時間鍵を時系列に見て、最後の順番の小時間鍵から前の方へ生成する手段であって、要求された試験開始時刻の小時間鍵を時系列的に1つ後ろの小時間鍵に前記1方向性関数を適用することにより得る手段と、

(3)単位時間復号鍵と小時間鍵を公開する手段と、

(4)試験問題を小時間鍵で暗号化し、さらに単位時間暗号鍵を用いて暗号化する手段と、

(5)前記暗号化した試験問題を受験者に送信する手段と、

(6)試験開始時刻に、前記試験問題に相応する小時間復号鍵を、受験者に送信する手段、

を具備することを特長とする、試験システム。A test system using a unit time decryption key generated immediately after a time unit and a small time key generated from the unit time decryption key,

(1) means for applying a one-way function to the unit time decryption key at the test start time to obtain the last small time key;

(2) A means for generating the time key in the time sequence in the last time from the last time key, and generating the time key at the requested test start time one time later. Means obtained by applying the one-way function to a small time key of

(3) means for disclosing the unit time decryption key and the small time key;

(4) means for encrypting a test question with a small time key and further encrypting with a unit time encryption key;

(5) means for transmitting the encrypted test question to the examinee;

(6) means for transmitting a short-time decryption key corresponding to the test question to the examinee at the test start time;

A test system characterized by comprising:

(1)復号時刻の単位時間復号鍵に1方向性関数を適用し、最後の小時間鍵を得る手段と、

(2)小時間鍵を時系列に見て、最後の順番の小時間鍵から前の方へ生成する手段であって、要求された復号時刻の小時間鍵を時系列的に1つ後ろの小時間鍵に前記1方向性関数を適用することにより得る手段と、

(3)単位時間復号鍵と小時間鍵を公開する手段と、

(4)前記小時間鍵および前記単位時間復号鍵で暗号化された入札金額を受信する手段と、

(5)復号時刻を過ぎた後、受信した前記入札金額を単位時間復号鍵と小時間復号鍵を用いて復号する手段と、

を具備することを特長とする、電子封印入札システム。An electronic seal bidding system using a unit time decryption key generated immediately after a time unit and a small time key generated from the unit time decryption key,

(1) means for applying a one-way function to a unit time decryption key at a decryption time to obtain a last small time key;

(2) A means for looking at the small time key in chronological order and generating it from the last small time key to the previous one, wherein the small time key of the requested decryption time is time-sequentially Means obtained by applying said one-way function to a small time key;

(3) means for disclosing the unit time decryption key and the small time key;

(4) means for receiving a bid amount encrypted with the small time key and the unit time decryption key;

(5) means for decrypting the received bid amount using a unit time decryption key and a small time decryption key after the decryption time has passed;

An electronic seal bidding system characterized by comprising:

Priority Applications (4)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP07365698AJP3659791B2 (en) | 1998-03-23 | 1998-03-23 | Method and system for generating a small time key |

| US09/272,873US6816595B1 (en) | 1998-03-23 | 1999-03-19 | Mini time key creation method and system |

| US10/984,577US7483536B2 (en) | 1998-03-23 | 2004-11-09 | Mini time key creation method |

| US12/358,702US7835519B2 (en) | 1998-03-23 | 2009-01-23 | Mini time key creation memory medium and system |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP07365698AJP3659791B2 (en) | 1998-03-23 | 1998-03-23 | Method and system for generating a small time key |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JPH11296076A JPH11296076A (en) | 1999-10-29 |

| JP3659791B2true JP3659791B2 (en) | 2005-06-15 |

Family

ID=13524552

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP07365698AExpired - Fee RelatedJP3659791B2 (en) | 1998-03-23 | 1998-03-23 | Method and system for generating a small time key |

Country Status (2)

| Country | Link |

|---|---|

| US (3) | US6816595B1 (en) |

| JP (1) | JP3659791B2 (en) |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2006352483A (en)* | 2005-06-15 | 2006-12-28 | Sharp Corp | Image transmission system, image transmission apparatus, and image processing apparatus |

Families Citing this family (41)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8171524B2 (en) | 1995-10-02 | 2012-05-01 | Corestreet, Ltd. | Physical access control |

| CA2304342C (en)* | 1997-09-22 | 2009-01-27 | Eolas Technologies, Incorporated | Method and system for transient key digital time stamps |

| JP3659791B2 (en)* | 1998-03-23 | 2005-06-15 | インターナショナル・ビジネス・マシーンズ・コーポレーション | Method and system for generating a small time key |

| JP2002531013A (en)* | 1998-11-25 | 2002-09-17 | ソニー エレクトロニクス インク | Method and apparatus for accessing recorded digital programs |

| JP4505693B2 (en)* | 1998-12-11 | 2010-07-21 | ソニー株式会社 | Information processing apparatus, information processing method, and recording medium |

| AU4717401A (en)* | 1999-12-16 | 2001-07-03 | Microsoft Corporation | Method of pre-releasing digital content and encryption key database for use therewith |

| JP2003528398A (en)* | 2000-03-21 | 2003-09-24 | リットマスター,テッド・アール | System and process for delivering information to a communication network |

| JP4545994B2 (en)* | 2001-07-02 | 2010-09-15 | 三洋電機株式会社 | Data reproducing apparatus, data reproducing circuit used therein, and data recording apparatus |

| US7031473B2 (en)* | 2001-11-13 | 2006-04-18 | Microsoft Corporation | Network architecture for secure communications between two console-based gaming systems |

| JP2003271831A (en)* | 2002-03-15 | 2003-09-26 | Nippon Telegr & Teleph Corp <Ntt> | Content distribution method, content distribution system, program therefor, and recording medium |

| AU2003228468B2 (en)* | 2002-04-08 | 2009-10-01 | Assa Abloy Ab | Physical access control |

| US20060233364A1 (en) | 2002-07-29 | 2006-10-19 | Jan Camenisch | Fine-grained forward-secure signature scheme |

| JP2006127485A (en)* | 2004-09-30 | 2006-05-18 | Sanyo Electric Co Ltd | Device and method for reproducing content |

| KR101092543B1 (en)* | 2004-11-12 | 2011-12-14 | 삼성전자주식회사 | How to Manage User Keys for Broadcast Encryption |

| JP2006173804A (en)* | 2004-12-13 | 2006-06-29 | Ntt Docomo Inc | Terminal device, external auxiliary device, communication system, and communication method |

| JP4139382B2 (en) | 2004-12-28 | 2008-08-27 | インターナショナル・ビジネス・マシーンズ・コーポレーション | Device for authenticating ownership of product / service, method for authenticating ownership of product / service, and program for authenticating ownership of product / service |

| JP4701381B2 (en) | 2005-01-24 | 2011-06-15 | 国立大学法人 奈良先端科学技術大学院大学 | Encryption key generation device, encryption key generation method, encrypted data distribution device, individual encryption key regeneration device, encrypted data reception device, encrypted data distribution system, encryption key generation program, and recording medium |

| FR2898002B1 (en) | 2006-02-28 | 2008-06-27 | Thales Sa | METHOD FOR MANAGING AND CONTROLLING ACCESS KEYS TO SERVICES IN A COMMUNICATION SYSTEM |

| US20090228715A1 (en)* | 2008-03-05 | 2009-09-10 | Research In Motion Limited | Media security system and method |

| JP2009237801A (en)* | 2008-03-26 | 2009-10-15 | Nippon Tokei Jimu Center:Kk | Communication system and communication method |

| JP5390814B2 (en)* | 2008-09-04 | 2014-01-15 | Kddi株式会社 | Ring-type output value circle, authentication system, key distribution system, member confirmation system and authentication method, key distribution method, member confirmation method |

| RU2553072C2 (en)* | 2009-05-05 | 2015-06-10 | Конинклейке Филипс Электроникс Н.В. | Method of securing communication in wireless network and resource-restricted device therefor |

| US8254580B2 (en)* | 2009-09-30 | 2012-08-28 | Telefonaktiebolaget L M Ericsson (Publ) | Key distribution in a hierarchy of nodes |

| US20110238402A1 (en)* | 2010-03-23 | 2011-09-29 | Fujitsu Limited | System and methods for remote maintenance in an electronic network with multiple clients |

| US8886935B2 (en)* | 2010-04-30 | 2014-11-11 | Kabushiki Kaisha Toshiba | Key management device, system and method having a rekey mechanism |

| US20120311317A1 (en)* | 2011-06-02 | 2012-12-06 | David Elrod | Access-controlled customer data offloading to blind public utility-managed device |

| US9286491B2 (en) | 2012-06-07 | 2016-03-15 | Amazon Technologies, Inc. | Virtual service provider zones |

| US10084818B1 (en) | 2012-06-07 | 2018-09-25 | Amazon Technologies, Inc. | Flexibly configurable data modification services |

| US9590959B2 (en) | 2013-02-12 | 2017-03-07 | Amazon Technologies, Inc. | Data security service |

| US10075471B2 (en) | 2012-06-07 | 2018-09-11 | Amazon Technologies, Inc. | Data loss prevention techniques |

| US9049593B2 (en)* | 2012-06-28 | 2015-06-02 | Qualcomm Incorporated | Method and apparatus for restricting access to a wireless system |

| US9705674B2 (en) | 2013-02-12 | 2017-07-11 | Amazon Technologies, Inc. | Federated key management |

| US9367697B1 (en) | 2013-02-12 | 2016-06-14 | Amazon Technologies, Inc. | Data security with a security module |

| US10210341B2 (en)* | 2013-02-12 | 2019-02-19 | Amazon Technologies, Inc. | Delayed data access |

| US10467422B1 (en) | 2013-02-12 | 2019-11-05 | Amazon Technologies, Inc. | Automatic key rotation |

| US10211977B1 (en) | 2013-02-12 | 2019-02-19 | Amazon Technologies, Inc. | Secure management of information using a security module |

| US9300464B1 (en) | 2013-02-12 | 2016-03-29 | Amazon Technologies, Inc. | Probabilistic key rotation |

| US9832171B1 (en) | 2013-06-13 | 2017-11-28 | Amazon Technologies, Inc. | Negotiating a session with a cryptographic domain |

| US9397835B1 (en) | 2014-05-21 | 2016-07-19 | Amazon Technologies, Inc. | Web of trust management in a distributed system |

| US9438421B1 (en) | 2014-06-27 | 2016-09-06 | Amazon Technologies, Inc. | Supporting a fixed transaction rate with a variably-backed logical cryptographic key |

| US9866392B1 (en) | 2014-09-15 | 2018-01-09 | Amazon Technologies, Inc. | Distributed system web of trust provisioning |

Family Cites Families (22)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US4613901A (en)* | 1983-05-27 | 1986-09-23 | M/A-Com Linkabit, Inc. | Signal encryption and distribution system for controlling scrambling and selective remote descrambling of television signals |

| US4926480A (en)* | 1983-08-22 | 1990-05-15 | David Chaum | Card-computer moderated systems |

| US5111504A (en)* | 1990-08-17 | 1992-05-05 | General Instrument Corporation | Information processing apparatus with replaceable security element |

| US5237614A (en)* | 1991-06-07 | 1993-08-17 | Security Dynamics Technologies, Inc. | Integrated network security system |

| US5231666A (en)* | 1992-04-20 | 1993-07-27 | International Business Machines Corporation | Cryptographic method for updating financial records |

| US5297207A (en)* | 1993-05-24 | 1994-03-22 | Degele Steven T | Machine generation of cryptographic keys by non-linear processes similar to processes normally associated with encryption of data |

| US5432852A (en)* | 1993-09-29 | 1995-07-11 | Leighton; Frank T. | Large provably fast and secure digital signature schemes based on secure hash functions |

| EP0693836A1 (en)* | 1994-06-10 | 1996-01-24 | Sun Microsystems, Inc. | Method and apparatus for a key-management scheme for internet protocols. |

| BE1008699A3 (en)* | 1994-09-09 | 1996-07-02 | Banksys | Method and arrangement for selective give access to a security system. |

| US5594794A (en)* | 1994-10-18 | 1997-01-14 | General Instrument Corporation Of Delaware | Method and apparatus for free previews of communication network services |

| JP3659791B2 (en)* | 1998-03-23 | 2005-06-15 | インターナショナル・ビジネス・マシーンズ・コーポレーション | Method and system for generating a small time key |

| JP4071870B2 (en)* | 1998-08-20 | 2008-04-02 | インターナショナル・ビジネス・マシーンズ・コーポレーション | Secret key generation method |

| US6560337B1 (en)* | 1998-10-28 | 2003-05-06 | International Business Machines Corporation | Systems, methods and computer program products for reducing effective key length of ciphers using one-way cryptographic functions and an initial key |

| US6799270B1 (en)* | 1998-10-30 | 2004-09-28 | Citrix Systems, Inc. | System and method for secure distribution of digital information to a chain of computer system nodes in a network |

| US6735313B1 (en)* | 1999-05-07 | 2004-05-11 | Lucent Technologies Inc. | Cryptographic method and apparatus for restricting access to transmitted programming content using hash functions and program identifiers |

| US6804355B1 (en)* | 2000-01-06 | 2004-10-12 | Intel Corporation | Block cipher for small selectable block sizes |

| US7200747B2 (en)* | 2001-10-31 | 2007-04-03 | Hewlett-Packard Development Company, L.P. | System for ensuring data privacy and user differentiation in a distributed file system |

| US7203317B2 (en)* | 2001-10-31 | 2007-04-10 | Hewlett-Packard Development Company, L.P. | System for enabling lazy-revocation through recursive key generation |

| US7697690B2 (en)* | 2003-07-21 | 2010-04-13 | Hewlett-Packard Development Company, L.P. | Windowed backward key rotation |

| KR100561845B1 (en)* | 2003-10-08 | 2006-03-16 | 삼성전자주식회사 | Data Encryption and Decoding Method for Multi-Level Access Control in Ad Hoc Network |

| US7477738B2 (en)* | 2005-12-21 | 2009-01-13 | General Instrument Corporation | Data sequence encryption and decryption |

| KR100848642B1 (en)* | 2007-02-22 | 2008-07-28 | 고려대학교 산학협력단 | How to encrypt and restore video frames |

- 1998

- 1998-03-23JPJP07365698Apatent/JP3659791B2/ennot_activeExpired - Fee Related

- 1999

- 1999-03-19USUS09/272,873patent/US6816595B1/ennot_activeExpired - Fee Related

- 2004

- 2004-11-09USUS10/984,577patent/US7483536B2/ennot_activeExpired - Fee Related

- 2009

- 2009-01-23USUS12/358,702patent/US7835519B2/ennot_activeExpired - Fee Related

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2006352483A (en)* | 2005-06-15 | 2006-12-28 | Sharp Corp | Image transmission system, image transmission apparatus, and image processing apparatus |

Also Published As

| Publication number | Publication date |

|---|---|

| US7835519B2 (en) | 2010-11-16 |

| US6816595B1 (en) | 2004-11-09 |

| US7483536B2 (en) | 2009-01-27 |

| JPH11296076A (en) | 1999-10-29 |

| US20090161875A1 (en) | 2009-06-25 |

| US20050063546A1 (en) | 2005-03-24 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP3659791B2 (en) | Method and system for generating a small time key | |

| CN113162752B (en) | Data processing method and device based on hybrid homomorphic encryption | |

| Di Crescenzo et al. | Conditional oblivious transfer and timed-release encryption | |

| US20060080529A1 (en) | Digital rights management conversion method and apparatus | |

| US11516195B2 (en) | Terminal device, key distribution management device, server-client system, communication method, and programs | |

| WO2004051920A1 (en) | Key sharing system, shared key creation device, and shared key restoration device | |

| KR20010072206A (en) | Method and apparatus for secure distribution of public/private key pairs | |

| CN109886692B (en) | Data transmission method, device, medium and electronic equipment based on block chain | |

| US20210135851A1 (en) | Encryption processing system and encryption processing method | |

| JPWO2018016330A1 (en) | Communication terminal, server device, program | |

| US20080181397A1 (en) | Secure data transmission and storage using limited-domain functions | |

| CN113468582A (en) | Anti-quantum computing encryption communication method | |

| JPH11143359A (en) | Enciphering device, decoding device, information sharing device, enciphering method, decoding method, information processing method, and recording medium | |

| JP2004297755A (en) | Key management server in encryption system, program for controlling decryption apparatus, key management server in signature/verification system and program for controlling verification apparatus | |

| JP2006279269A (en) | Information management apparatus, information management system, network system, user terminal, and programs thereof | |

| JP7622969B1 (en) | Information processing method, information processing program, and information processing system | |

| CN117041275B (en) | Data hosting method, system, electronic equipment and storage medium | |

| JP2006227411A (en) | Communication system, encryption apparatus, key generation apparatus, key generation method, restoration apparatus, communication method, encryption method, encryption restoration method | |

| JP4104315B2 (en) | Key management system, key management apparatus, information encryption apparatus, information decryption apparatus, and storage medium storing program | |

| JP4098510B2 (en) | Anonymous communication method, apparatus processing method thereof, program thereof, and recording medium thereof | |

| JPH1155244A (en) | Key recovery method and device | |

| Chew et al. | Email Plugin Suite for k-Resilient Identity-Based Encryption and Searchable Encryption | |

| JP2000134195A (en) | Encryption device, decoder, method and its recoding medium | |

| Usha et al. | Multiple attribute authority based access control and anonymous authentication in decentralized cloud | |

| CN113343281A (en) | OTP encryption as a service cloud computing method and system oriented to data transaction |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A02 | Decision of refusal | Free format text:JAPANESE INTERMEDIATE CODE: A02 Effective date:20040330 | |

| A521 | Written amendment | Free format text:JAPANESE INTERMEDIATE CODE: A523 Effective date:20040628 | |

| A911 | Transfer to examiner for re-examination before appeal (zenchi) | Free format text:JAPANESE INTERMEDIATE CODE: A911 Effective date:20040810 | |

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) | Free format text:JAPANESE INTERMEDIATE CODE: A01 Effective date:20050308 | |

| A61 | First payment of annual fees (during grant procedure) | Free format text:JAPANESE INTERMEDIATE CODE: A61 Effective date:20050315 | |

| R150 | Certificate of patent or registration of utility model | Free format text:JAPANESE INTERMEDIATE CODE: R150 | |

| FPAY | Renewal fee payment (event date is renewal date of database) | Free format text:PAYMENT UNTIL: 20090325 Year of fee payment:4 | |

| LAPS | Cancellation because of no payment of annual fees |