JP2014086079A - Server device - Google Patents

Server deviceDownload PDFInfo

- Publication number

- JP2014086079A JP2014086079AJP2013151345AJP2013151345AJP2014086079AJP 2014086079 AJP2014086079 AJP 2014086079AJP 2013151345 AJP2013151345 AJP 2013151345AJP 2013151345 AJP2013151345 AJP 2013151345AJP 2014086079 AJP2014086079 AJP 2014086079A

- Authority

- JP

- Japan

- Prior art keywords

- login

- client terminal

- server device

- information

- value

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

- 230000004044responseEffects0.000claimsabstractdescription11

- 230000005540biological transmissionEffects0.000claimsabstractdescription10

- 238000000034methodMethods0.000claimsdescription44

- 230000008569processEffects0.000claimsdescription29

- 238000006243chemical reactionMethods0.000claimsdescription22

- 230000015654memoryEffects0.000description29

- 230000006870functionEffects0.000description13

- 238000010586diagramMethods0.000description5

- 238000004422calculation algorithmMethods0.000description2

- 238000004364calculation methodMethods0.000description2

- 230000010365information processingEffects0.000description2

- 239000004973liquid crystal related substanceSubstances0.000description2

- 238000004590computer programMethods0.000description1

- 239000000470constituentSubstances0.000description1

- 235000014510cookyNutrition0.000description1

- 230000006866deteriorationEffects0.000description1

- 230000008570general processEffects0.000description1

- 230000001771impaired effectEffects0.000description1

- 230000007246mechanismEffects0.000description1

- 230000006855networkingEffects0.000description1

- 230000003287optical effectEffects0.000description1

Images

Landscapes

- Information Transfer Between Computers (AREA)

Abstract

Translated fromJapaneseDescription

Translated fromJapanese本発明は、サーバ装置に関し、詳しくは、複数のクライアント端末と通信可能に接続されたサーバ装置に関する。 The present invention relates to a server device, and more particularly, to a server device that is communicably connected to a plurality of client terminals.

従来、この種のサーバ装置としては、インターネットなどのネットワークを介して接続されたクライアント端末のユーザに対して電子商取引などの様々なサービスを提供するサーバ装置が知られており、ユーザは、ユーザIDやパスワードを用いてサーバ装置にログインすることにより様々なサービスを利用することができる。例えば、電子商取引においてはクレジットカード情報などのユーザにとって秘匿性の高い情報が取り扱われることが多いこともあり、悪意のある第三者による不正ログインを防止する必要性がある。こうした不正ログインは、不正ログイン専用のプログラムツールを用いて行われることが多く、その対応策として、同一のIPアドレスからの連続的なログイン試行を制限するIPアドレス制限や画面上に表示された画像に含まれる文字列などをユーザが視認して入力する画像認証、ワンタイムパスワード生成装置によって発行される一時的に有効なパスワードを用いてログインする方法などが提案されている(例えば、特許文献1参照)。 Conventionally, as this type of server device, a server device that provides various services such as electronic commerce to a user of a client terminal connected via a network such as the Internet is known. Various services can be used by logging in to the server device using a password or password. For example, in electronic commerce, information that is highly confidential to users, such as credit card information, is often handled, and there is a need to prevent unauthorized login by a malicious third party. Such unauthorized login is often performed using a program tool dedicated to unauthorized login. As a countermeasure, IP address restriction that restricts continuous login attempts from the same IP address or an image displayed on the screen. There are proposed image authentication in which a user visually recognizes and inputs a character string included in the password, a method of logging in using a temporarily valid password issued by a one-time password generation device (for example, Patent Document 1) reference).

しかしながら、IPアドレス制限は、ボットネットなどを利用してIPアドレスにランダム性を持たせることによって回避される可能性があり、また、過剰に制限してしまうと通常のユーザによるログインまで制限してしまう恐れが生じる。また、前述した画像認証やワンタイムパスワード生成装置による認証を採用すると、画像に含まれる文字列を視認して入力する必要が生じたり、ワンタイムパスワード生成装置の携帯をユーザに強いることになり、ユーザビリティの低下に繋がってしまう。 However, there is a possibility that IP address restriction may be avoided by giving randomness to the IP address using a botnet or the like, and if it is restricted excessively, it will restrict login to a normal user. There is a risk that it will end up. In addition, if the above-described image authentication or authentication by the one-time password generation device is adopted, it becomes necessary to visually input a character string included in the image, or the user is forced to carry the one-time password generation device. It will lead to deterioration of usability.

本発明は、ユーザビリティを著しく損なうことなく不正なログインを抑制することを目的の一つとする。本発明の他の目的は、本明細書全体を参照することにより明らかとなる。 An object of the present invention is to suppress unauthorized login without significantly impairing usability. Other objects of the present invention will become apparent by referring to the entire specification.

本発明の一実施形態に係るサーバ装置は、複数のクライアント端末と通信可能に接続されたサーバ装置であって、前記クライアント端末からの要求に応答して、ログインページを当該クライアント端末に表示させるための情報であって、所定のパラメータの値と、当該所定のパラメータの値を所定のルールに基づき変換する処理の実行命令とを含むログインページ情報を当該クライアント端末に送信する送信手段と、前記ログインページ情報を受信したクライアント端末から、前記実行命令に応じた前記処理の実行によって変換された前記所定のパラメータの値を少なくとも含むログイン要求を受信する受信手段と、当該受信した前記所定のパラメータの値に少なくとも基づいて前記クライアント端末によるログインの許否を判定する判定手段と、を備える。 A server device according to an embodiment of the present invention is a server device that is communicably connected to a plurality of client terminals, and displays a login page on the client terminal in response to a request from the client terminal. Transmitting means for transmitting login page information to the client terminal including a value of a predetermined parameter and an execution instruction for processing for converting the value of the predetermined parameter based on a predetermined rule; and the login Receiving means for receiving a login request including at least the value of the predetermined parameter converted by execution of the processing according to the execution command from the client terminal that has received page information; and the value of the received predetermined parameter A determination unit for determining whether the client terminal is permitted to log in based on at least And, equipped with a.

本発明の一実施形態に係るシステムは、上述した本発明の一実施形態に係る第1のサーバ装置と上述した本発明の一実施形態に係る第2のサーバ装置とを備えるシステムであっ

て、前記第1のサーバ装置は、前記所定のルールとして第1のルールを適用し、前記第2のサーバ装置は、前記所定のルールとして前記第1のルールとは異なる第2のルールを適用する。A system according to an embodiment of the present invention includes a first server device according to an embodiment of the present invention described above and a second server device according to an embodiment of the present invention described above, The first server device applies a first rule as the predetermined rule, and the second server device applies a second rule different from the first rule as the predetermined rule.

本発明の一実施形態に係るログイン判定方法は、クライアント端末によるログインの許否を判定するログイン判定方法であって、(a)前記クライアント端末からの要求に応答して、ログインページを当該クライアント端末に表示させるための情報であって、所定のパラメータの値と、当該所定のパラメータの値を所定のルールに基づき変換する処理の実行命令とを含むログインページ情報を当該クライアント端末に送信し、(b)前記ログインページ情報を受信したクライアント端末から、前記実行命令に応じた前記処理の実行によって変換された前記所定のパラメータの値を少なくとも含むログイン要求を受信し、(c)当該受信した前記所定のパラメータの値に少なくとも基づいて前記クライアント端末によるログインの許否を判定する。 A login determination method according to an embodiment of the present invention is a login determination method for determining whether or not a client terminal can log in. (A) In response to a request from the client terminal, a login page is sent to the client terminal. Login page information including information to be displayed and including a value of a predetermined parameter and an execution instruction of processing for converting the value of the predetermined parameter based on a predetermined rule to the client terminal; ) Receiving a login request including at least the value of the predetermined parameter converted by the execution of the process according to the execution command from the client terminal that has received the login page information; Whether to permit login by the client terminal based on at least a parameter value .

本発明の様々な実施形態によって、ユーザビリティを著しく損なうことなく不正なログインを抑制することができる。 Various embodiments of the present invention can suppress unauthorized logins without significantly impairing usability.

以下、適宜図面を参照し、本発明の様々な実施形態を説明する。なお、図面において共通する構成要素には同一の参照符号が付されている。 Hereinafter, various embodiments of the present invention will be described with reference to the drawings as appropriate. In addition, the same referential mark is attached | subjected to the component which is common in drawing.

図1は、本発明の一実施形態としてのサーバ装置10−1、10−2(以下、「サーバ装置10」と総称することがある)を含む本発明の一実施形態としてのシステム100を概略的に示すブロック図である。図1に示すように、一実施形態におけるシステム100は、サーバ装置10−1、10−2を備え、インターネット等の通信網20を介して、通信機能を備える複数の端末装置30−1、30−2、・・・、30−N(以下、「端末装置30」と総称することがある)と通信可能に接続されている。 FIG. 1 schematically shows a

一実施形態におけるサーバ装置10は、図示のとおり、CPU11と、メインメモリ12と、ユーザI/F13と、通信I/F14と、外部メモリ15と、ディスクドライブ16とを含み、これらの各構成要素がバス17を介して互いに電気的に接続されている。CPU11は、外部メモリ15からオペレーティングシステムや様々なプログラムをメインメモリ12にロードし、ロードしたプログラムに含まれる命令を実行する。メインメモリ12は、CPU11が実行するプログラムを格納するために用いられ、例えば、DRAMによって構成される。 As illustrated, the

ユーザI/F13は、例えば、オペレータの入力を受け付けるキーボードやマウス等の情報入力装置と、CPU11の演算結果を出力する液晶ディスプレイ等の情報出力装置とを含む。通信I/F14は、ハードウェア、ファームウェア、又はTCP/IPドライバ

やPPPドライバ等の通信用ソフトウェア又はこれらの組み合わせとして実装され、通信網20を介して端末装置30と通信可能に構成される。The user I /

外部メモリ15は、例えば磁気ディスクドライブで構成され、様々なプログラムが記憶される。また、外部メモリ15には、各種データも記憶され得る。外部メモリ15に記憶され得る各種データは、サーバ装置10と通信可能に接続される、サーバ装置10とは物理的に別体のデータベースサーバに格納されてもよい。ディスクドライブ16は、CD−ROM、DVD−ROM、DVD−R等の各種の記憶メディアに格納されたデータを読み込み、又は、これらの記憶メディアにデータを書き込む。例えば、記憶メディアに格納されたアプリケーションやデータは、ディスクドライブ16により読み込まれ、外部メモリ15にインストールされる。 The

一実施形態において、サーバ装置10は、端末装置30とHTTPによる通信を行うウェブサーバとして機能し、階層構造の複数のウェブページから成るウェブサイトを管理すると共に端末装置30に対して様々なサービスを提供する。端末装置30は、ウェブページを表示するためのHTMLデータをサーバ装置10から取得し、取得したHTMLデータを解析して、当該ウェブページを端末装置30のユーザに提示することができる。外部メモリ15には、このウェブページを表示するためのHTMLデータも記憶される。HTMLデータは、HTML等のマークアップ言語で記述されたHTML文書から成り、このHTML文書には、様々な画像が関連付けられる。また、HTML文書には、ActionScriptやJavaScript(登録商標)等のスクリプト言語等で記述されたプログラムが埋め込まれ得る。 In one embodiment, the

外部メモリ15には、端末装置30においてブラウザソフトウェア以外の実行環境上で実行されるアプリケーションも格納され得る。このアプリケーションには、プログラムや当該プログラム実行時に参照される画像データ等の各種データを含めることができる。プログラムは、例えば、Objective−C、Java(登録商標)等のオブジェクト指向プログラミング言語で作成される。作成されたプログラムは、各種データとともに、アプリケーションソフトウェアとして外部メモリ15に記憶される。外部メモリ15に記憶されたアプリケーションソフトウェアは、配信要求に応じて、端末装置30に配信される。サーバ装置10から配信されたアプリケーションソフトウェアは、端末装置30において、CPU31の制御に従って通信I/F34を介して受信され、受信されたプログラムが外部メモリ35に送信され記憶される。このアプリケーションソフトウェアは、プレイヤによる端末装置30の操作に応じて起動され、端末装置30に実装されたNgCore(商標)やAndroid(商標)等のプラットフォーム上で実行される。 The

このように、サーバ装置10は、サービスを提供するウェブサイトを管理し、当該ウェブサイトを構成するウェブページを端末装置30からの要求に応じて配信する。また、サーバ装置10は、このようなブラウザを介したサービスとは代替的に、又は、ブラウザを介したサービスに加えて、端末装置30で実行されるアプリケーションとの通信に基づいてサービスを提供することができる。サーバ装置10は、いずれの態様でサービスを提供するにしても、各ユーザを識別する識別情報ごとにサービスの提供に必要なデータを記憶することができる。サーバ装置10により提供されるサービスとしては、オンラインゲーム、ソーシャルネットワーキングサービス(SNS)、電子商取引、または、音楽、電子書籍、若しくは、動画などのデジタルコンテンツの配信などを挙げることができるが、これらには限れない。 As described above, the

端末装置30は、一実施形態において、サーバ装置10から取得したウェブページをウェブブラウザ上で表示することができる任意の情報処理装置であり、例えば、携帯電話機、スマートフォン、ゲーム用コンソール、パーソナルコンピュータ、タッチパッド、及び

電子書籍リーダーを含むがこれらには限られない。また、端末装置30は、アプリケーションを実行するためのアプリケーション実行環境を実装した任意の情報処理装置でもあり得る。In one embodiment, the

端末装置30のアーキテクチャについて図2を参照して説明する。図2は、端末装置30のアーキテクチャを概念的に示すブロック図である。端末装置30は、図示のとおり、CPU31と、メインメモリ32と、ユーザI/F33と、通信I/F34と、外部メモリ35と、を含み、これらの各構成要素がバス36を介して互いに電気的に接続されている。 The architecture of the

CPU31は、外部メモリ35からオペレーティングシステム等の様々なプログラムをメインメモリ32にロードし、ロードしたプログラムに含まれる命令を実行する。メインメモリ32は、CPU31が実行するプログラムを格納するために用いられ、例えば、DRAMによって構成される。 The

ユーザI/F33は、例えば、ユーザの入力を受け付けるタッチパネル、キーボード、ボタンやマウス等の情報入力装置と、CPU31の演算結果を出力する液晶ディスプレイ等の情報出力装置とを含む。通信I/F34は、ハードウェア、ファームウェア、又は、TCP/IPドライバやPPPドライバ等の通信用ソフトウェア又はこれらの組み合わせとして実装され、通信網20を介してサーバ装置10と通信可能に構成される。 The user I /

外部メモリ35は、例えば磁気ディスクドライブやフラッシュメモリ等により構成され、オペレーティングシステム等の様々なプログラムを記憶する。また、外部メモリ35は、サーバ装置10から通信I/F34を介してアプリケーションを受信した場合には、この受信したアプリケーションを記憶する。 The

このようなアーキテクチャを有する端末装置30は、例えば、HTML形式のファイル(HTMLデータ)を解釈して画面表示するためのブラウザソフトウェアを備えており、このブラウザソフトウェアの機能によりサーバ装置10から取得したHTMLデータを解釈して、受信したHTMLデータに対応するウェブページを表示することができる。また、端末装置30は、ブラウザソフトウェアに組み込まれるプラグインソフト(例えば、アドビシステムズ社から提供されているFlash Player)を備えており、HTMLデータに埋め込まれたSWF形式のファイルをサーバ装置10から取得し、当該SWF形式のファイルをブラウザソフトウェア及びプラグインソフトを用いて実行することができる。 The

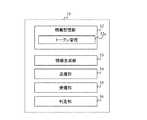

次に、図1に示した各構成要素によって実現されるサーバ装置10の機能について説明する。図3は、本発明の一実施形態に係るサーバ装置10の機能を示すブロック図である。この実施形態に係るサーバ装置10は、図に示すように、情報を記憶する情報記憶部52と、端末装置30からのログイン画面の表示要求に応答してログイン認証用の情報を生成する情報生成部53と、端末装置30にログイン画面を表示させるためのログイン画面データを送信する送信部54と、端末装置30からログイン情報を受信する受信部55と、受信したログイン情報に基づいてログインの許否を判定する判定部56とを備える。これらの機能は、CPU11やメインメモリ12、外部メモリ15に記憶されている各種プログラムやテーブルなどが協働して動作することにより実現される。なお、上述した機能は、一実施形態に係るサーバ装置10におけるログイン判定に関連する機能であり、これらの機能の他に、サーバ装置10によって提供されるサービスを実現するための各種の機能を有する。 Next, functions of the

情報記憶部52は、ログイン認証用の情報としてのトークンを管理するトークン管理テ

ーブル52aを備える。トークン管理テーブル52aの一例を図4に示す。トークン管理テーブル52aは、図示するように、端末装置30を識別する端末IDに対応付けて、情報生成部53によって生成したトークンを記憶する。図4に例示するように、端末IDとトークンは、共に、複数の英数字がランダムに配置された文字列として構成される。The

次に、こうして構成された本発明の一実施形態としてのサーバ装置10の動作について説明する。図5は、サーバ装置10により実行されるログイン処理の一例を示すフロー図である。このログイン処理は、端末装置30からサーバ装置10のログイン画面の表示要求があったときに実行される。具体的には、一実施形態においては、サーバ装置30のWebブラウザやアプリケーションからサーバ装置10が提供するサービスのログイン画面のURLを指定したHTTPリクエストを受信したときに実行される。ログイン処理では、まず、ログイン画面の表示要求の送信元の端末装置30を識別する端末IDとログイン認証に用いる認証用情報としてのトークンを発行しトークン管理テーブル52aに記憶する(ステップS102)。端末IDとトークンは、前述したように、複数の英数字がランダムに配置された文字列として構成されており、こうしたランダムな文字列は、乱数生成アルゴリズムを実装したCGI(Common Gateway Interface)などを用いて生成することができる。端末IDは、一実施形態においては、HTTPにおけるクライアントとしての端末装置30を識別する情報であり、サーバ装置10と端末装置30とのHTTPによる通信の際にクッキーとしてやり取りされる情報である。また、一実施形態においては、端末IDとトークンとは別々のアルゴリズムを用いて生成することにより、相互に関連性を持たせないようにした。これは、相互に関連性を持たせると、一方の情報が悪意のある第三者に知られた場合に、もう一方の情報についても知られてしまう可能性が高くなることに基づく。 Next, the operation of the

端末IDとトークンを発行すると、次に、発行したトークンの値を変換する(ステップS104)。一実施形態においては、トークンの値の変換は文字列の順序を逆順にすることにより行われる。例えば、トークン「Pf943rWad8Qrdc」は「cdrQ8daWr349fP」へと変換される。こうした文字列の順序を逆順にする変換は、文字列の順序を逆順にする文字列操作用の関数などを実装したCGIなどを用いて行なうことができる。 When the terminal ID and token are issued, the issued token value is converted (step S104). In one embodiment, token value conversion is performed by reversing the order of the strings. For example, the token “Pf943rWad8Qrdc” is converted into “cdrQ8daWr349fP”. Such conversion for reversing the order of character strings can be performed using CGI or the like that implements a function for manipulating character strings that reverses the order of character strings.

続いて、値を変換したトークンを埋め込んだログイン画面データを端末装置30に送信する(ステップS106)。図6は、サーバ装置10から端末装置30に送信されるログイン画面データ60の一部の一例であり、図7は、ログイン画面データ60を読み込んだ端末装置30のWebブラウザなどによって表示されるログイン画面70の一例である。この例のログイン画面データ60は、図示するように、HTMLデータとして構成され、JavaScript(登録商標)により記述されたスクリプト・セクション62と、ユーザによる入力項目などを定義するフォーム・セクション64とを含む。値を変換したトークンは、スクリプト・セクション62の「var token = “cdrq8dawr349fp”」と記述されている部分に埋め込まれている。また、スクリプト・セクション62の「form.token.value = token.split(“”).reverse().join(“”);」と記述されている部分は、埋め込まれているトークンを変換する処理の実行命令を定義しており、具体的には、一実施形態においては、トークンの文字列の順序を逆順にする文字列操作の実行命令を定義している。即ち、ステップS104で文字列の順序を逆順に変換されたトークンは、このスクリプト・セクション62に定義されてる変換処理が端末装置30において実行されることによって、再度、文字列の順序が逆順に変換され、この結果、ステップS102で発行された元のトークンの値に戻されることになる。フォーム・セクション64は、図7に例示するログイン画面70における入力項目であるユーザID入力欄71およびパスワード入力欄72やログインボタン73などを定義し、<input type=“hidden” nam

e =“token” value=“”/>と記述されている部分では、トークンをログイン画面70には表示されない隠し項目として定義している。隠し項目として定義されているトークンは、ログイン画面70には表示されないが、ユーザID入力欄71やパスワード入力欄72に入力される値と共に、サーバ装置10に送信される情報である。Subsequently, the login screen data in which the token whose value has been converted is embedded is transmitted to the terminal device 30 (step S106). 6 is an example of a part of the

In the portion described as e = “token” value = “” />, the token is defined as a hidden item that is not displayed on the

こうしたログイン画面データを端末装置30が受信すると、端末装置30のWebブラウザなどによってログイン画面データが解析されログイン画面70が表示される。端末装置30のユーザがログイン画面70のユーザID入力欄71とパスワード入力欄72にユーザIDとパスワードをそれぞれ入力し、ログインボタン73を押下すると、ログイン画面データ60のスクリプト・セクション62に定義されているトークンを変換する処理が実行され、入力されたユーザIDとパスワードと共に、この変換されたトークンがサーバ装置10に送信される。 When the

端末装置30がユーザID、パスワード、および、変換されたトークンを送信すると、サーバ装置10はこれらの情報を受信し(ステップS108)、まず、受信した変換されたトークンの値に基づく認証を行なう(ステップS110)。具体的には、端末装置30の端末IDに対応するトークンをトークン管理テーブル52aから取得して端末装置30から受信した変換されたトークンと比較し、これらのトークンの値が一致する場合には認証OKと判断し、これらのトークンの値が異なる場合には認証NGと判断する。前述したように、トークン管理テーブル52aで管理されているトークンは、ステップS102で発行された元のトークンであり、端末装置30が送信するトークンは、一旦ステップS104で文字列の順序が逆順に変換され、その後、ログイン画面データ60のスクリプト・セクション62で定義された変換処理の実行命令に応じて端末装置30によって、再度、文字列の順序が逆順に変換されたものである。従って、上述した手順通りの動作をしていれば、トークン管理テーブル52aで管理されているトークンの値と端末装置30から受信するトークンの値とは一致し、認証OKと判断される。 When the

ここで、悪意のある第三者がサーバ装置10への不正ログインを試みる場合について考える。不正ログイン専用のプログラムツールは、一般に、一実施形態におけるサーバ装置10のログイン画面70のようなログイン画面のHTMLデータに基づいて、ユーザIDやパスワードなどのログインに必要なログイン情報のサーバ装置への送信方法を解析することにより、ユーザの操作を完全に再現することなくログイン情報を送信することを可能とする(例えば、ログイン画面を介することなくログイン情報を送信することができる)。これにより、例えば、一組のユーザIDとパスワードを用いて多数のサイトにログインを試行したり、あるいは、1つのサイトに対して膨大な数のユーザIDとパスワードとの組み合わせを用いたログインを試行したりすることができるようになり、その結果、ユーザIDとパスワードとが正しい組み合わせとなったときに不正なログインを可能としてしまう。ログイン情報の送信方法の解析は、HTMLデータを構成するタグなどの文字列を正規表現を用いた検索などを実行することによって行なわれ、例えば、ログイン画面データ60の場合には、フォーム・セクション62の<input type=“hidden” name =“token” value=“”/>との記載に基づき、隠し項目「token」が必要なログイン情報の一つとして含まれると解析され、スクリプト・セクション62の「var token = “cdrq8dawr349fp”」との記載に基づき、隠し項目「token」の値が「cdrq8dawr349fp」であると解析される。しかし、一実施形態におけるサーバ装置10では、ログイン画面データ60に埋め込まれているトークンは、元のトークンの文字列の順序を逆順に変換したものであり、そのままサーバ装置10へ送信すると、トークン管理テーブル52aで管理されているトークンの値と一致しない(上述した例では、プログラムツールから送信されるトークンの値は「cdrq8dawr349fp」であり、トークン管理テーブル52aで管理されているトークンの値は「Pf943rWad8Qrdc」である)。この場合、認証

NGと判断され、ログイン処理は強制終了される(ステップS116)。Here, consider a case where a malicious third party attempts unauthorized login to the

トークンの値に基づく認証によって認証OKと判断された場合には、次に、ユーザIDとパスワードに基づく認証が行なわれる(ステップS112)。ユーザIDとパスワードに基づく認証は、例えば、サーバ装置10が提供するサービスのユーザがユーザ登録する際などに入力したユーザIDとパスワードとの組み合わせを情報記憶部52が有する図示しないテーブルなどに記憶しておき、この記憶したユーザIDとパスワードとの組み合わせと照合することによって行なうことができる。こうしたユーザIDとパスワードに基づく認証は、一般的な処理であるからこれ以上の詳細な説明は省略する。ユーザIDとパスワードに基づく認証の結果、認証NGと判断された場合には、ステップS106に戻り、再度ログイン画面データ60を送信し、認証OKと判断された場合には、ログイン後の画面(例えば、提供するサービスのトップ画面など)の画面データを端末装置30に送信し(ステップS114)、ログイン処理を終了する。 If it is determined that the authentication is OK based on the authentication based on the token value, then the authentication based on the user ID and the password is performed (step S112). In the authentication based on the user ID and the password, for example, a combination of the user ID and the password input when the user of the service provided by the

ここで、上述したログイン処理では、ステップS104におけるトークンの変換やステップS106において端末装置30に送信するログイン画面データ60に実行命令として含まれるトークンの変換は、トークンの文字列の順序を逆順にする文字列操作を例示したが、一実施形態に係るシステム100のサーバ装置10−1とサーバ装置10−2とでは、このトークンの変換の処理内容が異なるようになっている。例えば、一方は上述した「トークンの文字列の順序を逆順にする文字列操作」によってトークンの変換を行なうものとし、他方は「予め決められた位置の文字列を交換する(例えば、2番目と5番目を交換し7番目と12番目を交換する)文字列操作」によってトークンの変換を行なうものとされている。このように、サーバ装置10−1とサーバ装置10−2との間でトークンの変換の処理内容を異なるようにすることにより、一方のログイン画面におけるログイン情報の送信方法が解析されてしまった場合に、他方のログイン画面に対する不正ログインが可能となるのを防止することができる。例えば、同一の事業者が、サーバ装置10−1とサーバ装置10−2とを異なるサービスを提供するサーバとして運用する場合、一方のサービスに対する不正ログインが可能となっても、他方のサービスに対する不正ログインが可能となるのを防止することができる。 Here, in the login process described above, the token conversion in step S104 and the token conversion included in the

以上説明した本発明の一実施形態におけるサーバ装置10によれば、端末装置30からサーバ装置10のログイン画面の表示要求があったときに、この端末装置30に対してトークンを発行すると共にトークンの文字列の順序を逆順に変換し、変換したトークンとこの変換したトークンの文字列の順序を再度逆順に変換する処理の実行命令とを含むログイン画面データを端末装置30に送信し、端末装置30からログイン情報の一部として再度逆順に変換されたトークンを受信すると、このトークンに基づく認証を行なう。したがって、ログイン画面データに含まれる文字列を検索して解析する一般的な不正ログイン用のプログラムツールなどによる不正ログインを抑制することができる。さらに、端末装置30のユーザはこうしたログイン判定の仕組みを意識する必要がないから、ユーザビリティを著しく損なうことがない。 According to the

以上説明した本発明の一実施形態におけるシステム100によれば、端末装置10−1と端末装置10−2との間でトークンの変換の処理内容を異なるようにするから、一方のログイン画面におけるログイン情報の送信方法が解析されてしまった場合に、他方のログイン画面に対する不正ログインが可能となるのを防止することができる。 According to the

一実施形態のサーバ装置10では、端末装置30に対してトークンを発行すると共にトークンの文字列の順序を逆順に変換し、変換したトークンをログイン画面データに埋め込んだが、発行したトークンの文字列の順序を逆順に変換することなく、そのままログイン画面データに埋め込むものとしても良い。この場合、端末装置30からは元のトークンの

文字列の順序が逆順に変換されたトークンが送信されるから、ステップS110のトークンの値に基づく認証の際には、受信したトークンの値と、発行したトークンの文字列の順序を逆順に変換した値とを比較すれば良い。この態様であっても、不正ログイン用のプログラムツールなどからは発行したトークンがそのまま送信されるから、トークンに基づく認証で検出することができ、不正ログインを抑制することができる。In the

一実施形態のサーバ装置10では、トークンを変換する処理として、「トークンの文字列の順序を逆順にする文字列操作」や「予め決められた位置の文字列を交換する文字列操作」を例示したが、トークンを変換する処理の内容はこれらに限られない。また、サーバ装置10側で行なわれるトークンの変換とログイン画面データに含まれる実行命令に応じて端末装置30側で行なわれるトークンの変換とが同一の処理となるとは限らない。例えば、トークンを変換する処理として「1番目の文字列を3番目とし、3番目の文字列を5番目とし、5番目の文字列を1番目とする」という文字列操作を考える。より具体的に「ABCDE」という文字列に対してこの文字列操作を行なった場合を考えると、最初の文字列操作では「EBADC」となり、この結果に対して再度同じ文字列操作を行なうと「CBEDA」となり、「ABCDE」と「CBEDA」とは一致していない。即ち、ログイン処理におけるサーバ装置10側でのトークンの変換を「1番目の文字列を3番目とし、3番目の文字列を5番目とし、5番目の文字列を1番目とする」とする場合、ログイン画面データに実行命令として含ませるトークンの変換は「3番目の文字列を1番目とし、5番目の文字列を3番目とし、1番目の文字列を5番目とする」とする必要がある。ようするに、ログイン画面データに実行命令として含まれるトークンの変換によって元のトークンとなるように、サーバ装置10側で元のトークンを変換してログイン画面データに埋め込むようにすれば良い。言い換えると、ログイン画面データに実行命令として含まれるトークンの変換は、サーバ装置10側での元のトークンの変換とは逆方向の変換とすれば良い。 In the

一実施形態のサーバ装置10では、トークンを複数の英数字がランダムに配置された文字列として構成したが、文字列でなくても構わない。例えば、トークンを数値とする場合には、トークンを変換する処理としては、文字列操作ではなく適当な演算処理などを適用することもできる。 In the

一実施形態のシステム100では、サーバ装置10−1とサーバ装置10−2とを備えるものとしたが、サーバ装置10の数は2つより多くても構わないのは勿論である。 In the

本明細書で説明された処理及び手順は、実施形態中で明示的に説明されたもの以外にも、ソフトウェア、ハードウェアまたはこれらの任意の組み合わせによって実現される。より具体的には、本明細書で説明される処理及び手順は、集積回路、揮発性メモリ、不揮発性メモリ、磁気ディスク、光ストレージ等の媒体に、当該処理に相当するロジックを実装することによって実現される。また、本明細書で説明される処理及び手順は、それらの処理・手順をコンピュータプログラムとして実装し、各種のコンピュータに実行させることが可能である。 The processes and procedures described in this specification are implemented by software, hardware, or any combination thereof other than those explicitly described in the embodiments. More specifically, the processes and procedures described in this specification are performed by mounting logic corresponding to the processes on a medium such as an integrated circuit, a volatile memory, a nonvolatile memory, a magnetic disk, or an optical storage. Realized. Further, the processes and procedures described in this specification can be implemented as a computer program and executed by various computers.

本明細書中で説明される処理及び手順が単一の装置、ソフトウェア、コンポーネント、モジュールによって実行される旨が説明されたとしても、そのような処理または手順は複数の装置、複数のソフトウェア、複数のコンポーネント、及び/又は複数のモジュールによって実行され得る。また、本明細書中で説明されるデータ、テーブル、又はデータベースが単一のメモリに格納される旨説明されたとしても、そのようなデータ、テーブル、又はデータベースは、単一の装置に備えられた複数のメモリまたは複数の装置に分散して配置された複数のメモリに分散して格納され得る。さらに、本明細書において説明されるソフトウェアおよびハードウェアの要素は、それらをより少ない構成要素に統合して、また

はより多い構成要素に分解することによって実現することも可能である。Even if the processes and procedures described herein are described as being performed by a single device, software, component, or module, such processes or procedures may be performed by multiple devices, multiple software, multiple Component and / or multiple modules. In addition, even though the data, tables, or databases described herein are described as being stored in a single memory, such data, tables, or databases are provided on a single device. Alternatively, the data can be distributed and stored in a plurality of memories or a plurality of memories arranged in a plurality of devices. Further, the software and hardware elements described herein may be implemented by integrating them into fewer components or by decomposing them into more components.

本明細書において、発明の構成要素が単数もしくは複数のいずれか一方として説明された場合、又は、単数もしくは複数のいずれとも限定せずに説明された場合であっても、文脈上別に解すべき場合を除き、当該構成要素は単数又は複数のいずれであってもよい。 In the present specification, when the constituent elements of the invention are described as one or a plurality, or when they are described without being limited to one or a plurality of cases, they should be understood separately in context. The component may be either singular or plural.

10 サーバ装置

20 通信網

30 端末装置

52 情報記憶部

53 情報生成部

54 送信部

55 受信部

56 判定部

60 ログイン画面データ

70 ログイン画面

100 システムDESCRIPTION OF

Claims (6)

Translated fromJapanese前記クライアント端末からの要求に応答して、ログインページを当該クライアント端末に表示させるための情報であって、所定のパラメータの値と、当該所定のパラメータの値を所定のルールに基づき変換する処理の実行命令とを含むログインページ情報を当該クライアント端末に送信する送信手段と、

前記ログインページ情報を受信したクライアント端末から、前記実行命令に応じた前記処理の実行によって変換された前記所定のパラメータの値を少なくとも含むログイン要求を受信する受信手段と、

当該受信した前記所定のパラメータの値に少なくとも基づいて前記クライアント端末によるログインの許否を判定する判定手段と、

を備えるサーバ装置。A server device communicably connected to a plurality of client terminals,

Information for displaying a login page on the client terminal in response to a request from the client terminal, and a process for converting a predetermined parameter value and the predetermined parameter value based on a predetermined rule Transmitting means for transmitting login page information including an execution command to the client terminal;

Receiving means for receiving, from a client terminal that has received the login page information, a login request that includes at least the value of the predetermined parameter converted by executing the process according to the execution command;

Determining means for determining whether or not to allow login by the client terminal based at least on the value of the received predetermined parameter;

A server device comprising:

前記クライアント端末からの要求に応答して、当該クライアント端末に対する認証用情報を生成し、当該認証用情報に基づいて、前記所定のルールに基づく変換によって当該認証用情報となるような変換前認証用情報を生成する情報生成手段を備え、

前記送信手段は、前記変換前認証用情報を前記所定のパラメータの値として前記クライアント端末に送信する手段であり、

前記判定手段は、前記受信した前記所定のパラメータの値と前記認証用情報との比較に少なくとも基づいて、前記クライアント端末によるログインの許否を判定する手段である、

サーバ装置。The server device according to claim 1,

In response to a request from the client terminal, authentication information for the client terminal is generated, and based on the authentication information, authentication for pre-conversion that becomes the authentication information by conversion based on the predetermined rule Comprising information generating means for generating information;

The transmission means is means for transmitting the pre-conversion authentication information to the client terminal as the value of the predetermined parameter,

The determination means is means for determining whether or not to permit login by the client terminal based at least on a comparison between the received value of the predetermined parameter and the authentication information.

Server device.

前記クライアント端末からの要求に応答して、当該クライアント端末に対する認証用情報を生成する情報生成手段を備え、

前記送信手段は、前記認証用情報を前記所定のパラメータの値として前記クライアント端末に送信する手段であり、

前記判定手段は、前記受信した前記所定のパラメータの値と、前記認証用情報を前記所定のルールに基づいて変換した変換後認証用情報との比較に少なくとも基づいて、前記クライアント端末によるログインの許否を判定する手段である、

サーバ装置。The server device according to claim 1,

In response to a request from the client terminal, comprising information generating means for generating authentication information for the client terminal;

The transmission means is means for transmitting the authentication information to the client terminal as a value of the predetermined parameter,

The determination means determines whether or not the client terminal is permitted to log in based at least on a comparison between the received value of the predetermined parameter and the converted authentication information obtained by converting the authentication information based on the predetermined rule. Is a means of determining

Server device.

前記所定のパラメータは、文字列を値とするパラメータであり、

前記所定のルールは、文字列操作に関するルールである、

サーバ装置。The server device according to any one of claims 1 to 3,

The predetermined parameter is a parameter having a character string as a value,

The predetermined rule is a rule related to character string operation.

Server device.

前記第1のサーバ装置は、前記所定のルールとして第1のルールを適用し、

前記第2のサーバ装置は、前記所定のルールとして前記第1のルールとは異なる第2のルールを適用する、

システム。A system comprising the first server device according to any one of claims 1 to 4 and the second server device according to any one of claims 1 to 4,

The first server device applies the first rule as the predetermined rule,

The second server device applies a second rule different from the first rule as the predetermined rule.

system.

(a)前記クライアント端末からの要求に応答して、ログインページを当該クライアント端末に表示させるための情報であって、所定のパラメータの値と、当該所定のパラメータ

の値を所定のルールに基づき変換する処理の実行命令とを含むログインページ情報を当該クライアント端末に送信し、

(b)前記ログインページ情報を受信したクライアント端末から、前記実行命令に応じた前記処理の実行によって変換された前記所定のパラメータの値を少なくとも含むログイン要求を受信し、

(c)当該受信した前記所定のパラメータの値に少なくとも基づいて前記クライアント端末によるログインの許否を判定する、

ログイン判定方法。A login determination method for determining whether or not a client terminal can log in,

(A) Information for displaying a login page on the client terminal in response to a request from the client terminal, and converting a predetermined parameter value and the predetermined parameter value based on a predetermined rule Login page information including the execution instruction of the processing to be sent to the client terminal,

(B) receiving a login request including at least the value of the predetermined parameter converted by execution of the process according to the execution command from the client terminal that has received the login page information;

(C) determining whether to permit login by the client terminal based at least on the value of the received predetermined parameter;

Login determination method.

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013151345AJP2014086079A (en) | 2013-07-22 | 2013-07-22 | Server device |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013151345AJP2014086079A (en) | 2013-07-22 | 2013-07-22 | Server device |

Related Parent Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2012230423ADivisionJP5326035B1 (en) | 2012-10-18 | 2012-10-18 | Server device |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| JP2014086079Atrue JP2014086079A (en) | 2014-05-12 |

Family

ID=50789014

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2013151345APendingJP2014086079A (en) | 2013-07-22 | 2013-07-22 | Server device |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP2014086079A (en) |

- 2013

- 2013-07-22JPJP2013151345Apatent/JP2014086079A/enactivePending

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP5514890B1 (en) | How to prevent continuous unauthorized access | |

| US10708252B2 (en) | Configuring credentials to faciltate sharing data in a secure manner | |

| US10341380B2 (en) | Detecting man-in-the-browser attacks | |

| US9015820B1 (en) | Cross site request forgery mitigation in multi-domain integrations | |

| EP2481185B1 (en) | Multi-identity access control tunnel relay object | |

| US10616209B2 (en) | Preventing inter-application message hijacking | |

| US20160337344A1 (en) | Providing multi-factor authentication credentials via device notifications | |

| US10587594B1 (en) | Media based authentication | |

| US9003540B1 (en) | Mitigating forgery for active content | |

| US8881303B2 (en) | System and method for executing web services | |

| US10841297B2 (en) | Providing multi-factor authentication credentials via device notifications | |

| TW201729121A (en) | Cloud service server and method for managing cloud service server | |

| US20180337906A1 (en) | Impersonating target account via account redirection | |

| JP2015121835A (en) | Log-in request device which issues log-in request to predetermined server, method, and program used therefor | |

| US10176153B1 (en) | Generating custom markup content to deter robots | |

| JP6901997B2 (en) | Program execution control method, program, recording medium, web page, transmission server, client and web system | |

| JP5753302B1 (en) | Program, method and system for warning access to web page | |

| JP5326035B1 (en) | Server device | |

| JP6736748B2 (en) | Computer-readable recording medium, system and method for performing authentication | |

| JP2015122049A (en) | Login request apparatus and method for requesting login to predetermined server, and program used therefor | |

| JP6059610B2 (en) | COMMUNICATION DEVICE, ACCESS CONTROL METHOD, AND PROGRAM | |

| CN111193729A (en) | Cross-terminal user identity recognition method and device and computer readable storage medium | |

| JP2014086079A (en) | Server device | |

| US9848000B2 (en) | Resource access | |

| US11757848B1 (en) | Content protection for device rendering |