JP2008177714A - Network system, server, ddns server, and packet relay device - Google Patents

Network system, server, ddns server, and packet relay deviceDownload PDFInfo

- Publication number

- JP2008177714A JP2008177714AJP2007007598AJP2007007598AJP2008177714AJP 2008177714 AJP2008177714 AJP 2008177714AJP 2007007598 AJP2007007598 AJP 2007007598AJP 2007007598 AJP2007007598 AJP 2007007598AJP 2008177714 AJP2008177714 AJP 2008177714A

- Authority

- JP

- Japan

- Prior art keywords

- address

- server

- packet

- ddns

- client

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

- 230000008859changeEffects0.000claimsabstractdescription29

- 238000012545processingMethods0.000claimsdescription74

- 230000005540biological transmissionEffects0.000claimsdescription11

- 239000000344soapSubstances0.000claims3

- 238000012546transferMethods0.000description16

- 238000007726management methodMethods0.000description14

- 230000004044responseEffects0.000description9

- 238000000034methodMethods0.000description7

- 230000005856abnormalityEffects0.000description6

- 230000006870functionEffects0.000description4

- 238000012544monitoring processMethods0.000description4

- 238000004148unit processMethods0.000description4

- 238000010586diagramMethods0.000description3

- 241000700605VirusesSpecies0.000description2

- 230000009471actionEffects0.000description2

- 238000012508change requestMethods0.000description2

- 238000001914filtrationMethods0.000description2

- 238000004458analytical methodMethods0.000description1

- 238000004891communicationMethods0.000description1

- 230000007123defenseEffects0.000description1

- 238000001514detection methodMethods0.000description1

- 238000005516engineering processMethods0.000description1

- 230000002265preventionEffects0.000description1

- 230000008569processEffects0.000description1

- 230000008685targetingEffects0.000description1

Images

Landscapes

- Computer And Data Communications (AREA)

- Data Exchanges In Wide-Area Networks (AREA)

Abstract

Description

Translated fromJapanese本発明は,IPアドレスおよびポート番号を公開しているサーバにおいて挙動不審なパケットを受信した場合に,そのパケットの送信元IPアドレスをDNSサーバに通知し,それ以降DNSサーバにおいてその送信元IPアドレスからのDNS問い合わせを受信した場合,偽りのIPアドレスを通知することを特徴とするセキュリティシステムに関する。 In the present invention, when a suspicious packet is received at a server that discloses an IP address and port number, the source IP address of the packet is notified to the DNS server, and thereafter, the source IP address of the packet is transmitted to the DNS server. The present invention relates to a security system characterized by notifying a false IP address when receiving a DNS inquiry from.

従来,HTTP(Hyper Text Transmission Protocol)はホームページを公開する,或いはホームページを閲覧するために用いられてきた。このとき,HTTPにて伝達されるデータはHTML(Hyper Text Markup Language)で記述される。近年HTTPは,HTMLのみでなくSOAP(Simple Object Access Protocol)を伝達するためにも利用されている。これにより,様々なWebサービスが提供されて来ている。ここでWebサービスとは,ソフトウェアの機能を,ネットワークを通じて利用するための技術で,その際の伝達に利用されるメッセージがSOAPである。SOAPは,XML(eXtensible Markup Language)で構造化された形式で伝達され,他のコンピュータにあるデータやサービスを呼び出すために用いられる。SOAPによる通信では、XML文書にエンベロープ(封筒)と呼ばれる付帯情報が付いたメッセージを、HTTPなどのプロトコルで交換する。サービスを利用するクライアントと、サービスを提供するサーバの双方がSOAPの生成・解釈エンジンを持つことで、異なる環境間でのオブジェクト呼び出しが可能となっている。 Conventionally, HTTP (Hyper Text Transmission Protocol) has been used to publish or browse home pages. At this time, data transmitted by HTTP is described in HTML (Hyper Text Markup Language). In recent years, HTTP has been used to transmit not only HTML but also SOAP (Simple Object Access Protocol). As a result, various Web services have been provided. Here, the Web service is a technology for using software functions through a network, and the message used for transmission at that time is SOAP. SOAP is transmitted in a structured format in XML (eXtensible Markup Language) and used to call data and services on other computers. In SOAP communication, messages with accompanying information called envelopes (envelopes) are exchanged in XML documents using protocols such as HTTP. Since both the client that uses the service and the server that provides the service have SOAP generation and interpretation engines, it is possible to call objects between different environments.

現在IETF(Internet Engineering Task Force)においては,パケット中継装置の設定を,SOAPを利用することによって実現するため,NETCONFと言うワーキンググループを立ち上げ,標準化に取り組んでいる。これにより,パケット中継装置の設定を,従来のCLI(Command Line Interface)だけではなく,管理ソフトウェアからでも出来るようにする。管理ソフトウェアからパケット中継装置の設定が可能となれば,現在人手で行っている装置の管理作業は大幅に置き換えることが可能となり,ネットワーク管理の自律運用も実現可能となる。この時パケット中継装置では,SOAPを利用するためHTTPサーバを立ち上げる必要がある。以上のように,HTTPサーバの利用範囲は今後も益々拡大していく。 Currently, the Internet Engineering Task Force (IETF) is working on standardization by setting up a working group called NETCONF to realize packet relay device settings by using SOAP. This makes it possible to set the packet relay device not only from the conventional CLI (Command Line Interface) but also from management software. If the packet relay device can be set from the management software, it will be possible to drastically replace the device management work that is currently performed manually, and autonomous operation of network management will also be possible. At this time, the packet relay device needs to set up an HTTP server to use SOAP. As described above, the usage range of HTTP servers will continue to expand.

その一方で,DoS(Denial of Service)攻撃やウィルス,ワーム,更にはなりすましやHTTPのセキュリティホールを狙ったバッファオーバーフロー攻撃などによってHTTPサーバを停止させる,或いは各種端末から情報をハッキングする事件が多発している。これらの攻撃に対して,FW(Firewall)やIDS(Intrusion Detection System)/IPS(Intrusion Prevention System)を導入する事例が増えている。2003年1月にSQLサーバを標的としたSQL slammerが北米で大増殖した際には,SQLサーバが利用しているUDPの1434番ポートをフィルタリングすることによって拡大を阻止した。 On the other hand, there have been many incidents where the HTTP server is stopped or information is hacked from various terminals due to DoS (Denial of Service) attacks, viruses, worms, and even buffer overflow attacks aimed at spoofing and HTTP security holes. ing. In response to these attacks, FW (Firewall) and IDS (Intrusion Detection System) / IPS (Intrusion Prevention System) are increasingly used. When SQL slammer targeting SQL server proliferated in North America in January 2003, the expansion was prevented by filtering UDP port 1434 used by SQL server.

DoS(Denial of Service)攻撃やウィルス,ワーム,更にはなりすましやセキュリティホールを狙ったバッファオーバーフロー攻撃などの攻撃は,IPアドレス,ポート番号を使って、サービスを公開しているサーバに対して,特に顕著である。 Attacks such as DoS (Denial of Service) attacks, viruses, worms, and buffer overflow attacks aimed at spoofing and security holes, especially against servers that publish services using IP addresses and port numbers. It is remarkable.

また、これらの攻撃を狙った不正アクセスをフィルタで止める手段は,セキュリティ対策として有効な手段の一つではあるが,フィルタのみの対策ではなく幾重にもセキュリティ対策を施しておくことが,不正アクセスに対して重要である。なぜならば,フィルタリングの場合,複数のサーバやパケット中継装置に同じフィルタルールを施して運用して行くことが必然であり,装置切替えの際などもフィルタルールを引き継がねばならず,手間がかかりフィルタルールの設定抜けの発生が懸念されるからである。 In addition, the means to stop unauthorized access aimed at these attacks with a filter is one of the effective means as a security measure, but it is not only a filter measure but also multiple security measures are taken. Is important to. This is because, in the case of filtering, it is inevitable that the same filter rule is applied to a plurality of servers and packet relay devices, and it is necessary to take over the filter rule when switching devices, which takes time and effort. This is because there is a concern about the occurrence of missing settings.

本発明の目的は、IPアドレス,ポート番号を使ってサービスを公開しているサーバのIPアドレスを定期的又は攻撃があったと判断した場合に自動で変更する対策および個々のIPアドレス,ポート番号を固定して、サービスを公開しているサーバやパケット中継装置にそれぞれ設定を施す必要のないセキュリティ対策を提供することである。 The purpose of the present invention is to automatically change the IP address of a server that publishes a service by using an IP address and port number, or to change the IP address and port number automatically when it is determined that an attack has occurred. It is to provide a security measure that does not need to be fixed for each server or packet relay device that discloses services.

IPアドレス,ポート番号を公開しているサーバにおいて挙動の不審なパケットを検知した場合,該サーバのIPアドレスを変更するとともに,不審なパケットを送信したユーザの送信元IPアドレスをDDNSサーバへ通知する。 DDNSサーバは,通知された送信元IPアドレスを攻撃者のIPアドレスとして登録する。また,DDNSサーバでは,一つのドメイン名に対し,真のIPアドレスと偽のIPアドレスとの2つを保持するDDNSサーバへIPアドレスを問い合わせてきたユーザの送信元IPアドレスが攻撃者のIPアドレスとして登録したリストに載っていなかった場合,真のIPアドレスを教える。一方,DDNSサーバへIPアドレスを問い合わせてきたユーザの送信元IPアドレスが,攻撃者のIPアドレスとしてリストに登録されていた場合,偽のIPアドレスを教える。 When a suspicious packet is detected on a server that discloses the IP address and port number, the IP address of the server is changed and the source IP address of the user who sent the suspicious packet is notified to the DDNS server . The DDNS server registers the notified source IP address as the attacker's IP address. In addition, in the DDNS server, the IP address of the attacker who sent the IP address to the DDNS server that holds both the true IP address and the fake IP address for the domain name is the attacker's IP address. If it is not on the list you registered as, teach your true IP address. On the other hand, if the source IP address of the user who asked the DDNS server for the IP address is registered in the list as the attacker's IP address, the fake IP address is taught.

一度攻撃を受けたユーザのIPアドレスからのアクセスを以後防ぐことができ、IPアドレス,ポート番号を公開しているサーバのセキュリティを保証する。また,攻撃を受けた該サーバだけでなく, DDNSサーバに登録してある全てのIPアドレス,ポート番号を公開しているサーバにおいても不正アクセスを防止可能となる。 Access from the IP address of the user who has been attacked can be prevented thereafter, and the security of the server that discloses the IP address and port number is guaranteed. It is also possible to prevent unauthorized access not only on the server that was attacked but also on the server that discloses all IP addresses and port numbers registered in the DDNS server.

なお、本発明は、IPアドレス,ポート番号を公開しているサーバであれば同様の効果を奏する。例えば、HTTPサーバ、IMAPサーバ,POPサーバ,FTPサーバ,SQLサーバ及びSMTPサーバなどである。 Note that the present invention has the same effect as long as it is a server that discloses an IP address and a port number. For example, an HTTP server, an IMAP server, a POP server, an FTP server, an SQL server, and an SMTP server.

HTTPサーバにおいて挙動の不審なパケットを受信した際には,該HTTPサーバのIPアドレスを変更する。ここで,挙動の不審なパケットとは,例えば.exe拡張子をURL内に記述しているHTTPメッセージや,URL長が非常に長いHTTPメッセージのことである。IPアドレスを変更するため,HTTPサーバはカーネルが用意している,ホストのIPアドレス変更関数をコールする。変更後のIPアドレスは,DDNS(Dynamic Domain Name Service)の枠組みを用いて,DDNSサーバへ通知する。ここで,DDNSサーバとは,動的に変わるHTTPのIPアドレスを,特定のドメイン名に対応付けて管理することの可能なサーバである。DDNSサーバは,HTTPサーバからIPアドレスの変更通知を受けると,それまで該HTTPサーバが使用していたドメイン名に対応するIPアドレスを更新する。クライアントが,ドメイン名をキーとしてHTTPサーバのIPアドレスをDDNSサーバへ問い合わせると,DDNSサーバは上記対応テーブルよりIPアドレスを検索しクラアントへ応答を返す。 When a suspicious packet is received at the HTTP server, the IP address of the HTTP server is changed. Here, a suspicious packet is, for example, an HTTP message in which a .exe extension is described in a URL or an HTTP message having a very long URL. To change the IP address, the HTTP server calls the host IP address change function provided by the kernel. The changed IP address is notified to the DDNS server using the DDNS (Dynamic Domain Name Service) framework. Here, the DDNS server is a server capable of managing a dynamically changing HTTP IP address in association with a specific domain name. When the DDNS server receives the IP address change notification from the HTTP server, it updates the IP address corresponding to the domain name used by the HTTP server until then. When the client queries the DDNS server for the IP address of the HTTP server using the domain name as a key, the DDNS server retrieves the IP address from the above correspondence table and returns a response to the client.

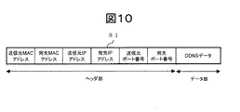

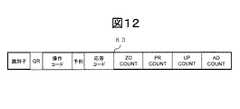

HTTPサーバに,例えばあるユーザから膨大な量のHTTPメッセージが届いた場合,或いは異常に長いURL長を持ったHTTPメッセージが届いた場合,それを契機として該HTTPサーバのIPアドレスを変更する。HTTPサーバはIPアドレスを変更すると,DDNSサーバに変更後のIPアドレスを通知する。その時に用いるDDNSパケットのフォーマットを図10に示す。図10はUDPパケットであり,宛先ポート番号にはDDNS用の58800を記載する。図10のデータ部の詳細図は,図11に示す。図11のDDNSヘッダの詳細図は,図12に示す。図12の識別子フィールドには,パケット送信者を特定する識別子を記す。QRフィールドには,パケットが要求メッセージであるか,応答メッセージであるかを示す。操作コードフィールドには,要求メッセージである場合,更新を示す5を記す。応答メッセージである場合,要求メッセージの値をコピーする。予約フィールドは,将来のための予備のフィールドである。応答コードフィールドには,パケットが応答メッセージであった場合のみ,結果を返す。正常と応答する場合,予約された0を記入する。ZO COUNTフィールドには,図11に示すゾーンセクションのレコード数を記入する。PR COUNTフィールドには,図11に示す前提セクションのレコード数を記入する。UP COUNTフィールドには,図11に示す更新セクションのレコード数を記入する。AD COUNTフィールドには,図11に示す付加データセクションのレコード数を記入する。図11のゾーンセクションの詳細図は,図13に示す。図13のZNAMEフィールドには,更新対象となるゾーンの名称を記載する。ここでゾーンとは,各ドメインとIPアドレスとの対のことを指す。ZTYPEフィールドには,このゾーンの情報をマスタとして持つかスレーブとして持つかを記す。ZCLASSフィールドには,ゾーンのクラスを記す。図11の前提/更新セクションの詳細図は,図14に示す。図14のドメイン名のフィールドにはドメイン名を,IPアドレスのフィールドには,ドメイン名に対応付ける変更後のIPアドレスを記す。その他のフィールドとして,TYPEフィールド,CLASSフィールド,TTLフィールド,RDLENGTHフィールドがあるが,これらのフィールドにはそれぞれ,このレコードのタイプ,クラス,キャッシュ時間,IPアドレスのビット数32を記す。図11の付加データセクションには,DDNSサーバは,図4に示すドメインとIPアドレスとの対を記したテーブルを保持しており,上記パケットを受信すると,図4のIPアドレスを,以前のIPアドレスからパケットに記されているIPアドレスへ変更する。これにより,HTTPサーバのIPアドレスを宛先IPアドレスに設定しHTTPサーバに攻撃をしかけてくる攻撃者に対し,防御が可能となる。HTTPサーバのIPアドレスは通常公開しておらず,上記のように宛先IPアドレスを直接設定してくるクライアントは,ランダムにIPアドレスを設定するなどして攻撃をしかけている場合が多い。よって,以上に述べた防御方法は,そのような攻撃者に対して有効である。悪意のないユーザが,HTTPサーバのIPアドレスを宛先IPアドレスに直に設定することは考えられず,そのケースは考えない。 For example, when an enormous amount of HTTP messages have arrived at an HTTP server, or when an HTTP message with an abnormally long URL length arrives, the IP address of the HTTP server is changed. When the HTTP server changes the IP address, it notifies the DDNS server of the changed IP address. The format of the DDNS packet used at that time is shown in FIG. FIG. 10 shows a UDP packet, and 58800 for DDNS is described as the destination port number. A detailed view of the data portion of FIG. 10 is shown in FIG. A detailed view of the DDNS header of FIG. 11 is shown in FIG. In the identifier field of FIG. 12, an identifier for identifying the packet sender is described. The QR field indicates whether the packet is a request message or a response message. In the operation code field, 5 indicating update is written in the case of a request message. If it is a response message, copy the value of the request message. The reserved field is a reserved field for the future. The result is returned only in the response code field if the packet is a response message. If the response is normal, enter the reserved zero. In the ZO COUNT field, the number of records in the zone section shown in FIG. 11 is entered. In the PR COUNT field, the number of records in the premise section shown in FIG. 11 is entered. In the UP COUNT field, the number of records in the update section shown in FIG. 11 is entered. In the AD COUNT field, the number of records in the additional data section shown in FIG. 11 is entered. A detailed view of the zone section of FIG. 11 is shown in FIG. In the ZNAME field of FIG. 13, the name of the zone to be updated is described. Here, a zone refers to a pair of each domain and IP address. In the ZTYPE field, indicate whether this zone has information as a master or a slave. The ZCLASS field describes the zone class. A detailed view of the premise / update section of FIG. 11 is shown in FIG. In the domain name field of FIG. 14, the domain name is described, and in the IP address field, the changed IP address associated with the domain name is described. Other fields include the TYPE field, CLASS field, TTL field, and RDLENGTH field. These fields indicate the type, class, cache time, and 32 bits of the IP address of this record. In the additional data section of FIG. 11, the DDNS server holds a table in which pairs of domains and IP addresses shown in FIG. 4 are stored. When the packet is received, the IP address of FIG. Change from the address to the IP address written in the packet. As a result, it is possible to defend against an attacker who attacks the HTTP server by setting the IP address of the HTTP server as the destination IP address. The IP address of the HTTP server is not normally disclosed, and clients that set the destination IP address directly as described above often attack them by setting an IP address at random. Therefore, the defense methods described above are effective against such attackers. It is unlikely that a malicious user will set the IP address of the HTTP server directly as the destination IP address.

但し,攻撃者もドメイン名をもとにしてIPアドレスを割り出し,攻撃を仕掛けている場合,IPアドレスの変更がドメイン名によって隠蔽されてしまう。その場合の対策として,更なる手段が必要である。 However, if an attacker also determines an IP address based on the domain name and launches an attack, the change in the IP address is hidden by the domain name. In such a case, further measures are necessary.

そこで,変更後のIPアドレスを通知する際,不正なパケットを送ってきた攻撃者のIPアドレスもDDNSサーバへ通知することとする。攻撃者のIPアドレスは,図11に示す付加データセクションに記すことによって,DDNSサーバに通知する。DDNSサーバは,通知された送信元IPアドレスを攻撃者のIPアドレスとして登録する。また,DDNSサーバにおいては,一つのドメイン名に対し,真のIPアドレスと偽のIPアドレスとの2つのIPアドレスを保持することとする。 Therefore, when the changed IP address is notified, the IP address of the attacker who sent the invalid packet is also notified to the DDNS server. The attacker's IP address is notified to the DDNS server by recording it in the additional data section shown in FIG. The DDNS server registers the notified source IP address as the attacker's IP address. The DDNS server holds two IP addresses, a true IP address and a fake IP address, for one domain name.

DDNSサーバへIPアドレスを問い合わせてきたときの送信元IPアドレスが,攻撃者のIPアドレスでなかった場合,真のIPアドレスを回答する。逆に,DDNSサーバへIPアドレスを問い合わせてきたときの送信元IPアドレスが,攻撃者のIPアドレスとして登録されているIPアドレスであった場合,偽のIPアドレスを回答する。 If the source IP address when the IP address is queried to the DDNS server is not the attacker's IP address, the true IP address is returned. Conversely, if the source IP address when the IP address is queried to the DDNS server is the IP address registered as the attacker's IP address, a fake IP address is returned.

この時の偽のIPアドレスとしては,ハニーポット,或いはIDS/IPSを前段に備えたサーバのIPアドレスを登録しておく。ここで,ハニーポットとは,ハッカーやクラッカーに対して,あたかも“本物のシステム”であるかのように見せかけるおとりのサーバである。

以上によって,攻撃者からのトラヒックは,ハニーポット,或いはIDS/IPSへ誘導され,そこで行動を詳細に解析する。IDS/IPSでは,主に既知となっている攻撃のパターンを登録しているので,攻撃者からのトラヒックを詳細に解析することで既知の攻撃を検出することが出来る。一方,ハニーポットでは,攻撃者からのトラヒックを詳細に解析することにより,未知の攻撃を新たに検出することも可能である。これにより,攻撃者はドメイン名によってアクセスを試みたとしても,偽のIPアドレスへ到達することになるため,HTTPサーバの防御が可能となる。As a fake IP address at this time, the IP address of a server equipped with a honeypot or IDS / IPS is registered. Here, a honeypot is a decoy server that looks like a “real system” to hackers and crackers.

By the above, traffic from the attacker is directed to the honeypot or IDS / IPS, where the behavior is analyzed in detail. Since IDS / IPS mainly registers known attack patterns, it is possible to detect known attacks by analyzing the traffic from attackers in detail. On the other hand, in the honeypot, unknown attacks can be newly detected by analyzing the traffic from the attacker in detail. As a result, even if the attacker tries to access with the domain name, the attacker can reach the fake IP address, so that the HTTP server can be protected.

図3に本実施におけるネットワーク構成を示す。HTTPサーバが複数立ち上げられ,悪意のあるユーザを含めた複数のクライアントがネットワークを介して繋がっている。DDNSサーバは,HTTPサーバのドメイン名とIPアドレスとの対を管理しており,HTTPサーバからIPアドレス変更の要求があると,その都度ドメイン名に対応するIPアドレスを変更する。ハニーポットは,おとりのサーバであり,ユーザが知らずに不正攻撃をしかけると,異常が検知されアラームで管理者に通知する。また,IDS/IPSがHTTPサーバの前段に置かれ,HTTPサーバ宛のパケットを監視する。 FIG. 3 shows a network configuration in this embodiment. Multiple HTTP servers have been set up, and multiple clients including malicious users are connected via the network. The DDNS server manages the pair of the domain name and IP address of the HTTP server, and changes the IP address corresponding to the domain name each time there is a request to change the IP address from the HTTP server. A honeypot is a decoy server. When a user attempts an unauthorized attack without knowing it, an abnormality is detected and an alarm is sent to the administrator. IDS / IPS is placed in front of the HTTP server and monitors packets addressed to the HTTP server.

図1は,図3中に示した,本実施例におけるHTTPサーバ装置を示す。本実施例のHTTPサーバ装置においては,クライアントから送信されたパケットを回線インタフェースにて受信し,そのパケットをパケット処理部内のパケット受信部へ転送する。パケット受信部は該パケットをカーネルに転送する。カーネル内では,パケットのIPヘッダ処理,TCPヘッダ処理を施した後,パケットをHTTP処理部へ転送し,HTTP処理部にてクライアントの要求を処理する。HTTP処理部は,処理した結果をカーネルへ送信する。カーネル内では,パケットのTCPヘッダ処理,IPヘッダ処理を施した後,パケットをパケット送信部へ送信する。該パケットは,その後,回線インタフェースを経由してクライアントヘ返信される。このとき,各パケットの挙動を,各モジュールにおいて監視している。例えば,HTTP処理部においてはパケットの長さを監視しており,所定のフィールドが極端に長いパケットを受信した場合,その送信元IPアドレスをDDNS通知部へ通知する。パケットの長さを監視するのは,バッファオーバーフロー攻撃の疑いのあるパケットを検知するためである。同様に,カーネル内のカウンタにおいては,送信元IPアドレス毎にパケット数をカウントしており,ある閾値を超えた場合は,その送信元IPアドレスをDDNS通知部に通知する。送信元IPアドレス毎にパケット数をカウントするのは,DoS攻撃の疑いのある攻撃者を特定するためである。 FIG. 1 shows the HTTP server device in the present embodiment shown in FIG. In the HTTP server device of this embodiment, a packet transmitted from a client is received by a line interface, and the packet is transferred to a packet receiving unit in a packet processing unit. The packet receiver transfers the packet to the kernel. In the kernel, after performing IP header processing and TCP header processing of the packet, the packet is transferred to the HTTP processing unit, and the client processing is processed by the HTTP processing unit. The HTTP processing unit sends the processed result to the kernel. In the kernel, after performing TCP header processing and IP header processing of the packet, the packet is transmitted to the packet transmitter. The packet is then returned to the client via the line interface. At this time, the behavior of each packet is monitored in each module. For example, the HTTP processing unit monitors the packet length. When a packet having an extremely long predetermined field is received, the source IP address is notified to the DDNS notification unit. The reason for monitoring the packet length is to detect packets that are suspected of being buffer overflow attacks. Similarly, in the counter in the kernel, the number of packets is counted for each source IP address. When a certain threshold is exceeded, the source IP address is notified to the DDNS notification unit. The reason for counting the number of packets for each source IP address is to identify an attacker who is suspected of doing a DoS attack.

例として,送信元IPアドレスが123.123.123.1のクライアントが,所定のフィールドが極端に長いパケットをHTTPサーバへ送信すると,HTTP処理部がそれを攻撃と認識し,送信元IPアドレスをDDNS通知部へ通知する。DDNS通知部は,攻撃者の送信元IPアドレスを通知されると,該HTTPサーバのIPアドレス変更手続きをする。 As an example, if a client with a source IP address of 123.123.123.1 sends a packet with an extremely long predetermined field to the HTTP server, the HTTP processing unit recognizes it as an attack and sends the source IP address to the DDNS notification unit. Notice. When the DDNS notification unit is notified of the attacker's source IP address, the DDNS notification unit performs a procedure for changing the IP address of the HTTP server.

以上によってHTTPサーバのIPアドレスが変更され,IPアドレスを直接指定して攻撃を仕掛けてくる攻撃者に対して,防御可能となる。 As a result, the IP address of the HTTP server is changed, and it is possible to defend against an attacker who attacks directly by specifying the IP address.

更にDDNS通知部は,変更後のHTTPサーバのIPアドレスとHTTP処理部から通知された攻撃者のIPアドレス123.123.123.1をDDNSサーバへ通知する。DDNSサーバは,図4に示すドメイン名とIPアドレスとの対照表を保持しており,HTTPサーバから上記データを受信すると,この対照表を更新する。この対照表により,クライアントはドメイン名をキーとしてIPアドレスを割り出すことができる。ドメイン名からIPアドレスを割り出しているクライアントは,HTTPサーバのIPアドレスが変更されてもその影響を受けることなく,引き続きHTTPサーバへアクセス可能である。なお,HTTPサーバのIPアドレスは通常公開されておらず,IPアドレスを直接宛先に指定してパケットを送信してくるのは,IPアドレスをランダムに設定して攻撃をしかける悪意のあるクライアントである。悪意のないクライアントは,通常ドメイン名からIPアドレスを割り出してHTTPサーバにアクセスしており,HTTPサーバのIPアドレスが変更されても,その影響を受けない。 Further, the DDNS notification unit notifies the DDNS server of the changed HTTP server IP address and the attacker IP address 123.123.123.1 notified from the HTTP processing unit. The DDNS server holds a comparison table of domain names and IP addresses shown in FIG. 4. When the above data is received from the HTTP server, the comparison table is updated. This comparison table allows the client to determine the IP address using the domain name as a key. Clients that have determined an IP address from a domain name can continue to access the HTTP server without being affected by changes in the IP address of the HTTP server. Note that the IP address of the HTTP server is not normally disclosed, and it is a malicious client who sets an IP address at random and attacks by sending a packet with the IP address directly specified as the destination. . A non-malicious client usually accesses an HTTP server by determining the IP address from the domain name, and is not affected even if the IP address of the HTTP server is changed.

図2は,図3中に示した,本実施例におけるDDNSサーバ装置を示す。DDNSサーバは,HTTPサーバからのIPアドレス変更通知を受信すると回線インタフェースで受信する。その後そのDDNSパケットはパケット受信部へ転送される。パケット受信部は,パケットをカーネルへ転送し,パケットはカーネル内でIPヘッダ処理,UDPヘッダ処理を施される。UDPヘッダを取り除くとDDNSパケットが現れるので,カーネルはそのDDNSパケットをDDNS処理部へ転送する。DDNS処理部では,ドメイン名−IPアドレス対照表を保持しており,HTTPサーバからの要求に応じてIPアドレスを更新する。更新の失敗/成功を通知するため,DDNS処理部はDDNSパケットを作成した後,そのパケットをカーネルへ転送する。カーネル内ではUDPヘッダ,IPヘッダが付与された後,パケットはパケット送信部へ転送される。パケットは,その後回線インタフェースへ転送され,要求元のHTTPサーバへ返信される。本発明のDDNSサーバでは,図6に示す攻撃者の送信元IPアドレスを一覧で記した攻撃者リストを保持している。 FIG. 2 shows the DDNS server device in this embodiment shown in FIG. When the DDNS server receives the IP address change notification from the HTTP server, it receives it on the line interface. Thereafter, the DDNS packet is transferred to the packet receiver. The packet receiving unit transfers the packet to the kernel, and the packet is subjected to IP header processing and UDP header processing in the kernel. When the UDP header is removed, a DDNS packet appears, and the kernel forwards the DDNS packet to the DDNS processing unit. The DDNS processing unit maintains a domain name-IP address comparison table, and updates the IP address in response to a request from the HTTP server. In order to notify the update failure / success, the DDNS processing unit creates a DDNS packet and then transfers the packet to the kernel. In the kernel, after the UDP header and IP header are added, the packet is transferred to the packet transmitter. The packet is then transferred to the line interface and returned to the requesting HTTP server. The DDNS server of the present invention maintains an attacker list in which attackers' source IP addresses shown in FIG. 6 are listed.

HTTPサーバから,攻撃者のIPアドレスとして123.123.123.1の通知を受けると,DDNS処理部は,そのIPアドレスを攻撃者リストに登録する。これにより,今後このIPアドレスを送信元IPアドレスとして問い合わせてくるクライアントに対しては,正常と別の対処をすることが出来る。このとき,DDNSサーバにおいて図5に示す対照表を保持し,偽のIPアドレス100.100.100.150を登録しておくことによって,攻撃者リストに載っているクライアントからの問い合わせには,この偽のIPアドレスを返すことができる。偽のIPアドレスは,予めDDNSにドメイン名を登録する際に登録しておけば良い。偽のIPアドレスは,ドメインとIPアドレスとの対それぞれに用意する必要はなく,全て同じIPアドレスで良い。偽のIPアドレスとは,ハニーポットのIPアドレス,或いはIDS/IPSを前段に備えたサーバのIPアドレスとなる。以降,攻撃者リストに登録されたクライアントからDDNSサーバへドメイン名www.abc.comのIPアドレスを問い合わせるパケットが送信されてきた場合,その問い合わせの送信元IPアドレス123.123.123.1をキーとして,攻撃者リストを検索する。攻撃者リストを検索した結果,123.123.123.1が登録されている場合,図5のドメイン名−IPアドレス対照表の偽のIPアドレスの列を参照する。攻撃者はwww.abc.comのドメイン名のIPアドレスを問い合わせているので,偽のIPアドレス100.100.100.150をIPアドレスとして回答する。攻撃者はwww.abc.comのIPアドレスは100.100.100.150と認識するので,以降100.100.100.150に攻撃を仕掛けようとする。しかし,100.100.100.150はハニーポットのIPアドレスとなっており,攻撃者の攻撃はHTTPサーバには行かず,ハニーポットで詳細に解析されることになる。ハニーポットでトラヒックを詳細に解析することにより,未知の攻撃を新たに検出することも可能である。

以上により,IPアドレス,ポート番号を公開しているサーバのセキュリティを保証する。また,任意のHTTPサーバ単独でセキュリティ対策を打つのではなく,DDNSサーバにてセキュリティ対策を打つことで,一つのHTTPサーバだけでなく,該DDNSサーバにドメイン名を登録している全てのHTTPサーバに対して,不正アクセスの防止が可能となる。When the IP server receives 123.123.123.1 as the attacker's IP address from the HTTP server, the DDNS processor registers the IP address in the attacker list. As a result, for clients that inquire about this IP address as the source IP address in the future, it is possible to take a different action from normal. At this time, by holding the comparison table shown in FIG. 5 in the DDNS server and registering the fake IP address 100.100.100.150, this fake IP address is used for inquiries from clients on the attacker list. Can be returned. A fake IP address should be registered in advance when registering a domain name in DDNS. A fake IP address does not need to be prepared for each pair of domain and IP address, and all may be the same IP address. A fake IP address is the IP address of a honeypot or the IP address of a server equipped with IDS / IPS in the previous stage. Subsequently, when a packet inquiring the IP address of the domain name www.abc.com is sent from the client registered in the attacker list to the DDNS server, the attacker uses the source IP address 123.123.123.1 of the inquiry as a key. Search the list. If 123.123.123.1 is registered as a result of searching the attacker list, the false IP address column in the domain name-IP address comparison table of FIG. 5 is referred to. Since the attacker is inquiring about the IP address of the domain name of www.abc.com, the fake IP address 100.100.100.150 is returned as the IP address. Since the attacker recognizes that the IP address of www.abc.com is 100.100.100.150, he tries to attack 100.100.100.150. However, 100.100.100.150 is the IP address of the honeypot, and the attacker's attack does not go to the HTTP server, but is analyzed in detail with the honeypot. It is also possible to newly detect unknown attacks by analyzing traffic in detail with a honeypot.

As described above, the security of the server that discloses the IP address and port number is guaranteed. In addition, the security measures are not taken by any HTTP server alone, but by taking the security measures at the DDNS server, not only one HTTP server but all HTTP servers whose domain names are registered in the DDNS server. In contrast, unauthorized access can be prevented.

図9に本実施におけるネットワーク構成を示す。パケット中継装置が複数設置され,それぞれのパケット中継装置上ではHTTPサーバが稼動している。パケット中継装置は,悪意のあるユーザを含めた複数のクライアントとネットワークを介して繋がっている。DDNSサーバは,パケット中継装置上で稼動しているHTTPサーバのドメイン名とIPアドレスとの対を管理しており,該HTTPサーバからIPアドレス変更の要求があると,その都度ドメイン名に対応するIPアドレスを変更する。ハニーポットは,おとりのサーバであり,ユーザが知らずに不正攻撃をしかけると,異常が検知されアラームで管理者に通知する。管理装置は,パケット中継装置をリモートから設定変更可能な端末である。 FIG. 9 shows a network configuration in this embodiment. Multiple packet relay devices are installed, and an HTTP server is running on each packet relay device. The packet relay apparatus is connected to a plurality of clients including malicious users via a network. The DDNS server manages the pair of the domain name and the IP address of the HTTP server running on the packet relay device. When there is a request to change the IP address from the HTTP server, it corresponds to the domain name each time. Change the IP address. A honeypot is a decoy server. When a user attempts an unauthorized attack without knowing it, an abnormality is detected and an alarm is sent to the administrator. The management device is a terminal that can remotely change the setting of the packet relay device.

図8は,図9中に示した,本実施例におけるパケット中継装置を示す。本実施例のパケット中継装置においては,HTTP処理部とSOAP処理部が存在する。管理装置が構成定義変更を要求するSOAPメッセージを含むパケットをパケット中継装置に送信すると,パケット中継装置はSOAPメッセージを回線インタフェースにて受信する。回線インタフェースで受信したSOAPメッセージを含むパケットは,パケット転送部に転送される。パケット転送部は,受信したパケットが他のパケット中継装置宛てであった場合,他の回線インタフェースを介して所望のパケット中継装置へ転送するが,そのパケットが該パケット中継装置宛てであった場合,パケット処理部内のパケット受信部へ転送する。上記SOAPメッセージを含むパケットは,該パケット中継装置宛てであるため,パケットはパケット転送部からパケット受信部へ転送される。続いてカーネル内で,パケットのIPヘッダ処理,TCP処理を施された後,パケットにHTTPメッセージが含まれていた場合には,パケットをHTTP処理部へ転送する。HTTPメッセージ以外の場合,それぞれ所望のモジュールへ転送され処理される。上記HTTP処理部は,HTTPメッセージを受信すると解析を開始し,メッセージ内にSOAPメッセージが含まれていた場合,メッセージをSOAP処理部へ転送する。SOAPメッセージが含まれていない場合,HTTP処理部内で処理を施し応答を返す。SOAP処理部では,SOAPメッセージ内のXMLデータに従って構成定義を設定する。これにより,CLIを使った構成定義の変更ではなく,SOAPメッセージを使った構成定義の変更が可能となる。構成定義を設定すると,設定に成功したか失敗したかの結果がカーネルから返されるので,その結果をSOAPメッセージにし,HTTP処理部へ渡す。HTTP処理部は,SOAPメッセージにHTTPヘッダを付与し,HTTPメッセージとしてからパケット送信部を介してパケット転送部へ送信する。パケット転送部はHTTPメッセージを回線インタフェースへ転送し,管理装置に結果を返す。管理装置において要求に対する結果が認識できることで,管理装置は成功であれば成功の場合の,失敗であれば失敗の場合の対処をする。 FIG. 8 shows the packet relay apparatus in the present embodiment shown in FIG. In the packet relay apparatus of this embodiment, there are an HTTP processing unit and a SOAP processing unit. When the management device transmits a packet including a SOAP message requesting a configuration definition change to the packet relay device, the packet relay device receives the SOAP message at the line interface. A packet including a SOAP message received by the line interface is transferred to the packet transfer unit. When the received packet is destined for another packet relay device, the packet transfer unit forwards the packet to a desired packet relay device via another line interface. If the packet is destined for the packet relay device, Transfer to the packet receiver in the packet processor. Since the packet including the SOAP message is addressed to the packet relay device, the packet is transferred from the packet transfer unit to the packet reception unit. Subsequently, after the IP header processing and TCP processing of the packet are performed in the kernel, if the HTTP message is included in the packet, the packet is transferred to the HTTP processing unit. If it is not an HTTP message, it is transferred to the desired module and processed. When the HTTP processing unit receives an HTTP message, the HTTP processing unit starts analysis. If the SOAP message is included in the message, the HTTP processing unit transfers the message to the SOAP processing unit. If the SOAP message is not included, process in the HTTP processing part and return a response. In the SOAP processing part, the configuration definition is set according to the XML data in the SOAP message. This makes it possible to change the configuration definition using SOAP messages, not the configuration definition using CLI. When the configuration definition is set, the result of whether the setting succeeded or failed is returned from the kernel, so the result is converted to a SOAP message and passed to the HTTP processing part. The HTTP processing unit adds an HTTP header to the SOAP message, and transmits the HTTP message to the packet transfer unit via the packet transmission unit. The packet transfer unit transfers the HTTP message to the line interface and returns the result to the management device. If the management device can recognize the result of the request, the management device handles the success if it succeeds, and handles the failure if it fails.

図7を用いて悪意のあるクライアントからSOAPメッセージを用いた攻撃を受けた場合の例を示す。送信元IPアドレスが123.123.123.1の悪意のあるクライアントがSOAPメッセージを送信する(手順S1)。パケット受信部では,そのSOAPメッセージを受信した回線インタフェースをチェックしている。本実施例のパケット中継装置においては,SOAPメッセージの受信を許可する回線インタフェースを,特定の回線インタフェースに限定しており,もし指定の回線インタフェース以外からSOAPメッセージを受信した場合,カーネルがそれを攻撃と認識する。ここで,SOAPメッセージの受信を許可する回線インタフェースを限定しているのは,SOAPメッセージを送信する管理装置を任意の管理装置に固定しているからである。管理装置から送信されるSOAPメッセージが,中継装置に届く度に受信する回線インタフェースが変わっていることはない。よって,SOAPメッセージの受信を許可する回線インタフェースを限定し,それ以外の回線インタフェースから受信したSOAPメッセージは,不審な送信元からのSOAPメッセージであると断定し,メッセージを廃棄する。カーネルは,攻撃を受けたと認識すると,そのパケットの送信元IPアドレスをDDNS通知部に通知する。DDNS通知部は,攻撃者の送信元IPアドレスを通知されると,該パケット中継装置のIPアドレス変更手続きをする(手順S2)。 FIG. 7 shows an example when an attack using a SOAP message is received from a malicious client. A malicious client with a source IP address of 123.123.123.1 transmits a SOAP message (step S1). The packet receiver checks the line interface that received the SOAP message. In the packet relay device of this embodiment, the line interface that permits the reception of SOAP messages is limited to a specific line interface. If a SOAP message is received from other than the specified line interface, the kernel attacks it. Recognize. Here, the reason why the line interface that permits the reception of the SOAP message is limited is that the management device that transmits the SOAP message is fixed to an arbitrary management device. The line interface that is received every time a SOAP message sent from the management device reaches the relay device does not change. Therefore, the line interface that permits the reception of the SOAP message is limited, and the SOAP message received from other line interfaces is determined to be a SOAP message from a suspicious transmission source, and the message is discarded. When the kernel recognizes that it has been attacked, it notifies the DDNS notification unit of the source IP address of the packet. When the DDNS notification unit is notified of the attacker's source IP address, the DDNS notification unit performs a procedure for changing the IP address of the packet relay device (step S2).

以上によってパケット中継装置のIPアドレスが変更され,IPアドレスを直接指定して攻撃を仕掛けてくる攻撃者に対しての防御が可能となる。 As a result, the IP address of the packet relay device is changed, and it is possible to defend against an attacker who attacks directly by specifying the IP address.

更にDDNS通知部は,変更後のパケット中継装置のIPアドレスとカーネルから通知された攻撃者のIPアドレス123.123.123.1をDDNSサーバへ通知する(手順S4)。 DDNSサーバは,図4に示すドメイン名とIPアドレスとの対照表を保持しており,パケット中継装置から上記データを受信すると,この対照表を更新する(手順S5)。この対照表により,クライアントはドメインをキーとしてIPアドレスを割り出すことができる。ドメイン名からIPアドレスを割り出しているクライアントは,HTTPサーバのIPアドレスが変更されてもその影響を受けることなく,引き続きHTTPサーバへアクセス可能である。なお,HTTPサーバのIPアドレスは通常公開されておらず,IPアドレスを直接宛先に指定してパケットを送信してくるのは,IPアドレスをランダムに設定して攻撃をしかける悪意のあるクライアントである。悪意のないクライアントは,通常ドメイン名からIPアドレスを割り出してHTTPサーバにアクセスしており,HTTPサーバのIPアドレスが変更されても,その影響を受けない。

本発明のDDNSサーバでは,図6に示す攻撃者の送信元IPアドレス一覧を保持する。このテーブルにパケット中継装置から受け取った攻撃者のIPアドレス123.123.123.1を登録する(手順S5)。これにより,今後このIPアドレスを送信元IPアドレスとして問い合わせてくるクライアントに対しては,正常と別の対処をすることが出来る。またこのとき, DDNSサーバにおいては図5にエラー! ハイパーリンクの参照に誤りがあります。しておく。偽のIPアドレスには,ハニーポットのIPアドレスを設定しておく。以降,攻撃者リストに登録されたクライアントからDDNSサーバへドメイン名www.abc.comのIPアドレスを問い合わせるパケットが送信されてきた場合(手順S6),その問い合わせの送信元IPアドレス123.123.123.1をキーとして,攻撃者リストを検索する。攻撃者リストを検索した結果,123.123.123.1が登録されている場合,図5のドメイン名−IPアドレス対照表の偽のIPアドレスの列を参照する。攻撃者は,www.abc.comのドメイン名のIPアドレスを問い合わせているので,偽のIPアドレス100.100.100.150をIPアドレスとして回答する(手順S7)。攻撃者はwww.abc.comhttp://www.abc.comのipアドレスは100.100.100.150/のIPアドレスは100.100.100.150と認識するので,以降100.100.100.150に攻撃を仕掛けようとする(手順S8)。しかし,100.100.100.150はハニーポットのIPアドレスとなっており,攻撃者の攻撃はパケット中継装置には行かず,ハニーポットで詳細に解析されることになる。ハニーポットでトラヒックを詳細に解析することにより,未知の攻撃を新たに検出することも可能である。ハニーポットで不正な攻撃と断定した場合,管理装置へアラームをあげることによって(手順S9),管理装置からパケット中継装置にフィルタの設定をすることも可能である(手順S10)。Further, the DDNS notification unit notifies the DDNS server of the IP address of the packet relay device after the change and the IP address 123.123.123.1 of the attacker notified from the kernel (step S4). The DDNS server holds a comparison table of domain names and IP addresses shown in FIG. 4. When the data is received from the packet relay device, the DDNS server updates this comparison table (step S5). This comparison table allows the client to determine the IP address using the domain as a key. Clients that have determined an IP address from a domain name can continue to access the HTTP server without being affected by changes in the IP address of the HTTP server. Note that the IP address of the HTTP server is not normally disclosed, and it is a malicious client who sets an IP address at random and attacks by sending a packet with the IP address directly specified as the destination. . A non-malicious client usually accesses an HTTP server by determining the IP address from the domain name, and is not affected even if the IP address of the HTTP server is changed.

The DDNS server of the present invention maintains a list of sender IP addresses of attackers shown in FIG. The attacker's IP address 123.123.123.1 received from the packet relay device is registered in this table (step S5). As a result, for clients that inquire about this IP address as the source IP address in the future, it is possible to take a different action from normal. At this time, the DDNS server shows an error in Fig. 5! There is an error in the hyperlink reference. Keep it. Set the IP address of the honeypot to the fake IP address. Thereafter, when a packet inquiring about the IP address of the domain name www.abc.com is sent from the client registered in the attacker list to the DDNS server (step S6), the source IP address 123.123.123.1 of the inquiry is keyed Search the attacker list. If 123.123.123.1 is registered as a result of searching the attacker list, the false IP address column in the domain name-IP address comparison table of FIG. 5 is referred to. Since the attacker is inquiring about the IP address of the domain name of www.abc.com, the attacker answers the fake IP address 100.100.100.150 as the IP address (step S7). The attacker recognizes that the IP address of www.abc.comhttp: //www.abc.com is 100.100.100.150/ and that the IP address is 100.100.100.150, so that the attacker tries to attack 100.100.100.150 (step S8). ). However, 100.100.100.150 is the IP address of the honeypot, and the attacker's attack does not go to the packet relay device, but is analyzed in detail by the honeypot. It is also possible to newly detect unknown attacks by analyzing traffic in detail with a honeypot. When it is determined that the honeypot is an illegal attack, it is possible to set a filter from the management device to the packet relay device (step S10) by raising an alarm to the management device (step S9).

以上により,パケット中継装置のセキュリティを保証する。また,任意のパケット中継装置単独でセキュリティ対策を打つのではなく,DDNSサーバにてセキュリティ対策を打つことで,一つのパケット中継装置だけでなく,該DDNSサーバにドメイン名を登録している全てのパケット中継装置に対して,不正アクセスの防止が可能となる。 As described above, the security of the packet relay device is guaranteed. In addition, by taking security measures at the DDNS server instead of taking security measures by an arbitrary packet relay device alone, not only one packet relay device but all domain names registered in the DDNS server are registered. Unauthorized access to the packet relay device can be prevented.

図15に本実施におけるネットワーク構成を示す。HTTPサーバが複数立ち上げられ,悪意のあるユーザを含めた複数のクライアントがネットワークを介して繋がっている。DDNSサーバは,HTTPサーバのドメイン名とIPアドレスとの対を管理しており,HTTPサーバからIPアドレス変更の要求があると,その都度ドメイン名に対応するIPアドレスを変更する。ハニーポットは,おとりのサーバであり,ユーザが知らずに不正攻撃をしかけると,異常が検知されアラームで管理者に通知する。また,IDS/IPSがHTTPサーバの前段に置かれ,HTTPサーバ宛のパケットを監視する。 FIG. 15 shows a network configuration in this embodiment. Multiple HTTP servers have been set up, and multiple clients including malicious users are connected via the network. The DDNS server manages the pair of the domain name and IP address of the HTTP server, and changes the IP address corresponding to the domain name each time there is a request to change the IP address from the HTTP server. A honeypot is a decoy server. When a user attempts an unauthorized attack without knowing it, an abnormality is detected and an alarm is sent to the administrator. IDS / IPS is placed in front of the HTTP server and monitors packets addressed to the HTTP server.

図1は,図15中に示した,本実施例におけるHTTPサーバ装置を示す。本実施例のHTTPサーバ装置においては,クライアントから送信されたパケットを回線インタフェースにて受信し,そのパケットをパケット処理部内のパケット受信部へ転送する。パケット受信部は該パケットをHTTP処理部へ転送し,HTTP処理部にてクライアントの要求を処理する。HTTP処理部は,処理した結果をパケット送信部へ送信する。該パケットは,その後,回線インタフェースを経由してクライアントヘ返信される。このとき,各パケットの挙動を,各モジュールにおいて監視している。例えば,HTTP処理部においてはパケットの長さを監視しており,所定フィールドが極端に長いパケットを受信した場合,その送信元IPアドレスをDDNS通知部へ通知する。パケットの長さを監視するのは,バッファオーバーフロー攻撃の疑いのあるパケットを検知するためである。同様に,カーネル内のカウンタにおいては,送信元IPアドレス毎にパケット数をカウントしており,ある閾値を超えた場合は,その送信元IPアドレスをDDNS通知部に通知する。送信元IPアドレス毎にパケット数をカウントするのは,DoS攻撃の疑いのある攻撃者を特定するためである。 FIG. 1 shows the HTTP server device in the present embodiment shown in FIG. In the HTTP server device of this embodiment, a packet transmitted from a client is received by a line interface, and the packet is transferred to a packet receiving unit in a packet processing unit. The packet receiving unit transfers the packet to the HTTP processing unit, and the HTTP processing unit processes the client request. The HTTP processing unit transmits the processed result to the packet transmission unit. The packet is then returned to the client via the line interface. At this time, the behavior of each packet is monitored in each module. For example, the HTTP processing unit monitors the packet length, and when a packet having an extremely long predetermined field is received, the source IP address is notified to the DDNS notification unit. The reason for monitoring the packet length is to detect packets that are suspected of being buffer overflow attacks. Similarly, in the counter in the kernel, the number of packets is counted for each source IP address. When a certain threshold is exceeded, the source IP address is notified to the DDNS notification unit. The reason for counting the number of packets for each source IP address is to identify an attacker who is suspected of doing a DoS attack.

DDNS通知部は,攻撃者の送信元IPアドレスを通知されると,該HTTPサーバのIPアドレス変更手続きをする。以上によってHTTPサーバのIPアドレスが変更され,IPアドレスを直接指定して攻撃を仕掛けてくる攻撃者に対して,防御可能となる。なお,HTTPサーバのIPアドレスは通常公開されておらず,IPアドレスを直接宛先に指定してパケットを送信してくるのは,IPアドレスをランダムに設定して攻撃をしかける悪意のあるクライアントである。悪意のないクライアントは,通常ドメイン名からIPアドレスを割り出してHTTPサーバにアクセスしており,HTTPサーバのIPアドレスが変更されても,その影響を受けない。 When the DDNS notification unit is notified of the attacker's source IP address, the DDNS notification unit performs a procedure for changing the IP address of the HTTP server. As a result, the IP address of the HTTP server is changed, and it is possible to defend against an attacker who attacks directly by specifying the IP address. Note that the IP address of the HTTP server is not normally disclosed, and it is a malicious client who sets an IP address at random and attacks by sending a packet with the IP address directly specified as the destination. . A non-malicious client usually accesses an HTTP server by determining the IP address from the domain name, and is not affected even if the IP address of the HTTP server is changed.

更にDDNS通知部は,変更後のHTTPサーバのIPアドレスとHTTP処理部から通知された攻撃者のIPアドレス123.123.123.1をDDNSサーバへ通知する。DDNSサーバは,図4に示すドメイン名とIPアドレスとの対照表を保持しており,HTTPサーバから上記データを受信すると,この対照表を更新する。この対照表により,クライアントはドメインをキーとしてIPアドレスを割り出すことができる。ドメイン名からIPアドレスを割り出した後にHTTPサーバにアクセスしているユーザに関しては,HTTPサーバのIPアドレスが変更されても引き続きHTTPサーバへのアクセスが可能である。 Further, the DDNS notification unit notifies the DDNS server of the changed HTTP server IP address and the attacker IP address 123.123.123.1 notified from the HTTP processing unit. The DDNS server holds a comparison table of domain names and IP addresses shown in FIG. 4. When the above data is received from the HTTP server, the comparison table is updated. This comparison table allows the client to determine the IP address using the domain as a key. Users who access the HTTP server after determining the IP address from the domain name can continue to access the HTTP server even if the IP address of the HTTP server is changed.

本発明のDDNSサーバでは,図6に示す攻撃者の送信元IPアドレス一覧を保持する。このテーブルにHTTPサーバから受け取った攻撃者のIPアドレエラー! ハイパーリンクの参照に誤りがあります。メイン名とIPアドレスとの対照表に,偽のIPアドレス34.34.34.100を登録しておく。偽のIPアドレスは,図6の攻撃者リストから無作為に抽出したIPアドレスである。以降,攻撃者リストに登録されたクライアントからDDNSサーバへドメイン名www.abc.comのIPアドレスを問い合わせるパケットが送信されてきた場合,その問い合わせの送信元IPアドレス123.123.123.1をキーとして,攻撃者リストを検索する。攻撃者リストを検索した結果,123.123.123.1が登録されている場合,図16のドメイン名−IPアドレス対照表の偽のIPアドレスの列を参照する。攻撃者は,www.abc.comのドメイン名のIPアドレスを問い合わせているので,偽のIPアドレス34.34.34.100をIPアドレスとして回答する。攻撃者はwww.abc.comhttp://www.abc.comのipアドレスは100.100.100.150/のIPアドレスは34.34.34.100と認識するので,以降100.100.100.150に攻撃を仕掛けようとする。しかし,34.34.34.100は別の攻撃者のIPアドレスとなっており,攻撃者が別の攻撃者に対して攻撃をしかける形になる。その結果,攻撃者の攻撃はHTTPサーバには行かず,HTTPサーバに対する攻撃を防ぐことができる。

以上により,IPアドレス,ポート番号を公開しているサーバのセキュリティを保証する。また,任意のHTTPサーバ単独でセキュリティ対策を打つのではなく,DDNSサーバにてセキュリティ対策を打つことで,一つのHTTPサーバだけでなく,該DDNSサーバにドメインを登録している全てのHTTPサーバに対して,不正アクセスの防止が可能となる。The DDNS server of the present invention maintains a list of sender IP addresses of attackers shown in FIG. The attacker's IP address error received from the HTTP server in this table! There is an error in the hyperlink reference. Register the fake IP address 34.34.34.100 in the main name and IP address comparison table. The fake IP address is an IP address randomly extracted from the attacker list in FIG. Subsequently, when a packet inquiring the IP address of the domain name www.abc.com is sent from the client registered in the attacker list to the DDNS server, the attacker uses the source IP address 123.123.123.1 of the inquiry as a key. Search the list. If 123.123.123.1 is registered as a result of searching the attacker list, the false IP address column in the domain name-IP address comparison table of FIG. 16 is referred to. Since the attacker is inquiring about the IP address of the domain name of www.abc.com, the fake IP address 34.34.34.100 is returned as the IP address. The attacker recognizes that the IP address of www.abc.comhttp: //www.abc.com is 100.100.100.150/ and that the IP address is 34.34.34.100, so he tries to attack 100.100.100.150. However, 34.34.34.100 is the IP address of another attacker, and the attacker will attack another attacker. As a result, the attacker's attack does not go to the HTTP server, and the attack against the HTTP server can be prevented.

As described above, the security of the server that discloses the IP address and port number is guaranteed. Also, instead of taking security measures with an arbitrary HTTP server alone, by taking security measures with a DDNS server, not only one HTTP server but all HTTP servers registered with the DDNS server are registered. On the other hand, unauthorized access can be prevented.

図17に本実施におけるネットワーク構成を示す。HTTPサーバが複数立ち上げられ,悪意のあるユーザを含めた複数のクライアントがネットワークを介して繋がっている。DDNSサーバ1は,HTTPサーバ1,2のドメイン名とIPアドレスとの対を管理しており,HTTPサーバ1,2からIPアドレス変更の要求があると,その都度ドメイン名に対応するIPアドレスを変更する。DDNSサーバ2は,DDNSサーバ1とは物理的に離れた地点に設置され,その周辺に存在するHTTPサーバのドメイン名とIPアドレスとの対を管理している。ハニーポットは,おとりのサーバであり,ユーザが知らずに不正攻撃をしかけると,異常が検知されアラームで管理者に通知する。また,IDS/IPSがHTTPサーバの前段に置かれ,HTTPサーバ宛のパケットを監視する。 FIG. 17 shows a network configuration in this embodiment. Multiple HTTP servers have been set up, and multiple clients including malicious users are connected via the network. The

図1は,図17中に示した,本実施例におけるHTTPサーバ装置を示す。本実施例のHTTPサーバ装置においては,クライアントから送信されたパケットを回線インタフェースにて受信し,そのパケットをパケット処理部内のパケット受信部へ転送する。パケット受信部は該パケットをHTTP処理部へ転送し,HTTP処理部にてクライアントの要求を処理する。HTTP処理部は,処理した結果をパケット送信部へ送信する。該パケットは,その後,回線インタフェースを経由してクライアントヘ返信される。このとき,各パケットの挙動を,各モジュールにおいて監視している。例えば,HTTP処理部においてはパケットの長さを監視しており,所定のフィールドが極端に長いパケットを受信した場合,その旨をDDNS通知部へ通知する。パケットの長さを監視するのは,バッファオーバーフロー攻撃の疑いのあるパケットを検知するためである。同様に,カーネル内のカウンタにおいては,送信元IPアドレス毎にパケット数をカウントしており,ある閾値を超えた場合は,その旨をDDNS通知部に通知する。送信元IPアドレス毎にパケット数をカウントするのは,DoS攻撃の疑いのある攻撃者を特定するためである。 FIG. 1 shows the HTTP server device in the present embodiment shown in FIG. In the HTTP server device of this embodiment, a packet transmitted from a client is received by a line interface, and the packet is transferred to a packet receiving unit in a packet processing unit. The packet receiving unit transfers the packet to the HTTP processing unit, and the HTTP processing unit processes the client request. The HTTP processing unit transmits the processed result to the packet transmission unit. The packet is then returned to the client via the line interface. At this time, the behavior of each packet is monitored in each module. For example, the HTTP processing unit monitors the packet length, and when a packet having an extremely long predetermined field is received, the DDNS notification unit is notified accordingly. The reason for monitoring the packet length is to detect packets that are suspected of being buffer overflow attacks. Similarly, in the counter in the kernel, the number of packets is counted for each source IP address, and when a certain threshold value is exceeded, the fact is notified to the DDNS notification unit. The reason for counting the number of packets for each source IP address is to identify an attacker who is suspected of doing a DoS attack.

例として,送信元IPアドレスが123.123.123.1の悪意のあるクライアントが,所定のフィールドが極端に長いパケットをHTTPサーバへ送信すると,HTTP処理部がそれを攻撃と認識し,攻撃を受けたことをDDNS通知部へ通知する。DDNS通知部は,通知を受けるとシステム関数コールを用いて,該HTTPサーバのIPアドレス変更手続きをする。 As an example, when a malicious client with a source IP address of 123.123.123.1 sends a packet with an extremely long predetermined field to an HTTP server, the HTTP processing unit recognizes it as an attack and indicates that it has been attacked. Notify the DDNS notification part. Upon receiving the notification, the DDNS notification unit performs a procedure for changing the IP address of the HTTP server using a system function call.

以上によってHTTPサーバのIPアドレスが変更され,IPアドレスを直接指定して攻撃を仕掛けてくる攻撃者に対して,防御可能となる。なお,HTTPサーバのIPアドレスは通常公開されておらず,IPアドレスを直接宛先に指定してパケットを送信してくるのは,IPアドレスをランダムに設定して攻撃をしかける悪意のあるクライアントである。悪意のないクライアントは,通常ドメイン名からIPアドレスを割り出してHTTPサーバにアクセスしており,HTTPサーバのIPアドレスが変更されても,その影響を受けない。 As a result, the IP address of the HTTP server is changed, and it is possible to defend against an attacker who attacks directly by specifying the IP address. Note that the IP address of the HTTP server is not normally disclosed, and it is a malicious client who sets an IP address at random and attacks by sending a packet with the IP address directly specified as the destination. . A non-malicious client usually accesses an HTTP server by determining the IP address from the domain name, and is not affected even if the IP address of the HTTP server is changed.

更にDDNS通知部は,変更後のHTTPサーバのIPアドレスをDDNSサーバ1へ通知する。DDNSサーバ1は,図4に示すドメイン名とIPアドレスとの対照表を保持しており,HTTPサーバから上記データを受信すると,この対照表を更新する。この対照表により,クライアントはドメインをキーとしてIPアドレスを割り出すことができる。ドメイン名からIPアドレスを割り出した後にHTTPサーバにアクセスしているユーザに関しては,HTTPサーバのIPアドレスが変更されても引き続きHTTPサーバへのアクセスが可能である。 Further, the DDNS notification unit notifies the

本発明のDDNSサーバ1では,図6に示す攻撃者の送信元IPアドレス一覧を保持する。このテーブルは,DDNSサーバ2から通知された,攻撃者のIPアドレス一覧を登録する。本実施例では,DDNSサーバ2から通知された攻撃者のIPアドレス123.123.123.1が登録されている。またこのとき,DDNSサーバ1においては図5に示すドメイン名とIPアドレスとの対照表に,偽のIPアドレス100.100.100.150を登録しておく。偽のIPアドレスは予めDDNSにドメイン名を登録する際に登録しておけば良い。偽のIPアドレスとは,ハニーポットのIPアドレス,或いはIDS/IPSを前段に備えたサーバのIPアドレスである。 The

以降,攻撃者リストに登録されたクライアントからDDNSサーバへドメイン名www.abc.comのIPアドレスを問い合わせるパケットが送信されてきた場合,その問い合わせの送信元IPアドレス123.123.123.1をキーとして,攻撃者リストを検索する。攻撃者リストを検索した結果,123.123.123.1が登録されている場合,図5のドメイン名−IPアドレス対照表の偽のIPアドレスの列を参照する。攻撃者は,www.abc.comのドメイン名のIPアドレスを問い合わせているので,偽のIPアドレス100.100.100.150をIPアドレスとして回答する。攻撃者はwww.abc.comhttp://www.abc.comのipアドレスは100.100.100.150/のIPアドレスは100.100.100.150と認識するので,以降100.100.100.150に攻撃を仕掛けようとする。しかし,100.100.100.150はハニーポットのIPアドレスとなっており,攻撃者の攻撃はパケット中継装置には行かず,ハニーポットで詳細に解析されることになる。ハニーポットでトラヒックを詳細に解析することにより,未知の攻撃を新たに検出することも可能である。

以上により,IPアドレス,ポート番号を公開しているサーバのセキュリティを保証する。また,任意のHTTPサーバ単独でセキュリティ対策を打つのではなく,DDNSサーバにてセキュリティ対策を打つことで,一つのHTTPサーバだけでなく,該DDNSサーバにドメインを登録している全てのHTTPサーバに対して,不正アクセスの防止が可能となる。Subsequently, when a packet inquiring the IP address of the domain name www.abc.com is sent from the client registered in the attacker list to the DDNS server, the attacker uses the source IP address 123.123.123.1 of the inquiry as a key. Search the list. If 123.123.123.1 is registered as a result of searching the attacker list, the false IP address column in the domain name-IP address comparison table of FIG. 5 is referred to. Since the attacker is inquiring about the IP address of the domain name of www.abc.com, the fake IP address 100.100.100.150 is returned as the IP address. The attacker recognizes that the IP address of www.abc.comhttp: //www.abc.com is 100.100.100.150/ and the IP address of 100.100.100.150, so he tries to attack 100.100.100.150. However, 100.100.100.150 is the IP address of the honeypot, and the attacker's attack does not go to the packet relay device, but is analyzed in detail by the honeypot. It is also possible to newly detect unknown attacks by analyzing traffic in detail with a honeypot.

As described above, the security of the server that discloses the IP address and port number is guaranteed. Also, instead of taking security measures with an arbitrary HTTP server alone, by taking security measures with a DDNS server, not only one HTTP server but all HTTP servers registered with the DDNS server are registered. On the other hand, unauthorized access can be prevented.

図18に本実施におけるネットワーク構成を示す。SMTPサーバが複数立ち上げられ,悪意のあるユーザを含めた複数のクライアントがネットワークを介して繋がっている。DDNSサーバは,SMTPサーバのドメイン名とIPアドレスとの対を管理しており,SMTPサーバからIPアドレス変更の要求があると,その都度ドメイン名に対応するIPアドレスを変更する。ハニーポットは,おとりのサーバであり,ユーザが知らずに不正攻撃をしかけると,異常が検知されアラームで管理者に通知する。また,IDS/IPSがSMTPサーバの前段に置かれ,SMTPサーバ宛のパケットを監視する。 FIG. 18 shows a network configuration in this embodiment. Multiple SMTP servers have been set up, and multiple clients including malicious users are connected via the network. The DDNS server manages the domain name and IP address pair of the SMTP server, and changes the IP address corresponding to the domain name whenever there is a request to change the IP address from the SMTP server. A honeypot is a decoy server. When a user attempts an unauthorized attack without knowing it, an abnormality is detected and an alarm is sent to the administrator. IDS / IPS is placed in front of the SMTP server and monitors packets addressed to the SMTP server.

図19は,図18中に示した,本実施例におけるSMTPサーバ装置を示す。本実施例のSMTPサーバ装置においては,クライアントから送信されたパケットを回線インタフェースにて受信し,そのパケットをパケット処理部内のパケット受信部へ転送する。パケット受信部は該パケットをSMTP処理部へ転送し,SMTP処理部にてクライアントの要求を処理する。SMTP処理部は,処理した結果をパケット送信部へ送信する。該パケットは,その後,回線インタフェースを経由してクライアントヘ返信される。このとき,各パケットの挙動を,各モジュールにおいて監視している。例えば,SMTP処理部においてはパケットの長さを監視しており,所定のフィールドが極端に長いパケットを受信した場合,その送信元IPアドレスをDDNS通知部へ通知する。パケットの長さを監視するのは,バッファオーバーフロー攻撃の疑いのあるパケットを検知するためである。同様に,カーネル内のカウンタにおいては,送信元IPアドレス毎にパケット数をカウントしており,ある閾値を超えた場合は,その送信元IPアドレスをDDNS通知部に通知する。送信元IPアドレス毎にパケット数をカウントするのは,DoS攻撃の疑いのある攻撃者を特定するためである。 FIG. 19 shows the SMTP server device in the present embodiment shown in FIG. In the SMTP server device of this embodiment, a packet transmitted from a client is received by a line interface, and the packet is transferred to a packet receiving unit in a packet processing unit. The packet receiving unit transfers the packet to the SMTP processing unit, and the SMTP processing unit processes the client request. The SMTP processing unit transmits the processed result to the packet transmission unit. The packet is then returned to the client via the line interface. At this time, the behavior of each packet is monitored in each module. For example, the SMTP processing unit monitors the packet length, and when a packet having an extremely long predetermined field is received, the source IP address is notified to the DDNS notification unit. The reason for monitoring the packet length is to detect packets that are suspected of being buffer overflow attacks. Similarly, in the counter in the kernel, the number of packets is counted for each source IP address. When a certain threshold is exceeded, the source IP address is notified to the DDNS notification unit. The reason for counting the number of packets for each source IP address is to identify an attacker who is suspected of doing a DoS attack.

DDNS通知部は,攻撃者の送信元IPアドレスを通知されると,該SMTPサーバのIPアドレス変更手続きをする。以上によってSMTPサーバのIPアドレスが変更され,IPアドレスを直接指定して攻撃を仕掛けてくる攻撃者に対して,防御可能となる。なお,SMTPサーバのIPアドレスは通常公開されておらず,IPアドレスを直接宛先に指定してパケットを送信してくるのは,IPアドレスをランダムに設定して攻撃をしかける悪意のあるクライアントである。悪意のないクライアントは,通常ドメイン名からIPアドレスを割り出してSMTPサーバにアクセスしており,SMTPサーバのIPアドレスが変更されても,その影響を受けない。 When the DDNS notification unit is notified of the attacker's source IP address, the DDNS notification unit performs an IP address change procedure for the SMTP server. As a result, the IP address of the SMTP server is changed, and it is possible to defend against an attacker who attacks by specifying the IP address directly. Note that the IP address of the SMTP server is not normally disclosed, and packets that are sent with the IP address directly specified as the destination are malicious clients that set an IP address at random and attack. . A non-malicious client usually accesses an SMTP server by determining an IP address from the domain name, and is not affected even if the IP address of the SMTP server is changed.

更にDDNS通知部は,変更後のSMTPサーバのIPアドレスとSMTP処理部から通知された攻撃者のIPアドレス123.123.123.1をDDNSサーバへ通知する。DDNSサーバは,図20に示すドメイン名とIPアドレスとの対照表を保持しており,SMTPサーバから上記データを受信すると,この対照表を更新する。この対照表により,クライアントはドメインをキーとしてIPアドレスを割り出すことができる。ドメイン名からIPアドレスを割り出した後にSMTPサーバにアクセスしているユーザに関しては,SMTPサーバのIPアドレスが変更されても引き続きSMTPサーバへのアクセスが可能である。 Furthermore, the DDNS notification unit notifies the DDNS server of the IP address of the SMTP server after the change and the IP address 123.123.123.1 of the attacker notified from the SMTP processing unit. The DDNS server holds a comparison table of domain names and IP addresses shown in FIG. 20, and updates the comparison table when receiving the data from the SMTP server. This comparison table allows the client to determine the IP address using the domain as a key. Users who access the SMTP server after determining the IP address from the domain name can continue to access the SMTP server even if the IP address of the SMTP server is changed.

本発明のDDNSサーバでは,図6に示す攻撃者の送信元IPアドレス一覧を保持する。このテーブルにSMTPサーバから受け取った攻撃者のIPアドレエラー! ハイパーリンクの参照に誤りがあります。メイン名とIPアドレスとの対照表に,偽のIPアドレス34.34.34.100を登録しておく。偽のIPアドレスは,図6の攻撃者リストから無作為に抽出したIPアドレスである。以降,攻撃者リストに登録されたクライアントからDDNSサーバへドメイン名smtp.abc.comアドレスを問い合わせるパケットが送信されてきた場合,その問い合わせの送信元IPアドレス123.123.123.1をキーとして,攻撃者リストを検索する。攻撃者リストを検索した結果,123.123.123.1が登録されている場合,図21のドメイン名−IPアドレス対照表の偽のIPアドレスの列を参照する。攻撃者は,smtp.abc.comのドメイン名のIPアドレスを問い合わせているので,偽のIPアドレス34.34.34.100をIPアドレスとして回答する。攻撃者はsmtp.abc.comhttp://www.abc.comのipアドレスは100.100.100.150/のIPアドレスは34.34.34.100と認識するので,以降34.34.34.100に攻撃を仕掛けようとする。しかし,34.34.34.100は別の攻撃者のIPアドレスとなっており,攻撃者が別の攻撃者に対して攻撃をしかける形になる.その結果,攻撃者の攻撃はSMTPサーバには行かず,SMTPサーバに対する攻撃を防ぐことができる。

以上により,IPアドレス,ポート番号を公開しているサーバのセキュリティを保証する。また,任意のSMTPサーバ単独でセキュリティ対策を打つのではなく,DDNSサーバにてセキュリティ対策を打つことで,一つのSMTPサーバだけでなく,該DDNSサーバにドメインを登録している全てのSMTPサーバに対して,不正アクセスの防止が可能となる。The DDNS server of the present invention maintains a list of sender IP addresses of attackers shown in FIG. The attacker's IP address error received from the SMTP server in this table! There is an error in the hyperlink reference. Register the fake IP address 34.34.34.100 in the main name and IP address comparison table. The fake IP address is an IP address randomly extracted from the attacker list in FIG. Subsequently, when a packet inquiring the domain name smtp.abc.com address is sent from the client registered in the attacker list to the DDNS server, the attacker list is sent using the source IP address 123.123.123.1 of the inquiry as a key. Search for. As a result of searching the attacker list, if 123.123.123.1 is registered, the false IP address column in the domain name-IP address comparison table of FIG. 21 is referred to. Since the attacker is inquiring about the IP address of the smtp.abc.com domain name, the fake IP address 34.34.34.100 is returned as the IP address. The attacker recognizes that the IP address of smtp.abc.comhttp: //www.abc.com is 100.100.100.150/ and that the IP address is 34.34.34.100, so he tries to attack 34.34.34.100. However, 34.34.34.100 is the IP address of another attacker, and the attacker will attack another attacker. As a result, the attacker's attack does not go to the SMTP server, and attacks against the SMTP server can be prevented.

As described above, the security of the server that discloses the IP address and port number is guaranteed. In addition, the security measures are not taken by any SMTP server alone, but by taking the security measures at the DDNS server, not only to one SMTP server, but also to all SMTP servers registered with the DDNS server. On the other hand, unauthorized access can be prevented.

図17に本実施におけるネットワーク構成を示す。HTTPサーバが複数立ち上げられ,悪意のあるユーザを含めた複数のクライアントがネットワークを介して繋がっている。DDNSサーバ1は,HTTPサーバ1,2のドメイン名とIPアドレスとの対を管理しており,HTTPサーバ1,2からIPアドレス変更の要求があると,その都度ドメイン名に対応するIPアドレスを変更する。DDNSサーバ2は,DDNSサーバ1とは物理的に離れた地点に設置され,その周辺に存在するHTTPサーバのドメイン名とIPアドレスとの対を管理している。ハニーポットは,おとりのサーバであり,ユーザが知らずに不正攻撃をしかけると,異常が検知されアラームで管理者に通知する。また,IDS/IPSがHTTPサーバの前段に置かれ,HTTPサーバ宛のパケットを監視する。 FIG. 17 shows a network configuration in this embodiment. Multiple HTTP servers have been set up, and multiple clients including malicious users are connected via the network. The

図22は,図17中に示した,本実施例におけるHTTPサーバ装置を示す。本実施例のHTTPサーバ装置においては,クライアントから送信されたパケットを回線インタフェースにて受信し,そのパケットをパケット処理部内のパケット受信部へ転送する。パケット受信部は該パケットをHTTP処理部へ転送し,HTTP処理部にてクライアントの要求を処理する。HTTP処理部は,処理した結果をパケット送信部へ送信する。該パケットは,その後,回線インタフェースを経由してクライアントヘ返信される。 FIG. 22 shows the HTTP server device in the present embodiment shown in FIG. In the HTTP server device of this embodiment, a packet transmitted from a client is received by a line interface, and the packet is transferred to a packet receiving unit in a packet processing unit. The packet receiving unit transfers the packet to the HTTP processing unit, and the HTTP processing unit processes the client request. The HTTP processing unit transmits the processed result to the packet transmission unit. The packet is then returned to the client via the line interface.

HTTP処理部は,システム関数コールを用いて,定期的に該HTTPサーバのIPアドレスを変更する。これにより,IPアドレスを直接指定して攻撃を仕掛けてくる攻撃者に対して,防御が可能となる。なお,HTTPサーバのIPアドレスは通常公開されておらず,IPアドレスを直接宛先に指定してパケットを送信してくるのは,IPアドレスをランダムに設定して攻撃をしかける悪意のあるクライアントである。悪意のないクライアントは,通常ドメイン名からIPアドレスを割り出してHTTPサーバにアクセスしており,HTTPサーバのIPアドレスが変更されても,その影響を受けない。 The HTTP processing unit periodically changes the IP address of the HTTP server using a system function call. As a result, it is possible to defend against an attacker who attacks directly by specifying an IP address. Note that the IP address of the HTTP server is not normally disclosed, and it is a malicious client who sets an IP address at random and attacks by sending a packet with the IP address directly specified as the destination. . A non-malicious client usually accesses an HTTP server by determining the IP address from the domain name, and is not affected even if the IP address of the HTTP server is changed.

DDNS通知部は,変更後のHTTPサーバのIPアドレスをDDNSサーバ1へ通知する。DDNSサーバ1は,図4に示すドメイン名とIPアドレスとの対照表を保持しており,HTTPサーバから上記データを受信すると,この対照表を更新する。この対照表により,クライアントはドメインをキーとしてIPアドレスを割り出すことができる。ドメイン名からIPアドレスを割り出した後にHTTPサーバにアクセスしているユーザに関しては,HTTPサーバのIPアドレスが変更されても引き続きHTTPサーバへのアクセスが可能である。 The DDNS notification unit notifies the

本発明のDDNSサーバ1では,図6に示す攻撃者の送信元IPアドレス一覧を保持する。このテーブルは,DDNSサーバ2から通知された,攻撃者のIPアドレス一覧を登録する。本実施例では,DDNSサーバ2から通知された攻撃者のIPアドレス123.123.123.1が登録されている。またこのとき,DDNSサーバ1においては図5に示すドメイン名とIPアドレスとの対照表に,偽のIPアドレス100.100.100.150を登録しておく。偽のIPアドレスは予めDDNSにドメイン名を登録する際に登録しておけば良い。偽のIPアドレスとは,ハニーポットのIPアドレス,或いはIDS/IPSを前段に備えたサーバのIPアドレスである。 The

以降,攻撃者リストに登録されたクライアントからDDNSサーバへドメイン名www.abc.comのIPアドレスを問い合わせるパケットが送信されてきた場合,その問い合わせの送信元IPアドレス123.123.123.1をキーとして,攻撃者リストを検索する。攻撃者リストを検索した結果,123.123.123.1が登録されている場合,図5のドメイン名−IPアドレス対照表の偽のIPアドレスの列を参照する。攻撃者は,www.abc.comのドメイン名のIPアドレスを問い合わせているので,偽のIPアドレス100.100.100.150をIPアドレスとして回答する。攻撃者はwww.abc.comhttp://www.abc.comのipアドレスは100.100.100.150/のIPアドレスは100.100.100.150と認識するので,以降100.100.100.150に攻撃を仕掛けようとする。しかし,100.100.100.150はハニーポットのIPアドレスとなっており,攻撃者の攻撃はパケット中継装置には行かず,ハニーポットで詳細に解析されることになる。ハニーポットでトラヒックを詳細に解析することにより,未知の攻撃を新たに検出することも可能である。 Subsequently, when a packet inquiring the IP address of the domain name www.abc.com is sent from the client registered in the attacker list to the DDNS server, the attacker uses the source IP address 123.123.123.1 of the inquiry as a key. Search the list. If 123.123.123.1 is registered as a result of searching the attacker list, the false IP address column in the domain name-IP address comparison table of FIG. 5 is referred to. Since the attacker is inquiring about the IP address of the domain name of www.abc.com, the fake IP address 100.100.100.150 is returned as the IP address. The attacker recognizes that the IP address of www.abc.comhttp: //www.abc.com is 100.100.100.150/ and the IP address of 100.100.100.150, so he tries to attack 100.100.100.150. However, 100.100.100.150 is the IP address of the honeypot, and the attacker's attack does not go to the packet relay device, but is analyzed in detail by the honeypot. It is also possible to newly detect unknown attacks by analyzing traffic in detail with a honeypot.

以上により,IPアドレス,ポート番号を公開しているサーバのセキュリティを保証する。また,任意のHTTPサーバ単独でセキュリティ対策を打つのではなく,DDNSサーバにてセキュリティ対策を打つことで,一つのHTTPサーバだけでなく,該DDNSサーバにドメインを登録している全てのHTTPサーバに対して,不正アクセスの防止が可能となる。 As described above, the security of the server that discloses the IP address and port number is guaranteed. Also, instead of taking security measures with an arbitrary HTTP server alone, by taking security measures with a DDNS server, not only one HTTP server but all HTTP servers registered with the DDNS server are registered. On the other hand, unauthorized access can be prevented.

11 SMTP処理部

12 パケット処理部

13 HTTP処理部

14 DDNS通知部(クライアント)

15 カーネル

16 パケット受信部

17 パケット送信部

18 DDNS処理部

19 カウンタ

21 構成定義管理部

22 SOAP処理部

23 パケット転送部

24 − 26 回線インタフェース

27 − 28 DDNSサーバ

31 ネットワーク

41 − 42 クライント

43 − 44 悪意あるユーザ

45 管理装置

51 ドメイン名−IPアドレス対照表

52 攻撃者リスト

53 真IPアドレス−偽IPアドレス対照表

61 − 64 HTTPサーバ

65 ハニーポット

66 IDS/IPS

67 − 68 SMTPサーバ

71 − 73 パケット中継装置

81 IPパケット

82 DDNSデータ

83 DNSヘッダ

84 ゾーンセクション

85 前提/更新セクション。11

15

67-68 SMTP server 71-73 Packet relay device 81 IP packet 82 DDNS data 83

Claims (12)

Translated fromJapanese前記サーバは,

該サーバのIPアドレスおよびポート番号を公開しているサーバであって、

パケットを送受信する回線インタフェースと該パケットを処理するパケット処理部とを有し,

前記DDNSサーバは,

パケットを送受信する回線インタフェースと該パケットを処理するパケット処理部とを有し,

前記DDNSサーバのパケット処理部は,

前記サーバのドメイン名と該ドメイン名に対応する真のIPアドレスと偽のIPアドレスの対応を記したテーブルと,前記サーバから通知された悪意あるクライアントのIPアドレスが登録された攻撃者リストと、を有し,

前記サーバにおいて、受信パケットが悪意あるクライアントからの受信パケットであると判断した場合に、前記サーバのIPアドレスを変更し、前記変更後の前記サーバのIPアドレスを前記DDNSサーバに通知し、

前記DDNSサーバにおいて、前記変更後の前記サーバのIPアドレスを前記デーブルに登録し、

さらに、前記サーバは、前記悪意あるクライアントであると判断されたクライアントのIPアドレスを前記DDNSサーバに通知し、

前記DDNSサーバにおいて、該通知された悪意あるクライアントのIPアドレスを前記攻撃者リストに登録し、

前記クライアント端末から前記サーバにアクセス要求があった場合に、

前記DDNSサーバは、前記攻撃者リストを検索し、前記クライアント端末のIPアドレスが該攻撃者リストに該当する場合には前記偽のIPアドレスを通知し

前記クライアント端末のIPアドレスが該攻撃者リストに該当しない場合は前記真のIPアドレスを通知することを特徴とするネットワークシステム。In a network system including a server connected to a client terminal via a network and a DDNS server,

The server

A server that publishes the IP address and port number of the server,

A line interface for transmitting and receiving packets and a packet processing unit for processing the packets;

The DDNS server

A line interface for transmitting and receiving packets and a packet processing unit for processing the packets;

The packet processing unit of the DDNS server

A table describing the correspondence between the domain name of the server and a true IP address corresponding to the domain name and a fake IP address, an attacker list in which IP addresses of malicious clients notified from the server are registered, Have

When the server determines that the received packet is a received packet from a malicious client, the server changes the IP address of the server, and notifies the DDNS server of the IP address of the server after the change,

In the DDNS server, register the IP address of the server after the change in the table,

Further, the server notifies the DDNS server of the IP address of the client determined to be the malicious client,

In the DDNS server, register the IP address of the notified malicious client in the attacker list,

When there is an access request from the client terminal to the server,

The DDNS server searches the attacker list, and if the IP address of the client terminal corresponds to the attacker list, notifies the fake IP address, and the IP address of the client terminal enters the attacker list. If not applicable, the true IP address is notified.

前記偽のIPアドレスは、前記ハニーポット、前記IPSまたはIDSを前段に備えたサーバのIPアドレスまたは前記攻撃者リストに登録された悪意あるクライアントのIPアドレスであることを特徴とするネットワークシステム。The network system according to claim 1, further comprising a honeypot or a server equipped with IPS or IDS in the previous stage.

The network system characterized in that the fake IP address is an IP address of a server equipped with the honeypot, the IPS or IDS in the previous stage, or an IP address of a malicious client registered in the attacker list.

前記攻撃者リストに登録するIPアドレスを前記他のDDNSサーバから入手し、登録することを特徴とするネットワークシステム。The network system according to claim 1, further comprising another DDNS server connected thereto,

An IP address to be registered in the attacker list is obtained from the other DDNS server and registered.

パケットを送受信する回線インタフェースと該パケットを処理するパケット処理部とを有し,

前記パケット処理部は,

受信パケットが悪意あるクライアントからの受信パケットであると判断した場合に該サーバの前記IPアドレスを変更し、前記変更後のIPアドレスを前記DDNSサーバに通知し、

さらに、前記悪意あるクライアントからアクセス要求があった場合に、前記DDNSサーバにおいて前記変更後の前記サーバのIPアドレスを前記悪意あるクライアントに通知しないために、前記悪意あるクライアントであると判断されたクライアントのIPアドレスを前記DDNSサーバに通知することを特徴とするサーバ。A server that is connected to a client terminal and a DDNS server via a network and discloses an IP address and a port number,

A line interface for transmitting and receiving packets and a packet processing unit for processing the packets;

The packet processing unit

When it is determined that the received packet is a received packet from a malicious client, the IP address of the server is changed, the changed IP address is notified to the DDNS server,

Further, when there is an access request from the malicious client, the DDNS server does not notify the malicious client of the IP address of the server after the change, so that the client determined to be the malicious client The IP address of the server is notified to the DDNS server.

パケットを送受信する回線インタフェースと該パケットを処理するパケット処理部とを有し,

前記パケット処理部は,

前記サーバのドメイン名と該ドメイン名に対応する真のIPアドレスと偽のIPアドレスの対応を記したテーブルと,悪意あるクライアントのIPアドレスが登録された攻撃者リストと、を有し,

前記サーバにおいて、受信パケットが悪意あるクライアントからの受信パケットであると判断した場合に、前記サーバにおいて変更された前記サーバのIPアドレスを前記サーバからの通知によって前記デーブルに登録し、

前記サーバにおいて前記悪意あるクライアントであると判断されたクライアントのIPアドレスを前記攻撃者リストに登録し、

前記クライアント端末から前記サーバにアクセス要求があった場合に前記攻撃者リストを検索し、

前記クライアント端末のIPアドレスが該攻撃者リストに該当する場合には前記偽のIPアドレスを通知し

前記クライアント端末のIPアドレスが該攻撃者リストに該当しない場合は前記真のIPアドレスを通知することを特徴とするDDNSサーバ。A DDNS server connected via a network to a client terminal and a server that publishes an IP address and port number,

A line interface for transmitting and receiving packets and a packet processing unit for processing the packets;

The packet processing unit

A table describing the correspondence between the domain name of the server and a true IP address corresponding to the domain name and a fake IP address, and an attacker list in which the IP addresses of malicious clients are registered,

In the server, when it is determined that the received packet is a received packet from a malicious client, the server IP address changed in the server is registered in the table by notification from the server,

Registering the IP address of the client determined to be the malicious client in the server in the attacker list;

Search the attacker list when there is an access request to the server from the client terminal,

When the IP address of the client terminal corresponds to the attacker list, the fake IP address is notified. When the IP address of the client terminal does not correspond to the attacker list, the true IP address is notified. A DDNS server characterized by

前記偽のIPアドレスは、前記ハニーポットまたは前記IPS/IDSを前段に備えたサーバのIPアドレスのまたは前記攻撃者リストに登録された悪意あるクライアントのIPアドレスであることを特徴とするDDNSサーバ。The DDNS server according to claim 9, further connected to a server equipped with a honeypot or IPS / IDS in the previous stage,

The DDNS server, wherein the fake IP address is an IP address of a server provided with the honeypot or the IPS / IDS in the previous stage or an IP address of a malicious client registered in the attacker list.

前記攻撃者リストに登録するIPアドレスを前記他のDDNSサーバから入手し、登録することを特徴とするDDNSサーバ。The DDNS server according to claim 9, further connected to another DDNS server,

A DDNS server, wherein an IP address to be registered in the attacker list is obtained from the other DDNS server and registered.

パケットを送受信する複数の回線インタフェースと該パケットを処理するパケット処理部とを有し,

前記パケット処理部は,

前記管理装置から送信されたSOAPメッセージに含まれる構成定義要求に基づき構成定義を設定し、

前記複数の回線インタフェースのうち前記SOAPメッセージが含まれるパケットを受信可能であると設定された回線インタフェース以外の前記複数の回線インタフェースでSOAPメッセージが含まれるパケットを受信した場合に、該パケットは悪意あるクライアントが送信したパケットであると判断し、

該パケット中継装置のIPアドレスを変更し、該変更後の該パケット中継装置のIPアドレスを前記DDNSサーバに通知し、

さらに、該受信パケットを廃棄し、該サーバに前記悪意あるクライアントからアクセス要求があった場合に、前記DDNSサーバにおいて前記変更後の前記サーバのIPアドレスを前記悪意あるクライアントに通知しないために、前記悪意あるクライアントであると判断されたクライアントのIPアドレスを前記DDNSサーバに通知することを特徴とするパケット中継装置。A packet relay apparatus connected to a client terminal, a management apparatus and a DDNS server via a network, having a plurality of line interfaces for transmitting and receiving packets and a packet processing section for processing the packets;

The packet processing unit

Setting a configuration definition based on a configuration definition request included in the SOAP message transmitted from the management device,

When a packet including a SOAP message is received by the plurality of line interfaces other than the line interface set to be able to receive the packet including the SOAP message among the plurality of line interfaces, the packet is malicious. Judge that the packet was sent by the client,

Changing the IP address of the packet relay device, notifying the DDNS server of the IP address of the packet relay device after the change,

Further, when the received packet is discarded and the server receives an access request from the malicious client, the DDNS server does not notify the malicious client of the IP address of the server after the change. A packet relay apparatus that notifies the DDNS server of an IP address of a client that is determined to be a malicious client.

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2007007598AJP2008177714A (en) | 2007-01-17 | 2007-01-17 | Network system, server, ddns server, and packet relay device |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2007007598AJP2008177714A (en) | 2007-01-17 | 2007-01-17 | Network system, server, ddns server, and packet relay device |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| JP2008177714Atrue JP2008177714A (en) | 2008-07-31 |

Family

ID=39704418

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2007007598APendingJP2008177714A (en) | 2007-01-17 | 2007-01-17 | Network system, server, ddns server, and packet relay device |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP2008177714A (en) |

Cited By (23)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2012126433A3 (en)* | 2012-05-25 | 2013-04-18 | 华为终端有限公司 | Access control method and system, and access terminal |

| US20130212676A1 (en)* | 2012-02-09 | 2013-08-15 | Harris Corporation | Mission management for dynamic computer networks |

| US8819818B2 (en) | 2012-02-09 | 2014-08-26 | Harris Corporation | Dynamic computer network with variable identity parameters |

| US8898782B2 (en) | 2012-05-01 | 2014-11-25 | Harris Corporation | Systems and methods for spontaneously configuring a computer network |

| US8898795B2 (en) | 2012-02-09 | 2014-11-25 | Harris Corporation | Bridge for communicating with a dynamic computer network |

| US8935786B2 (en) | 2012-05-01 | 2015-01-13 | Harris Corporation | Systems and methods for dynamically changing network states |

| US8959573B2 (en) | 2012-05-01 | 2015-02-17 | Harris Corporation | Noise, encryption, and decoys for communications in a dynamic computer network |

| US8966626B2 (en) | 2012-05-01 | 2015-02-24 | Harris Corporation | Router for communicating data in a dynamic computer network |

| US9075992B2 (en) | 2012-05-01 | 2015-07-07 | Harris Corporation | Systems and methods for identifying, deterring and/or delaying attacks to a network using shadow networking techniques |

| JP2015154326A (en)* | 2014-02-17 | 2015-08-24 | 富士ゼロックス株式会社 | Information processing apparatus and information processing program |

| US9130907B2 (en) | 2012-05-01 | 2015-09-08 | Harris Corporation | Switch for communicating data in a dynamic computer network |

| JP2015177434A (en)* | 2014-03-17 | 2015-10-05 | 日本電気株式会社 | System and method for malware detection, dns server and name resolution program |

| US9154458B2 (en) | 2012-05-01 | 2015-10-06 | Harris Corporation | Systems and methods for implementing moving target technology in legacy hardware |

| US9264496B2 (en) | 2013-11-18 | 2016-02-16 | Harris Corporation | Session hopping |

| US9338183B2 (en) | 2013-11-18 | 2016-05-10 | Harris Corporation | Session hopping |