JP2004287333A - Distributed computing apparatus and distributed computing system - Google Patents

Distributed computing apparatus and distributed computing systemDownload PDFInfo

- Publication number

- JP2004287333A JP2004287333AJP2003082214AJP2003082214AJP2004287333AJP 2004287333 AJP2004287333 AJP 2004287333AJP 2003082214 AJP2003082214 AJP 2003082214AJP 2003082214 AJP2003082214 AJP 2003082214AJP 2004287333 AJP2004287333 AJP 2004287333A

- Authority

- JP

- Japan

- Prior art keywords

- calculation

- information

- secret

- distributed

- distributed computing

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Granted

Links

- 238000004364calculation methodMethods0.000claimsdescription555

- 238000012545processingMethods0.000claimsdescription91

- 238000000034methodMethods0.000claimsdescription83

- 230000005540biological transmissionEffects0.000claimsdescription57

- 239000006185dispersionSubstances0.000claimsdescription51

- 239000011159matrix materialSubstances0.000claimsdescription42

- 238000012546transferMethods0.000claimsdescription22

- 230000014509gene expressionEffects0.000claimsdescription19

- 238000006243chemical reactionMethods0.000claimsdescription16

- 230000009466transformationEffects0.000claimsdescription6

- 238000011084recoveryMethods0.000claimsdescription3

- 238000004891communicationMethods0.000description126

- 238000010586diagramMethods0.000description50

- 230000000694effectsEffects0.000description9

- 239000013598vectorSubstances0.000description4

- 230000000717retained effectEffects0.000description2

- 125000002066L-histidyl groupChemical group[H]N1C([H])=NC(C([H])([H])[C@](C(=O)[*])([H])N([H])[H])=C1[H]0.000description1

- 239000000203mixtureSubstances0.000description1

- 238000012986modificationMethods0.000description1

- 230000004048modificationEffects0.000description1

Images

Abstract

Description

Translated fromJapanese【0001】

【発明の属する技術分野】

本発明は、例えば、複数の分散計算装置が保持する秘密情報から生成された分散情報を用いる分散計算方法を実施する分散計算システム、及び、この分散計算システムの一部を構成する分散計算装置に関するものである。

【0002】

【従来の技術】

現在、暗号の技術分野では、マルチパーティ・プロトコルと呼ばれる、分散計算方法が実現されている。ここで、一般的なマルチパーティ・プロトコルについて説明する。今、n人のメンバ(n個の演算装置としてもよい)より構成されるネットワークがあるとして、メンバID_mi(i=1,2,…,n)を持つそれぞれのメンバが、他のメンバには知られたくない秘密情報Xi(i=1,2,…,n)を保持しているものとする。ある関数fが与えられたときに、各メンバは各自の秘密情報Xiを秘密にしたまま、その関数Z=f(X1,X2,…,Xn)を計算して、求めるべき値Zを算出しようとする。なお、関数fは、例えば、すべての秘密情報Xiを足し合わせる関数Z=X1+X2+…+Xnであったり、すべての秘密情報Xiのうち最大の値を出力する関数Z=max{X1,X2,…,Xn}であったりする。

【0003】

このように、各メンバが、ネットワーク上で、各自の秘密情報Xi自体を一切漏らさないで、お互いになんらかの通信を行い、最終的に値Zを計算し得る機能を実現するプロトコルを、関数fに関するマルチパーティ・プロトコルと呼ぶ。上記機能は、関数fの計算を行う信頼できる第三者のセンターを設け、各メンバが各自の秘密情報をこのセンターへ秘密に送信することにより実現できるが、ここでは、そのようなセンターがない場合を説明する。

【0004】

図2は、マルチパーティ・プロトコルの概念説明図である。図2の例においては、メンバ(参加者)人数を3人とし、それぞれのメンバID(ID情報)をA,B,Cとし、それぞれが保持する秘密情報をXA,XB,XCとする。メンバID_A,B,C、及び、秘密情報XA,XB,XCなどの値は、ある有限体GF(q)(qは、素数又は素数のべき乗の値)上の値とし、マルチパーティ・プロトコルで分散計算しようとする関数f(XA,XB,XC)内の演算(加算及び乗算)は、有限体GF(q)上の演算とする。以降、特に断りがない限り、演算は、有限体GF(q)上で行うものとする。

【0005】

関数f(XA,XB,XC)のマルチパーティ・プロトコルによる分散計算を行う際に、まず、各メンバは、自分の保持する秘密情報を(k,n)しきい値秘密分散法で分散する(図2に符号▲1▼で示される処理)。(k,n)しきい値秘密分散法は、情報Xをn個に分散させ、そのn個の分散情報のうちk個(k≦n)の分散情報が集まれば、情報Xを復元することができ、k−1個以下の分散情報しか集まらないときには、情報Xについてなんら知ることができない、といった秘密分散法である。図2の場合には、nは3であり、kは2又は3である。

【0006】

次に、各メンバは、自分の秘密情報を分散した分散情報をそれぞれ他のメンバに配布する(図2に符号▲2▼で示される処理)。これらの分散情報を配布する際には、どの2人のメンバ間にも、その2人のメンバ以外には通信内容を秘密とすることができる秘密通信路が確立されているものとする。次に、それら配布された分散情報を用いて、関数f(XA,XB,XC)で定められる計算方法で、各メンバが分散計算を行う(図2に符号▲3▼で示される処理)。この分散計算の際には、各メンバ同士が情報交換を行うこともある。この各メンバが保持する分散計算の計算結果Z’A,Z’B,Z’Cはそれぞれ、最終的な計算結果Z=f(XA,XB,XC)を秘密分散した分散情報となっている。したがって、最終的に、各メンバが持っている分散計算の計算結果Z’A,Z’B,Z’Cを集め、(k,n)しきい値秘密分散法の秘密再構成を行うと、最終的な計算結果Zを得ることができる(図2の符号▲4▼で示される処理)。

【0007】

次に、図2に示されるマルチパーティ・プロトコルを、n人のメンバに拡張した場合について説明する。各メンバのメンバIDをmi(i=1,2,…,n)、メンバIDがmiであるメンバの保持する秘密情報をXi(i=1,2,…,n)とする。各メンバは、各自が保持する秘密情報を(k,n)しきい値秘密分散法で分散する。ここでの(k,n)しきい値秘密分散法は、Shamir法(シャミア法:Shamir’s method)(例えば、非特許文献1参照)を用いるものとする。

【0008】

メンバIDがmiであるメンバは、次式(1)のようなk−1次多項式hxi(x)を生成し、この式を用いて秘密情報を分散する。

【数7】

上記式(1)において、Rxi,1,Rxi,2,…,Rxi,k−1は、メンバIDがmiであるメンバが決める乱数であり、有限体GF(q)上の値からk−1個選択されたものである。

【0009】

メンバIDがmiであるメンバで計算され、メンバIDがmp(p=1,2,…,n)であるメンバに配布される分散情報を、Yi,pと表わす場合に、分散情報Yi,pは、上記式(1)の関数を用いて、次式(2)のように計算することができる。

【数8】

【0010】

各メンバが他のメンバから分散情報を受け取ると、結果として、メンバIDがmiであるメンバは、n個の分散情報Y1,i,Y2,i,…,Yn,iを保持することになる。これら各メンバが保持する分散情報Y1,i,Y2,i,…,Yn,iを用いて、すなわち、各メンバが協力して、所望の分散計算Z=f(X1,X2,…,Xn)を行う。

【0011】

ここでは、各メンバが行う分散計算として、分散加算の場合と分散乗算の場合を説明する。上記式(1)に示されるような多項式を用いて、秘密情報A及びBを秘密分散させ、メンバIDがmiであるメンバが、分散情報ai及びbiを既に持っている状態を考える。この場合、秘密情報A及びBと分散情報ai及びbiとの関係は、次式(3)及び(4)のようになる。

【数9】

ここで、RA,j(j=1,2,…,k−1)及びRB,j(j=1,2,…,k−1)は乱数である。

【0012】

各メンバが分散情報ai及びbiから計算を行って、秘密情報C(=A+B)を秘密分散させた値ciをメンバIDがmiであるメンバが持つようにする計算処理を「分散加算」と呼ぶ。また、各メンバが分散情報ai及びbiから計算を行って、秘密情報C(=A×B)を秘密分散させた値ciをメンバIDがmiであるメンバが持つようにする計算処理を「分散乗算」と呼ぶ。さらに、ある定数Dと秘密情報Aとの乗算結果C(=D×A)を秘密分散させた値ciをメンバIDがmiであるメンバが持つようにする計算処理を「分散定数乗算」と呼ぶ。上記のような、任意の分散情報の分散加算、分散定数乗算、及び、分散乗算が可能になると、加算、定数乗算、及び、乗算を含む任意の関数Z=f(X1,X2,…,Xn)は、分散計算が可能となる。以降では、上記式(1)のような多項式により秘密情報A及びBを秘密分散させ、各メンバが、分散情報ai及びbiを既に持っている状態を考え、各メンバが分散情報ai及びbiから計算を行って、C=f(A,B)を秘密分散させた値ciを求める処理を説明する。

【0013】

まず、マルチパーティ・プロトコルにおける分散加算(加算計算)を次式(5)を用いて説明する。

C=f(A,B)=A+B …(5)

メンバIDがmiであるメンバは、すでに秘密情報A及びBの分散情報ai及びbiを持っているものとする。これら分散情報ai及びbiは、任意のメンバの秘密情報の分散情報(Y1,i,Y2,i,…,Yn,i)のいずれかでもよいし、分散計算した途中結果の値でもよい。分散加算においては、分散情報同士の足し算を行うことで、計算結果Cの分散情報ci(i=1,2,…,n)を得ることができる。例えば、メンバIDがmiであるメンバは、次式(6)のような計算を行い、計算結果ciを得る。

ci=ai+bi …(6)

【0014】

次に、マルチパーティ・プロトコルにおける分散定数乗算(定数乗算計算)を次式(7)を用いて説明する。

C=f(A)=D×A …(7)

ここで、Dは、有限体GF(q)上の定数であり、どのメンバにも既知な値とする。例えば、メンバIDがmiであるメンバは、次式(8)のような計算を行い、計算結果ciを得る。

ci=D×ai …(8)

【0015】

次に、マルチパーティ・プロトコルにおける分散乗算(乗算計算)を次式(9)を用いて説明する。

C=f(A,B)=A×B …(9)

分散乗算においては、次の2通りの方法があり、ここでの説明では、それらの方式をそれぞれ方式▲1▼、方式▲2▼と記述することにする。方式▲1▼では、各メンバは、次のようなステップS101〜S103を行う。ここでは、メンバIDがmiであるメンバが実行する処理を記述する。ステップS101において、分散情報同士の乗算ci,i=ai×biを行う。

【0016】

次のステップS102において、メンバIDがmp(p=1,2,…,nであり、p≠iであるもの。)である他のメンバの値との乗算ai×bp及びap×biの結果に相当するものが得られるように通信及び計算処理をする。すなわち、次式(10)となるような、メンバIDがmiであるメンバが乗算結果ci,pを持つことができ、メンバIDがmpであるメンバが乗算結果cp,iを持つことができるように、計算と通信を行う。

ai×bp+ap×bi=ci,p+cp,i …(10)

このように、他のメンバとの情報のやりとりを行うことにより、他のメンバの値との乗算ai×bp及びap×biの結果に相当する式(10)が得られるようにするが、他のメンバの値ap及びbpが分からないように、また、自分の値ai及びbiが、他のメンバに分からないように、紛失通信を行う。「紛失通信」とは、送信側が、M個の情報を符号化(暗号化)して送信するが、受信側においては、そのうち一つしか受け取る(意味のあるように復号が可能となる)ことができず、また、送信側においては、受信側がどの情報を受け取った(意味のあるように復号が可能となった)かを知ることができない通信方法をいう。

【0017】

次の、ステップS103においては、ステップS102の結果に、メンバIDから計算される係数rpを乗算して足し合わせることにより、次式(11)及び(12)で示される、乗算結果Cの分散情報ci(i=1,2,…,n)を得る。

【数10】

【0018】

また、方式▲2▼では、各メンバは、次のようなステップS201〜S205を行う。ここでは、メンバIDがmiであるメンバが実行する処理を記述する。ステップS201において、分散情報同士の乗算c’i=ai×biを行う。

【0019】

次のステップS202において、ステップS201で求めたc’iを(k’,n)しきい値秘密分散法を用いて分散し、分散情報c’i,p(p=1,2,…,nでp≠iであるもの)をメンバIDがmpである他のメンバへ配布する。また、他のメンバから、分散情報c’p,i(p=1,2,…,nでp≠iであるもの)を受け取る。

【0020】

次のステップS203において、C’i=(c’1,i、c’2,i、…、c’n,i)に変換行列EPE−1を掛け合わせることにより、Di=(d1,i、d2,i、…、dn,i)に変換する。行列Eは、メンバIDから計算される行列であり、

E=(eij)=(mij−1) (i,j=1、2、…、n)

となるようなn×n行列であり、その逆行列をE−1とする。また、行列Pは、次式のようにベクトルのk+1番目以降の値を0とするような変換を行うn×n行列である。

P(x1、x2、…、xn)t

=(x1、x2、…、xk、0、…、0) …(80)

【0021】

次のステップS204において、ステップS203で求めたdp,i(p=1,2,…,nでp≠iであるもの)を、メンバIDがmpである他のメンバへ配布する。また、他のメンバから、計算結果di,p(p=1,2,…,nでp≠iであるもの)を受け取る。

【0022】

次のステップS205において、ステップS203、S204で得たdi,p(p=1,2,…,n)を分散情報として、(k’、n)しきい値秘密分散法の秘密再構成を行うことにより、乗算結果Cの分散情報ci(i=1、2、…、n)を得る。

【0023】

このように分散乗算においては、分散加算の場合のように簡単には計算できないが、紛失通信を用いると計算可能となる。上記のように、各メンバ同士が秘密通信、紛失通信を行って計算処理をすると、入力値を公開せずに、与えられた関数f(加算と乗算で構成される関数)の計算を行うことができる。

【0024】

Shamir法に代表される通常の(k,n)しきい値秘密分散法においては、秘密情報をn個の分散情報に符号化し、k(≦n)個以上の分散情報が集まれば、もとの秘密情報を復元することができるが、k−1個以下であると、その秘密情報については全く知ることができないという性質を、多項式補間を用いることにより実現している。

【0025】

具体的には、次式(13)のようなk−1次多項式hS(x)を用いてもとの秘密情報を分散する。

【数11】

ここで、Sは、もとの秘密情報であり、RS,1,RS,2,…,RS,k−1は、分配者が決める乱数である。

【0026】

分配するn人の各メンバには、メンバIDとして、m1,m2,…,mnが付与されているものとし、メンバID_mi(i=1,2,…,n)に対する分散情報Siは、上記式(13)を用いて、次式(14)のように計算することができる。

【数12】

【0027】

ここでは、メンバID_mi(i=1,2,…,n)、秘密情報S、分散情報Si(i=1,2,…,n)、乱数RS,1,RS,2,…,RS,k−1などの値は、それぞれ、ある有限体GF(q)(qは、素数又は素数のべき乗の値)上の値とし、演算(加算及び乗算)は、それぞれ、有限体GF(q)上の演算とする。また、上記式(13)より、次式(15)という関係式が成り立つ。

hS(0)=S …(15)

【0028】

もとの秘密情報Sを、各メンバに配布した分散情報から再構成する場合には、分散情報を分配したメンバのうち、t人(k≦t)を集めてきて、そのメンバIDと分散情報を持ち寄り、次式(16)及び(17)で計算することで達成できる。

【数13】

ここで、m’1,m’2,…,m’tは、集まったメンバのメンバIDであり、S’1,S’2,…,S’tは、集まったメンバが保持する分散情報である。

【0029】

このShamir法に代表される通常の(k,n)しきい値秘密分散法においては、もとの秘密情報Sとその分散情報Si(i=1,2,…,n)は、ともに有限体GF(q)上の値であり、分散情報Si(i=1,2,…,n)の情報量は、もとの秘密情報Sの情報量よりも小さくすることができない性質がある。

【0030】

【非特許文献1】

岡本龍明他、「現代暗号」(産業図書)、第214−216ページ及び第227−236ページ

【非特許文献2】

ジー・アール・ブラクレイ及びキャサリン・メドウズ、「セキュリティ・オブ・ランプ・スキームズ」、プロスィージャ・オブ・クリプト’88、レクチャー・ノーツ・イン・コンピュータ・サイエンス403、スプリンガー・ベルラグ、、第242−268ページ、1990年(G.R.BLAKLEY AND CATHERINE MEADOWS,“SECURITY OF RAMP SCHEMES”, PROC. OF CRYPTO ’88, LECTURE NOTES IN COMPUTER SCIENCE 403, SPRINGER−VERLAG, pp. 242−268 (1990)

【0031】

【発明が解決しようとする課題】

しかしながら、上記した従来のマルチパーティ・プロトコルによる分散計算においては、通常の(k,n)しきい値秘密分散法を用いて、それぞれの秘密情報の秘密分散を行っているため、各メンバにおける分散計算においては、その秘密情報と同じ情報量、すなわち、同じ大きさの有限体上における演算を行う必要がある。このため、秘密情報をn人に分散して演算しているにもかかわらず、メンバそれぞれの分散演算処理における、演算量、演算回路に必要な回路規模、演算に必要な記憶容量、演算時間等の演算コストを下げることができないといった問題があった。

【0032】

そこで、本発明は上記したような従来技術の課題を解決するためになされたものであり、その目的は、分散計算における演算量を低減することができる分散計算装置及び分散計算システムを提供することである。

【0033】

【課題を解決するための手段】

本発明に係る分散計算装置は、ランプ型(L,k,n)しきい値秘密分散法により1又は複数個(通常は2個以上であるが、1個の場合も有りうる。)の秘密情報から生成された分散情報を用いて、分散計算する分散計算手段を有し、この分散計算装置が保持するメンバIDをmp(p≦n)とし、上記分散計算手段が分散計算に用いる分散情報をYpとしたときに、上記分散情報は、有限体GF(q)をL次拡大した拡大体で生成元がαである拡大体GF(qL)上の値を次式X=ΣXjαj;0≦j≦L−1を満たすXとするときに、次式hX(Ij)=Xj;0≦j≦L−1を満たすk−1次の有限体GF(q)上の多項式hX(x)を生成し、上記多項式hX(x)から、Yp=hX(mp)なる有限体GF(q)上の値を計算することによって生成された情報であることを特徴としている。

【0034】

また、本発明に係る他の分散計算装置は、ランプ型(L,k,n)しきい値秘密分散法により、秘密情報から分散情報を生成する秘密分散計算手段を有し、上記秘密分散計算手段が、上記分散情報が配布される他の分散計算装置が保持するメンバIDをmp(p≦n)とし、メンバIDがmpである上記分散情報をYpとし、有限体GF(q)をL次拡大した拡大体で生成元がαである拡大体GF(qL)上の値を次式X=ΣXjαj;0≦j≦L−1を満たすXとするときに、次式hX(Ij)=Xj;0≦j≦L−1を満たすk−1次の有限体GF(q)上の多項式hX(x)を生成する多項式生成手段と、上記多項式hX(x)から、Yp=hX(mp)なる有限体GF(q)上の値を計算することによって生成する分散情報生成手段とを有することを特徴としている。

【0035】

また、本発明に係る他の分散計算装置は、ランプ型(L,k,n)しきい値秘密分散法により1又は複数個(通常は2個以上であるが、1個の場合も有りうる。)の秘密情報から生成された分散情報を用いて、分散計算する分散計算手段を有し、この分散計算装置が保持するメンバIDをmp(p≦n)とし、上記分散計算手段が分散計算に用いる分散情報をYpとしたときに、上記分散情報は、

有限体GF(q)をL次拡大した拡大体で生成元がαで生成多項式がg(x)である拡大体GF(qL)上の値を次式

X=ΣXj αj;0≦j≦L−1

で表されるXとし、RX,j(0≦j≦k−L−1)を乱数とするときに、次式

【数14】

で表されるk−1次の有限体GF(q)上の多項式hX(x)を生成し、

上記多項式hX(x)から、

Yp=hX(mp)

なる有限体GF(q)上の値を計算することによって生成された情報であることを特徴としている。

【0036】

また、本発明に係る他の分散計算装置は、ランプ型(L、k、n)しきい値秘密分散法により、秘密情報から分散情報を生成する秘密分散計算手段を有し、上記秘密分散計算手段が、上記分散情報が配布される補記あの分散計算装置が保持するメンバIDをmp(p≦n)とし、メンバIDがmpである上記分散情報をYpとし、有限体GF(q)をL次拡大した拡大体で生成元がαで生成多項式がg(x)である拡大体GF(qL)上の値を次式

X=ΣXj αj;0≦j≦L−1

で表されるXとし、RX,j(0≦j≦k−L−1)を乱数とするときに、次式

【数15】

で表されるk−1次の有限体GF(q)上の多項式hX(x)を生成する多項式生成手段と、上記多項式hX(x)から、Yp=hX(mp)なる有限体GF(q)上の値を計算することによって生成する分散情報生成手段とを有することを特徴としている。

【0037】

【発明の実施の形態】

本発明においては、従来技術のマルチパーティ・プロトコルによる分散計算において用いていた、Shamir法に代表される通常の(k,n)しきい値秘密分散法に代えて、ランプ型(L,k,n)しきい値秘密分散法を用いる。それにより、各メンバに必要な演算は、もとの秘密情報の有限体の大きさよりも小さい有限体上で行うことができ、演算コストを下げることができる。

【0038】

先ず、ランプ型(L,k,n)しきい値秘密分散法について説明する。Shamir法に代表される通常の(k,n)しきい値秘密分散法は、n個の分散情報の内のk−1個の分散情報しか集まらない場合には、その分散情報のもとの秘密情報については、全く知ることができない方法である。これに対し、ランプ型(L,k,n)しきい値秘密分散法は、あるパラメータL(1≦L≦k≦n)を導入し、各分散情報Si(i=1,2,…,n)の情報量を、もとの秘密情報Sの1/Lに減らすことにより、n個の分散情報の内のk−d(1≦d≦L−1)個の分散情報が集まったときには、k個の分散情報が集まっていなくても、もとの秘密情報についての何らかの情報が漏れる性質を持つ。

【0039】

Shamir法をランプ型に拡張した方式は、例えば、上記非特許文献2に記載されている。その方式においては、まず、もとの秘密情報Sは、次式(18)で示されるようなベクトル値とする。

S=(S0,S1,…,SL−1) …(18)

また、S0,S1,…,SL−1はそれぞれ、有限体GF(q)上の値とし、RS2,0,RS2,1,…,RS2,k−L−1はそれぞれ、分配者が決める乱数で有限体GF(q)上の値である。また、予め、I0,I1,…,Ik−1のk個の有限体GF(q)上の値を決めておく。そして、次式(19)及び(20)のようなk−1次多項式hS2(x)を用いて秘密情報を秘密分散する。

【0040】

【数16】

【0041】

分散情報が配布されるn人の各メンバには、メンバIDとして、m1,m2,…,mnが付与されているものとし、メンバID_mi(i=1,2,…,n)に対する分散情報Xiは、次式(21)のように計算する。

Xi=hS2(mi) …(21)

【0042】

ここでは、演算(加算及び乗算)は、それぞれ、有限体GF(q)上の演算とする。したがって、分散情報Xiは、有限体GF(q)上の値である。以降、特に断りがない限り、演算は、有限体GF(q)上で行うものとする。また、上記式(19)より、次式(22)の関係式が成り立つ。

hS2(I0)=S0

hS2(I1)=S1

…

hS2(IL−1)=SL−1 …(22)

【0043】

各メンバに配布した分散情報Xiから、もとの秘密情報S=(S0,S1,…,SL−1)を再構成する場合には、分散情報を分配したメンバのうち、k人以上のt人(k≦t)のメンバを集めてきて、そのメンバIDと分散情報を持ち寄り、次式(23)及び(24)で計算すると、もとの秘密情報S=(S0,S1,…,SL−1)を求めることができる。なお、次式(23)及び(24)において、m’1,m’2,…,m’tは、集まったメンバのメンバIDであり、X’1,X’2,…,X’tは、メンバIDがm’1,m’2,…,m’tであるメンバの保持する分散情報である。

【0044】

【数17】

【0045】

【数18】

【0046】

このランプ型(L,k,n)しきい値秘密分散法においては、もとの秘密情報S=(S0,S1,…,SL−1)は、その分散情報Xi(i=1,2,…,n)のL倍の情報量を持つことができる。すなわち、ランプ型(L,k,n)しきい値秘密分散法には、分散情報Xi(i=1,2,…,n)の情報量を、もとの秘密情報Sの情報量の1/Lとすることができる性質がある。

【0047】

≪第1の実施形態≫

[第1の実施形態の構成]

本発明の第1の実施形態においては、n人のメンバ(n個の分散計算装置としてもよい)が、それぞれ秘密情報を持ち、それらの秘密情報を引数とした関数fの計算結果を求めるため、分散計算を行う場合を説明する。n人のメンバには、メンバを識別するための情報であるメンバIDとして、m1,m2,…,mnが割り当てられている。メンバID_mi(i=1,2,…,n)は、それぞれ有限体GF(q)(qは、素数又は素数のべき乗)上の値である。

【0048】

また、メンバIDがmi(i=1,2,…,n)であるメンバは、秘密情報Xi(i=1,2,…,n)を持っているものとする。ここで、メンバが保持する秘密情報Xi(i=1,2,…,n)は、有限体GF(q)のL次拡大体GF(qL)上の値であり、有限体GF(q)上の値Xi,0,Xi,1,…,Xi,L−1で表すことができる。有限体GF(q)をL次拡大して拡大体GF(qL)を生成したときの生成多項式(既約多項式)をg(x)とし、g(x)=0の解の一つをαとすると、秘密情報Xiは、次式(25)で記述することができる。

Xi=Xi,0+Xi,1α+…+Xi,L−1αL−1 …(25)

また、秘密情報Xiは、ベクトル表現を用いて、次式(26)のように記述することができる。

Xi=(Xi,0,Xi,1,…,Xi,L−1) …(26)

【0049】

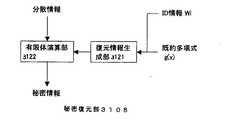

図1は、第1の実施形態に係る分散計算方法を実施する構成(分散計算システム)を示すブロック図である。第1の実施形態においては、加算のみから構成されている関数を用いた分散計算を行う。図1に示されるように、第1の実施形態の分散計算方法(マルチパーティ・プロトコル)を実施する構成は、n個(2≦n)の分散処理部(分散計算装置)101−i(i=1,2,…,n)と、秘密再構成計算部102と、個々の分散処理部101−i(i=1,2,…,n)の秘密通信路103とを有する。各分散処理部101−i(i=1,2,…,n)は、メンバIDがmiであるメンバが担当する演算を実行する。n個の分散処理部101−i(i=1,2,…,n)からの出力が、秘密再構成計算部102への入力となる。

【0050】

分散処理部101−i(i=1,2,…,n)(分散処理部の全体を示す場合には、符号101を用いる。)は、各メンバが分散計算する部分である。分散処理部101は、図2に符号▲1▼で示される秘密情報の分散を行ったり、図2に符号▲3▼で示される分散計算を行う。各分散処理部101−i(i=1、2,…,n)は、他の分散処理部101−p(p=1,2,…,nであり、p≠iであるもの)と秘密通信路103で接続されている。この秘密通信路103は、通信している2人のメンバ以外には通信内容を秘密とすることができるような通信路である。また、各分散処理部101−i(i=1、2,…,n)からの出力は、秘密再構成計算部102へ入力される。

【0051】

秘密再構成計算部102は、各メンバの分散処理部101−i(i=1,2,…,n)からの出力を受け取り、受け取ったn個の値を、n個の分散情報としたときの秘密の再構成を行う計算をし、その再構成されたもとの秘密を出力する。秘密再構成計算部102に入力されるn個の分散情報は、ランプ型(L,k,n)しきい値秘密分散法で分散されている情報である。

【0052】

図3は、図1の秘密再構成計算部102の構成を示すブロック図である。図3に示されるように、秘密再構成計算部102は、線形結合部201を有する。線形結合部201は、秘密再構成計算部102への入力を受け取り、メンバID_miから計算される係数を用いて、それらの入力の線形結合計算を行い、その計算結果を出力する。線形結合部201からの出力が、秘密再構成計算部102の出力となる。ここで、各メンバの分散処理部101−i(i=1,2,…,n)から出力される値(すなわち、秘密再構成計算部102へ入力される値)をZ’i(i=1,2,…,n)とし、メンバID_miから計算される係数をr0,i,r1,i,…,rL−1,i(i=1,2,…,n)とする。このとき、秘密再構成計算部102は、次式(27)及び(28)の計算を行い、その結果Z=(Z0,Z1,…,ZL−1)を出力する。

【0053】

【数19】

【0054】

【数20】

【0055】

上記式(27)及び(28)における各演算は、有限体GF(q)上で行う。なお、以降の説明においては、断りがない限り、演算は、有限体GF(q)上で行うものとする。

【0056】

各メンバの分散処理部101−i(i=1,2,…,n)における処理は、各メンバがそれぞれ他のメンバにはその処理の内容が分からないように行う。秘密再構成計算部102における処理は、処理を統合するセンター(すなわち、センターが管理する演算装置)のようなものが行ってもよいし、集まったメンバのうち、だれか1人、又は、複数人(すなわち、集まったメンバのいずれかが管理する演算装置)で行ってもよい。ただし、計算結果Zを必要としているメンバが行うのが望ましい。

【0057】

図4は、図1の分散処理部101−i(i=1,2,…,n)の構成を示すブロック図である。図4に示されるように、分散処理部101−iは、秘密情報記憶部301−iと、秘密分散計算部302−iと、送信部303−iと、受信部304−iと、分散計算部305−iとを有する。秘密情報記憶部301−iからの出力が秘密分散計算部302−iへ入力され、秘密分散計算部302−iからの出力が送信部303−i及び分散計算部305−iへ入力される。送信部303−iは、秘密通信路103へ情報を送信する。また、秘密通信路103から受け取る情報は、受信部304−iへ入力され、受信部304−iからの出力が分散計算部305−iへ入力される。分散計算部305−iからの出力が、分散処理部101−iの出力となる。

【0058】

秘密情報記憶部301−iは、メンバIDがmiであるメンバが保持する秘密情報Xiを保持しており、この秘密情報Xiを秘密分散計算部302−iへ出力する。メンバが保持する秘密情報(すなわち、秘密情報記憶部301−iに保持されている秘密情報)Xiは有限体GF(q)のL次拡大体GF(qL)上の値であり、生成元α及び有限体GF(q)上の値Xi,0,Xi,1,…,Xi,L−1を用いて、次式のように記述することができる。

Xi=Xi,0+Xi,1α+…+Xi,L−1αL−1

【0059】

秘密分散計算部302−iへは、メンバIDがmiであるメンバが保持する秘密情報Xiが入力される。秘密分散計算部302−iは、入力された秘密情報Xiをランプ型(L,k,n)しきい値秘密分散法(L≦k≦n)を用いて分散し、送信部303−i、及び、秘密通信路103を経由して他のメンバに配布する。メンバが保持する秘密情報Xiは拡大体GF(qL)上の値である。秘密分散計算部302−iで生成される分散情報をYi,p(p=1,2,…,n)とすると、自分自身に対する分散情報Yi,iは、分散計算部305−iへ出力され、その他の分散情報Yi,p(p=1,2,…,nであり、p≠iであるもの)は送信部303−iへ出力される。メンバが保持する秘密情報Xiは拡大体GF(qL)上の値であり、その分散情報Yi,pは、その有限体GF(q)上の値である。

【0060】

送信部303−iは、秘密分散計算部302−iからの出力Yi,p(p=1,2,…,nであり、p≠iであるもの)を受け取り、それを秘密通信路103を通して他の各メンバ(メンバIDがmp(p=1,2,…,nであり、p≠iであるもの)であるメンバ)に送信する。なお、Yi,pは、メンバIDがmiであるメンバからメンバIDがmpであるメンバに送信される分散情報である。

【0061】

受信部304−iは、他の各メンバの送信部303−p(p=1,2,…,nであり、p≠iであるもの)から送信される情報Yp,i(p=1,2,…,nであり、p≠iであるもの)を受け取り、それを分散計算部305−iへ出力する。なお、Yp,iは、メンバIDがmpであるメンバからメンバIDがmiであるメンバに送信される分散情報である。

【0062】

分散計算部305−iは、秘密分散計算部302−iから、秘密情報Xiの分散情報であるYi,iを受け取る。さらに、受信部304−iから、他のメンバから配布された、秘密情報Xp(p=1,2,…,nであり、p≠iであるもの)の分散情報Y1,i,Y2,i,…,Yn,i(分散情報Yi,i以外のもの)を受け取る。分散計算部305−iは、受け取ったn個の分散情報Yp,i(p=1,2,…,n)を用いて分散計算を行い、求めるべき計算結果(最終の計算結果)Zの分散情報(中間の計算結果)Z’iを出力する。

【0063】

分散計算部305−iは、関数Z=f(X1,X2,…,Xn)に従った演算をするために、一つ若しくは複数の分散加算部を有する。例えば、

Z=f(X1,X2,…,Xn)=X1+X2+…+Xn

(すなわち、秘密情報の総和)を計算させようとする場合には、分散計算部305−iは、図6に示されるような構成(n−1個の分散加算部501−1,501−2,…,501−(n−1)からなる)になる。また、

Z=f(X1,X2,…,Xn)=XM+XN

(すなわち、ある特定の秘密情報の和)を計算させようとする場合には、分散計算部305−iは、図7に示されるような構成(1個の分散加算部601からなる)になる。

【0064】

図5は、第1の実施形態における秘密分散計算部302−i(i=1,2,…,n)の構成を示すブロック図である。図5に示されるように、秘密分散計算部302−iは、多項式生成部401−iと、分散情報生成部402−iとを有する。また、多項式生成部401−iは、乱数生成部403−iと、(k−1)次多項式生成部404−iとを有する。秘密分散計算部302−iへの入力は、多項式生成部401−iへ入力され、多項式生成部401−iからの出力が、分散情報生成部402−iへ入力される。分散情報生成部402−iからの出力が、秘密分散計算部302−iからの出力となる。また、多項式生成部401−iへの入力は、(k−1)次多項式生成部404−iへ入力され、乱数生成部403−iからの出力も(k−1)次多項式生成部404−iへ入力される。(k−1)次多項式生成部404−iからの出力が、多項式生成部401−iからの出力となる。

【0065】

多項式生成部401−iは、L個の有限体GF(q)上の値Xi,0,Xi,1,…,Xi,L−1を受け取り、それらの値から、次式(29)を満たすk−1次多項式hXi(x)を生成し、その生成した多項式hXi(x)を表現する情報を出力する。

hXi(I0)=Xi,0

hXi(I1)=Xi,1

…

hXi(IL−1)=Xi,L−1 …(29)

ただし、I0,I1,…,IL−1は、メンバIDと重複しない値で、予め決められている有限体GF(q)上の値とする。

【0066】

分散情報生成部402−iは、多項式hXi(x)を受け取り、次式(30)で示す有限体GF(q)上のn個の値Yi,p(p=1,2,…,n)を生成して出力する。

Yi,p=hXi(mp) …(30)

ここで、p=1,2,…,nであり、Yi,pは、メンバIDがmiであるメンバからメンバIDがmpであるメンバに対して配布される分散情報を示す。

【0067】

乱数生成部403−iは、有限体GF(q)上のk−L個の乱数RXi,0,RXi,1,…,RXi,k−L−1を生成して出力する。

【0068】

(k−1)次多項式生成部404−iは、秘密分散計算部302−iへの入力であるメンバが保持する秘密情報Xi、及び、乱数生成部403−iからの乱数RXi,0,RXi,1,…,RXi,k−L−1を受け取り、次式(31)及び(32)で示されるようなk−1次多項式hX(x)を生成し、その生成した多項式hX(x)を表現する情報を出力する。

【0069】

【数21】

【0070】

なお、メンバが保持する秘密情報Xiは拡大体GF(qL)上の値であり、前述したように、生成元α及び有限体GF(q)上の値Xi,0,Xi,1,…,Xi,L−1を用いて

Xi=Xi,0+Xi,1α+…+Xi,L−1αL−1

の形で記述することができる。また、上記式(31)及び(32)は、メンバIDがmiであるメンバの(k−1)次多項式生成部404−iが生成する多項式hX(x)である。

【0071】

図8は、図6又は図7の分散加算部501又は601の構成を示すブロック図である。図8を用いて、分散計算部305−iの構成要素となる、分散加算部501又は601の構成を説明する。図8に示されるように、分散加算部501又は601は、加算部701を有する。加算部701は、2つの入力(有限体GF(q)上の値)を受け取り、それらの有限体GF(q)上の加算をした値を出力する。入力値をa及びbとすると、その出力cは、次式(33)のようになる。

c=a+b …(33)

上記式(33)は、有限体GF(q)上の演算(加算)である。

【0072】

分散情報a及びbは、それぞれ、ランプ型(L,k,n)しきい値秘密分散法の秘密再構成式(上記式(27)及び(28))を行うと、拡大体GF(qL)上の値

A=(A0,A1,…,AL−1)

B=(B0,B1,…,BL−1)

になる。ここで、A0,A1,…,AL−1,B0,B1,…,BL−1はそれぞれ、有限体GF(q)上の値である。分散加算部501又は601から出力される分散情報cは、ランプ型(L,k,n)しきい値秘密分散法の秘密再構成を行うと、

C=A+B …(34)

となる拡大体GF(qL)上の値C=(C0,C1,…,CL−1)となる。ここで、C0,C1,…,CL−1はそれぞれ、有限体GF(q)上の値である。上記式(34)は、拡大体GF(qL)上の演算(加算)である。

【0073】

[第1の実施形態の動作]

図9は、第1の実施形態に係る分散計算方法を実施する構成(分散計算システム)の動作を示すフローチャートである。分散計算を行うための各メンバはn人であり、メンバIDがmi(i=1,2,…,n)であるメンバは、秘密情報Xiを持っている。メンバID_miは有限体GF(q)上の値であり、秘密情報Xiは拡大体GF(qL)上の値である。また、メンバID_mi(i=1,2,…,n)は、メンバ全員に公開されている。分散計算に用いる有限体GF(q)、ランプ型秘密分散法のパラメータL、有限体GF(q)から拡大体GF(qL)へ拡大するのに用いる既約多項式g(x)、その生成元α、及び、分散計算させたい関数f(X1,X2,…,Xn)は、予め決められているものとする。関数f(X1,X2,…,Xn)は、拡大体GF(qL)上の演算で、第1の実施形態においては、拡大体GF(qL)上の加算(例えば、XA+XB)のみで構成されているものとする。

【0074】

図9に示されるように、まず、各メンバが保持する秘密情報を、ランプ型(L,k,h)秘密分散法を用いて分散し、他のメンバに配布する(ステップS801)。ステップS801は、図4の秘密分散計算部302−iにおける動作を示しており、メンバIDがmi(i=1,2,…,n)である各メンバの保持する秘密情報Xiから、上記式(30)を用いて、分散情報Yi,p(p=1,2,…,n)を計算し、メンバIDがmpであるメンバに対して配布する。

【0075】

次に、各メンバは、自分自身の秘密情報の分散情報、及び、他のメンバから配布された分散情報を用いて、関数fの分散計算を行う(ステップS802)。ステップS802は、図4の分散計算部305−iにおける動作を示しており、メンバIDがmi(i=1,2,…,n)である各メンバは、関数f(X1,X2,…,Xn)で指示される通りの分散計算を行う。例えば、

f(X1,X2,…,Xn)=XA+XB

である場合には、メンバIDがmiであるメンバは、配布された結果自分が保持する分散情報YA,i及びYB,iから、次の分散加算計算

Z’i=YA,i+YB,i

を実行する。この分散加算計算の計算結果(中間の計算結果)Z’iは、拡大体GF(qL)上の計算結果(最終の計算結果)Z(ここで、Z=f(X1,X2,…,Xn)=XA+XBである。)の分散情報(すなわち、ランプ型(L,k,n)秘密分散法で分散された分散情報)となっている。

【0076】

次の、ステップS803において、各メンバが計算した計算結果Z’iから、関数fの計算結果Z=f(X1,X2,…,Xn)を、ランプ型(L,k,n)秘密分散法に基づいて秘密再構成する。ステップS803は、図1の秘密再構成計算部102における動作を示しており、メンバIDがmiであるメンバがステップS802で計算した結果Z’i(i=1,2,…,n)から、上記式(27)を用いて計算し、関数fの計算結果Z=f(X1,X2,…,Xn)を得ることができる。

【0077】

図10は、分散加算における動作を示すフローチャートである。例えば、拡大体GF(qL)上の値A及びBの加算を行う場合を考える。図10に示されるように、メンバIDがmi(i=1,2,…,n)である各メンバは、自身が保持する情報A及びBの分散情報ai及びbiより、その和ci=ai+biを計算して出力する(ステップS901)。

【0078】

[第1の実施形態の効果]

以上に説明したように、第1の実施形態によれば、関数f(ただし、関数fは、加算のみの関数)に対するマルチパーティ・プロトコル(各メンバの保持する秘密情報を公開しないまま、各メンバが分散計算を行うことにより、関数fの計算結果を得るプロトコル)において、関数fにおける拡大体GF(qL)上の計算を、各メンバの分散演算処理においては、その拡大体よりも小さな有限体GF(q)上の計算のみを行うことで、達成することができる。このため、メンバそれぞれの分散演算処理における、演算量、演算回路に必要な回路規模、演算に必要な記憶容量、演算時間等の演算コストを削減することができる。

【0079】

≪第2の実施形態≫

第1の実施形態においては、ランプ型(L,k,n)しきい値秘密分散法を用いた、マルチパーティ・プロトコルによる分散計算の、分散加算方法について説明したが、第2の実施形態においては、マルチパーティ・プロトコルによる分散計算の、分散定数乗算方法を説明する。第1の実施形態と同様に、ランプ型(L,k,n)しきい値秘密分散法を用いていることから、従来のマルチパーティ・プロトコルによる分散計算と比較すると、各メンバに必要な演算は、もとの秘密情報の有限体の大きさよりも小さい有限体上で行うことができ、演算コストを下げることができる。

【0080】

[第2の実施形態の構成]

第1の実施形態と同様に、第2の実施形態においては、n人のメンバ(n個の分散計算装置でもよい)が、それぞれ秘密情報を持ち、それらの秘密情報を引数とした関数fの計算結果を求めるため、分散計算を行う場合を説明する。n人のメンバには、メンバIDとして、m1,m2,…,mnが割り当てられている。メンバID_mi(i=1,2,…,n)は、それぞれ有限体GF(q)(qは素数又は素数のべき乗)上の値である。

【0081】

また、メンバIDがmiであるメンバは、秘密情報Xiを持っているものとする。ここで、メンバが保持する秘密情報Xi(i=1,2,…,n)は、有限体GF(q)のL次拡大体GF(qL)上の値であり、有限体GF(q)上の値Xi,0,Xi,1,…、Xi,L−1で表すことができる。有限体GF(q)をL次拡大して拡大体GF(qL)を生成したときの生成多項式(既約多項式)をg(x)とし、生成元をαとする。

【0082】

第2の実施形態に係る分散計算方法を実施する構成(分散計算システム)は、第1の実施形態のものと同様に、図1のようになる。第2の実施形態に係る分散計算方法を実施する構成(分散計算システム)が第1の実施形態のものと異なる点は、分散処理部101−iの構成及び動作である。

【0083】

図11は、第2の実施形態における分散処理部(分散計算装置)101−i(i=1,2,…,n)の構成を示すブロック図である。図11に示されるように、第2の実施形態における分散処理部101−iは、秘密情報記憶部1001−iと、秘密分散計算部1002−iと、送信部1003−iと、受信部1004−iと、分散計算部1005−iとを有する。秘密情報記憶部1001−iからの出力が秘密分散計算部1002−iへ入力され、秘密分散計算部1002−iからの出力が送信部1003−i及び分散計算部1005−iへ入力される。送信部1003−iは、秘密通信路103へ情報を送信する。また、秘密通信路103から受け取る情報は、受信部1004−iへ入力され、受信部1004−iからの出力が分散計算部1005−iへ入力される。分散計算部1005−iからの出力が、第2の実施形態における分散処理部101−iの出力となる。

【0084】

第2の実施形態における秘密情報記憶部1001−i、秘密分散計算部1002−i、送信部1003−i、及び受信部1004−iは、第1の実施形態における秘密情報記憶部301−i、秘密分散計算部302−i、送信部303−i、及び受信部304−iと、構成及び動作が同じである。しかし、第2の実施形態における分散計算部1005−iは、第1の実施形態における分散計算部305−iと、構成及び動作が異なる。

【0085】

第2の実施形態における分散計算部1005−iは、分散加算に加えて、分散定数乗算を行うので、秘密通信路103を介して他のメンバの分散処理部101−p(p=1,2,…,nであり、p≠iであるもの)との通信を行う手段を有している。分散計算部1005−iは、秘密分散計算部1002−iから、秘密情報Xiの分散情報Yi,iを受け取る。さらに、受信部1004−iから、他のメンバから配布された、秘密情報Xp(p=1,2,…,nであり、p≠iであるもの)の分散情報Y1,i,Y2,i,…,Yn,iを受け取る。これらn個の分散情報Yp,i(p=1,2,…n)を用いて分散計算を行い、計算結果(最終の計算結果)Zの分散情報(中間の計算結果)Z’iを出力する。分散計算部1005−iは、関数Z=f(X1,X2,…,Xn)に従って、一つ若しくは複数の分散定数乗算部と0以上若しくは複数の分散加算部とを有する。例えば、

Z=f(X1,X2,…,Xn)=t1X1+t2X2+…+tnXn

(秘密情報の線形結合計算)を計算させようとする場合には、分散計算部1005−iは、図12に示されるような構成(n個の分散定数乗算部1101(1101−1,1101−2,…,1101−n)と、n−1個の分散加算部1102(1102−1,1102−2,…,1102−(n−1))からなる)になる。

【0086】

図13は、図12の分散定数乗算部1101の構成を示すブロック図である。図13を用いて、分散計算部1005−iの構成要素となる、分散定数乗算部1101の構成を説明する。図13に示されるように、分散定数乗算部1101は、拡大体乗算部1201と、秘密分散計算部1202と、送信部1203と、受信部1204と、加算部1205とを有する。拡大体乗算部1201は、分散定数乗算部1101への入力を受け取る。拡大体乗算部1201からの出力は秘密分散計算部1202へ入力され、秘密分散計算部1202からの出力が送信部1203及び加算部1205へ入力される。送信部1203は、秘密通信路103へ情報を送信する。また、秘密通信路103から受け取る情報は、受信部1204へ入力され、受信部1204からの出力が加算部1205へ入力される。加算部1205からの出力が、分散定数乗算部1101の出力となる。

【0087】

分散定数乗算部1101は、2つの入力(有限体GF(q)上の値及び拡大体GF(qL)上の定数)を受け取る。ここで、拡大体GF(qL)上の値

A=(A0,A1,…,AL−1)

及び、拡大体GF(qL)上の定数

D=(D0,D1,…,DL−1)

の乗算C=D×Aを分散計算する場合を考える。ここで、A0,A1,…,AL−1,D0,D1,…,DL−1はそれぞれ、有限体GF(q)上の値である。このとき、分散定数乗算部1101への入力は、値Aの(メンバIDがmi(i=1,2,…,n)であるメンバの保持する)分散情報ai及び拡大体GF(qL)上の定数Dである。以降、分散定数乗算部1101は、メンバIDがmi(i=1,2,…,n)であるメンバの分散計算部1005−iに含まれているものとして説明する。

【0088】

拡大体乗算部1201は、分散定数乗算部1101への入力である、分散情報ai及び拡大体GF(qL)上の定数D=(D0,D1,…,DL−1)を受け取り、まず、次式(35)で示される2L−1個の値E’i,0,E’i,1,…,E’i,2(L−1)を計算する。

【0089】

【数22】

ここで、rj,i(j=0,1,…,L−1)は、上記式(28)で表される、メンバIDから計算される係数である。

【0090】

一方、拡大体GF(qL)上における乗算を可能とするために、下記の式(37)で示す有限体GF(q)上の値gj,h(j=0,1,…,L−1; h=0,1,…,L−1)は、拡大体演算用に予め計算し保持しておくようにしておく。拡大体GF(qL)を生成するときの生成多項式g(x)を下記の式(36)で示す。

【0091】

【数23】

【0092】

【数24】

【0093】

これら保持しておいたgj,h(j=0,1,…,L−1; h=0,1,…,L−1)、はじめに計算した上記式(35)のE’i,h(h=0,1,…,L−1)、及び、上記式(28)で表されるメンバIDから計算される係数rj,i(j=0,1,…,L−1)を用いて、次式(38)を計算する。

【0094】

【数25】

【0095】

ここで、Ei=(Ei,0,Ei,1,…,Ei,L−1)は、拡大体乗算部1201からの出力である。拡大体乗算部1201からの出力Ei=(Ei,0,Ei,1,…,Ei,L−1)は、秘密分散計算部1202へ入力される。

【0096】

例えば、L=2、g(x)=x2+x+1の場合には、上記式(37)から、gj,h(j=0,1,…,L−1; h=0,1,…,L−1)は、

g0,0=1

g0,1=1

g1,0=−1

g1,1=−1 …(39)

となり、拡大体乗算部1001(メンバIDがmiであるメンバのもの)は、下記の式(40)によりEi=(Ei,0,Ei,1)を計算し、出力する。

【0097】

【数26】

【0098】

秘密分散計算部1202は、拡大体乗算部1201からの出力Ei=(Ei,0,Ei,1,…,Ei,L−1)を受け取る。この拡大体乗算部1201からの出力Eiは、拡大体GF(qL)上の値である。秘密分散計算部1202は、受け取った値Eiを、ランプ型(L,k,n)しきい値秘密分散法(k≦n)を用いて分散し、送信部1203、及び、秘密通信路103を経由して他のメンバに配布する。秘密分散計算部1202は、図5に示される秘密分散計算部302−iと同様な構成をしており、入力される値が秘密情報Xi=(Xi,0,Xi,1,…,Xi,L−1)に代えて、値Ei=(Ei,0,Ei,1,…,Ei,L−1)が入力される。このとき、(k−1)次多項式生成部404−iで生成される多項式は、次式(41)になる。

【0099】

【数27】

【0100】

ここで、Hj(x)は上記式(32)のものである。同様に、分散情報生成部402−iで生成される、メンバIDがmp(p=1,2,…,n)であるメンバに対して配布する分散情報Fi,pは、上記式(41)を用いて、次式(42)で算出する。

Fi,p=hEi(mp) …(42)

分散情報Fi,pは、その有限体GF(q)上の値である。

【0101】

自分自身に対する分散情報Fi,iは、加算部1205へ出力し、その他の分散情報Fi,p(p=1,2,…,nであり、p≠iであるもの)を送信部1203及び秘密通信路103を経由して各メンバに配布する。

【0102】

送信部1203は、秘密分散計算部1202からの出力Fi,p(p=1,2,…,nであり、p≠iであるもの)を受け取り、それを秘密通信路103を通して他の各メンバに送信する。

【0103】

受信部1204は、他の各メンバ(メンバIDがmp(p=1,2,…,nであり、p≠iであるもの)であるメンバ)の送信部1203から送信される情報Fp,i(p=1,2,…,nであり、p≠iであるもの)を受け取り、それを加算部1205へ出力する。

【0104】

送信部1203及び受信部1204は、他のメンバの分散処理部101−pとの送受信する機能を持っており、分散処理部101−iにおける送信部1003−i及び受信部1004−iと共通化した構成にしてもよい。

【0105】

加算部1205は、秘密分散計算部1202からの出力Fi,iを受け取る。さらに、加算部1205は、受信部1204から、他のメンバの秘密分散計算部1202からの出力F1,i,F2,i,…,Fn,iを受け取る。これらn個の分散情報Fp,i(p=1,2,…,n)を、次式(43)のようにすべて加算(有限体GF(q)上の加算)し、その計算結果ciを出力する。

ci=F1,i+F2,i+…+Fn,i …(43)

【0106】

この加算部1205からの出力ciが、分散定数乗算部1101の出力となる。分散定数乗算部1101への入力を分散情報ai(ランプ型(L,k,n)しきい値秘密分散法の秘密再構成を行うと、拡大体GF(qL)上の値A=(A0,A1,…,AL−1)になる)、及び、定数D=(D0,D1,…,DL−1)とすると、そのとき分散定数乗算部1101から出力される分散情報ciは、メンバでランプ型(L,k,n)しきい値秘密分散法の秘密再構成行うと、

C=D×A …(44)

となる拡大体GF(qL)上の値C=(C0,C1,…,CL−1)となる。ここで、C0,C1,…,CL−1は、有限体GF(q)上の値である。また、上記式(44)は、拡大体GF(qL)上の演算(乗算)である。

【0107】

[第2の実施形態の動作]

図14は、第2の実施形態に係る分散計算方法を実施する構成(分散計算システム)の動作を示すフローチャートである。図14に示されるように、第2の実施形態に係る分散計算方法を実施する構成(分散計算システム)の動作は、上記した第1の実施形態に係る分散計算方法を実施する構成(分散計算システム)の動作と類似している。しかし、第1の実施形態のステップS802(図9)において分散加算のみしか行わなかったが、第2の実施形態のステップS1302(図14)おいては、分散定数乗算をも行う点が相違する。

【0108】

図14を用いて、第2の実施形態に係る分散計算方法を実施する構成(分散計算システム)の動作を説明する。なお、第1の実施形態と異なるステップS1302のみを説明する。図14に示されるように、ステップS1302においては、各メンバは、自分自身の秘密情報の分散情報、及び、他のメンバから配布された分散情報を用いて、関数fの分散計算を行う。ステップS1302は、図11の分散計算部1005−iにおける動作を示しており、メンバIDがmi(i=1,2,…,n)である各メンバは、関数f(X1,X2,…,Xn)で指示される通りの分散計算を行う。この関数fは、第1の実施形態においては、加算のみしか扱わなかったが、第2の実施形態においては、定数乗算も扱う。例えば、f(X1,X2,…,Xn)=tAXA+tBXB

(tA,tBは、拡大体GF(qL)上の定数)である場合には、メンバIDがmiであるメンバは、配布された結果自分が保持する分散情報YA,i及びYB,iから、tA及びYA,iを入力とする分散定数乗算計算(分散定数乗算部1101の動作)、及び、tB及びYB,iを入力とする分散定数乗算計算(分散定数乗算部1101の動作)を行って、その2つの出力の加算を行って計算結果(中間の計算結果)Z’iを求める。その計算結果Z’iは、拡大体GF(qL)上の計算結果(最終の計算結果)

Z=f(X1,X2,…,Xn)=tAXA+tBXB

の分散情報(すなわち、ランプ型(L,k,n)秘密分散法で分散された分散情報)となっている。

【0109】

図15は、第2の実施形態における分散定数乗算の動作を示すフローチャートである。例えば、拡大体GF(qL)上の値A=(A0,A1,…,AL−1)、及び、定数D=(D0,D1,…,DL−1)の乗算を行う場合を考える。

【0110】

まず、メンバIDがmi(i=1,2,…,n)である各メンバは、自身が保持する情報Aの分散情報ai、及び、定数Dより、上記式(38)を用いて、Ei=(Ei,0、Ei,1,…,Ei,L−1)を求める(ステップS1401)。ステップS1401は、図13の拡大体乗算部1201における動作を表している。

【0111】

次に、メンバIDがmi(i=1,2,…,n)である各メンバは、ステップS1401で計算した値Ei=(Ei,0,Ei,1,…,Ei,L−1)をランプ型(L,k,n)秘密分散法を用いて分散情報Fi,p(p=1,2,…,n)を作り、メンバIDがmp(p=1,2,…,nであり、p≠iであるもの)である他のメンバに分散情報Fi,pを配布する(ステップS1402)。ステップS1402は、図13の秘密分散計算部1202及び送信部1203における動作を示している。

【0112】

次に、メンバIDがmi(i=1,2,…,n)である各メンバは、ステップS1402の動作により受け取った分散情報Fp,i(p=1,2,…,n)をすべて加算し(上記式(43))、値ciを求めて出力する(ステップS1403)。ステップS1403は、図13の受信部1204及び加算部1205における動作を示している。

【0113】

[第2の実施形態の効果]

以上に説明したように、第2の実施形態によれば、第1の実施形態と同様に、関数f(ただし、関数fは、加算及び定数乗算のみからなる関数)に対するマルチパーティ・プロトコル(各メンバの保持する秘密情報を公開しないまま、各メンバが分散計算を行うことにより、関数fの計算結果を得るプロトコル)において、関数fにおける拡大体GF(qL)上の計算を、各メンバの分散演算処理においては、その拡大体よりも小さな有限体GF(q)上の計算のみを行うことで、達成することができる。このため、メンバそれぞれの分散演算処理における、演算量、演算回路に必要な回路規模、演算に必要な記憶容量、演算時間等の演算コストを削減することができる。

【0114】

また、第1の実施形態とは異なり、第2の実施形態においては、分散加算計算だけでなく、分散定数乗算計算も可能となる。

【0115】

≪第3の実施形態≫

第1の実施形態においては、ランプ型(L,k,n)しきい値秘密分散法を用いた、マルチパーティ・プロトコルによる分散計算の、分散加算方法についてついて説明したが、第3の実施形態においては、マルチパーティ・プロトコルによる分散計算の、分散乗算方法を説明する。第1及び第2の実施形態と同様に、ランプ型(L,k,n)しきい値秘密分散法を用いていることから、従来のマルチパーティ・プロトコルによる分散計算と比較すると、各メンバに必要な演算は、もとの秘密情報の有限体の大きさよりも小さい有限体上で行うことができ、演算コストを下げることができる。

【0116】

[第3の実施形態の構成]

第1及び第2の実施形態と同様に、第3の実施形態においては、n人のメンバ(n個の分散計算装置でもよい)が、それぞれ秘密情報を持ち、それらの秘密情報を引数とした関数fの計算結果を求めるため、分散計算を行う場合を説明する。n人のメンバには、メンバIDとして、m1,m2,…,mnが割り当てられている。メンバID_mi(i=1,2,…,n)は、それぞれ有限体GF(q)(qは、素数又は素数のべき乗)上の値である。

【0117】

また、メンバIDがmiであるメンバは、秘密情報Xiを持っているものとする。ここで、メンバが保持する秘密情報Xi(i=1,2,…,n)は、有限体GF(q)のL次拡大体GF(qL)上の値であり、有限体GF(q)上の値であるXi,0,Xi,1,…,Xi,L−1で表すことができる。有限体GF(q)をL次拡大して拡大体GF(qL)を生成したときの生成多項式(既約多項式)をg(x)とし、生成元をαとする。

【0118】

第3の実施形態に係る分散計算方法を実施する構成(分散計算システム)は、第1及び第2の実施形態のものと同様に、図1のようになる。第3の実施形態に係る分散計算方法を実施する構成(分散計算システム)が第1の実施形態のものと異なる点は、分散処理部101−iの構成及び動作である。

【0119】

第3の実施形態における分散処理部(分散計算装置)101−i(i=1,2,…,n)の構成は、第2の実施形態のものと同様に図11のようになる。第3の実施形態における分散処理部101−iが、第2の実施形態のものと異なる点は、分散計算部1005−iの構成及び動作である。

【0120】

第3の実施形態における分散計算部1005−iは、分散加算(第1の実施形態)及び分散定数乗算(第2の実施形態)に加えて、分散乗算を行うので、第2の実施形態のものと同様に、秘密通信路103を介して他のメンバの分散処理部101−p(p=1,2,…,nであり、p≠iであるもの)との通信を行う手段を有している。分散計算部1005−iは、秘密分散計算部1002−iから、秘密情報Xiの分散情報Yi,iを受け取る。さらに、受信部1004−iから、他のメンバから配布された、秘密情報Xp(p=1,2,…,nであり、p≠iであるもの)の分散情報Y1,i,Y2,i,…,Yn,iを受け取る。これらn個の分散情報Yp,i(p=1,2,…,n)を用いて、分散計算を行い、計算結果(最終の計算結果)Zの分散情報(中間の計算結果)Z’iを出力する。分散計算部1005−iは、関数Z=f(X1,X2,…,Xn)に従って、一つ若しくは複数の分散乗算部、0以上若しくは複数の分散加算部、及び、0以上若しくは複数の分散定数乗算部からなる。例えば、

Z=f(X1、X2,…,Xn)

=(t1X1+t2X2+…+tnXn)×XM

(秘密情報の線形結合計算とメンバIDがmMであるメンバの保持する秘密情報との乗算)を計算させようとする場合には、分散計算部1005−iは、図16のような構成(n個の分散定数乗算部1501、n−1個の分散加算部1502、1個の分散乗算部1503からなる)になる。また、

Z=f(X1,X2,…,Xn)=XM×XN

(メンバIDがmM、mNであるメンバの保持する秘密情報同士の乗算)を計算させようとする場合には、分散計算部1005−iは、図17のような構成(1個の分散乗算部1601からなる)になる。

【0121】

図18は、図16の分散乗算部1503又は図17の分散乗算部1601の構成を示すブロック図である。図18を用いて、第3の実施形態における分散計算部1005−iの構成要素となる、分散乗算部1503,1601の構成を説明する。図18に示されるように、分散乗算部1503,1601は、乗算部1701と、紛失通信計算部1702と、分散情報計算部1703と、秘密分散計算部1704と、送信部1705と、受信部1706と、加算部1707とを有する。分散乗算部1503,1601への入力は、乗算部1701、及び、紛失通信計算部1702へ入力される。乗算部1701は、分散乗算部1503,1601への入力を受け取り、分散情報計算部1703へ出力する。また、紛失通信計算部1702は、分散乗算部1503,1601への入力を受け取り、分散情報計算部1703へ出力する。分散情報計算部1703は、乗算部1701、及び、紛失通信計算部1702からの出力を受け取り、分散情報計算部1703からの出力が秘密分散計算部1704へ入力される。秘密分散計算部1704からの出力は送信部1705及び加算部1707へ入力される。送信部1705は、秘密通信路103へ情報を送信する。また、秘密通信路103から受け取る情報は、受信部1706へ入力され、受信部1706からの出力が加算部1707へ入力される。加算部1707からの出力が、分散乗算部1503,1601の出力となる。

【0122】

分散乗算部1503,1601は、2つの入力(有限体GF(q)上の値)を受け取る。拡大体GF(qL)上の値A=(A0,A1,…,AL−1)、及び、B=(B0,B1,…,BL−1)の乗算C=A×Bを分散計算しようとする場合を考える。ここで、A0,A1,…,AL−1,B0,B1,…,BL−1は、有限体GF(q)上の値である。このとき、分散乗算部1503,1601への入力は、値A及びBの(メンバIDがmi(i=1,2,…,n)であるメンバの保持する)分散情報ai及びbiである。分散情報ai及びbiは、有限体GF(q)上の値である。以降、分散乗算部1503,1601は、メンバIDがmi(i=1,2,…,n)であるメンバの分散計算部1005−iに含まれるものとして説明する。乗算部1701は、分散乗算部1503,1601への入力である分散情報ai及びbiを受け取り、それらの乗算c’i=ai×bi(有限体GF(q)上の乗算)を行い、乗算結果c’iを、分散情報計算部1703へ出力する。

【0123】

紛失通信計算部1702は、分散乗算部1503,1601への入力ai及びbiを受け取り、メンバIDがmp(p=1,2,…,nであり、p≠iであるもの)である他のメンバの紛失通信計算部1702への入力値との乗算、すなわち、ai×bp及びap×biの結果に相当するもの(乗算結果そのものではない)が得られるように通信及び計算処理をする。すなわち、

ai×bp=di,p,+dp,i …(45)

ap×bi=ei,p,+ep,i …(46)

となるような、di,p及びei,pをメンバIDがmiであるメンバが保持することができ、dp,i及びep,iをメンバIDがmpであるメンバが、それぞれ保持することができるように、計算及び通信を行う。紛失通信計算部1702は、それぞれn−1個の値di,p(p=1,2,…nであり、p≠iであるもの)及びei,p(p=1,2,…nであり、p≠iであるもの)を算出し、分散情報計算部1703へ出力する。

【0124】

分散情報計算部1703は、乗算部1701からの出力c’iと、紛失通信計算部1702からの出力di,p(p=1,2,…,nであり、p≠iであるもの)及びei,p(p=1,2,…,nであり、p≠iであるもの)を受け取り、それらを用いて、まず、次式(47)により、値Gu,v(u=1,2,…,L−1;v=1,2,…,L−1)を計算する。

【0125】

【数28】

【0126】

ただし、上記式(47)において、ru,i(u=0,1,…,L−1)は、上記式(28)で表される、メンバIDから計算される係数である。

【0127】

次に、次式(48)のような2L−1個の値E’i,0,E’i,1,…,E’i,2(L−1)を計算する。

【数29】

【0128】

次に、次式(49)により、分散情報計算部1703からの出力Ei=(Ei,0,Ei,1,…,Ei,L−1)を計算する。

【数30】

【0129】

ただし、gj,h(j=0,1,…,L−1; h=0,1,…,L−1)は、上記式(37)で表される、拡大体GF(qL)の生成多項式g(x)の係数から計算される値である。分散情報計算部1703からの出力Ei=(Ei,0,Ei,1,…,Ei,L−1)は、秘密分散計算部1704へ入力される。

【0130】

例えば、L=2、g(x)=x2+x+1の場合には、出力Ei=(Ei,0,Ei,1)は、次式(50)により、計算される。

【数31】

【0131】

第3の実施形態における秘密分散計算部1704、送信部1705、受信部1706、及び、加算部1707は、分散定数乗算部1101(第2の実施形態)の秘密分散計算部1202、送信部1203、受信部1204、及び、加算部1205とそれぞれ同様なものである。

【0132】

秘密分散計算部1704からの出力Fi,i(秘密分散計算部1704へ入力されるEi=(Ei,0,Ei,1,…,Ei,L−1)の自分自身への分散情報)は、加算部1707へ出力され、さらに、秘密分散計算部1704からの出力Fi,p(秘密分散計算部1704へ入力されるE=(Ei,0,Ei,1,…,Ei,L−1)のメンバIDがmp(p=1,2,…,nであり、p≠iであるもの)であるメンバへの分散情報)は送信部1705へ出力される。

【0133】

送信部1705は、秘密分散計算部1704からの出力を秘密通信路103を通して他のメンバの受信部1706へ送信する。また、受信部1706は、他のメンバの送信部1705から出力Fp,i(p=1,2,…,nであり、p≠iであるもの)を秘密通信路103を通して受信し、その受信した値を加算部1707へ出力する。加算部1707は、秘密分散計算部1704からの出力Fi,i、及び、受信部1706からの出力Fp,i(p=1,2,…,nであり、p≠iであるもの)を受け取り、それらの加算を行い、その計算結果ciを出力する。加算部1707からの出力が、分散乗算部1503,1601からの出力となる。送信部1705及び受信部1706は、他のメンバの分散処理部101−pとの送受信する機能を持っており、分散処理部101−iにおける送信部1003−i及び受信部1004−iと共通化した構成にしてもよい。

【0134】

図19は、図18の紛失通信計算部1702の構成を示すブロック図である。図19を用いて、紛失通信計算部1702の構成を説明する。紛失通信計算部1702は、メンバIDがmi(i=1,2,…,n)であるメンバの分散計算部1005−iに含まれるものとして説明する。

【0135】

図19に示されるように、紛失通信計算部1702は、i−1個の通信計算受信部1801−p(p=1,2,…,i−1)と、i−1個の通信計算受信部1802−p(p=1,2,…,i−1)、n−i個の通信計算送信部1803−p(p=i+1,i+2,…,n)と、n−i個の通信計算送信部1804−p(p=i+1,i+2,…,n)とを有する。紛失通信計算部1702へ入力される2つの入力のうち、一つは、通信算受信部1801−p(p=1,2,…,i−1)及び通信計算送信部1803−p(p=i+1,i+2,…,n)へ、他の一つは、通信計算受信部1802−p(p=1,2,…,i−1)及び通信算送信部1804−p(p=i+1,i+2,…,n)へ入力される。通信計算受信部1801−p,1802−p(p=1,2,…,i−1)、及び、通信計算送信部1803−p,1804−p(p=i+1,i+2,…,n)からの出力が、紛失通信計算部1702からの出力となる。通信計算受信部1801−p,1802−p(p=1,2,…,i−1)、及び通信計算送信部1803−p,1804−p(p=i+1,i+2,…,n)は、秘密通信路103を通して、他のメンバとの情報のやりとりを行うことにより、前述の通り、メンバIDがmp(p=1,2,…,nであり、p≠iであるもの)である他のメンバの値との乗算、すなわち、ai×bp及びap×biの結果に相当するもの(乗算結果そのものではない)が得られるようにするが、他のメンバの値ap及びbpが分からないように、また、自分の値ai及びbiが、他のメンバに分からないように、紛失通信というものを行う。前述した通り、紛失通信とは、送信側が、M個の情報を符号化(暗号化)して送信するが、受信側においては、そのうち一つしか受け取る(意味のあるように復号が可能となる)ことができず、また、送信側においては、受信側がどの情報を受け取った(意味のあるように復号が可能となった)かを知ることができない通信方法をいうことにする。この実施形態においては、法qのもとでの離散対数を計算することが困難であることを利用して、紛失通信を構成する。

【0136】

通信計算受信部1801−p,1802−p(p=1,2,…,i−1)、及び、通信計算送信部1803−p,1804−p(p=i+1,i+2,…,n)は、iの値によって、通信計算受信部又は通信計算送信部を持たなかったりする。例えば、i=1の場合には、通信計算受信部を持たず、2×(n−1)個の通信計算送信部を持つ。また、i=nの場合には、通信計算送信部を持たず、2×(n−1)個の通信計算受信部を持つことになる。また、他のメンバとの送受信の関係は、メンバIDがmiであるメンバの通信計算送信部1803−p,1804−p(p=i+1,i+2,…,n)からは、それぞれ、秘密通信路103を通して、メンバIDがmpであるメンバの通信計算受信部1801−i,1802−iのそれぞれへ情報が渡される。図20及び図21で詳細を説明する。

【0137】

図20は、図19の通信計算受信部1801−p,1802−p(p=1,2,…,i−1)の構成を示すブロック図である。図20を用いて、通信計算受信部1801−p,1802−p(p=1,2,…,i−1)の構成を説明する。図20に示されるように、通信計算受信部1801−p,1802−p(p=1,2,…,i−1)は、インデックス計算送信部1901と、受信復元部1902とを有する。通信計算受信部1801−pは、紛失通信計算部1702への2つの入力のうち一つの入力を受け取り、通信計算受信部1802−pは、他の一つの入力を受け取る。ここでは、通信計算受信部1801−pへの入力をaiとし、通信計算受信部1802−pへの入力をbiとする。通信計算受信部1801−pと1802−pは、内部的に同じ構造なので、ここでは、通信計算受信部1801−pについて説明し、通信算受信部1802−pに相当する説明は、括弧〔 〕内に記述する。通信計算受信部1801−p 〔1802−p〕 への入力は、インデックス計算送信部1901へ入力される。インデックス計算送信部1901からの出力は、受信復元部1902へ入力される。受信復元部1902からの出力が通信計算受信部1801−p 〔1802−p〕 からの出力となる。

【0138】

インデックス計算送信部1901は、通信計算受信部1801−p 〔1802−p〕 への入力ai 〔bi〕 を受け取り、次式(51)で示す計算を施して、a’i,p 〔b’i,p〕 を計算し、秘密通信路103を通して、メンバIDがmpであるメンバへ送信する(p=1,2,…,i−1)。

【数32】

【0139】

上記式(51)において、h及びgは、有限体GF(q)の2つの生成元とし、rAi,p 〔rBi,p〕 は、乱数として有限体GF(q)上の値を選ぶ。また、インデックス計算送信部1901は、上記式(51)で用いた乱数rAi,p 〔rBi,p〕 を受信復元部1902へ出力する。

【0140】

受信復元部1902は、メンバIDがmp(p=1,2,…,i−1)であるメンバからq個(qは有限体GF(q)の要素数)の情報を受け取り、ai番目の情報d’i,p 〔bi番目の情報e’i,p〕 を、次式(52)で計算することにより、目的とする値di,p 〔ei,p〕 を計算する。受信復元部1902は、それ以外の受け取った情報は、メンバIDがmiであるメンバにとっては、乱数に見える。

【0141】

【数33】

【0142】

値d’i,p 〔e’i,p〕 は、2つの情報d’1,i,p及びd’2,i,p〔e’1,j,p及びe’2,i,p〕 から成っているものとする。計算される値di,p 〔ei,p〕 が、受信復元部1902の出力となり、通信計算受信部1801−p 〔1802−p〕 からの出力となる。

【0143】

図21は、図19の通信計算送信部1803−p,1804−p(p=i+1,i+2,…,n)の構成を示すブロック図である。図21を用いて、通信計算送信部1803−p,1804−pの構成を説明する。図21に示されるように、通信計算送信部1803−p,1804−p(p=i+1,i+2,…,n)は、乱数生成部2001と、有限体要素生成部2002と、乗数計算送信部2003−a(a=1,2,…,q)とを有する。

【0144】

通信計算送信部1803−p,1804−p(p=i+1,i+2,…,t)への入力は、乱数生成部2001及び有限体要素生成部2002からの出力とともに、乗数計算送信部2003−a(a=1,2,…,q)へ入力される。乱数生成部2001からの出力が、通信計算送信部1803−p,1804−p(p=i+1,i+2,…,n)からの出力となる。通信計算送信部1803−pは、紛失通信計算部1702の2つの入力のうち一つの入力を受け取り、通信計算送信部1804−pは、他の一つの入力を受け取る。ここでは、通信計算送信部1803−pへの入力をai、通信計算送信部1804−pへの入力をbiとおく。通信計算送信部1803−p,1804−pは、内部的に同じ構造なので、ここでは、通信計算送信部1803−pについて説明し、通信計算送信部1804−pに相当する説明は、括弧〔 〕内に記述する。

【0145】

図21に示される乱数生成部2001は、有限体GF(q)上の値の乱数を生成して出力する。乗数計算送信部2003−a(a=1,2,…,q)へは、同じ乱数が出力される。乱数生成部2001からの出力が通信計算送信部1803−p 〔1804−p〕 (p=i+1,i+2,…,n)からの出力となる。

【0146】

図21に示される有限体要素生成部2002は、有限体GF(q)上の値を0,1,…,q−1と、順次生成し、それぞれ、乗数計算送信部2003−a(a=1,2,…,q)へ出力する。すなわち、乗数計算送信部2003−1へは0を、乗数計算送信部2003−2へは1を、乗数計算送信部2003−jへはj−1を、乗数計算送信部2003−qへはq−1を、出力する。

【0147】

図21に示される乗数計算送信部2003−a(a=1,2,…,q)は、通信計算送信部1803−p 〔1804−p〕 (p=i+1,i+2,…,n)から入力される値ai 〔bi〕 、乱数生成部2001から乱数を、有限体要素生成部2002から対応する有限体要素a−1を、秘密通信路103を通してメンバIDがmp(p=i+1,i+2,…,n)であるメンバからの情報(他のメンバの通信計算受信部1801−i 〔1802−i〕 のインデックス計算送信部1901から出力)a’p,i 〔b’p,i〕 を、受け取り、それらの入力から計算をして、計算結果を出力する。乗数計算送信部2003−a(a=1,2,…,q)からの出力、合計q個の出力は、秘密通信103を通して、aの値の小さい順に、メンバIDがmp(p=i+1、i+2,…,n)であるメンバへ送信する。今、乱数生成部2001からの出力をdi,p 〔ei,p〕 とする。また、秘密通信路103を通して受信する値を、a’p,i(通信計算送信部1803−pに相当) 〔b’p,i(通信計算送信部1804−pに相当)〕とする。有限体要素生成部2002から乗数計算送信部2003−a(a=1,2,…,q)へは、a−1が入力される。乗数計算送信部2003−a(a=1,2,…,q)は、次式(53)〜(55)の計算を行い、d’p,i,a 〔e’p,i,a〕 をそれぞれ計算し(d’p,i,a〔e’p,i,a〕 は式(52)の説明で述べたように2つの値からなる)、秘密通信路103を通してナンバIDがmp(p=i+1,i+2,…,n)であるメンバへ、a=1,2,…,qの順に送信する。

【0148】

【数34】

【0149】

ここで、kAa 〔kBa(a=1,2,…,q)〕 は、それぞれ、q個の有限体GF(q)上の値の乱数である。これらの出力d’p,i,a又はe’p,i,aを秘密通信路103を通して、メンバIDがmp(p=i+1,i+2,…,n)であるメンバの通信計算受信部1801−i 〔通信計算受信部1802−i〕 が受け取ると、受け取ったメンバは、a=ap 〔bp〕 に相当するa番目の情報d’p,i=d’p,i,a〔e’p,i=e’p,i,a〕 を式(52)で復号することができる(それ以外の受け取った情報は、メンバIDがmpであるメンバにとっては、乱数に見える)。

【0150】

図21で示される乱数生成部2001からの出力di,p 〔ei,p〕 が通信計算送信部1803−p 〔1804−p〕 (p=i+1,i+2,…,n)からの出力となる。

【0151】

図18のような構成の分散乗算部1503,1601への入力を分散情報ai及びbi(ランプ型(L,k,n)しきい値秘密分散法の秘密再構成を行うと、それぞれ、拡大体GF(qL)上の値A=(A0,A1,…,AL−1)及びB=(B0,B1,…,BL−1)になる)とすると、そのとき分散乗算部1503,1601から出力される分散情報ciは、メンバでランプ型(L,k,n)しきい値秘密分散法の秘密再構成行うと、

C=A×B …(56)

となる拡大体GF(qL)上の値C=(C0,C1,…,CL−1)となる。ここで、C0,C1,…,CL−1は、有限体GF(q)上の値である。式(56)は、拡大体GF(qL)上の演算(乗算)である。

【0152】

[第3の実施形態の動作]

図22は、第3の実施形態に係る分散計算方法を実施する構成(分散計算システム)の動作を示すフローチャートである。第3の実施形態に係る分散計算方法を実施する構成(分散計算システム)の動作は、図22に示されるように、上記した第1及び第2の実施形態に係る分散計算方法を実施する構成(分散計算システム)の動作と類似している。しかし、第1の実施形態のステップS802(図9)において分散加算のみ、第2の実施形態のステップS1302(図14)においては分散加算と分散定数乗算のみしか行わなかったが、第3の実施形態のステップS2102(図22)おいては、分散乗算をも行う点が相違する。

【0153】

図22を用いて、第3の実施形態の分散計算法を実施する構成(分散計算システム)の動作を説明する。なお、第1及び第2の実施形態と異なるステップS2102のみを説明する。図22に示されるように、ステップS2102においては、各メンバは、自分自身の秘密情報の分散情報、及び、他のメンバから配布された分散情報を用いて、関数fの分散計算を行う。ステップS2102は、図11の分散計算部1005−iにおける動作を示しており、メンバIDがmi(i=1,2,…,n)である各メンバは、関数f(X1,X2,…,Xn)で指示される通りの分散計算を行う。この関数fは、第1の実施形態においては加算のみ、第2の実施形態においては、加算と定数乗算しか扱わなかったが、第3の実施形態においては、乗算も取り扱う。例えば、

f(X1,X2,…,Xn)=(tAXA+tBXB)×XC

(tA及びtBは、拡大体GF(qL)上の定数)である場合には、メンバIDがmiであるメンバは、配布された結果自分が保持する分散情報YA,i、YB,i、及び、Yc,iから、tA及びYA,iを入力とする分散定数乗算計算(分散定数乗算部1101の動作)、tB及びYB,iを入力とする分散定数乗算計算(分散定数乗算部1101の動作)を行って、その2つの出力の分散加算(分散加算部501,601の動作)を行い、さらに、その加算結果とYc,iとの分散乗算計算(分散乗算部1503,1601の動作)を行ってZ’iを求める。その計算結果Z’iは、拡大体GF(qL)上の計算結果

Z=f(X1,X2,…,Xn)=(tAXA+tBXB)×XC

の(ランプ型(L,k,n)秘密分散法で分散された)分散情報となっている。

【0154】

図23は、第3の実施形態における分散乗算における動作を示すフローチャートである。例えば、拡大体GF(qL)上の値A=(A0,A1,…,AL−1)、B=(B0、B1,…,BL−1)の乗算を行う場合を考える。まず、メンバIDがmi(i=1,2,…,n)である各メンバは、自身が保持する値A及びBの分散情報ai及びbiより、その積c’i=ai×bi、及び、紛失通信を用いて、上記式(45)及び(46)にあるような値di,p及びei,p(p=1,2,…,nであり、p≠iであるもの)を求める(ステップS2201)。ステップS2201は、図18における乗算部1701(値c’iを求める)、及び、紛失通信計算部1702(値di,p及びei,p(p=1,2,…,nであり、p≠iであるもの)を求める)における動作を表している。

【0155】

次に、メンバIDがmi(i=1,2,…,n)である各メンバは、ステップS2201で計算した値c’i及びdi,p,ei,p(p=1,2,…,nであり、p≠iであるもの)から、式(49)を用いて、Ei=(Ei,0,Ei,1,…,Ei,L−1)を求める(ステップS2202)。ステップS2202は、図18の分散情報計算部1703における動作を示している。

【0156】

次に、メンバIDがmi(i=1,2,…,n)である各メンバは、ステップS2202で計算した値Ei=(Ei,0,Ei,1,…,Ei,L−1)をランプ型(L,k,n)秘密分散法を用いて分散情報Fi,p(p=1,2,…,n)を作り、メンバIDがmp(p=1,2,…,nであり、p≠iであるもの)である他のメンバに分散情報Fi,pを配布する(ステップS2203)。ステップS2203は、図18の秘密分散計算部1704及び送信部1705における動作を示している。

【0157】

次に、メンバIDがmi(i=1,2,…,n)である各メンバは、ステップS2203の動作により受け取った分散情報Fi,p(p=1,2,…,n)をすべて加算し(上記式(43))、値ciを求めて出力する(ステップS2204)。ステップS2204は、図18の受信部1706及び加算部1707における動作を示している。

【0158】

[第3の実施形態の効果]

以上に説明したように、第3の実施形態によれば、第1及び第2の実施形態と同様に、関数f(ただし、関数fは、加算、定数乗算、及び、乗算からなる関数)に対するマルチパーティ・プロトコル(各メンバの保持する秘密情報を公開しないまま、各メンバが分散計算を行うことにより、関数fの計算結果を得るプロトコル)において、関数fにおける拡大体GF(qL)上の計算を、各メンバの分散演算処理においては、その拡大体よりも小さな有限体GF(q)上の計算のみを行うことで、達成することができる。このため、メンバそれぞれの分散演算処理における、演算量、演算回路に必要な回路規模、演算に必要な記憶容量、演算時間等の演算コストを削減することができる。

【0159】

また、第1及び第2の実施形態とは異なり、第3の実施形態においては、分散加算計算、分散定数乗算計算だけでなく、分散乗算計算も可能となる。

【0160】

なお、第1〜第3の実施形態においての「メンバ」は、必ずしも1人の人間である必要はなく、秘密情報を保持し、計算手段(分散秘密再構成計算部)を構成要素として持つ装置とすることもできる。すなわち、1人の人間が、上記装置を複数個持って処理を進めることができる。この場合には、1人の人間が、複数のメンバとなる。また、1台の上記装置を複数の人間が管理して処理を進めることもできる。この場合は、複数の人間が、1人のメンバとなる。

【0161】

≪第4の実施形態≫

第1〜3の実施形態において、各メンバにおける分散計算部305−i、又は、1005−iにおける分散計算に用いる分散情報は、必ずしもメンバの保有する秘密Xiの分散情報でなくとも分散計算は可能である。すなわち、外部(センタのようなものを仮定してもよい)から、ランプ型(L,k,n)しきい値秘密分散法で分散された分散情報を、目的とする関数fの計算に必要な分だけいくつか(メンバの数nよりも多くてもよい)与えられ、それを用いて分散計算するような分散処理部を構成することが可能である。そのような分散処理部を用いた分散計算方法を実施する構成(分散計算システム)の構成を図24に示し、その分散処理部(分散計算装置)の構成を図25(a)及び(b)に示す。

【0162】

図24に示されるように、第4の実施形態の秘密計算方法を実施する構成(分散計算システム)は、秘密分散送信部2301と、n個の分散処理部2302−i(i=1,2,…,n)と、秘密再構成計算部2303とを有する。

【0163】

秘密分散送信部2301は、関数fへ入力する拡大体GF(qL)上の値の、ランプ型(L,k,n)しきい値秘密分散法で分散した分散情報を求め、各分散処理部2302−i(i=1,2,…,n)へ出力する。例えば、D=f(A,B,C)(A,B,C,Dは、拡大体GF(qL)上の値)を分散計算させる場合には、秘密分散送信部2301は、A,B,Cをランプ型(L,k,n)しきい値秘密分散法で分散し、その分散情報ai,bi,ci(i=1,2,…,n)を、各分散処理部2302−iへ出力する。

【0164】

図25(a)及び(b)に示されるように、各分散処理部2302−iは、秘密分散送信部2301からの出力を受信する分散情報受信部2406−iを持ち、その分散情報受信部2406−iで受信した分散情報を分散計算部2405−iへ出力する。

【0165】

分散計算部2405−iは、所望の関数fに、定数乗算及び乗算が含まれている場合には、他の分散処理部2302−iと秘密通信を行う秘密通信路103が備わっており、分散情報受信部2406−iから受け取った値、及び、受信部2404−iから受け取った値(図25(a)の場合)を用いて、関数fの分散計算を行う。分散計算部2405−iの構成は、第1〜第3の実施形態のものと同様であり、分散計算結果を出力する。この分散計算部2405−iからの出力は、秘密再構成計算部2303へ入力される。秘密情報記憶部2401−i、秘密分散計算部2402−i、送信部2403−i、及び、受信部2404−iは、第1〜第3の実施形態のものと同様である。また、分散情報受信部2406−iは、受信部2404−iと同等な機能を持つため、分散情報受信部2406−iの機能を受信部2404−iに持たせ、受信機能を一つのみ持つ構成とすることも可能である。

【0166】

図24に示される秘密再構成計算部2303は、第1〜第3の実施形態の秘密再構成計算部と同様なものであり、最終的な関数fの計算結果を出力する。第1〜第3の実施形態のものと同様に、秘密再構成計算部2303における処理は、処理を統合するセンターのようなものが行ってもよいし、集まったメンバのうち、だれか1人、又は、複数人で行ってもよい。ただし、計算結果Zを必要としているメンバが行うのが望ましい。また、最終的な秘密再構成の処理(秘密再構成計算部2303の動作)は、誰か1以上の複数のメンバの分散処理部が行ってもよいので、そのような構成の分散処理部の構成を、図26及び図27(a)及び(b)に示す。これは、第1〜第3の実施形態の分散処理部、及び、図25(a)及び(b)に示す分散処理部に、秘密再構成計算部が追加された形になる。図26及び図27(a)及び(b)の構成においては、分散処理部自身で最終的な計算結果Zを再構成することができるので、分散計算部2505−iからの出力Z’iは、必要に応じて、分散処理部から外への出力として、出力するか否かを選択することができる。そのため、図26及び図27(a)及び(b)においては、分散計算部2505−iからの出力を、破線の矢印で描いている。図26及び図27(a)及び(b)の構成を持つ分散処理部が1以上の複数個含まれていれば、図1及び図24の構成を持つ分散計算システムにおける、秘密再構成計算部102及び2303を備えなくても、最終の計算結果Zを得ることが可能となる。

【0167】

また、第2の実施形態において、図13の拡大体乗算部1201の構成の説明において、式(35)でE’i,0,E’i,1,…,E’i,2(L−1)を計算した後、式(38)のEi=(Ei,0,Ei,1,…,Ei,L−1)を計算するようにしていたが、L=2等の例を挙げている通り、式(40)のように、E’i,0,E’i,1,…,E’i,2(L−1)を求めずに、直接Ei=(Ei,0,Ei,1,…,Ei,L−1)を求めるようにしてもよい。

【0168】

また、同様に、第3の実施形態において、図18の分散情報計算部1703の構成の説明で、式(47)でGu,v(u=0,1,2,…,L−1; v=0,1,2,…,L−1)、さらに、式(48)でE’i,0,E’i,1,…,E’i,2(L−1)を計算した後、式(49)のEi=(Ei,0、Ei,1,…,Ei,L−1)を計算するようにしていたが、L=2の例を挙げている通り、式(50)のようにGu,v(u=0,1,2,…,L−1; v=0,1,2,…,L−1)、及び、E’i,0,E’i,1,…,E’i,2(L−1)を求めずに、直接Ei=(Ei,0,Ei,1,…,Ei,L−1)を求めるようにしてもよい。

【0169】

第3の実施形態における、紛失通信計算部1702において、▲1▼通信計算受信部1801−p(p=1,2,…,i−1)を通信計算送信部に置き換え、さらに、通信計算送信部1803−p(p=i+1,i+2,…,n)を通信計算受信部に置き換えた構成、又は、▲2▼通信計算受信部1802−p(p=1,2,…,i−1)を通信計算送信部に置き換え、さらに、通信計算送信部1804−p(p=i+1,i+2,…,n)を通信計算受信部に置き換えた構成、又は、▲3▼通信計算受信部をすべて通信計算送信部に、さらに、通信計算送信部をすべて通信計算受信部に置き換えた構成、などの構成でも、同じ動作や効果を得ることができる。

【0170】

第3の実施形態における、紛失通信計算部1702において、通信計算送信部1801−p(又は1802−p)と通信計算受信部1803−j(又は1804−j)との間の秘密通信路103における情報のやり取りは、式(51)や式(53)〜(55)のように、暗号化されたような情報、すなわち、法qのもとにおける離散対数を計算することが困難であること利用して送りたい情報を隠蔽している情報なので、とくに秘密に通信しなくても、メンバの秘密情報や分散計算の途中結果などが露呈されることはない。式(51)においては、送りたい情報ai(又はbi)を有限体GF(q)の生成元hのべき数として隠蔽し、式(53)〜(55)で得られる情報から得るべき必要な情報ai(a−1)−di,p(又はbi(a−1)−ei,p)は、式(51)で用いた乱数rAp,i(又はrBp,i)を知らないと算出できないようになっている。したがって、上記における通信においては、秘密通信路ではなく、放送型の通信路や盗聴される可能性のある通信路で通信してもよい。

【0171】

≪第5の実施形態≫

本発明の第5〜第7の実施形態に係る分散計算においては、第1〜第4の実施形態と同様に、従来用いられている(k,n)しきい値秘密分散法に代えて、ランプ型秘密分散法(すなわち、ランプ型(L,k,n)しきい値秘密分散法)を用いる。以下の説明においては、秘密情報や乱数などの変数はすべてある有限体GF(q)上の元であるとする。第1〜第4の実施形態では、しきい値kと分散情報の個数nとの間にはk≦nと言う関係が成り立っていたが、第5〜第7の実施形態では、2k−1≦nという関係が成り立っているものとする。

【0172】

第1〜第4の実施形態においては、式(19)のようなk−1次多項式を利用して分散情報を計算していたが、第5〜第7の実施形態においては、次式(57)のような(k−1)次多項式を利用して分散情報を計算する。

【数35】

【0173】

ここで、S0,S1,…,SL−1はそれぞれ、秘密情報であり、R0,…,Rk−L−1はそれぞれ、ランダムな値である。また、g(x)は、L次の既約多項式であり、第1〜第4の実施形態における、式(36)の生成多項式g(x)に相当するものである。この既約多項式は予め与えられるものとする。メンバID(すなわち、ID情報)wiをもっているメンバ(すなわち、参加者)に渡す分散情報はf(wi)となる。各メンバが持っているメンバID_wiは公開されているものとする。第1〜第4の実施形態では、メンバIDをmi(i=1,2,…,n)と表記していたが、第5〜第7の実施形態では、メンバIDをwi(i=0,1,…,n−1)と表記し、メンバIDがwiであるメンバのことを、メンバPiと呼ぶことにする。

【0174】

第5〜第7の実施形態においては、秘密情報(S0,…,SL−1)を既約多項式g(x)を利用して有限体GF(q)のL次拡大体GF(qL)の値として扱う。つまり、方程式g(x)=0の解をαとしたときに、

S=SL−1αL−1+…+S1α+S0

と表す。これより、秘密情報に関する計算は、有限体GF(qL)上の演算で表すことができ、これはg(x)を法とする多項式の加算や乗算で実現することができる。

【0175】

メンバIDがwiであるメンバPi(i=0,…,n−1)に、それぞれf(wi)を分散情報として渡す。このときの分散情報のサイズは、秘密情報の1/Lとなっている。秘密情報の復元は、(k,n)しきい値法と同様に、多項式を復元し、さらにその後、mod g(x)を計算する。

【0176】

[第5の実施形態の構成]

以下、第5の実施形態においてはランプ型秘密分散を利用した分散計算について説明する。特に、分散計算の具体例として、分散加算を行うものとする。この点から、第5の実施形態は、上記第1の実施形態と類似した内容となるが、分散情報の生成方法が異なる。

【0177】

第5の実施形態は、秘密分散及び秘密復元(再構成)、また分散計算を行うシステムについて説明する。特に、分散計算の具体例として、分散加算を行うものとする。以下、分散計算において、秘密情報をA=(A0,…,AL−1)及びB=(B0,…,BL−1)とする。そして、メンバIDがwjであるメンバがもつ分散情報は、次式(58)を用いて、それぞれa(wj)及びb(wj)とする。

【数36】

【0178】

このとき、分散情報の和を表す多項式は次式(59)のようになる。

【数37】

【0179】

これより、次式(60)が得られる。

【数38】

【0180】

この式に、x=αを代入すると、右辺は拡大体GF(qL)における加算を表している。したがって、

cj=a(wj)+b(wj)

は秘密情報A及びBの和である値C(=A+B)の分散情報を表している。したがって、分散加算においては、メンバPjは、持っている分散情報の和を計算すればよい。

【0181】

第5の実施形態に係る分散計算システムの構成は、図1、又は、図24にある、第1〜第4の実施形態に係る分散計算システムと同様なものになる。第5の実施形態は、第1〜第4の実施形態とは、分散情報を生成するランプ型秘密分散法が異なることから、それぞれの構成要素、秘密分散送信部2301、分散処理部101,2302、及び秘密再構成計算部102,2303の内部の構成や動作が異なる。図28は、第5の実施形態に係る分散計算装置(図1、図24の分散計算処理部101,2302に相当する)の構成を示すブロック図である。図28に示されるように、第5の実施形態に係る分散計算装置は、秘密分散部分3001と、分散計算部分3002と、秘密復元部分3003と、秘密通信路103とを有する。図28に示される秘密分散部分3001は、秘密分散部3101と、送信部3102とを有する。また、図28に示される分散計算部分3002は、受信部3103と、記憶部3104と、分散計算部3105と、送信部3106とを有する。さらに、図28に示される秘密復元部分3003は、受信部3107と、秘密復元部3108とを有する。分散計算装置は、秘密分散部分3001、分散計算部分3002、及び、秘密復元部分3003のうち、いずれか1つ又は2つしか持たない場合もありうる(後の図31〜図33で説明する)。

【0182】

秘密分散部3101は、秘密情報についてランプ型秘密分散を実行して分散情報を計算する。送信部3102は、他のメンバとそれぞれ秘密通信路103でつながっており、一対一の秘密通信を行う。そして、計算結果を他のメンバに配布する。その結果、各メンバは分散情報を得る。

【0183】

受信部3103は、他のメンバ若しくはメンバとは別に設けられたセンターから上記分散情報を受け取る。この結果、メンバは分散情報を保持する。記憶部3104は、秘密分散で得られた分散情報及び分散計算の結果を保持する。分散計算部3105は、記憶部3104で保持されている分散情報について計算を行う。そして、秘密情報についての任意の演算結果の分散情報を得る。

【0184】

第5の実施形態においては、分散計算部3105は、秘密情報の和の分散情報を求める場合について示す。一般に、分散計算部3105は、第5の実施形態で示す分散加算、後述する第6の実施形態で示す分散乗算、及び、後述する第7の実施形態で示す分散定数乗算の組み合わせで構成される。送信部3106は、分散計算の結果を配布する。ここで、送信部3106についても、秘密通信路103を介して、分散情報の配布を行う。ここで、受信部3103、記憶部3104、分散計算部3105、送信部3106は、各メンバが持っている。

【0185】

受信部3107は、他のメンバから分散計算結果を受け取る。秘密復元部3108は、全てのメンバから受け取った分散情報を用いて秘密情報の復元(再構成)をする。送信部3102と送信部3106、及び受信部3103と受信部3107は、メンバが同時に持つ際は、共通化した構成にしてもよい。

【0186】

図29は、図28の秘密分散部3101の構成を示すブロック図である。図29に示されるように、秘密分散部3101は、乱数生成部3111と、有限体演算部3112とを有する。乱数生成部3101は、秘密分散計算を行う際に利用する乱数を生成する。有限体演算部3112は、秘密情報、メンバのメンバID、上記生成された乱数、及び既約多項式から分散情報を生成する。

【0187】

図30は、図28の秘密復元部3108の構成を示すブロック図である。図30に示されるように、秘密復元部3108は、復元情報生成部3121と、有限体演算部3122とを有する。復元情報生成部3121は、メンバID及び既約多項式から秘密復元に利用する情報を生成する。有限体演算部3122は、上記生成した情報及び分散情報から秘密情報の復元計算を行う。

【0188】

図28に示される秘密分散部分3001は、秘密分散を行う部分である。図28に示される分散計算部分3002は、分散情報を受け取って、分散計算を実行する部分である。図28に示される秘密復元部分3003は、最後に、分散計算結果を集めて、もとの秘密情報の計算結果を復元する部分である。図28に示される秘密分散部分3001である秘密分散部3101及び送信部3102は、各メンバが持っていてもよいし、メンバとは独立したセンターが持っていてもよい。図28に示される秘密復元部分3003である受信部3107及び秘密復元部3108は、少なくとも1人のメンバが持っていてもよいし、メンバとは独立したセンターが行ってもよい。

【0189】

以下、メンバが保持する秘密情報について分散計算を行い、計算結果をメンバが得る場合についての分散計算システムの構成を図31に示す。「参加者」で示しているブロックが、各メンバの分散計算装置であり、図では2つしか描かれていないが、実際にはn個存在する。各参加者はそれぞれ、秘密分散部分3001、分散計算部分3002、及び、秘密復元部分3003を有している。また、メンバが保持する秘密情報についての分散計算を行い、センターが計算結果を得る場合についての分散計算システムの構成を図32に示す。図32は、図1の分散計算システムと同様な構成図である。「参加者」で示しているブロックが、各メンバの分散計算装置であり、図では2つしか描かれていないが、実際にはn個存在する。また、「センター」で示しているブロックが、最終的に計算結果を復元する部分であり、図1の秘密再構成計算部102に相当する部分である。各参加者はそれぞれ、秘密分散部分3001、及び、分散計算部分3002を有している。また、センターが持っている秘密情報についての分散計算を行い、センターが計算結果を得る場合についての分散計算システムの構成を図33に示す。図33は、図24の分散計算システムと同様な構成図である。「参加者」で示しているブロックは、各メンバの分散計算装置であり、図では2つしか描かれていないが、実際にはn個存在する。また、上部の「センター」で示しているブロック(秘密分散部3101、及び、送信部3102からなる部分)は、秘密情報を分散する部分であり、図24の秘密分散送信部2301に相当する部分である。また、下部の「センター」で示しているブロック(秘密復元部3108、及び、受信部3107からなる部分)は、最終的に計算結果を復元する部分であり、図24の秘密再構成計算部2303に相当する部分である。各参加者はそれぞれ、分散計算部分3002を有している。

【0190】

[第5の実施形態の動作]

第5の実施形態においては、ランプ型秘密分散法を利用した分散計算について手順を示す。分散計算の具体例として、各メンバが保持する秘密情報から秘密分散を行って分散情報を得て、分散情報から元の秘密情報の和を求める手順を示す。

【0191】

最初に秘密分散における動作を示す。秘密情報をS=(S0,S1,…,SL−1)とする。秘密情報S=(S0,S1,…,SL−1)及びランダムに生成した値R0,…,Rk−L−1と、次式(61)

【数39】

のような多項式を用いて、次式(62)に示される、メンバPj向けの分散情報sjを生成する。

【数40】

【0192】

この計算は、次のようなn×n行列

E=(eij)

eij=wij(i=0,…,n−1; j=0,…,n−1)

を用いて、

(s0,…,sn−1)t

=E(f0,f1,…,fk−1,0,…,0)t

のように表すことができる。そして、分散情報sjをメンバPjに渡す。

【0193】

秘密復元のために集まった分散情報をt個(t≧k)とする。まず、秘密復元の各メンバP’jから分散情報s’j及び各メンバのメンバID w’j(j=0,…,t−1)を受け取っておく。そして、次式(63)の連立方程式から、多項式の係数f0,f1,…,fk−1を求める。

s’j=fk−1w’jk−1+…+f1w’j+f0 …(63)

ここで、j=0,…,t−1である。

【0194】

そして、得られた多項式について、既約多項式g(x)による剰余(次式(64)を計算する。

【数41】

得られた多項式の係数が復元された秘密情報にあたる。

【0195】

この計算は、以下に示すような行列を利用した計算と等価である。既約多項式g(x)を法とする多項式の剰余算を表す行列をGとしておく。そして、メンバのメンバID_w’iから、t×t行列

E’=(e’ij)

e’ij=w’ij(i=0,…,t−1; j=0,…,t−1)を生成する。行列G、及び、行列E’の逆行列E’−1より、行列R=GE’−1=(rij)を計算する。このようにして得られたrijを用いて、次式(65)の計算を実行する。

【数42】

その結果得られるS0,…,SL−1が復元された秘密情報である。

【0196】

ここで、行列Gの生成方法について説明する。行列Gは、(t−1)次多項式

h(x)=ht−1xt−1+…+h1x+h0

を既約多項式

g(x)=xL+…+g1x+g0

で割った余りである、次式(66)

【数43】

より、次式(67)のようにして行列Gを得る。

【0197】

【数44】

【0198】

例えば、GF(31)、t=16、既約多項式g(x)=x3+x+3の場合において、行列Gを計算した結果は以下のようになる。15次多項式(式(68)を以下のように定義する。

【数45】

【0199】

既約多項式g(x)を法とした剰余算の結果は次式(69)のようになる。

【数46】

【0200】

これより、行列Gは次式(70)のようになる。

【数47】

【0201】

次に、分散計算における動作を説明する。第5の実施形態においては具体例として分散加算について説明する。メンバPjは秘密情報A及びBの分散情報aj及びbjを持っているものとする。分散加算においては、各メンバが保持する分散情報の和を計算すればよい。つまり、各メンバが保持する秘密情報の和A+Bの分散情報を求めるためには、メンバPjは分散情報の和aj+bjを計算すればよい。

【0202】

[第5の実施形態の効果]

以上に説明したように、各メンバの行う演算は、もとの秘密情報が定義される有限体(上記説明においてはL次拡大体)より小さな有限体で行うことができる。これより、各メンバはより少ない計算資源で秘密情報に関する加算を実行することが可能となる。

【0203】

≪第6の実施形態≫

本発明の第6の実施形態においては、具体例として分散乗算散について説明する。秘密情報をA=(A0,…,AL−1)及びB=(B0,…,BL−1)とする。分散情報は以下の多項式(式(71))から計算する。

【数48】

【0204】

このとき、分散情報の積を表す多項式は次式(72)のようになる。

【数49】

【0205】

これより、次式(73)が成り立つ。

【数50】

【0206】

これに、x=αを代入すると、これは拡大体GF(qL)上における乗算となっている。したがって、a(wi)b(wi)は、2(k−1)次多項式による値ABの分散情報を表している。ただし、従来と同様に、秘密情報を変えないように、多項式の次数を下げる変換操作(BPB−1)C=Dが必要となる(従来技術の説明の分散乗算(方式▲2▼)におけるステップS203の処理に相当し、C=(a(w0)b(w0),a(w1)b(w1),…,a(wn−1)b(wn−1))である)。従来のShamir法による(k,n)しきい値秘密分散法においては、秘密情報は多項式の定数項であった。したがって、行列Pは単にk次以上の項の係数を0とする演算(式(80)を満たす行列P)でよい。

P(x1、x2、…、xn)t

=(x1、x2、…、xk、0、…、0) …(80)

【0207】

一方、ランプ型秘密分散法においては、秘密情報は式(61)の多項式f(x)の

SL−1xL−1+…+S1x+S0

の部分、つまりg(x)で割った余りである。これより、行列Pは、mod g(x)において合同となるように多項式の次数を2(k−1)次から(k−1)次に下げる演算とすればよい。

【0208】

[第6の実施形態の構成]

第6の実施形態においては、第5の実施形態における分散計算について、秘密情報の積を計算する分散乗算を実現する装置について示す。しかし、同じように秘密情報の積を計算する分散乗算を実現する第3の実施形態とは、分散情報の生成方法が異なる(第3の実施形態では、式(19)にあるようなk−1次多項式から分散情報を生成し、第6の実施形態では、式(57)にあるようなk−1次多項式から分散情報を生成する)ことから、構成や動作は、全く異なったものとなっている。第6の実施形態においては、ある秘密情報A,Bについての分散情報(a0,…,an−1),(b0,…,bn−1)が与えられており、分散情報(a0,…,an−1),(b0,…,bn−1)から秘密情報の積D(=AB)の分散情報(d0,…,dn−1)を計算する。

【0209】

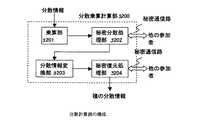

図34は、分散乗算を行う場合における、分散計算部の構成を示すブロック図である。図34に示されるように、分散乗算計算部3200は、乗算部3201と、秘密分散処理部3202と、分散情報変換部3203と、秘密復元処理部3204とを有する。乗算部3201においては、メンバが保持する分散情報の積を計算する。秘密分散処理部3202においては、乗算部で計算した値について秘密分散を行う。ここでは、ランプ型秘密分散法ではなく、(k,n)しきい値秘密分散を用いて分散情報を生成する(このときのしきい値は、秘密分散部3101におけるランプ型(L,k,n)秘密分散法におけるしきい値kとは異なる値k’(k’≦n)でもよい)。分散情報変換部3203においては、秘密分散処理部3202で得られた第2の分散情報について、変換を行う。秘密復元処理部3204においては、分散情報変換部3203で計算した結果について秘密復元処理を行う。乗算結果を他のメンバと交換し、その結果得られた分散情報を復元する。ここでは、秘密分散処理部3202と同様に、(k,n)しきい値法を用いて秘密復元の計算を行う(このときのしきい値は、秘密分散処理部3202におけるしきい値と同じ値を用いる)。

【0210】

[第6の実施形態の動作]

第6の実施形態においては、分散計算によって、秘密情報A,Bの分散情報ai(i=0,…,n−1)及びbi(i=0,…,n−1)から、秘密情報の積ABの分散情報を計算する手順を示す。分散乗算においては、各メンバの保持する分散情報の積を変換しなければならない。そして、変換の際にはメンバ間で分散情報に関するやり取りが必要である。

【0211】

処理の手順は図35のようになる。ここで、メンバPj(j=0,…,n−1)は、各メンバのメンバID_wi(i=0,…,n−1)及び、分散情報aj及びbjを受け取っているものとする。以下においては、便宜上行列を利用して説明する。

【0212】

図35に示されるように、ステップ1において、メンバPiは分散情報の積ci=aibiを計算する。この分散情報の積ciは秘密情報A及びBの積ABの分散情報となるが、秘密分散を行う多項式の次数が2(k−1)であり、都合が悪い。そこで、以下のステップにおいては、秘密分散、配布(ステップ2、3)、変換処理(ステップ4)、計算結果の分散情報の交換、及び、計算結果の復元(ステップ5、6)の処理を行うことによって、得られた分散情報を、しきい値がkとなるように変換を行う。

【0213】

ステップ2において、メンバPiは分散情報の積ciについて秘密分散を行う。ここにおける秘密分散は(k’,n)しきい値法(k’≦n)を利用する。メンバPiは、分散情報の積ci及び乱数からランダムなk’−1次の多項式(式(74))を生成し、分散情報ci,j(j=0,…,n−1)を計算する。

【数51】

ここで、Ri,m(m=1,…,k’−1)はメンバPiがランダムに生成する数値である。

【0214】

これは、次のようなn×n行列E=(eij)を用いて、次式(75)のように表すことができる。

【数52】

【0215】

ステップ3において、他のメンバと通信を行って、分散情報ci,jを交換する。メンバPiは、上記計算した(ci,0,…,ci,n−1)について、ci,j(j=0,…,n−1であり、j≠iであるもの)を、メンバPjに配布する。この結果、メンバPjは(c0,j,…,cn−1,j)を受け取る。

【0216】

ステップ4において、PjはCj=(c0,j,…,cn−1,j)(2(k−1)次多項式由来)を、Dj=(d0,j,…,dn−1,j)((k−1)次多項式由来)に変換する。変換は、例えば、以下のように生成される行列P及び行列Eを用いた際の、Dj=(EPE−1)Cjと等価な計算である。つまり、EPE−1=(pij)について、dij=Σk pikckj(i=0,…,n−1)を計算する。

【0217】

ここで、行列Pは、秘密分散における多項式を2(k−1)次から(k−1)次に下げるような変換であり、mod g(x)において合同となるように多項式の次数を下げる演算である。図36に、変換行列Pの生成方法の一例を示す。そして、具体的に、GF(31)、k=8(これは、秘密分散部3101におけるランプ型秘密分散のしきい値である)、n=16、既約多項式g(x)=x3+x+3の場合において、行列Pを計算した結果は以下のようになる。14次(2(k−1)次に相当)多項式を次式(76)のように定義する。

【数53】

【0218】

上記演算の結果、7次に次数を下げたmod g(x)において合同な多項式は次式(77)のようになる。

【数54】

【0219】

これより、行列Pは次式(78)のようになる。

【0220】

【数55】

【0221】

ステップ5において、他のメンバと通信を行って、情報di,jを交換する。メンバPjは情報di,j(i=0,…,n−1; i≠j)をPiに配布する。この結果、メンバPiは(di,0,…,di,n−1)を受け取る。

【0222】

ステップ6において、メンバPiは秘密復元の計算を行う。メンバPiは(di,0,…,di,n−1)から情報A,Bの積ABの分散情報であるdiを式(79)により計算する。ここでの復元操作は(k’,n)しきい値法における秘密復元を行う。

【数56】

【0223】

以上の計算を行うことで、しきい値がkであるような、秘密情報の積ABの分散情報diを得ることができる。

【0224】

[第6の実施形態の効果]

以上に説明したように、各メンバの行う演算は、もとの秘密情報が定義される有限体(上記説明においてはL次拡大体)より小さな有限体で行うことができる。これより、第5の実施形態の加算に加えて、乗算についても同様に、各メンバはより少ない計算資源で実行することが可能となる。

【0225】

≪第7の実施形態≫

[第7の実施形態の構成]

本発明の第7の実施形態においては、メンバ間で共有している定数Cと、秘密情報Sとの定数倍CSの分散情報を計算する。しかし、同じように秘密情報の定数の積を計算する分散定数乗算を実現する第2の実施形態とは、分散情報の生成方法が異なる(第2の実施形態では、式(19)にあるようなk−1次多項式から分散情報を生成し、第7の実施形態では、式(57)にあるようなk−1次多項式から分散情報を生成する)ことから、構成や動作は、全く異なったものとなっている。(k,n)しきい値法を利用した定数倍については、自分の保持する分散情報を定数倍することで得られるが、本発明においては、定数は拡大体GF(qL)の元となりうる。このとき、定数倍の結果の分散情報が基礎体の元となるように分散計算を行う必要がある。

【0226】

第7の実施形態の分散定数乗算を行う場合における、分散計算部の構成を示すブロック図は、図37のようになる。図37において、分散定数算乗算部は、分散乗算装置3200(図34)及び定数情報生成部3301とを有する。定数情報生成部3301は、拡大体GF(qL)で定義された、メンバ間で共通の定数とメンバIDから定数の分散情報を生成する。そして、分散乗算装置は、秘密情報Sの分散情報と、上記定数情報生成部3301で生成された定数Cの分散情報との積を分散乗算計算部3200で計算する。

【0227】

[第7の実施形態の動作]

秘密情報Sに対する、メンバPjの保持する分散情報をsjとする。拡大体GF(qL)で表される定数C=(C0,…,CL−1)から、以下のようにして情報cjを計算する。

cj=C0+C1wj+…+CL−1wjL−1

定数Cはメンバ間で共有しているので、メンバPjは、自分の持つべき情報cjを生成することができる。

【0228】

以下、分散乗算と同様の手順によって、情報cjと分散情報sjとをもとに、定数乗算CSの分散情報を計算することができる。

【0229】

このとき、次数の変換は(k+L−2)次から(k−1)次への変換となるので、図36における行列Pの生成において、2(k−1)の部分をk+L−2と置き換えた図38のようになる。この分散乗算における行列Pにおける非ゼロ部分をより少なくすることができ、演算量を少なくすることができる。

【0230】

[第7の実施形態の効果]

以上に説明したように、第5及び第6の実施形態の加算及び乗算に加えて、メンバ間で共有している、拡大体GF(qL)で表される定数についての定数倍についても同様に、各メンバはより少ない計算資源で実行することが可能となる。

【0231】

【発明の効果】

以上に説明したように、本発明によれば、関数fにおける拡大体GF(qL)上の計算を、各メンバの分散演算処理においては、その拡大体GF(qL)よりも小さな有限体GF(q)上の計算のみを行うことで、達成することができるので、メンバそれぞれの分散演算処理における、演算量、演算回路に必要な回路規模、演算に必要な記憶容量、演算時間等の演算コストを削減することができるという効果がある。

【図面の簡単な説明】

【図1】本発明の第1の実施形態に係る分散計算方法を実施する構成(分散計算システム)を示すブロック図である。

【図2】マルチパーティ・プロトコルの概念説明図である。

【図3】図1の秘密再構成計算部の構成を示すブロック図である。

【図4】図1の分散処理部(分散計算装置)の構成を示すブロック図である。

【図5】図4の秘密分散計算部の構成を示すブロック図である。

【図6】図4の分散計算部の例(その1)の構成を示すブロック図である。

【図7】図4の分散計算部の例(その2)の構成を示すブロック図である。

【図8】図6又は図7の分散加算部の構成を示すブロック図である。

【図9】本発明の第1の実施形態に係る分散計算方法を実施する構成(分散計算システム)の動作を示すフローチャートである。

【図10】本発明の第1の実施形態おける分散加算の動作を示すフローチャートである。

【図11】本発明の第2の実施形態に係る分散処理部(分散計算装置)の構成を示すブロック図である。

【図12】図11の分散計算部の構成を示すブロック図である。

【図13】図12の分散定数乗算部の構成を示すブロック図である。

【図14】本発明の第2の実施形態に係る分散計算方法を実施する構成(分散計算システム)の動作を示すフローチャートである。

【図15】本発明の第2の実施形態における分散定数乗算の動作を示すフローチャートである。

【図16】本発明の第3の実施形態における分散計算部(その1)の構成を示すブロック図である。

【図17】本発明の第3の実施形態における分散計算部(その2)の構成を示すブロック図である。

【図18】図16及び図17の分散乗算部の構成を示すブロック図である。

【図19】図18の紛失通信計算部の構成を示すブロック図である。

【図20】図19の通信計算受信部の構成を示すブロック図である。

【図21】図19の通信計算送信部の構成を示すブロック図である。

【図22】本発明の第3の実施形態に係る分散計算方法を実施する構成(分散計算システム)の動作を示すフローチャートである。

【図23】本発明の第3の実施形態における分散乗算の動作を示すフローチャートである。

【図24】本発明の第4の実施形態に係る分散計算方法を実施する構成(分散計算システム)を示すブロック図である。

【図25】(a)及び(b)のそれぞれは、図24の分散処理部(分散計算装置)の構成を示すブロック図である。

【図26】図25の分散処理部(分散計算装置)の変形例(その1)の構成を示すブロック図である。

【図27】(a)及び(b)のそれぞれは、図25の分散処理部(分散計算装置)の変形例(その2)の構成を示すブロック図である。

【図28】本発明の第5の実施形態に係る分散計算装置の構成を示すブロック図である。

【図29】図28の秘密分散部の構成を示すブロック図である。

【図30】図28の秘密復元部の構成を示すブロック図である。

【図31】本発明の第5の実施形態に係る分散計算システム(その1)の構成を示すブロック図である。

【図32】本発明の第5の実施形態に係る分散計算システム(その2)の構成を示すブロック図である。

【図33】本発明の第5の実施形態に係る分散計算システム(その3)の構成を示すブロック図である。

【図34】第5〜第7の実施形態の分散計算部が分散乗算を行う場合の構成を示すブロック図である。

【図35】第5〜第7の実施形態の分散計算部が分散乗算を行う場合の処理手順を示すフローチャートである。

【図36】第5〜第7の実施形態における変換行列の生成手順の説明図である。

【図37】本発明の第7の実施形態における分散定数乗算部の構成を示すブロック図である。

【図38】第7の実施形態における変換行列の生成手順の説明図である。

【符号の説明】

101(101−1,…,101−n) 分散処理部(分散計算装置)、

102 秘密再構成計算部、

103 秘密通信路、

201 線形結合部、

301−i 秘密情報記憶部、

302−i 秘密分散計算部、

303−i 送信部、

304−i 受信部、

305−i 分散計算部、

401−i 多項式生成部、

402−i 分散情報生成部、

403−i 乱数生成部、

404−i (k−1)次多項式生成部、

501−1,…,501−(n−1) 分散加算部、

601 分散加算部、

701 加算部、

1001−i 秘密情報記憶部、

1002−i 秘密分散計算部、

1003−i 送信部、

1004−i 受信部、

1005−i 分散計算部、

1101−1,…,1101−n 分散定数乗算部、

1102−1,…,1102−(n−1) 分散加算部、

1201 拡大体乗算部、

1202 秘密分散計算部、

1203 送信部、

1204 受信部、

1205 加算部、

1501−1,…,1501−n 分散定数乗算部、

1502−1,…,1502−(n−1) 分散加算部、

1503 分散乗算部、

1601 分散乗算部、

1701 乗算部、

1702 紛失通信計算部、

1703 分散情報計算部、

1704 秘密分散計算部、

1705 送信部、

1706 受信部、

1707 加算部、

1801−1,…,1801−(i−1) 通信計算受信部、

1802−1,…,1802−(i−1) 通信計算受信部、

1803−(i+1),…,1803−n 通信計算送信部、

1804−(i+1),…,1804−n 通信計算送信部、

1901 インデックス計算送信部、

1902 受信復元部、

2001 乱数生成部、

2002 有限体要素生成部、

2003−1,…,2003−q 乗数計算送信部、

2301 秘密分散送信部、

2302(2302−1,…,2302−n) 分散処理部(分散計算装置)、

2303 秘密再構成計算部、

2401−i 秘密情報記憶部、

2402−i 秘密分散計算部、

2403−i 送信部、

2404−i 受信部、

2405−i 分散計算部、

2406−i 分散情報受信部、

2501−i 秘密情報記憶部、

2502−i 秘密分散計算部、

2503−i 送信部、

2504−i 受信部、

2505−i 分散計算部、

2506−i 分散情報受信部、

2507−i 秘密再構成計算部、

3101 秘密分散部、

3102 送信部、

3103 受信部、

3104 記憶部、

3105 分散計算部、

3106 送信部、

3107 受信部、

3108 秘密復元部、

3111 乱数生成部、

3112 有限体演算部、

3121 復元情報生成部、

3122 有限体演算部、

3200 分散乗算計算部、

3201 乗算部、

3202 秘密分散処理部、

3203 分散情報変換部、

3204 秘密復元処理部、

3301 定数情報生成部、

Xi 分散計算装置が保持する秘密情報、

Yi,j 秘密情報Xiから生成された分散情報、

Z’i 分散情報Yi,jから生成された情報(秘密Zの分散情報)、

Z もとの秘密、

hXi(x) 分散計算装置が生成する多項式、

m1,m2,…,mn メンバID。[0001]

TECHNICAL FIELD OF THE INVENTION

The present invention relates to, for example, a distributed computing system that implements a distributed computing method using shared information generated from secret information held by a plurality of distributed computing devices, and a distributed computing device that constitutes a part of the distributed computing system. Things.

[0002]

[Prior art]

At present, in the technical field of cryptography, a distributed calculation method called a multi-party protocol has been realized. Here, a general multi-party protocol will be described. Now, assuming that there is a network composed of n members (or n arithmetic units), member ID_miEach member having (i = 1, 2,..., N) has secret information X that the other members do not want to know.i(I = 1, 2,..., N). When a certain function f is given, each member has its own secret information XiIs kept secret, the function Z = f (X1, X2, ..., Xn) To calculate the value Z to be obtained. The function f is, for example, all secret information XiFunction Z = X1+ X2+ ... + XnOr all confidential information XiOutput the largest value of the following: Z = max {X1, X2, ..., XnOr}.

[0003]

In this way, each member can transmit his / her own secret information X on the network.iA protocol that realizes a function of performing some kind of communication with each other without leaking itself and finally calculating the value Z is called a multi-party protocol related to the function f. The above function can be realized by providing a reliable third-party center for calculating the function f and each member secretly transmitting their own secret information to this center, but here, there is no such center. The case will be described.

[0004]

FIG. 2 is a conceptual explanatory diagram of the multi-party protocol. In the example of FIG. 2, the number of members (participants) is three, the member IDs (ID information) are A, B, and C, and the secret information held by each is X.A, XB, XCAnd Member ID_A, B, C, and secret information XA, XB, XCAre values on a certain finite field GF (q) (q is a prime number or a power of a prime number), and a function f (XA, XB, XCThe operations in () (addition and multiplication) are operations on a finite field GF (q). Hereinafter, unless otherwise specified, the calculation is performed on the finite field GF (q).

[0005]

Function f (XA, XB, XC), First, each member distributes secret information held by itself using the (k, n) threshold secret sharing method (in FIG. 2, reference numeral {circle around (1)}). Processing shown). In the (k, n) threshold secret sharing scheme, information X is distributed into n pieces of information, and if k pieces of (k ≦ n) pieces of shared information among the n pieces of shared information are collected, the information X is restored. , And when only k-1 or less pieces of shared information are collected, no information X can be known. In the case of FIG. 2, n is 3, and k is 2 or 3.

[0006]

Next, each member distributes shared information obtained by distributing its own secret information to other members (processing indicated by reference numeral {circle around (2)} in FIG. 2). When distributing these pieces of shared information, it is assumed that a secret communication channel is established between any two members that can keep communication contents secret except for the two members. Next, the function f (XA, XB, XC), Each member performs distributed calculation (processing indicated by

[0007]

Next, a case where the multi-party protocol shown in FIG. 2 is extended to n members will be described. The member ID of each member is mi(I = 1, 2,..., N), and the member ID is miX is the secret information held by the memberi(I = 1, 2,..., N). Each member distributes the secret information held by each member by a (k, n) threshold secret sharing scheme. Here, the (k, n) threshold secret sharing scheme uses the Shamir method (Shamir's method) (for example, see Non-Patent Document 1).

[0008]

Member ID is miIs a k−1 degree polynomial h as in the following equation (1).xi(X) is generated, and the secret information is distributed using this equation.

(Equation 7)

In the above formula (1), Rxi, 1, Rxi, 2, ..., Rxi, k-1Means that the member ID is miIs a random number determined by a member, and is selected from (k−1) values from values on a finite field GF (q).

[0009]

Member ID is miAnd the member ID is mp(P = 1, 2,..., N)i, p, The shared information Yi, pCan be calculated as in the following equation (2) using the function of the above equation (1).

(Equation 8)

[0010]

When each member receives the shared information from the other members, as a result, the member ID becomes miIs n pieces of shared information Y1, i, Y2, i, ..., Yn, iWill be held. Distributed information Y held by each of these members1, i, Y2, i, ..., Yn, i, Ie, each member cooperates to obtain a desired distributed calculation Z = f (X1, X2, ..., Xn)I do.

[0011]

Here, the case of the variance addition and the case of the variance multiplication are described as the variance calculation performed by each member. Secret information A and B are secretly shared using a polynomial as shown in the above equation (1), and the member ID is miIs the shared information aiAnd biConsider that you already have In this case, secret information A and B and shared information aiAnd biIs as shown in the following equations (3) and (4).

(Equation 9)

Where RA, j(J = 1, 2,..., K-1) and RB, j(J = 1, 2,..., K-1) are random numbers.

[0012]

Each member shares information aiAnd biFrom the secret c (= A + B)iIs the member ID is miThe calculation process that a member has is referred to as “dispersion addition”. Also, each member shares the shared information a.iAnd biFrom the secret information C (= A × B)iIs the member ID is miThe calculation process that a member has is called "dispersion multiplication". Further, a value c obtained by secretly sharing a result C (= D × A) of multiplication of a certain constant D and secret information AiIs the member ID is miThe calculation process that a member has is called “dispersion constant multiplication”. As described above, when variance addition, variance constant multiplication, and variance multiplication of arbitrary variance information are enabled, any function Z = f (X1, X2, ..., Xn) Enables distributed calculation. Hereafter, secret information A and B are secretly shared by a polynomial such as the above equation (1), and each member performs shared information a.iAnd biEach member has shared information a.iAnd biIs calculated from C = f (A, B), a value c in which secret sharing is performed.iThe following describes the processing for obtaining.

[0013]

First, the distributed addition (addition calculation) in the multi-party protocol will be described using the following equation (5).

C = f (A, B) = A + B (5)

Member ID is miIs already sharing information a of secret information A and BiAnd biIt is assumed that you have These shared information aiAnd biIs the shared information (Y1, i, Y2, i, ..., Yn, i) May be used, or the value of the intermediate result of the dispersion calculation may be used. In the variance addition, by performing addition of the pieces of shared information, the shared information c of the calculation result C is obtained.i(I = 1, 2,..., N) can be obtained. For example, if the member ID is miIs calculated as in the following equation (6), and the calculation result ciGet.

ci= Ai+ Bi … (6)

[0014]

Next, the dispersion constant multiplication (constant multiplication calculation) in the multi-party protocol will be described using the following equation (7).

C = f (A) = D × A (7)

Here, D is a constant on the finite field GF (q), and is a value known to all members. For example, if the member ID is miCalculates the following equation (8) and calculates the result ciGet.

ci= D × ai … (8)

[0015]

Next, distributed multiplication (multiplication calculation) in the multi-party protocol will be described using the following equation (9).

C = f (A, B) = A × B (9)

There are the following two methods in the variance multiplication, and in this description, these methods will be described as a method (1) and a method (2), respectively. In the method (1), each member performs the following steps S101 to S103. Here, the member ID is miDescribes the process performed by a member. In step S101, multiplication c between pieces of shared information is performed.i, i= Ai× biI do.

[0016]

In the next step S102, the member ID is mp(P = 1, 2,..., N and p ≠ i) multiplication a with the value of another memberi× bpAnd ap× biCommunication and calculation processing are performed so as to obtain a result equivalent to the result of (1). That is, the member ID is m such that the following equation (10) is obtained.iIs the multiplication result ci, pAnd the member ID is mpIs the multiplication result cp, iPerform calculations and communications so that you can have

ai× bp+ Ap× bi= Ci, p+ Cp, i … (10)

In this way, by exchanging information with other members, multiplication a with the values of other members ai× bpAnd ap× biTo obtain the expression (10) corresponding to the result ofpAnd bpSo that you don't knowiAnd biHowever, it performs oblivious transfer so that other members do not know. "Lost communication" means that the transmitting side encodes (encrypts) and transmits M pieces of information, but the receiving side receives only one of them (they can be decoded in a meaningful way). This is a communication method in which the transmitting side cannot know which information the receiving side has received (the decoding has become meaningful) on the transmitting side.

[0017]

In the next step S103, a coefficient r calculated from the member ID is added to the result of step S102.pAre multiplied by each other, and the shared information c of the multiplication result C represented by the following equations (11) and (12) is obtained.i(I = 1, 2,..., N).

(Equation 10)

[0018]

In the method (2), each member performs the following steps S201 to S205. Here, the member ID is miDescribes the process performed by a member. In step S201, multiplication c 'between shared information itemsi= Ai× biI do.

[0019]

In the next step S202, c ′ obtained in step S201iIs distributed using the (k ′, n) threshold secret sharing scheme, and the shared information c ′i, p(P = 1, 2,..., N and p ≠ i) and the member ID is mpDistribute to other members. Also, from another member, the shared information c 'p, i(P = 1, 2,..., N and p ≠ i) are received.

[0020]

In the next step S203, C 'i= (C '1, i, C '2, i, ..., c 'n, i) To the transformation matrix EPE-1By multiplyingi= (D1, i, D2, i, ..., dn, i). The matrix E is a matrix calculated from the member ID,

E = (eij) = (Mij-1) (I, j = 1, 2,..., N)

An n × n matrix such that-1And Further, the matrix P is an n × n matrix that performs a conversion such that values of the (k + 1) th and subsequent vectors of the vector are set to 0 as in the following equation.

P (x1, X2, ..., xn)t

= (X1, X2, ..., xk, 0, ..., 0) ... (80)

[0021]

In the next step S204, d obtained in step S203p, i(P = 1, 2,..., N and p ≠ i) and the member ID is mpDistribute to other members. Also, from other members, the calculation result di, p(P = 1, 2,..., N and p ≠ i) are received.

[0022]

In the next step S205, d obtained in steps S203 and S204i, pBy using (p = 1, 2,..., N) as shared information and performing secret reconstruction of (k ′, n) threshold secret sharing, shared information c of the multiplication result C is obtained.i(I = 1, 2,..., N).

[0023]

As described above, in the distributed multiplication, the calculation cannot be performed easily as in the case of the dispersion addition, but can be calculated by using the oblivious transfer. As described above, when each member performs secret communication and lost communication and performs calculation processing, calculation of a given function f (function composed of addition and multiplication) is performed without disclosing input values. Can be.

[0024]

In a normal (k, n) threshold secret sharing scheme represented by the Shamir method, secret information is encoded into n pieces of shared information, and if k (≦ n) or more pieces of shared information are collected, the original Can be restored, but if k-1 or less, the secret information cannot be known at all. This is realized by using polynomial interpolation.

[0025]

Specifically, a k-1 order polynomial h such as the following equation (13)SThe original secret information is distributed using (x).

(Equation 11)

Here, S is the original secret information, and RS, 1, RS, 2, ..., RS, k-1Is a random number determined by the distributor.

[0026]

Each of the n members to be distributed has a member ID of m1, M2, ..., mnIs assigned, and the member ID_miShared information S for (i = 1, 2,..., N)iCan be calculated as in the following equation (14) using the above equation (13).

(Equation 12)

[0027]

Here, member ID_mi(I = 1, 2,..., N), secret information S, shared information Si(I = 1, 2,..., N), random number RS, 1, RS, 2, ..., RS, k-1Are values on a certain finite field GF (q) (q is a prime number or a power of a prime number), and operations (addition and multiplication) are operations on the finite field GF (q), respectively. And From the above equation (13), the following equation (15) holds.

hS(0) = S (15)

[0028]

When reconstructing the original secret information S from the shared information distributed to each member, t members (k ≦ t) are collected from the members to which the shared information is distributed, and the member ID and the shared information are collected. Can be achieved by calculating by the following equations (16) and (17).

(Equation 13)

Where m '1, M '2, ..., m 'tIs the member ID of the gathered members, and S '1, S '2, ..., S 'tIs shared information held by the gathered members.

[0029]

In a normal (k, n) threshold secret sharing scheme represented by the Shamir scheme, the original secret information S and its shared information Si(I = 1, 2,..., N) are values on the finite field GF (q), and the shared information SiThe information amount of (i = 1, 2,..., N) has a property that it cannot be made smaller than the information amount of the original secret information S.

[0030]

[Non-patent document 1]

Tatsuaki Okamoto et al., "Modern Cryptography" (Sangyo Tosho), pp. 214-216 and 227-236.

[Non-patent document 2]

G. Brackley and Catherine Meadows, "Security of Lamp Schemes", Procedures of Crypt '88, Lecture Notes in Computer Science 403, Springer Berlag, pp. 242-268, 1990 (GR BLAKLEY AND CATHERINE MEADOWS, "SECURITY OF RAMP SCHEMES", PROC. OF CRYPTO '88, LECTURE NOTES IN COMPUTER SCIENCE 403, SPRING2P.

[0031]

[Problems to be solved by the invention]

However, in the above-described shared calculation using the conventional multi-party protocol, the secret sharing of each piece of secret information is performed using the ordinary (k, n) threshold secret sharing method. In the calculation, it is necessary to perform an operation on a finite field having the same information amount as the secret information, that is, the same size. Therefore, despite the secret information being distributed among n persons, the amount of computation, the circuit scale required for the computation circuit, the storage capacity required for computation, the computation time, etc., in the distributed computation processing of each member. However, there is a problem that the operation cost cannot be reduced.

[0032]

Therefore, the present invention has been made to solve the above-described problems of the related art, and an object of the present invention is to provide a distributed computing device and a distributed computing system that can reduce the amount of computation in distributed computation. It is.

[0033]

[Means for Solving the Problems]

The distributed computing device according to the present invention employs a ramp type (L, k, n) threshold secret sharing scheme, in which one or more (usually two or more, but there may be only one) secrets. The distributed computing device has distributed computing means for performing distributed computation using the distributed information generated from the information.p(P ≦ n), and the shared information used for the shared calculation by the shared calculation means is Yp, The variance information is an extended field obtained by expanding the finite field GF (q) by L-order, and an extended field GF (qL) Is calculated by the following equation: X = ΣXjαjWhen X satisfies 0 ≦ j ≦ L−1, the following expression hX(Ij) = XjA polynomial h on a k-1 order finite field GF (q) satisfying 0 ≦ j ≦ L-1X(X), and the above polynomial hXFrom (x), Yp= HX(Mp) Which is information generated by calculating a value on a finite field GF (q).

[0034]

Further, another sharing calculation apparatus according to the present invention includes secret sharing calculation means for generating shared information from secret information by a ramp type (L, k, n) threshold secret sharing method. Means that the member ID held by another distributed computing device to which the distributed information is distributed is mp(P ≦ n) and the member ID is mpThe above shared information is expressed as YpAnd an extended field GF (q) whose creator is α in an extended field obtained by expanding the finite field GF (q) by L orderL) Is calculated by the following equation: X = ΣXjαjWhen X satisfies 0 ≦ j ≦ L−1, the following expression hX(Ij) = XjA polynomial h on a k-1 order finite field GF (q) satisfying 0 ≦ j ≦ L-1XPolynomial generating means for generating (x), and the polynomial hXFrom (x), Yp= HX(MpAnd a shared information generation means for generating a value by calculating a value on the finite field GF (q).

[0035]

Further, another distributed computing device according to the present invention employs a ramp type (L, k, n) threshold secret sharing scheme, and one or more (usually two or more, but may be one). ) Has distributed calculation means for performing distributed calculation using the shared information generated from the secret information.p(P ≦ n), and the shared information used for the shared calculation by the shared calculation means is YpAnd the above-mentioned shared information is