DE102020000635A1 - Perfectly secure communication between participants in cellular networks - Google Patents

Perfectly secure communication between participants in cellular networksDownload PDFInfo

- Publication number

- DE102020000635A1 DE102020000635A1DE102020000635.3ADE102020000635ADE102020000635A1DE 102020000635 A1DE102020000635 A1DE 102020000635A1DE 102020000635 ADE102020000635 ADE 102020000635ADE 102020000635 A1DE102020000635 A1DE 102020000635A1

- Authority

- DE

- Germany

- Prior art keywords

- participants

- messages

- key

- communication

- keys

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

- 238000004891communicationMethods0.000titleclaimsabstractdescription30

- 230000001413cellular effectEffects0.000titledescription4

- 238000000034methodMethods0.000claimsabstractdescription36

- 230000015654memoryEffects0.000claimsabstractdescription8

- 241000269319Squalius cephalusSpecies0.000claims1

- 238000001914filtrationMethods0.000claims1

- 230000005540biological transmissionEffects0.000abstractdescription17

- 230000008569processEffects0.000abstractdescription7

- 238000010295mobile communicationMethods0.000abstractdescription4

- 238000010276constructionMethods0.000description6

- 238000005516engineering processMethods0.000description4

- 238000012545processingMethods0.000description3

- 238000013459approachMethods0.000description2

- 230000006870functionEffects0.000description2

- 238000012423maintenanceMethods0.000description2

- 230000006855networkingEffects0.000description2

- BUHVIAUBTBOHAG-FOYDDCNASA-N(2r,3r,4s,5r)-2-[6-[[2-(3,5-dimethoxyphenyl)-2-(2-methylphenyl)ethyl]amino]purin-9-yl]-5-(hydroxymethyl)oxolane-3,4-diolChemical compoundCOC1=CC(OC)=CC(C(CNC=2C=3N=CN(C=3N=CN=2)[C@H]2[C@@H]([C@H](O)[C@@H](CO)O2)O)C=2C(=CC=CC=2)C)=C1BUHVIAUBTBOHAG-FOYDDCNASA-N0.000description1

- 238000013475authorizationMethods0.000description1

- 239000000969carrierSubstances0.000description1

- 238000007796conventional methodMethods0.000description1

- 238000013461designMethods0.000description1

- 230000003203everyday effectEffects0.000description1

- 238000009472formulationMethods0.000description1

- 239000000203mixtureSubstances0.000description1

- 238000012986modificationMethods0.000description1

- 230000004048modificationEffects0.000description1

- 230000008520organizationEffects0.000description1

- 238000012360testing methodMethods0.000description1

- 238000012546transferMethods0.000description1

- 230000000007visual effectEffects0.000description1

Images

Classifications

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/04—Key management, e.g. using generic bootstrapping architecture [GBA]

- H04W12/043—Key management, e.g. using generic bootstrapping architecture [GBA] using a trusted network node as an anchor

- H04W12/0431—Key distribution or pre-distribution; Key agreement

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/083—Network architectures or network communication protocols for network security for authentication of entities using passwords

- H04L63/0838—Network architectures or network communication protocols for network security for authentication of entities using passwords using one-time-passwords

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/06—Authentication

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Mobile Radio Communication Systems (AREA)

- Small-Scale Networks (AREA)

Abstract

Translated fromGermanDescription

Translated fromGermanAutomatisierungstechnische Geräte müssen häufig digital miteinander kommunizieren können. Die dabei eingesetzten Informations- und Kommunikationstechniken werden zunehmend auf alltägliche Anwendungen übertragen - ein auch als „Internet der Dinge“ bezeichnetes Phänomen. Soll die Kommunikation drahtlos ablaufen, so sind folgende drei Anforderungen zu erfüllen.Automation devices often have to be able to communicate digitally with one another. The information and communication technologies used are increasingly being transferred to everyday applications - a phenomenon also known as the “Internet of Things”. If communication is to be wireless, the following three requirements must be met.

Einheitlichkeit: Die Industrie ist von einer sehr heterogenen Herstellerlandschaft geprägt. Es muss daher eine organisatorisch und technisch einheitliche Architektur zur Vernetzung aller Systeme bereitgestellt werden.Uniformity: The industry is characterized by a very heterogeneous manufacturer landscape. An organizationally and technically uniform architecture for networking all systems must therefore be provided.

Sicherheit: In einer sicherheitskritischen Umgebung muss höchstmögliche funktionale Sicherheit des gesamten Verarbeitungsprozesses gewährleistet sein. Da das Übertragungsmedium im Fall drahtloser Kommunikation für jedermann zugänglich ist, muss unbefugtes Lesen und Verändern von Nachrichten verhindert werden.Safety: In a safety-critical environment, the highest possible functional safety of the entire processing must be guaranteed. Since the transmission medium is accessible to everyone in the case of wireless communication, unauthorized reading and modification of messages must be prevented.

Echtzeitfähigkeit: Nachrichten müssen innerhalb definierter Zeiten übermittelt werden, um kritische Systemzustände rechtzeitig erkennen und korrigieren zu können.Real-time capability: Messages must be transmitted within defined times in order to be able to recognize and correct critical system states in good time.

Zur Erfüllung dieser Anforderungen wurde mit dem „Referenzarchitekturmodell Industrie 4.0“ [1] eine allgemeine Struktur zur Vernetzung einzelner Systeme zum Internet der Dinge spezifiziert. Das Modell sieht einzelne Schichten für die Implementierung von u. a. Datenschutz und IKT-Sicherheit vor. Als Alternative zu Endezu-Ende-Verschlüsselungen auf den Kommunikationsstrecken werden dabei bewusst zwischengeschaltete Server mit Einblick in den Datentransfer als sinnvoll erachtet, bspw. um Informationsabflüsse oder Angriffe über die Kommunikationsverbindungen detektieren zu können [2].To meet these requirements, the “Reference Architecture Model Industry 4.0” [1] was used to specify a general structure for networking individual systems to form the Internet of Things. The model sees individual layers for the implementation of, among other things. Data protection and ICT security. As an alternative to end-to-end encryption on the communication links, consciously interconnected servers with an insight into the data transfer are considered useful, for example in order to be able to detect information leaks or attacks via the communication links [2].

Für sicherheitskritische Anwendungen mit langen Einsatzzeiten, wie sie im Internet der Dinge anzutreffen sind, muss ein größtmögliches Maß an Sicherheit und Skalierbarkeit dauerhaft, d. h. über Produktlebensdauern von mindestens mehreren Jahrzehnten, gewährleistet werden. Hiervon sind i. W. die Kernaspekte Verschlüsselungsverfahren, Netztopologie, Schlüsselaustausch und -erzeugung sowie Organisation betroffen.For security-critical applications with long periods of use, as can be found in the Internet of Things, the greatest possible degree of security and scalability must be permanent, i.e. H. can be guaranteed over product lifetimes of at least several decades. I. This affects the core aspects of encryption procedures, network topology, key exchange and generation as well as organization.

Die üblichen Verschlüsselungsverfahren können keine perfekte Sicherheit über jahrzehntelange Einsatzzeiten hinweg gewährleisten.The usual encryption methods cannot guarantee perfect security over decades of use.

Die dem kerckhoffsschen Prinzip genügenden asymmetrische Verfahren (bspw. nach [3]) können mit ausreichenden Kapazitäten an Zeit bzw. Rechenleistung immer gebrochen werden, da die mathematischen Zusammenhänge zwischen privaten und öffentlichen Schlüsseln bekannt sind. Ihre Sicherheit basiert alleine darauf, dass die zum Brechen der Verschlüsselungen notwendigen Berechnungen mit derzeitigen Rechnern zu lange Zeiträume erfordern würden. Eine weitere, in der Praxis relevantere Schwäche stellt ihre Anfälligkeit für Seitenkanalangriffe dar, da ohne Schlüsselaustausch über sichere Kanäle keine sicheren Authentifizierungen möglich sind (Janusangriffe) [4].The asymmetrical methods that satisfy Kerckhoff's principle (e.g. according to [3]) can always be broken with sufficient time or computing power, since the mathematical relationships between private and public keys are known. Their security is based solely on the fact that the calculations required to break the encryption would take too long with current computers. Another weakness that is more relevant in practice is its susceptibility to side-channel attacks, since no secure authentication is possible without key exchange via secure channels (Janus attacks) [4].

Dennoch wird asymmetrische Verschlüsselung in verschiedenen Anwendungsfällen der Mobilkommunikation eingesetzt. So wird in

Mit WEP und A5 (GSM) wurden bereits wiederholt bis dahin als sicher geltende symmetrische Verschlüsselungsverfahren gebrochen. Es muss daher i. A. davon ausgegangen werden, dass auch aktuell noch als sicher geltende symmetrische Verschlüsselungsverfahren (z. B. AES [5] oder WPA) künftig gebrochen werden.With WEP and A5 (GSM), symmetrical encryption procedures that had previously been considered secure were repeatedly broken. It must therefore i. A. It can be assumed that symmetrical encryption methods (e.g. AES [5] or WPA) that are currently still considered secure will be broken in the future.

Nachweislich nicht brechbar sind lediglich informationstheoretisch sichere Verfahren [6] der Einmalverschlüsselung gemäß

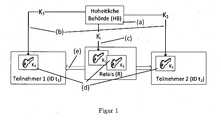

Ein Netz kann grundsätzlich mit („Infrastrukturmodus“) oder ohne Vermittlungsstationen („Ad-hoc-Modus“) gebildet werden. Vermittlungsstationen werden auch als „Relais“ bezeichnet.In principle, a network can be used with ("infrastructure mode") or without switching stations ("ad- hoc mode "). Switching stations are also known as "relays".

Konzepte für den Ad-hoc-Modus werden bspw. in

Im Infrastrukturmodus wird eine Übertragung über ein dediziertes Relais abgewickelt. Die Nachrichten werden von einem Kommunikationsteilnehmer (K1) zu diesem Relais (Rs) übertragen und von dort zum Empfänger (K2) weitervermittelt. Es handelt sich somit logisch immer um genau zwei Übertragungsstrecken, K1 → Rs und Rs → K2. Der Infrastrukturmodus wird insbesondere in Mobilfunknetzen zur Sprach- und Datenübertragung zwischen Mobiltelefonen eingesetzt. Zur Anwendung dieses Kommunikation zwischen Teilnehmern in Mobilfunknetzen, und zwar den drei wesentlichen Anforderungen Nutzerverwaltung zwischen Systemen unterschiedlicher Hersteller, perfekt sichere Verschlüsselung der auszutauschenden Daten sowie harte Echtzeitfähigkeit der Datenübertragung nicht bzw. nicht dauerhaft gerecht werden zu können, durch Einsatz perfekt sicherer Verschlüsselung und vorbestimmter Länge der Übertragungsstrecke behoben.

Gegeben sei eine Menge von Teilnehmern (T = {t1, ..., tn}). die von einer hoheitlichen Behörde HB

Weiterhin existiere eine Menge von Relaisstationen R, die untereinander vermittels eines dezidierten, bspw. durch Quantenkryptographie abhör- und manipulationssicheren Kommunikationsnetzes derart vernetzt seien, dass die maximale Nachrichtenübertragungszeit in diesem Netz den Echtzeitanforderungen des jeweiligen Anwendungsgebietes genüge. Die Behörde HB habe ebenfalls abhör- und manipulationssicheren Zugang zu diesem Netz, um Kopien der Schlüsselsätze der Teilnehmer zu den Relaisstationen zu übertragen

Jeder Teilnehmer verfüge über eine Möglichkeit zur Bestimmung der eigenen Position. Um stets seine Position relativ zu den Relaisstationen bestimmen zu können, werden in den Festwertspeichern auch die Positionen der Relaisstationen abgelegt. Letztere können unerwünschte Nachrichten herausfiltern, indem sie empfangene Nachrichten auf Einhaltung vorgegebener Konventionen und Plausibilität prüfen.Each participant has a possibility to determine their own position. In order to always be able to determine its position relative to the relay stations, the positions of the relay stations are also stored in the read-only memories. The latter can filter out unwanted messages by checking received messages for compliance with given conventions and plausibility.

Alternativ können die Schlüssel mittels bei HB, den Teilnehmern und in den Relaisstationen synchron laufender Protokolle erzeugt werden, bspw. durch Chaosprozesse [9].Alternatively, the keys can be generated using protocols running synchronously at HB, the participants and in the relay stations, for example through chaos processes [9].

Der Nachrichtenaustausch

- 1. Die hoheitliche Behörde erzeugt und verteilt Schlüssel nach dem zuvor dargestellten Verfahren.

- 2. Der sendende Teilnehmer wählt einen beliebigen Schlüssel mit Index i aus seinem Vorrat zur Verschlüsselung seiner Nachricht aus.

- 3. Die Nachricht wird mit der Verschlüsselungsfunktion e verschlüsselt.

- 4. Die verschlüsselte Nachricht wird mit dem Index des im Vorrat ausgewählten Schlüssels und der Adresse des empfangenden Teilnehmers an die nächstgelegene Relaisstation Ri geschickt.

- 1. The sovereign authority generates and distributes keys according to the procedure outlined above.

- 2. The sending subscriber selects any key with index i from his supply to encrypt his message.

- 3. The message is encrypted with the encryption function e.

- 4. The encrypted message is sentto the nearest relay station R i with the index of the key selected in the stock and the address of the receiving subscriber.

Konzepts auf andere Protokolle wird bspw. in

Bei herkömmlichen Mobilfunknetzarchitekturen ist nach dem ersten Kontakt eines Teilnehmers mit dem Netzbetreiber kein sicherer Kanal zur Schlüsselübergabe mehr vorhanden. Bislang existiert kein Verfahren, welches das Problem des Schlüsselaustauschs und -nachschubs unter den in der Mobilkommunikation bestehenden Skalierungsanforderungen in einer konstanten Komplexitätsklasse löst.With conventional cellular network architectures, there is no longer a secure channel for handing over keys after a subscriber's first contact with the network operator. So far there has been no method which solves the problem of key exchange and replenishment under the scaling requirements existing in mobile communication in a constant complexity class.

Zur verschlüsselten Kommunikation zwischen n Teilnehmern wird ein individuelles Schlüsselpaar für jede mögliche Paarung von Kommunikationsteilnehmern benötigt. Bei symmetrischer Verschlüsselung sind somit

Bisherige Verfahren zum Austausch symmetrischer Schlüssel gehen davon aus, dass sich alle Kommunikationsteilnehmer direkt treffen. So offenbart

Es sind auch Verfahren zur Erzeugung echter Zufallszahlen aus physikalischen Prozessen bekannt, so bspw. nach

Organisatorische Lösungen beruhen ausschließlich auf der Vertrauenswürdigkeit jeweiliger Zertifizierungsstellen. Die grundsätzliche Anfälligkeit asymmetrischer Verschlüsselungsverfahren wird durch die bekannten administrativen Ansätze nicht behoben.Organizational solutions are based exclusively on the trustworthiness of the respective certification authorities. The basic vulnerability of asymmetric encryption methods is not eliminated by the known administrative approaches.

Zu Authentifizierung und Autorisierung im Rahmen digitaler Kommunikationssysteme wurden in den USA das „Security Credential Management System (SCMS)“ [7] und in der EU das „EU C-ITS Security Credential Management System (EU CCMS)“ [8] entwickelt. Das bestimmende Konzept beider Ansätze ist der Aufbau einer auf asymmetrischer Verschlüsselung basierenden Public-Key-Infrastruktur. So offenbart

Erfindungsgemäß werden die Unzulänglichkeiten herkömmlicher Verfahren zur

- 5. R1 entschlüsselt die Nachricht unter Verwendung des Schlüssels mit dem übermittelten Index i.

- 6. R1 und der sendende Teilnehmer kennzeichnen den verwendeten Schlüssel mit dem Index i als verbraucht.

- 7. R1 sendet die Nachricht über das relaisinterne Netz an die dem empfangenden Teilnehmer nächstgelegene Relaisstation R2.

- 8. R2 wählt einen Schlüssel mit Index j aus dem Schlüsselsatz des empfangenden Teilnehmers aus und verschlüsselt damit die Nachricht mit der Verschlüsselungsfunktion e.

- 9. R2 sendet die verschlüsselte Nachricht mit dem Index j des verwendeten Schlüssels an den empfangenden Teilnehmer.

- 10. Der empfangende Teilnehmer entschlüsselt die Nachricht unter Verwendung des Schlüssels mit dem übermittelten Index j.

- 11. R2 und der empfangende Teilnehmer kennzeichnen den verwendeten Schlüssel mit dem Index j als verbraucht.

- 5. R1 decrypts the message using the key with the transmitted index i.

- 6. R1 and the sending subscriber mark the key used with the index i as used.

- 7. R1 sends the message via the relay's internal network to the relay station R2 closest to the receiving subscriber.

- 8. R2 selects a key with index j from the key set of the receiving participant and uses it to encrypt the message with the encryption function e.

- 9. R2 sends the encrypted message with the index j of the key used to the receiving participant.

- 10. The receiving party decrypts the message using the key with the transmitted index j.

- 11. R2 and the receiving subscriber mark the key used with the index j as being used up.

Explizite Authentifizierung der Absender derart verschlüsselter und übermittelter Nachrichten ist nicht erforderlich, weil die Nachrichten wegen ihrer Einmalverschlüsselung ausschließlich von ihren berechtigten Empfängern sinnhaft entschlüsselt werden können. Zusätzliche Prüfmöglichkeiten lassen sich durch Integration geeigneter Markierungen in die Nachrichten schaffen.Explicit authentication of the sender of such encrypted and transmitted messages is not necessary because the messages can only be meaningfully decrypted by their authorized recipients due to their one-time encryption. Additional test options can be created by integrating suitable markings into the messages.

Um den für den jeweils zu übertragenden Informationsgehalt benötigten Datenumfang und damit auch den Schlüsselbedarf zu minimieren, werden die Nachrichten in einer auf den Bedarf des speziellen Anwendungsgebietes beschränkten formalen Sprache abgefasst und mittels kompakter Syntax und Codierung der Schlüsselwörter komprimiert.In order to minimize the amount of data required for the information content to be transmitted and thus also the key requirement, the messages are written in a formal language that is restricted to the needs of the specific area of application and compressed using compact syntax and coding of the key words.

Zur Abstandsregelung innerhalb von Fahrzeugkolonnen überträgt das vorderste Fahrzeug einer Kolonne seine Geschwindigkeit an die Relaisstationen und diese dann an alle nachfolgenden Fahrzeuge. Letztere können ihre Geschwindigkeiten somit der Kolonne auch ohne Sichtkontakt zum vordersten Fahrzeug anpassen. Dadurch lassen sich stets konstante Geschwindigkeiten und folglich konstante Abstände innerhalb der Kolonne einhalten. Reduzierung der Abstände steigert die Kapazität einer Straße. Bei einem Abstand handelt es sich um eine geheim zu haltende Information, da durch ihre Kompromittierung ein gefährlicher Systemzustand (z. B. zu geringer Fahrzeugabstand) herbeigeführt werden könnte. Die Nachricht muss daher verschlüsselt übertragen werden. Durch die perfekt sichere Verschlüsselung nach dem erfindungsgemäßen Verfahren ist es Angreifern unmöglich, mittels verfälschter Nachrichten gefährliche Situationen wie Kollisionskurse herbeizuführen. Die Echtzeitfähigkeit der Nachrichtenübermittlung über zwei drahtlose Kommunikationsstrecken und das relaisinterne Netz gewährleistet rechtzeitige Übertragung an alle beteiligten Fahrzeuge.To regulate the distance within a column of vehicles, the vehicle in front of a column transmits its speed to the relay stations and these then to all following vehicles. The latter can therefore adapt their speeds to the column even without visual contact with the vehicle in front. As a result, constant speeds and consequently constant distances within the column can always be maintained. Reducing the distances increases the capacity of a Road. A distance is information that is to be kept secret, since its compromise could lead to a dangerous system state (e.g. vehicle distance that is too short). The message must therefore be transmitted in encrypted form. Due to the perfectly secure encryption according to the method according to the invention, it is impossible for attackers to cause dangerous situations such as collision courses by means of falsified messages. The real-time capability of message transmission via two wireless communication links and the relay-internal network ensures timely transmission to all vehicles involved.

Sendet ein am Anfang einer Baustelle positioniertes Baustellenfahrzeug Nachrichten über die im Baustellenbereich temporär geänderte Verkehrsführung an jedes passierende Fahrzeug, so handelt es sich hierbei um öffentliche Informationen, die eigentlich nicht verschlüsselt werden müssten. Das Baustellenfahrzeug muss sich jedoch authentifizieren, was durch die Einmalverschlüsselung seiner Nachrichten und seinen darin enthaltenen Identifikator erfolgt, welcher als Identitätsnachweis des Baustellenfahrzeugs dient. Die Datenverarbeitungsgeräte der passierenden Fahrzeuge, bspw. Navigationsgeräte, können mit diesen Informationen ihre Datenbestände aktualisieren. Darauf aufbauend lassen sich notwendige Berechnungen durchführen, bspw. zur automatischen Fahrzeugsteuerung im geänderten Streckenbereich.If a construction site vehicle positioned at the beginning of a construction site sends messages about the temporarily changed traffic routing in the construction site area to every passing vehicle, this is public information that actually does not need to be encrypted. The construction site vehicle must, however, authenticate itself, which is done by encrypting its messages once and the identifier contained therein, which serves as proof of identity for the construction site vehicle. The data processing devices of the passing vehicles, for example navigation devices, can use this information to update their databases. Based on this, the necessary calculations can be carried out, e.g. for automatic vehicle control in the changed route area.

Durch Diebstahl und/oder gerätetechnische Manipulation könnten Dritte physischen Zugriff auf den Schlüsselvorrat eines Teilnehmers erlangen und damit das gesamte System gefährden. Um die eingesetzten Geräte vor unautorisiertem Zugriff zu schützen, ist bei einer Kompromittierung architekturbedingt nur der betroffene Teilnehmer entsprechend zu kennzeichnen. Es ist daher ausreichend, einen Sabotageschalter so zu konfigurieren, dass er im Manipulationsfall ein Sabotagesignal generiert und eine Nachricht an die nächste Relaisstation sendet, um den betroffenen Teilnehmer aus dem System zu entfernen und dessen Schlüssel für ungültig zu erklären. Zudem kann das Sabotagesignal den Festwertspeicher des Teilnehmers mit den verbleibenden Schlüsseln deaktivieren. Der Sabotageschalter kann auch derart mit der übrigen Elektronik des Teilnehmers verbunden sein, dass jedes Benutzen durch einen unautorisierten Nutzer das Sabotagesignal auslöst.Theft and / or device manipulation could give third parties physical access to a participant's key supply and thus endanger the entire system. In order to protect the devices used against unauthorized access, in the event of a compromise, due to the architecture, only the subscriber concerned needs to be marked accordingly. It is therefore sufficient to configure a sabotage switch in such a way that it generates a sabotage signal in the event of manipulation and sends a message to the next relay station in order to remove the subscriber concerned from the system and to declare his key invalid. In addition, the sabotage signal can deactivate the participant's read-only memory with the remaining keys. The sabotage switch can also be connected to the other electronics of the subscriber in such a way that every use by an unauthorized user triggers the sabotage signal.

Die erfindungsgemäße Architektur ermöglicht die Kommunikation zwischen Geräten verschiedener Hersteller. Alle Nachrichten sind perfekt sicher verschlüsselt und somit völlig immun gegenüber allen denkbaren und künftigen Angriffen, auch mittels Quantenrechnern ausgeführter. Das Verfahren implementiert alle Aspekte korrekt implementierter Einmalverschlüsselung [10] in Datenverarbeitungsgeräten. Die Komplexität des Schlüsselaustauschs und -rückzugs beträgt nur O(1), da bei Erhöhung der Anzahl der Teilnehmer von n auf n + 1 der neu erstellte Schlüsselvorrat neben dem neuen Teilnehmer nur der Menge der Relaisstationen R bekannt gemacht werden muss. An den Nachrichten vorgenommene Verfälschungen sind automatisch erkennbar. Die zu übertragenden Datenmengen und der Schlüsselbedarf sind wegen kompakter Formulierung der Nachrichten sehr gering. Schlüsselnachschub ist auf einfache Art gewährleistet. Der Nachrichtenaustausch wird über Übertragungsstrecken definierter Längen abgewickelt, weshalb die Übertragungsdauern a priori bestimmt werden können.The architecture according to the invention enables communication between devices from different manufacturers. All messages are perfectly and securely encrypted and therefore completely immune to all conceivable and future attacks, including those carried out using quantum computers. The method implements all aspects of correctly implemented one-time encryption [10] in data processing devices. The complexity of the key exchange and withdrawal is only O (1), since if the number of participants increases from n to n + 1, the newly created key stock next to the new participant only needs to be made known to the number of relay stations R. Any falsifications made to the messages are automatically detectable. The amount of data to be transmitted and the key requirement are very small due to the compact formulation of the messages. Key replenishment is guaranteed in a simple way. The exchange of messages is carried out over transmission links of defined lengths, which is why the transmission times can be determined a priori.

Literaturliterature

- [1]

Manzei, C., Heinze, R., Schleupner, L. (2015), Industrie 4.0 im internationalen Kontext: Kernkonzepte, Ergebnisse, Trends. Beuth, Berlin Manzei, C., Heinze, R., Schleupner, L. (2015), Industry 4.0 in an international context: core concepts, results, trends. Beuth, Berlin - [2]

Anderl, R. et al. (2016), Softwarearchitekturen für Industrie 4.0 - RAMI und IIRA aus Sicht der Projekte im Technologieprogramm AUTONOMIK für Industrie 4.0. VDI/VDE-Institut für Innovation und Technik, Berlin Anderl, R. et al. (2016), Software Architectures for Industry 4.0 - RAMI and IIRA from the perspective of the projects in the technology program AUTONOMIK for Industry 4.0. VDI / VDE Institute for Innovation and Technology, Berlin - [3]

Rivest, R.L., Shamir, A., Adleman, L. (1977), A Method for Obtaining Digital Signatures and Public-Key Cryptosystems. MIT Press, Cambridge, MA Rivest, RL, Shamir, A., Adleman, L. (1977), A Method for Obtaining Digital Signatures and Public-Key Cryptosystems. MIT Press, Cambridge, MA - [4]

Paar, C. (2010), Understanding Cryptography. Springer, Berlin Paar, C. (2010), Understanding Cryptography. Springer, Berlin - [5]

Daemen, J., Rijmen, V. (2002), The Design of Rijndael. AES: The Advanced Encryption Standard. Springer, Berlin Daemen, J., Rijmen, V. (2002), The Design of Rijndael. AES: The Advanced Encryption Standard. Springer, Berlin - [6]

Shannon, C.E. (1949), Communication Theory of Secrecy Systems. Bell Systems Technical Journal, 28, 656-715 Shannon, CE (1949), Communication Theory of Secrecy Systems. Bell Systems Technical Journal, 28, 656-715 - [7] its.dot.gov, Security Credential Management System (SCMS), https: //www. its.dot.gov/resources/scms.htm[7] its.dot.gov, Security Credential Management System (SCMS), https: // www. its.dot.gov/resources/scms.htm

- [8]

Baldini, G., Menzel, G. (2019), C-ITS Point of Contact (CPOC) Protocol. Publications Office of the European Union, Luxemburg Baldini, G., Menzel, G. (2019), C-ITS Point of Contact (CPOC) Protocol. Publications Office of the European Union, Luxembourg - [9]

Li, P. (2007), Spatiotemporal Chaos-based Multimedia Cryptosystems. Fortschr.-Ber. VDI, Reihe 10 Nr. 777. VDI-Verlag, Düsseldorf Li, P. (2007), Spatiotemporal Chaos-based Multimedia Cryptosystems. Update report VDI, series 10 No. 777. VDI-Verlag, Düsseldorf - [10]

Rijmenants, D. (2014), The Complete Guide to Secure Communications with the One Time Pad Cipher. Cipher Machines & Cryptology Rijmenants, D. (2014), The Complete Guide to Secure Communications with the One Time Pad Cipher. Cipher Machines & Cryptology

ZITATE ENTHALTEN IN DER BESCHREIBUNGQUOTES INCLUDED IN THE DESCRIPTION

Diese Liste der vom Anmelder aufgeführten Dokumente wurde automatisiert erzeugt und ist ausschließlich zur besseren Information des Lesers aufgenommen. Die Liste ist nicht Bestandteil der deutschen Patent- bzw. Gebrauchsmusteranmeldung. Das DPMA übernimmt keinerlei Haftung für etwaige Fehler oder Auslassungen.This list of the documents listed by the applicant was generated automatically and is included solely for the better information of the reader. The list is not part of the German patent or utility model application. The DPMA assumes no liability for any errors or omissions.

Zitierte PatentliteraturPatent literature cited

- EP 2950506 B1 [0009]EP 2950506 B1 [0009]

- EP 3086587 A1 [0009]EP 3086587 A1 [0009]

- WO 2008/063899 A2 [0009]WO 2008/063899 A2 [0009]

- US 1310719 [0011]US 1310719 [0011]

- DE 102005006713 [0011]DE 102005006713 [0011]

- DE 202011110926 U1 [0011]DE 202011110926 U1 [0011]

- EP 3468294 A1 [0013]EP 3468294 A1 [0013]

- EP 2490183 B1 [0013]EP 2490183 B1 [0013]

- EP 2952039 B1 [0020]EP 2952039 B1 [0020]

- DE 102015117022 A1 [0023]DE 102015117022 A1 [0023]

- EP 1152567 A2 [0023]EP 1152567 A2 [0023]

- DE 102010021307 A1 [0024]DE 102010021307 A1 [0024]

- US 2018/0176209 [0026]US 2018/0176209 [0026]

- WO 2019/124953 [0026]WO 2019/124953 [0026]

Zitierte Nicht-PatentliteraturNon-patent literature cited

- Manzei, C., Heinze, R., Schleupner, L. (2015), Industrie 4.0 im internationalen Kontext: Kernkonzepte, Ergebnisse, Trends. Beuth, Berlin [0035]Manzei, C., Heinze, R., Schleupner, L. (2015), Industry 4.0 in an international context: core concepts, results, trends. Beuth, Berlin [0035]

- Anderl, R. et al. (2016), Softwarearchitekturen für Industrie 4.0 - RAMI und IIRA aus Sicht der Projekte im Technologieprogramm AUTONOMIK für Industrie 4.0. VDI/VDE-Institut für Innovation und Technik, Berlin [0035]Anderl, R. et al. (2016), Software Architectures for Industry 4.0 - RAMI and IIRA from the perspective of the projects in the technology program AUTONOMIK for Industry 4.0. VDI / VDE Institute for Innovation and Technology, Berlin [0035]

- Rivest, R.L., Shamir, A., Adleman, L. (1977), A Method for Obtaining Digital Signatures and Public-Key Cryptosystems. MIT Press, Cambridge, MA [0035]Rivest, R.L., Shamir, A., Adleman, L. (1977), A Method for Obtaining Digital Signatures and Public-Key Cryptosystems. MIT Press, Cambridge, MA [0035]

- Paar, C. (2010), Understanding Cryptography. Springer, Berlin [0035]Paar, C. (2010), Understanding Cryptography. Springer, Berlin [0035]

- Daemen, J., Rijmen, V. (2002), The Design of Rijndael. AES: The Advanced Encryption Standard. Springer, Berlin [0035]Daemen, J., Rijmen, V. (2002), The Design of Rijndael. AES: The Advanced Encryption Standard. Springer, Berlin [0035]

- Shannon, C.E. (1949), Communication Theory of Secrecy Systems. Bell Systems Technical Journal, 28, 656-715 [0035]Shannon, C.E. (1949) Communication Theory of Secrecy Systems. Bell Systems Technical Journal, 28, 656-715 [0035]

- Baldini, G., Menzel, G. (2019), C-ITS Point of Contact (CPOC) Protocol. Publications Office of the European Union, Luxemburg [0035]Baldini, G., Menzel, G. (2019), C-ITS Point of Contact (CPOC) Protocol. Publications Office of the European Union, Luxembourg [0035]

- Li, P. (2007), Spatiotemporal Chaos-based Multimedia Cryptosystems. Fortschr.-Ber. VDI, Reihe 10 Nr. 777. VDI-Verlag, Düsseldorf [0035]Li, P. (2007), Spatiotemporal Chaos-based Multimedia Cryptosystems. Update report VDI, series 10 No. 777. VDI-Verlag, Düsseldorf [0035]

- Rijmenants, D. (2014), The Complete Guide to Secure Communications with the One Time Pad Cipher. Cipher Machines & Cryptology [0035]Rijmenants, D. (2014), The Complete Guide to Secure Communications with the One Time Pad Cipher. Cipher Machines & Cryptology [0035]

Claims (3)

Translated fromGermanPriority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| DE102020000635.3ADE102020000635A1 (en) | 2020-01-30 | 2020-01-30 | Perfectly secure communication between participants in cellular networks |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| DE102020000635.3ADE102020000635A1 (en) | 2020-01-30 | 2020-01-30 | Perfectly secure communication between participants in cellular networks |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| DE102020000635A1true DE102020000635A1 (en) | 2021-08-05 |

Family

ID=76854050

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| DE102020000635.3APendingDE102020000635A1 (en) | 2020-01-30 | 2020-01-30 | Perfectly secure communication between participants in cellular networks |

Country Status (1)

| Country | Link |

|---|---|

| DE (1) | DE102020000635A1 (en) |

Citations (14)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US1310719A (en) | 1919-07-22 | Secret signaling system | ||

| EP1152567A2 (en) | 2000-05-05 | 2001-11-07 | Kryptografics GmbH | Method for securing privacy and avoiding eavesdropping during communication between computer networks |

| DE102005006713A1 (en) | 2005-02-15 | 2006-08-17 | Halang, Wolfgang A., Prof. Dr. Dr. | Binary data encoding method, involves selecting encoding from amount of coding rate for bit pattern, with which pattern is not established by public, and stays in relation due to its relation commonality represented only as truth table |

| WO2008063899A2 (en) | 2006-11-10 | 2008-05-29 | Toyota Motor Engineering & Manufacturing North America, Inc. | Method for exchanging message and verifying the authenticity of the messages in an ad hoc network |

| DE102010021307A1 (en) | 2010-05-22 | 2011-11-24 | Wolfgang Halang | Method for creating random bit streams that are utilized as keys in cryptographic applications, involves controlling irregular sample of noise sources by chaos-based switching circuit, where noises from sources are scanned by converter |

| EP2490183B1 (en) | 2011-02-16 | 2013-06-05 | Kapsch TrafficCom AG | Vehicle device, ad-hoc network and method for a road toll system |

| EP3086587A1 (en) | 2013-12-20 | 2016-10-26 | Samsung Electronics Co., Ltd. | Method and apparatus for transmitting and receiving encrypted message between terminals |

| EP2950506B1 (en) | 2014-05-29 | 2017-01-04 | Entersekt International Limited | Method and system for establishing a secure communication channel |

| DE102015117022A1 (en) | 2015-10-06 | 2017-04-06 | Qutools Gmbh | Methods and devices for local key distribution |

| DE202011110926U1 (en) | 2010-11-13 | 2017-05-17 | Linus Schleupner | Device for confidential communication between nodes in automation networks |

| US20180176209A1 (en) | 2016-12-15 | 2018-06-21 | At&T Mobility Ii Llc | V2X Certificate Management |

| EP2952039B1 (en) | 2013-01-29 | 2018-09-12 | Nec Corporation | Adaptive rate control for cellular-based vehicular networks |

| EP3468294A1 (en) | 2016-05-25 | 2019-04-10 | ZTE Corporation | Ad-hoc network method based on vehicle-mounted terminal, and vehicle-mounted terminal and storage medium |

| WO2019124953A1 (en) | 2017-12-20 | 2019-06-27 | Lg Electronics Inc. | Cryptographic methods and systems for authentication in connected vehicle systems and for other uses |

- 2020

- 2020-01-30DEDE102020000635.3Apatent/DE102020000635A1/enactivePending

Patent Citations (14)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US1310719A (en) | 1919-07-22 | Secret signaling system | ||

| EP1152567A2 (en) | 2000-05-05 | 2001-11-07 | Kryptografics GmbH | Method for securing privacy and avoiding eavesdropping during communication between computer networks |

| DE102005006713A1 (en) | 2005-02-15 | 2006-08-17 | Halang, Wolfgang A., Prof. Dr. Dr. | Binary data encoding method, involves selecting encoding from amount of coding rate for bit pattern, with which pattern is not established by public, and stays in relation due to its relation commonality represented only as truth table |

| WO2008063899A2 (en) | 2006-11-10 | 2008-05-29 | Toyota Motor Engineering & Manufacturing North America, Inc. | Method for exchanging message and verifying the authenticity of the messages in an ad hoc network |

| DE102010021307A1 (en) | 2010-05-22 | 2011-11-24 | Wolfgang Halang | Method for creating random bit streams that are utilized as keys in cryptographic applications, involves controlling irregular sample of noise sources by chaos-based switching circuit, where noises from sources are scanned by converter |

| DE202011110926U1 (en) | 2010-11-13 | 2017-05-17 | Linus Schleupner | Device for confidential communication between nodes in automation networks |

| EP2490183B1 (en) | 2011-02-16 | 2013-06-05 | Kapsch TrafficCom AG | Vehicle device, ad-hoc network and method for a road toll system |

| EP2952039B1 (en) | 2013-01-29 | 2018-09-12 | Nec Corporation | Adaptive rate control for cellular-based vehicular networks |

| EP3086587A1 (en) | 2013-12-20 | 2016-10-26 | Samsung Electronics Co., Ltd. | Method and apparatus for transmitting and receiving encrypted message between terminals |

| EP2950506B1 (en) | 2014-05-29 | 2017-01-04 | Entersekt International Limited | Method and system for establishing a secure communication channel |

| DE102015117022A1 (en) | 2015-10-06 | 2017-04-06 | Qutools Gmbh | Methods and devices for local key distribution |

| EP3468294A1 (en) | 2016-05-25 | 2019-04-10 | ZTE Corporation | Ad-hoc network method based on vehicle-mounted terminal, and vehicle-mounted terminal and storage medium |

| US20180176209A1 (en) | 2016-12-15 | 2018-06-21 | At&T Mobility Ii Llc | V2X Certificate Management |

| WO2019124953A1 (en) | 2017-12-20 | 2019-06-27 | Lg Electronics Inc. | Cryptographic methods and systems for authentication in connected vehicle systems and for other uses |

Non-Patent Citations (10)

| Title |

|---|

| Anderl, R. et al. (2016), Softwarearchitekturen für Industrie 4.0 - RAMI und IIRA aus Sicht der Projekte im Technologieprogramm AUTONOMIK für Industrie 4.0. VDI/VDE-Institut für Innovation und Technik, Berlin |

| Baldini, G., Menzel, G. (2019), C-ITS Point of Contact (CPOC) Protocol. Publications Office of the European Union, Luxemburg |

| C. Maget: "Zur sicheren Vernetzung von Kraftfahrzeugen", In: Echtzeit 2019, Informatik aktuell, 18 September 2019. URL: https://doi.org/10.1007/978-3-658-27808-3_10 [heruntergeladen aus dem Internet am 23.09.2020] |

| Daemen, J., Rijmen, V. (2002), The Design of Rijndael. AES: The Advanced Encryption Standard. Springer, Berlin |

| Li, P. (2007), Spatiotemporal Chaos-based Multimedia Cryptosystems. Fortschr.-Ber. VDI, Reihe 10 Nr. 777. VDI-Verlag, Düsseldorf |

| Manzei, C., Heinze, R., Schleupner, L. (2015), Industrie 4.0 im internationalen Kontext: Kernkonzepte, Ergebnisse, Trends. Beuth, Berlin |

| Paar, C. (2010), Understanding Cryptography. Springer, Berlin |

| Rijmenants, D. (2014), The Complete Guide to Secure Communications with the One Time Pad Cipher. Cipher Machines & Cryptology |

| Rivest, R.L., Shamir, A., Adleman, L. (1977), A Method for Obtaining Digital Signatures and Public-Key Cryptosystems. MIT Press, Cambridge, MA |

| Shannon, C.E. (1949), Communication Theory of Secrecy Systems. Bell Systems Technical Journal, 28, 656-715 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| DE69727641T2 (en) | Method for sending a secure message in a telecommunication system | |

| DE60029217T2 (en) | METHOD AND DEVICE FOR INITIALIZING SAFE CONNECTIONS BETWEEN AND BETWEEN ONLY CUSTOMIZED CORDLESS EQUIPMENT | |

| EP1040699B1 (en) | Method and communications system for ciphering information for a radio transmission and for authenticating subscribers | |

| EP0477180B1 (en) | Key allocation in public communications systems taking account of security gradations | |

| DE602004000695T2 (en) | Generation of asymmetric keys in a telecommunication system | |

| EP4213440B1 (en) | Use of quantum secure key in a network | |

| EP0832542B1 (en) | Process and device for authenticating subscribers to digital exchanges | |

| EP4199564A1 (en) | Quantum-secure transmission of data over mobile radio network | |

| EP3787222A1 (en) | Method for secure communication of a vehicle with an external server, device for carrying out the key derivation as part of the method and vehicle | |

| EP4221070A1 (en) | Use of quantum secure key in a network system | |

| DE102020003739A1 (en) | Procedure for the distribution and negotiation of key material | |

| DE102023002804A1 (en) | AUTOMATIC IN-BAND MEDIA ACCESS CONTROL SECURITY (MACsec) KEY UPDATE FOR RETIMER DEVICE | |

| DE102004056724B4 (en) | Method and arrangement for a vehicle-to-vehicle communication network | |

| EP4109810B1 (en) | Incorporation of mobile radio network based communication devices into an infrastructure for providing quantum secure keys | |

| EP0048903A1 (en) | Security system for preventing unauthorized manipulations during electronic text transmission in data networks | |

| EP1240794B1 (en) | Method for encrypting data and a telecommunications terminal and access authorization card | |

| EP2685696A1 (en) | Method for the reliable operation of grids, in particular of wind farm or other extended networks | |

| DE102020000635A1 (en) | Perfectly secure communication between participants in cellular networks | |

| EP4383640A1 (en) | Method for using quantum secure communication in a communication network | |

| EP2759089B1 (en) | System and method for the safe spontaneous transmission of confidential data over unsecure connections and switching computers | |

| DE112013001180T5 (en) | Communication protocol for secure communication systems | |

| EP4199550B1 (en) | Method for transmitting a message content in encrypted form between a first communication user and at least one second communication user, system, telecommunication network, computer program and computer readable medium | |

| EP4254853B1 (en) | End-to-end encrypted data transmission and protection of the last mile | |

| EP3599738B1 (en) | First vehicle side terminal, method for operating the first terminal, second vehicle side terminal and method for operating the second vehicle side terminal | |

| EP3955508A1 (en) | Exchange of quantum secure keys between local area networks |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| R086 | Non-binding declaration of licensing interest | ||

| R012 | Request for examination validly filed | ||

| R083 | Amendment of/additions to inventor(s) | ||

| R016 | Response to examination communication |