DE102019220096B4 - Method for safeguarding the time synchronization of an Ethernet on-board network - Google Patents

Method for safeguarding the time synchronization of an Ethernet on-board networkDownload PDFInfo

- Publication number

- DE102019220096B4 DE102019220096B4DE102019220096.6ADE102019220096ADE102019220096B4DE 102019220096 B4DE102019220096 B4DE 102019220096B4DE 102019220096 ADE102019220096 ADE 102019220096ADE 102019220096 B4DE102019220096 B4DE 102019220096B4

- Authority

- DE

- Germany

- Prior art keywords

- control unit

- connection path

- ethernet

- network

- signal

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000000034methodMethods0.000titleclaimsabstractdescription67

- 230000005540biological transmissionEffects0.000claimsabstractdescription69

- 238000004891communicationMethods0.000claimsdescription30

- 238000004590computer programMethods0.000claimsdescription8

- RYGMFSIKBFXOCR-UHFFFAOYSA-NCopperChemical compound[Cu]RYGMFSIKBFXOCR-UHFFFAOYSA-N0.000claimsdescription6

- 229910052802copperInorganic materials0.000claimsdescription6

- 239000010949copperSubstances0.000claimsdescription6

- 230000003287optical effectEffects0.000claimsdescription6

- 230000001960triggered effectEffects0.000claimsdescription4

- 238000005259measurementMethods0.000description18

- 238000004364calculation methodMethods0.000description9

- 239000013078crystalSubstances0.000description9

- 230000008859changeEffects0.000description8

- 230000008569processEffects0.000description7

- 238000009826distributionMethods0.000description6

- 230000000694effectsEffects0.000description5

- 230000007246mechanismEffects0.000description5

- 238000004458analytical methodMethods0.000description4

- 230000008901benefitEffects0.000description4

- 239000003999initiatorSubstances0.000description4

- 238000012549trainingMethods0.000description4

- 238000013459approachMethods0.000description3

- 230000001419dependent effectEffects0.000description3

- 238000011161developmentMethods0.000description3

- 230000018109developmental processEffects0.000description3

- 238000005516engineering processMethods0.000description3

- 230000004927fusionEffects0.000description3

- 230000004807localizationEffects0.000description3

- 238000004519manufacturing processMethods0.000description3

- 238000013508migrationMethods0.000description3

- 230000005012migrationEffects0.000description3

- 238000005457optimizationMethods0.000description3

- 230000004224protectionEffects0.000description3

- 230000001360synchronised effectEffects0.000description3

- 108700009949PTP protocolProteins0.000description2

- 238000004422calculation algorithmMethods0.000description2

- 230000006870functionEffects0.000description2

- 238000012545processingMethods0.000description2

- 230000009979protective mechanismEffects0.000description2

- 239000010453quartzSubstances0.000description2

- 230000004044responseEffects0.000description2

- VYPSYNLAJGMNEJ-UHFFFAOYSA-Nsilicon dioxideInorganic materialsO=[Si]=OVYPSYNLAJGMNEJ-UHFFFAOYSA-N0.000description2

- 230000003068static effectEffects0.000description2

- 238000003860storageMethods0.000description2

- 230000006978adaptationEffects0.000description1

- 230000032683agingEffects0.000description1

- 230000003111delayed effectEffects0.000description1

- 238000013461designMethods0.000description1

- 238000001514detection methodMethods0.000description1

- 230000008030eliminationEffects0.000description1

- 238000003379elimination reactionMethods0.000description1

- 239000000835fiberSubstances0.000description1

- 230000006872improvementEffects0.000description1

- 230000007257malfunctionEffects0.000description1

- 239000000463materialSubstances0.000description1

- 238000002360preparation methodMethods0.000description1

- 230000005258radioactive decayEffects0.000description1

- 230000010076replicationEffects0.000description1

- 230000002123temporal effectEffects0.000description1

- 238000012360testing methodMethods0.000description1

- 238000013519translationMethods0.000description1

Images

Classifications

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L43/00—Arrangements for monitoring or testing data switching networks

- H04L43/08—Monitoring or testing based on specific metrics, e.g. QoS, energy consumption or environmental parameters

- H04L43/0852—Delays

- H04L43/0858—One way delays

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04J—MULTIPLEX COMMUNICATION

- H04J3/00—Time-division multiplex systems

- H04J3/02—Details

- H04J3/06—Synchronising arrangements

- H04J3/0635—Clock or time synchronisation in a network

- H04J3/0682—Clock or time synchronisation in a network by delay compensation, e.g. by compensation of propagation delay or variations thereof, by ranging

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L47/00—Traffic control in data switching networks

- H04L47/10—Flow control; Congestion control

- H04L47/28—Flow control; Congestion control in relation to timing considerations

- H04L47/283—Flow control; Congestion control in relation to timing considerations in response to processing delays, e.g. caused by jitter or round trip time [RTT]

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/04—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks

- H04L63/0428—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the data content is protected, e.g. by encrypting or encapsulating the payload

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/06—Network architectures or network communication protocols for network security for supporting key management in a packet data network

- H04L63/067—Network architectures or network communication protocols for network security for supporting key management in a packet data network using one-time keys

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/14—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic

- H04L63/1408—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic by monitoring network traffic

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04J—MULTIPLEX COMMUNICATION

- H04J3/00—Time-division multiplex systems

- H04J3/02—Details

- H04J3/06—Synchronising arrangements

- H04J3/0635—Clock or time synchronisation in a network

- H04J3/0638—Clock or time synchronisation among nodes; Internode synchronisation

- H04J3/0658—Clock or time synchronisation among packet nodes

- H04J3/0661—Clock or time synchronisation among packet nodes using timestamps

- H04J3/0667—Bidirectional timestamps, e.g. NTP or PTP for compensation of clock drift and for compensation of propagation delays

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2463/00—Additional details relating to network architectures or network communication protocols for network security covered by H04L63/00

- H04L2463/121—Timestamp

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/01—Protocols

- H04L67/12—Protocols specially adapted for proprietary or special-purpose networking environments, e.g. medical networks, sensor networks, networks in vehicles or remote metering networks

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04Q—SELECTING

- H04Q2213/00—Indexing scheme relating to selecting arrangements in general and for multiplex systems

- H04Q2213/1336—Synchronisation

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Environmental & Geological Engineering (AREA)

- Small-Scale Networks (AREA)

- Synchronisation In Digital Transmission Systems (AREA)

Abstract

Translated fromGermanDescription

Translated fromGermanFeldfield

Die vorliegende Erfindung betrifft Kommunikationsnetzwerke mit miteinander synchronisierten Netzwerkgeräten.The present invention relates to communication networks with network devices that are synchronized with one another.

Hintergrundbackground

Automobilhersteller (OEM's) und Tier-1-Zulieferer der Automobilindustrie bereiten die nächste Generation der Architektur für Fahrzeugsteuerungen oder elektronische Steuergeräte / Steuereinheiten, ECU's, vor. Eine Entwicklung ist die so genannte „Zonenorientierte Architektur“, bei der Steuergeräte in Zonen gruppiert werden, wie z.B. eine vordere rechte Türzone. Ein Unterschied zu früheren Architekturen besteht darin, dass sich die Controller an bestimmten physikalischen oder räumlichen Positionen befinden, um die Daten der dort positionierten Sensoren optimal zu erfassen. So kann beispielsweise eine Steuereinheit, das Daten von einem Sensor in der rechten Vordertür sammelt, in der rechten Vordertürzone positioniert werden.Automobile manufacturers (OEMs) and

Ebenfalls in Betracht gezogen wird die Lokalisierung oder Verteilung der Softwareausführung für Features und Anwendungen auf andere Controller und Prozessoren. Eine solche Lokalisierung oder Verteilung kann Teil einer Optimierung sein und auch im Falle eines Fehlers oder eines Ausfalls, z.B. eines Steuergeräts, eingesetzt werden. Diese Lokalisierung oder Verteilung wird als dynamische Migration oder einfach als Migration bezeichnet. Die Serienproduktion für die dynamische Migration von Software auf andere Steuergeräte/Prozessoren innerhalb des Fahrzeugs wird in Kürze erwartet.The localization or distribution of the software execution for features and applications to other controllers and processors is also considered. Such localization or distribution can be part of an optimization and can also be used in the event of an error or failure, e.g. of a control unit. This localization or distribution is known as dynamic migration, or simply migration. Series production for the dynamic migration of software to other control units / processors within the vehicle is expected shortly.

Ethernet kann das Netzwerk der Wahl für den Anschluss von Steuergeräten in einem Netzwerk sein. Die Ethernet-Technologie wird immer beliebter für die elektrischen Systeme von Fahrzeugen und Zulieferprodukten. Der Einsatz der Ethernet-Technologie erfordert ein effektives Synchronisationskonzept.Ethernet can be the network of choice for connecting control devices in a network. Ethernet technology is becoming increasingly popular for the electrical systems of vehicles and supplier products. The use of Ethernet technology requires an effective synchronization concept.

Bestehende Ethernet-Systeme können eine Implementierung des Zeitsynchronisationsstandards IEEE 802.1 AS verwenden. Zwei Varianten, die besondere Aufmerksamkeit erregt haben, sind die Auswahl der 802.1AS-Rev und der Zeitbereich der 802.1AS-Rev, wobei letzterer eine zwingende Voraussetzung für die erste ist. Weitere Protokolle außerhalb der physikalischen Übertragungsstandards sind Ethernet AVB und sein Nachfolger Ethernet TSN. Ethernet AVB wurde bereits für Automobile in der Serienproduktion eingeführt. Ein wesentlicher Substandard für Ethernet TSN und AVB ist der Zeitsynchronisationsstandard IEEE802.1 AS, der vom Hauptstandard IEEE 802.1 für Higher Layer LAN Protokolle (Bridging) abhängig ist. Beide Standards nutzen das Precision Time Protocol (PTP) der IEEE 1588, um eine gemeinsame Zeitbasis in einem Ethernet-Netzwerk zu etablieren,Existing Ethernet systems can use an implementation of the time synchronization standard IEEE 802.1 AS. Two variants that have attracted particular attention are the selection of the 802.1AS-Rev and the time range of the 802.1AS-Rev, the latter being a mandatory requirement for the first. Other protocols outside of the physical transmission standards are Ethernet AVB and its successor, Ethernet TSN. Ethernet AVB has already been introduced for automobiles in series production. An essential substandard for Ethernet TSN and AVB is the time synchronization standard IEEE802.1 AS, which is dependent on the main standard IEEE 802.1 for higher layer LAN protocols (bridging). Both standards use the Precision Time Protocol (PTP) of IEEE 1588 to establish a common time base in an Ethernet network,

Ethernet-Verbindungen unterstützen auf dem Layer 3 des OSI-Schichtenmodells eine Vielzahl von Vermittlungsprotokollen für die Übertragung von Datenpaketen zwischen Sendern und Empfängern. In den höheren Protokollschichten erfolgt die Segmentierung des Datenstroms in Pakete, die Prozesskommunikation zwischen miteinander kommunizierenden Systemen, die Übersetzung von Daten in eine systemunabhängige Form und schließlich die Bereitstellung von Funktionen für Anwendungen.On

Fast alle in Fahrzeugen eingesetzten Ethernet-Kommunikationsnetzwerke nutzen ein Protokoll zur Zeitsynchronisation, das eine in allen Netzwerkgeräten synchrone globale Zeitbasis des Netzwerks bereitstellt. Es wird erwartet, dass der Verbreitungsgrad zeitlich synchronisierter Netzwerkgeräte in Zukunft weiter zunimmt.Almost all Ethernet communication networks used in vehicles use a time synchronization protocol that provides a global time base of the network that is synchronous in all network devices. It is expected that the widespread use of time-synchronized network devices will continue to increase in the future.

Der IEEE 802.1 AS-Standard stellt ein solches Protokoll zur Zeitsynchronisation bereit. Ausgehend von einer sogenannten „besten Uhr“ im Netzwerk, auch als Grandmaster oder Grandmaster Clock bezeichnet, wird eine Master-Slave-Uhrenhierarchie aufgebaut. Der Grandmaster stellt dabei die Zeitbasis für das Netzwerk bereit, auf die alle anderen Netzwerkgeräte des Netzwerks sich synchronisieren. Der Grandmaster wird mittels des sogenannten Best Master Clock Algorithmus (BMCA) bestimmt und innerhalb des Netzwerks bekanntgegeben. Dazu senden IEEE 802.1AS-fähige Netzwerkgeräte Announce-Nachrichten mit Informationen über ihre interne Uhr an unmittelbar angeschlossene weitere Netzwerkgeräte. Die Informationen über die internen Uhren geben Aufschluss auf die Genauigkeit der jeweiligen Uhr, deren Bezug oder Zeitreferenz sowie andere Eigenschaften, anhand derer die beste Uhr in dem Netzwerk bestimmt werden kann. Ein Empfänger einer solchen Announce-Nachricht vergleicht die empfangenen Informationen mit den Merkmalen seiner eigenen internen Uhr und evtl. bereits von einem anderen Port empfangenen Nachrichten mit Informationen zu Uhren anderer Netzwerkgeräte, und akzeptiert eine in einem anderen Netzwerkgerät befindliche Uhr, wenn diese bessere Uhrenparameter hat. Nach kurzer Zeit ist die beste Uhr in dem Netzwerk ermittelt, die dann der Grandmaster in dem Netzwerk wird. Ausgehend von dem Grandmaster werden Nachrichten zur Zeitsynchronisation über das Netzwerk verbreitet. Ein Netzwerkgerät das eine Nachricht zur Zeitsynchronisation empfängt leitet diese nicht einfach weiter, sondern korrigiert die Zeitinformation um die zuvor ermittelte Laufzeit auf der Verbindung, über die es Nachrichten zur Zeitsynchronisation von einem direkt verbundenen Netzwerkgerät empfängt, sowie um die interne Bearbeitungsdauer, bevor es die Nachricht zur Zeitsynchronisation mit der korrigierten Zeitinformation weitersendet.The IEEE 802.1 AS standard provides such a protocol for time synchronization. A master-slave clock hierarchy is set up based on what is known as the “best clock” in the network, also known as a grandmaster or grandmaster clock. The grandmaster provides the time base for the network to which all other network devices in the network synchronize. The Grandmaster is determined using the so-called Best Master Clock Algorithm (BMCA) and announced within the network. For this purpose, IEEE 802.1AS-capable network devices send announce messages with information about their internal clock to directly connected network devices. The information about the internal clocks provides information on the accuracy of the respective clock, its reference or time reference and other properties by means of which the best clock in the network can be determined. A recipient of such an announce message compares the received information with the characteristics of his own internal clock and possibly messages already received from another port with information on clocks of other network devices and accepts a clock in another network device if it has better clock parameters . After a short time, the best clock in the network is determined, which then becomes the grandmaster in the network. Starting from the grandmaster, messages for time synchronization are distributed over the network. A network device that receives a time synchronization message does not simply forward it, but rather corrects the time information by the previously determined runtime on the connection over which it sends time synchronization messages from a directly connected network device receives, as well as the internal processing time before it forwards the message for time synchronization with the corrected time information.

Bei der Uhrenhierarchie gemäß IEEE 802.1 AS und dem darin festgelegten „generalized precision time protocol“ (gPTP) stellt immer nur ein einziges Netzwerkgerät die beste Uhr des Netzwerkes bereit. Dieses Netzwerkgerät steuert und regelt somit die gesamte Zeit des Fahrzeugs. Alle anderen Uhren in Netzwerkgeräten des Netzwerkes richten sich ausschließlich nach dieser einen Uhr. Einige Fahrzeughersteller synchronisieren sogar Netzwerke anderer Standards, bspw. CAN, über diesen Ethernet-Zeitmaster, so dass fast allen Netzwerkgeräten des Fahrzeugs von dem den Grandmaster bereitstellenden Netzwerkgerät die Systemzeit mitgeteilt wird. Dadurch ist in dem Netzwerk bzw. dem Fahrzeug ein einzelnes Netzwerkgerät als Single Point of Failure festgelegt, dessen Ausfall oder Manipulation gravierende Auswirkungen auf die Betriebssicherheit des Fahrzeugs haben kann. So müssen bspw. in Fahrzeugen mit einem hohen Grad an Fahrerunterstützung durch entsprechende Systeme oder mit Systemen für das (Teil-)Autonome Fahren eine Vielzahl von innerhalb eines engen Zeitfensters erfassten Sensordaten gemeinsam verarbeitet werden, um entsprechende Ansteuersignale für Aktoren des Fahrzeugs abzuleiten. Auch für Dokumentationszwecke kann eine möglichst genaue Zeiterfassung von Sensordaten von großer Bedeutung sein, bspw. bei der Speicherung in Log-Dateien, durch deren Analyse Fehlfunktionen oder Fehlbedienungen rekonstruiert werden können. Letzteres ist insbesondere für Versicherungen und Strafverfolgungsbehörden von hohem Interesse. Daher ist eine sichere synchronisierte Bereitstellung der Zeitinformation unverzichtbar.With the clock hierarchy according to IEEE 802.1 AS and the "generalized precision time protocol" (gPTP) defined therein, only one network device ever provides the best clock in the network. This network device controls and regulates the entire time of the vehicle. All other clocks in network devices in the network are based exclusively on this one clock. Some vehicle manufacturers even synchronize networks of other standards, for example CAN, via this Ethernet time master, so that the system time is communicated to almost all network devices in the vehicle by the network device providing the grandmaster. As a result, a single network device is defined as a single point of failure in the network or the vehicle, the failure or manipulation of which can have serious effects on the operational safety of the vehicle. For example, in vehicles with a high degree of driver support through appropriate systems or with systems for (partially) autonomous driving, a large number of sensor data recorded within a narrow time window must be processed together in order to derive appropriate control signals for actuators of the vehicle. For documentation purposes as well, the most accurate possible time recording of sensor data can be of great importance, for example when storing in log files, through the analysis of which malfunctions or operating errors can be reconstructed. The latter is of particular interest to insurance companies and law enforcement agencies. Reliable, synchronized provision of the time information is therefore essential.

Die

Die

Die

Die

Auch am Beispiel beim Einsatz von AUTOSAR Überlegungen werden fast alle Daten, die zwischen den Steuereinheiten ausgetauscht werden, mittels IP, somit der IP-Schicht, übertragen, d.h. dass alle Merkmale und Dienste der IP-Schicht genutzt werden. Hier liegt der Focus auf IP-Sec. IPsec, deren Kurzform für Internet Protocol Security steht, ist eine Protokoll-Suite, die eine gesicherte Kommunikation über IP-Netze ermöglichen soll. Das Ziel ist es, eine verschlüsselungsbasierte Sicherheit auf Netzwerkebene bereitzustellen. IPsec bietet durch die verbindungslose Integrität sowie die Zugangskontrolle und Authentifikation der Daten diese Möglichkeit an. Zudem wird durch IPsec die Vertraulichkeit sowie Authentizität der Paketreihenfolge durch Verschlüsselung gewährleistet.Using the example of the use of AUTOSAR considerations, almost all of the data exchanged between the control units is transmitted using IP, i.e. the IP layer, i.e. all features and services of the IP layer are used. Here the focus is on IP-Sec. IPsec, whose short form stands for Internet Protocol Security, is a protocol suite that is intended to enable secure communication over IP networks. The goal is to provide encryption-based security at the network level. IPsec offers this possibility through the connectionless integrity as well as the access control and authentication of the data. In addition, IPsec guarantees the confidentiality and authenticity of the packet sequence through encryption.

Die Zeitsynchronisation, wie am Beispiel von gPTP bzw. 802.1 AS ersichtlich ist, wird nicht über die IP-Schicht übertragen, sondern sie ist im Fahrzeug noch nicht geschützt. Vergleichbare Protokolle wie IPSec gibt es auf den unteren Schichten heute noch nicht im Automobil bzw. würde zu viel höheren Kosten führen bspw. MACSEC. Generell werden die Nachrichten mittels Ethernet transportiert. Ethernet ist hier das eigentliche Transportprotokoll, d.h. die Nachrichten werden nicht über die IP Schicht transportiert. Die dort implementieren und vorhandenen Schutzmechanismen können nicht verwendet werden.The time synchronization, as can be seen in the example of gPTP or 802.1 AS, is not transmitted via the IP layer, but is not yet protected in the vehicle. Comparable protocols such as IPSec do not yet exist on the lower layers in automobiles or would lead to much higher costs, e.g. MACSEC. The messages are generally transported via Ethernet. Ethernet is the actual transport protocol here, i.e. the messages are not transported over the IP layer. The protective mechanisms implemented and available there cannot be used.

Somit bieten heutigen Verfahren und Protokolle zur Zeitsynchronisation keine einfachen Möglichkeiten zum Schutz. Jedes Netzwerkgerät kann aus den als einfache Multicast Ethernet-Frames an mehrere oder alle Netzwerkgeräte des Netzwerks gesendeten Nachrichten zur Zeitsynchronisation einfach ableiten, welches Netzwerkgerät in dem Netzwerk der Grandmaster ist. Schutzmechanismen auf höheren Protokollschichten wie etwa IPSEC oder TLS und dergleichen können auf dieser Ebene noch nicht greifen. Zum anderen, wenn die Zeitsynchronisationsnachrichten über IP gesendet werden, geht die Genauigkeit der Uhrensynchronisation resp. der eigentlichen Datenfusion verloren. Die Manipulation kann schwerwiegende Auswirkungen haben, wenn bspw. Daten zur Sensorfusion verändert werden und Daten von z.B. einer Kamera und eines Radars fusioniert werden, welche aber nicht zusam mengehören .Thus, today's methods and protocols for time synchronization do not offer any simple options for protection. Each network device can easily deduce from the messages for time synchronization sent as simple multicast Ethernet frames to several or all network devices in the network, which network device in the network is the grandmaster. Protective mechanisms on higher protocol layers such as IPSEC or TLS and the like cannot yet take effect at this level. On the other hand, if the time synchronization messages are sent via IP, the accuracy of the clock synchronization resp. the actual data fusion is lost. The manipulation can have serious effects if, for example, data for sensor fusion is changed and data from, for example, a camera and a radar are merged, but which do not belong together.

Aus dem Stand der Technik sind einige Ansätze zur Erkennung von Änderungen der Konfiguration oder Struktur eines Kommunikationsnetzwerks unter Nutzung der Zeitsynchronisation des Netzwerks bekannt. Eine unautorisierte Änderung der Konfiguration des Netzwerks kann bspw. das Zwischenschalten eines Netzwerkgeräts zur Vorbereitung eines Angriffs umfassen, das Nachrichten zur Analyse abfängt und ggf. veränderte Nachrichten weitersendet. Dies kann dazu genutzt werden, den sicheren und ordnungsgemäßen Betrieb zu verhindern oder zumindest zu stören.Some approaches for detecting changes in the configuration or structure of a communication network using the time synchronization of the network are known from the prior art. An unauthorized change in the configuration of the network can include, for example, the interposition of a network device in preparation for an attack, which intercepts messages for analysis and, if necessary, forwards changed messages. This can be used to prevent or at least disrupt safe and proper operation.

Es ist daher eine Aufgabe der Erfindung, ein Verfahren, ein das Verfahren implementierendes Steuergerät und ein Bordnetzwerk anzugeben, welche einen verbesserten Schutz der Zeitsynchronisation gewährleisten.It is therefore an object of the invention to specify a method, a control device implementing the method and an on-board network which ensure improved protection of the time synchronization.

Diese Aufgabe wird durch das in Anspruch 1 angegebene Verfahren und die im Anspruch 11 angegebene Steuereinheit, gelöst. Ausgestaltungen und Weiterentwicklungen sind in jeweiligen abhängigen Ansprüchen angegeben.This object is achieved by the method specified in

In einer Ausgestaltung des Verfahrens zur Absicherung der Zeitsynchronisation eines Ethernet-Bordnetzes

- -

Bestimmen einer Laufzeit 9 eines ersten Signals10 auf einem ersten Verbindungsweg6 zwischen einer ersten Steuereinheit3 des Ethernet-Bordnetzes 2 und einer zweiten Steuereinheit4 des Ethernet-Bordnetzes 2 ; - -

Bestimmen einer Maximalgeschwindigkeit 11 des ersten Verbindungswegs6 anhand der Laufzeit9 ; und - - Bestimmen einer Art eines Übertragungsmediums

12 des ersten Verbindungswegs6 anhand der Maximalgeschwindigkeit11 ,

- - Determining a running

time 9 of afirst signal 10 on a first connection path6th between afirst control unit 3 of the on-board Ethernet network 2 and a second control unit4th of the on-board Ethernet network 2 ; - - Determining a

maximum speed 11 of the first connection path6th based on theterm 9 ; and - - Determining a type of transmission medium

12th of the first connection path6th based on themaximum speed 11 ,

In einer weiteren Ausgestaltung des Verfahrens wird der der dynamischer Schlüssel

Eine weitere Ausgestaltung der Erfindung zeichnet sich dadurch aus, dass eine Generierung des dynamischer Schlüssel

Eine weitere Ausgestaltung der Erfindung zeichnet sich dadurch aus, dass die Art des Übertragungsmediums

Bei einer weiteren Ausgestaltung des Verfahrens wird die Art des Übertragungsmediums

Eine weitere Ausgestaltung des Verfahrens zeichnet sich dadurch aus, dass dem ersten Verbindungsweg

Eine weitere Ausgestaltung des Verfahren zeichnet sich dadurch aus, dass eine Laufzeiten von einer Mehrzahl von Signalen auf dem ersten Verbindungsweg

Eine weitere Ausgestaltung des Verfahren zeichnet sich dadurch aus, dass eine Laufzeit

Eine weitere Ausgestaltung des Verfahrens zeichnet sich dadurch aus, dass das Verfahren nach einem Wechsel der ersten Steuereinheit

In einer weiteren Ausgestaltung wird die Laufzeit

Die Ausgestaltung der Steuereinheit für ein Ethernet-Bordnetz

- -

ein Signal 10 aneine zweite Steuereinheit 4 des Ethernet-Bordnetzes 2 zu senden unddas Signal 10 von der zweiten Steuereinheit4 zu empfangen; - -

eine Laufzeit 9 des Signals10 auf einem Verbindungsweg6 zur zweiten Steuereinheit4 zu bestimmen; - -

eine Maximalgeschwindigkeit 11 desVerbindungswegs 6 anhand der Laufzeit9 zu bestimmen; und - - eine Art eines Übertragungsmediums

12 desVerbindungswegs 6 anhand der Maximalgeschwindigkeit11 zu bestimmen,

- -

eine Mikroprozessor 402 , - - einen flüchtigen Speicher

404 und nichtflüchtigen Speicher406 , - - mindestens zwei Kommunikationsschnittstellen

408 , - - einen synchronisierbaren Zeitgeber

410 umfasst,

- - a

signal 10 to a second control unit4th of the on-board Ethernet network 2 to send and thesignal 10 from the second control unit4th to recieve; - - a

term 9 of thesignal 10 on a connecting path6th to the second control unit4th to determine; - - a

maximum speed 11 of the connection path6th based on theterm 9 to determine; and - - some kind of transmission medium

12th of the connection path6th based on themaximum speed 11 to determine

- - a

microprocessor 402 , - - a volatile memory

404 and non-volatile memory406 , - - at least two communication interfaces

408 , - - a

synchronizable timer 410 includes,

Eine Ausgestaltung des Ethernet-Bordnetzes

Eine weitere Ausgestaltung des Ethernet-Bordnetz zeichnet sich dadurch aus, dass das Ethernet-Bordnetz

Eine Ausgestaltung wird durch ein Computerprogrammprodukt wiedergegeben. Hierbei umfasst das Computerprogrammprodukt Befehle, die bei der Ausführung des Programms durch einen Computer diesen veranlassen, das Verfahren

Eine Ausgestaltung erfolgt auf einem Computerlesbareres Medium, auf dem das Computerprogrammprodukt nach Anspruch 12 gespeichert ist.An embodiment takes place on a computer-readable medium on which the computer program product according to

Eine Ausgestaltung erfolgt in einem Fahrzeug mit mehrere Steuereinheiten

Durch die Erfindung wird die Security im Bereich von Ethernet erhöht und somit Sicherheitslücken geschlossen. Des Weiteren wird ein standardisierbarer Ansatz angegeben, der den Einsatz von Ethernet in Fahrzeugen für Automotive erleichtert.The invention increases security in the area of Ethernet and thus closes security gaps. Furthermore, a standardizable approach is specified that facilitates the use of Ethernet in vehicles for the automotive industry.

Bei diesem Verfahren ermitteln die Steuereinheit eine Laufzeit für die Datenübermittlung über das Bordnetzwerk zu einer zweiten Steuereinheit. Wichtig ist, dass die Ermittlung der Laufzeit in irgendeiner Form auf der Basis einer tatsächlichen physischen Gegebenheit des Übertragungsweges von der ersten Steuereinheit zur zweiten Steuereinheit erfolgt, d.h., dass es eine physische Gegebenheit oder Eigenschaft des Übertragungsweges gibt, deren Änderung zu einer Änderung der ermittelten Laufzeit führt. Auf Basis der Leitungsverzögerung und der Nachrichtenfrequenz wird ein individueller und sich ständig veränderter Schlüssel generiert. Dieser Schlüssel ist einmalig pro Zeiteinheit und auch pro Link unterschiedlich und es gibt keinen Schlüssel zweimal im NetzwerkIn this method, the control unit determines a runtime for the data transmission via the on-board network to a second control unit. It is important that the determination of the transit time takes place in some form on the basis of an actual physical condition of the transmission path from the first control unit to the second control unit, i.e. that there is a physical condition or property of the transmission path that changes the determined transit time leads. An individual and constantly changing key is generated on the basis of the line delay and the message frequency. This key is unique per time unit and also different per link and there is no key twice in the network

Mit anderen Worten die Zeitsynchronisationsnachrichten werden mit einem dynamischen Schlüssel verschlüsselt, welcher sich aus individuellen Parametern zum Verbindungspartner ableiten lässt, die eine Entropiequelle bilden.In other words, the time synchronization messages are encrypted with a dynamic key, which can be derived from individual parameters relating to the connection partner, which form a source of entropy.

Durch die Generierung des Schlüssels aus der Kombination von Punkt-zu-Punkt-Leitungsverzögerung und der Frequenz des Quarzes wird der Schlüssel besonders resistent gegen Umgehungsversuche da sich zum einen der Schlüssel ständig verändert und zum anderen auf jedem Link im Fahrzeugnetzwerk unterschiedlich sein wird. Die beiden Werten können entweder direkt in Kombination verwendet werden oder noch um andere statische Werte, welche beiden Steuergeräten bzw. Steuereinheiten bekannt sein müssen und, wie bspw. die Adresse, erweitert werden, um die Schlüssel zu generieren.By generating the key from the combination of point-to-point line delay and the frequency of the quartz, the key is particularly resistant to attempts to circumvent it, because on the one hand the key is constantly changing and on the other hand it will be different on every link in the vehicle network. The two values can either be used directly in combination or by other static values which both control devices or control units must be known and, such as the address, can be expanded in order to generate the key.

Die Berücksichtigung der zuvor ermittelten Laufzeit und der Nachrichtenfrequenz ist in diesem Zusammenhang eine Entropiequelle, die die Sicherheit weiter erhöht. Typische Zufallsgeneratoren für Computer und insbesondere für Embedded-Systeme oder Netzwerkkomponenten sind keine „echten“ Zufallsgeneratoren in dem Sinne, dass ein nicht deterministischer physikalischer Prozess, wie beispielsweise elektronisches Rauschen oder radioaktiver Zerfall, in ein digitales Signal umgesetzt wird. Vielmehr kommen hier Pseudo-Zufallsgeneratoren zum Einsatz. Diese Generatoren erzeugen ausgehend von einer Initialisierung in deterministischer Weise Zahlenfolgen und sind für die Initialisierung häufig auch auf quasizufällige Systemereignisse angewiesen.In this context, taking into account the previously determined transit time and the message frequency is a source of entropy that further increases security. Typical random number generators for computers and especially for embedded systems or network components are not “real” random number generators in the sense that a non-deterministic physical process, such as electronic noise or radioactive decay, is converted into a digital signal. Rather, pseudo-random generators are used here. Starting from an initialization, these generators generate number sequences in a deterministic manner and are often also dependent on quasi-random system events for the initialization.

Den durch das Verfahren bereitgestellten Effekt, nämlich den Schutz gegen unbefugtes Abhören, Verfälschen der Kommunikation und gegen den Austausch von Geräten, kann man auch auf andere Weise und mit noch höherem Sicherheitsniveau erzielen, beispielsweise durch den Einsatz von Hardware-Verschlüsselung bedienen, die auf der Steuereinheit oder dem Bordnetzwerk zum Einsatz kommt.The effect provided by the method, namely protection against unauthorized eavesdropping, falsification of communication and the exchange of devices, can also be achieved in other ways and with an even higher level of security, for example by using hardware encryption that is based on the Control unit or the on-board network is used.

Im Fahrzeug ist es hingegen in der Regel nicht wirtschaftlich, allen mit dem Netzwerk verbundenen Teilnehmern eine für lückenlos verschlüsselte Kommunikation ausreichende Hardwareausstattung auszustatten. Das beschriebene Verfahren setzt deutlich geringere Hardwareressourcen voraus und kann mit vorhandenen Implementierungen umgesetzt werden und steigert somit das Sicherheitsniveau deutlich, ohne dass dies zwangsläufig mit höheren Herstellungskosten für das Bordnetzwerk oder daran angeschlossene Geräte gekoppelt wäre.In the vehicle, on the other hand, it is generally not economical to equip all participants connected to the network with sufficient hardware equipment for seamlessly encrypted communication. The described method requires significantly lower hardware resources and can be implemented with existing implementations and thus significantly increases the level of security without this necessarily being coupled with higher manufacturing costs for the on-board network or devices connected to it.

Wie zuvor beschrieben, ist ein wesentlicher Vorteil des Verfahrens, dass es sich auch ohne den Einsatz zusätzlicher Hardware die vom ersten Teilnehmer zum zweiten Teilnehmer führende Leitung als Mittel zur hardwaremäßigen Erzeugung von Entropie für die zufällige Erstellung der Zeitverschlüsselung zu Nutze machen kann. Dieses Verfahren kann insbesondere in Form einer Software implementiert sein, die als Update oder Upgrade zu bestehender Software oder Firmware von Teilnehmern am Netzwerk vertrieben werden kann und insofern eine eigenständige Lösung darstellt.As described above, a major advantage of the method is that it can make use of the line leading from the first subscriber to the second subscriber as a means for the hardware-based generation of entropy for the random creation of the time encryption, even without the use of additional hardware. This method can in particular be implemented in the form of software that can be distributed as an update or upgrade to existing software or firmware by participants in the network and to this extent represents an independent solution.

In vorteilhafter Weise kann durch die Erfindung die Güte der Ausführung von Software-basierenden Anwendungen (z. B. Automatisiertes Fahren) erhöht werden, insbesondere ohne finanziellen Mehraufwand. Das erfindungsgemäße Bordnetzwerk ist im Hinblick auf Kosten und Zuverlässigkeit verbessert. Hierdurch kann durch softwarebasierte Verfahren die Metainformation aus den Steuereinheiten oder dem Bordnetzwerk generiert, um hieraus dann eine höhere Funktionalität zu schaffen.The invention can advantageously increase the quality of the execution of software-based applications (e.g. automated driving), in particular without additional financial outlay. The on-board network according to the invention is in terms of cost and reliability improved. In this way, the meta information can be generated from the control units or the on-board network using software-based methods in order to then create a higher level of functionality.

In vorteilhafter Weise kann durch die Erfindung die Sicherheit eines Fahrzeugnetzwerks signifikant und sehr einfach erhöht werden. Mit der Nutzung des neu eingeführten Ethernet-Protokolls im Automobil sind Mechanismen notwendig, die sich einfache Techniken und gegebene Eigenschaften von Technologien zu Nutze machen, um auf teure Implementierungen und weitere zusätzliche Hardware verzichten zu können. Durch frühzeitigere Erkennung von Angriffen und Fehlverhalten mittels der frühen Analyse der Kommunikationspfade lassen sich Lücken und Fehler vor der Auslieferung des Fahrzeugs erkennen. Das erfindungsgemäße Bordnetzwerk ist im Hinblick auf Kosten und Zuverlässigkeit verbessert. Die Testbarkeit des Bordnetzwerk wird durch die Erfindung klarer definiert und dadurch können Testkosten gespart werden. Zudem bietet die Erfindung eine transparente Sicherheitsfunktionalität.In an advantageous manner, the invention can significantly and very easily increase the security of a vehicle network. With the use of the newly introduced Ethernet protocol in automobiles, mechanisms are necessary that make use of simple techniques and given properties of technologies in order to be able to dispense with expensive implementations and other additional hardware. Early detection of attacks and misconduct using the early analysis of the communication paths enables gaps and errors to be identified before the vehicle is delivered. The on-board network according to the invention is improved in terms of costs and reliability. The testability of the on-board network is more clearly defined by the invention and test costs can be saved as a result. In addition, the invention offers a transparent security functionality.

Durch das vorgestellte Verfahren ist sichergestellt, dass jeder Link im Fahrzeug und damit auch jeder Link in jedem Fahrzeug weltweit eine unterschiedliche Verschlüsselung aufweist. Das Bordnetzwerk ist damit deutlich sicherer als vergleichbare Systeme, da der Schlüssel sich ständig verändert und zusätzlich auf einer sicheren Entropiequelle basiert.The method presented ensures that every link in the vehicle and thus every link in every vehicle worldwide has a different encryption. The on-board network is therefore significantly more secure than comparable systems, since the key is constantly changing and is also based on a secure source of entropy.

Durch die Erfindung wir eine Erhöhung der Qualität von verteilten Anwendungen wie bspw. Sensorfusion ermöglicht. Als Vorteil aus der anwendungsspezifischen Bestimmung einer besseren Uhr ergibt sich eine Verbesserung der Zeitsynchronisation für die gewählte Anwendung. Dadurch kann die maximale mögliche Genauigkeit aus diesem Protokoll, oder ähnlichen Protokollen, welche nur einen zeitgebenden Knoten haben, erreicht werden. Hierdurch ergeben sich genauere Synchronisationen, wodurch auf teurere Quarze und Komponenten verzichten werden kann. Dies kann auch Auswirkungen auf sonst benötigte Pufferspeicher haben, auf die dann verzichtet werden kann oder kleiner ausgelegt wird. Fusionen von verschieden Daten, wie bspw. Kamera und Radar können hiermit verbessert und genauer ausgelegt werden. Weiterhin kann das Loggen von Daten noch präziser gestaltet werden.The invention enables an increase in the quality of distributed applications such as sensor fusion. The advantage of the application-specific determination of a better clock results in an improvement in the time synchronization for the selected application. As a result, the maximum possible accuracy can be achieved from this protocol, or similar protocols that only have one timing node. This results in more precise synchronizations, which means that expensive crystals and components can be dispensed with. This can also have an impact on buffer storage that is otherwise required, which can then be dispensed with or is designed to be smaller. Mergers of different data, such as camera and radar, can be improved and designed more precisely. Furthermore, the logging of data can be made even more precise.

Durch die Erfindung wird eine plattformunabhängige Software mit höherer Qualität erzielt. Mit diesem Verfahren lässt sich die Software flexibler gestalten und vorteilhaft Information aus dem darunter liegenden System nutzen ohne es vorher fix in die Software programmiert zu haben. Die Erfindung erlaubt es den Softwareentwicklern und -Architekten eine Software/Anwendung anzubieten, welche flexibler und präziser auf die Anforderungen des Anwendungsfalles zugeschnitten werden kann. Durch den Einbau der genannten Verfahren in Software kann jeweils oder innerhalb des Steuergerätes eine Optimierung erfolgen. Dies bedeutet, dass Software plattformunabhängiger wird.The invention achieves platform-independent software of higher quality. With this method, the software can be designed more flexibly and information from the underlying system can be used advantageously without having to have it programmed into the software beforehand. The invention allows software developers and architects to offer software / applications that can be tailored more flexibly and precisely to the requirements of the application. By incorporating the above-mentioned methods in software, optimization can take place in each case or within the control unit. This means that software is becoming more platform-independent.

Ein Vorteil dieser Erfindung ist, dass die gängige Hardware nicht verändert werden muss, sondern die bestehende weiterverwendet werden kann. Das neue Verfahren kann in ein bestehendes Netzwerk integriert werden ohne dass vorhandene Geräte bzw. Steuereinheiten zu Schaden kommen. Ein eingesetzter Standard wird nicht verletzt, weil das vorhandene Protokoll genutzt werden kann.One advantage of this invention is that the current hardware does not have to be changed, but the existing hardware can continue to be used. The new process can be integrated into an existing network without damaging existing devices or control units. A standard used is not violated because the existing protocol can be used.

Das Senden der verschlüsselten Nachrichten zur Zeitsynchronisation durch die ausgewählten Netzwerkgeräte kann beginnen, sobald an alle Netzwerkgeräte die eindeutige Uhrenidentifikation der bei der Initialisierung ermittelten Grandmaster Clock gesendet wurde. Es ist jedoch auch möglich das Senden der verschlüsselten Nachrichten zur Zeitsynchronisation erst zu beginnen, wenn eine erste Zeitsynchronisation aller Netzwerkgeräte des Netzwerks abgeschlossen ist.The transmission of the encrypted messages for time synchronization by the selected network devices can begin as soon as the unique clock identification of the grandmaster clock determined during initialization has been sent to all network devices. However, it is also possible to start sending the encrypted messages for time synchronization only when an initial time synchronization of all network devices in the network has been completed.

Die Steuereinheiten sind miteinander über physikalische Schnittstellen verbunden. Nachrichten zur Zeitsynchronisation werden über für die Schnittstelle definierten logischen Port gesendet, so dass auch bei gemeinsam genutzten physikalischen Übertragungsmedien zwischen zwei Netzwerkgeräten Punkt-zu-Punkt-Verbindungen für die Zeitsynchronisation bestehen. In der vorliegenden Beschreibung wird der Begriff Schnittstelle gleichbedeutend mit dem Begriff Port verwendet, wenn sich aus dem Kontext nichts anderes ergibt.The control units are connected to one another via physical interfaces. Messages for time synchronization are sent via the logical port defined for the interface, so that point-to-point connections for time synchronization exist between two network devices even with shared physical transmission media. In the present description, the term interface is used synonymously with the term port, unless the context indicates otherwise.

Ein erfindungsgemäßes Computerprogrammprodukt enthält Befehle, die bei der Ausführung durch einen Computer diesen dazu veranlassen, eine oder mehrere Ausgestaltungen und Weiterentwicklungen des vorstehend beschriebenen Verfahrens ausführen.A computer program product according to the invention contains instructions which, when executed by a computer, cause the computer to carry out one or more refinements and further developments of the method described above.

Das Computerprogrammprodukt kann auf einem computerlesbaren Medium oder Datenträger gespeichert sein. Der Datenträger kann physisch verkörpert sein, bspw. als Festplatte, CD, DVD, Flash-Speicher oder dergleichen, der Datenträger bzw. das Medium kann aber auch ein moduliertes elektrisches, elektromagnetisches oder optisches Signal umfassen, das von einem Computer mittels eines entsprechenden Empfängers empfangen und in dem Speicher des Computers gespeichert werden kann.The computer program product can be stored on a computer-readable medium or data carrier. The data carrier can be embodied physically, for example as a hard disk, CD, DVD, flash memory or the like, but the data carrier or medium can also comprise a modulated electrical, electromagnetic or optical signal that is received by a computer by means of a corresponding receiver and can be stored in the memory of the computer.

Eine zumindest erfindungsgemäße Steuereinheit umfasst neben einem Mikroprozessor und nichtflüchtigem und flüchtigem Speicher sowie einem Zeitgeber mindestens eine physikalische Kommunikationsschnittstelle. Die Komponenten der Steuereinheit sind mittels einer oder mehreren Datenleitungen oder -bussen kommunikativ miteinander verbunden. Der Speicher der Steuereinheit enthält Computerprogramminstruktionen, die bei Ausführung durch den Mikroprozessor das Netzwerkgerät dazu einrichten, eine oder mehrere Ausgestaltungen des vorstehend beschriebenen Verfahrens zu implementieren.At least one control unit according to the invention comprises, in addition to a microprocessor and non-volatile and volatile memory and a timer, at least one physical one Communication interface. The components of the control unit are communicatively connected to one another by means of one or more data lines or buses. The memory of the control unit contains computer program instructions which, when executed by the microprocessor, set up the network device to implement one or more configurations of the method described above.

Das erfindungsgemäße Verfahren kann mit existierenden Netzwerkgeräten umgesetzt werden, wobei ggf. nur Anpassungen in der Software bzw. der für den Empfang und die Verarbeitung von Nachrichten zur Zeitsynchronisation genutzten Zustandsmaschinen erforderlich sind, um nur die von der bei der Initialisierung ermittelten Grandmaster Clock kommenden Nachrichten zur Zeitsynchronisation für die Synchronisierung der Uhren zu nutzen, die zusätzlichen Nachrichten zur Zeitsynchronisation aber trotzdem weiterzuleiten und nicht einfach zu löschen. Dadurch fallen, wenn überhaupt, für die Umsetzung nur geringe zusätzliche Kosten an. Auch bestehende Systeme können durch entsprechend geänderte Software dazu eingerichtet werden, das Verfahren umzusetzen. Ein weiterer Vorteil des erfindungsgemäßen Verfahrens liegt darin, dass die jeweils zugrundeliegende Hardwareplattform ohne Bedeutung ist, solange diese eine Synchronisierung nach dem IEEE 802.1AS-Standard unterstützen.The method according to the invention can be implemented with existing network devices, with only adjustments in the software or the state machines used for receiving and processing messages for time synchronization being necessary in order to only receive the messages coming from the grandmaster clock determined during initialization To use time synchronization for synchronizing the clocks, but still forward the additional messages for time synchronization and not simply delete them. As a result, there are only minor additional costs, if any, for implementation. Existing systems can also be set up to implement the process using appropriately modified software. Another advantage of the method according to the invention is that the hardware platform on which it is based is irrelevant as long as it supports synchronization according to the IEEE 802.1AS standard.

FigurenlisteFigure list

Im Folgenden wird die Erfindung mit Bezug auf die Zeichnung exemplarisch erläutert. In der Zeichnung zeigt:

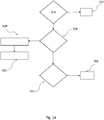

1 eine schematische Draufsicht auf ein Kraftfahrzeug mit einem Ausführungsbeispiel eines erfindungsgemäßen Ethernet-Bordnetzes;2 eine schematische Darstellung des Ethernet-Bordnetzes mit einer ersten Steuereinheit, einer zweiten Steuereinheit und einer dritten Steuereinheit, welche mit einem ersten Verbindungsweg, einem zweiten Verbindungsweg und einem dritten Verbindungsweg verbunden sind;3 ein Ablaufdiagramm zur Verschlüsselung der Zeitsynchronisationsnachrichten der Bestimmung einer Art eines Übertragungsmediums des jeweiligen Verbindungswegs;4 Darstellung des Link-Delay zweier verbundener Steuergeräte und Messung der Nachrichtenfrequenz;5 ein Ablaufdiagramm, bei dem immer wieder neue Schlüssel generiert werden;6 ein Ablaufdiagramm zur Messung der Verzögerung, die den ersten Parameter für den Schlüssel bildet;7 ein Ablaufdiagramm zur Bestimmung der individuellen Quarzfrequenz, die den zweiten Parameter für den Schlüssel bildet;8 ein Ablaufdiagramm zur Berechnung des Schlüssels und zur Versendung der Nachrichten;9 ein Ablaufdiagramm zur zeitlichen Verwendung eines Schlüssels;10 ein Ablaufdiagramm zur Bestimmung einer Art eines Übertragungsmediums des jeweiligen Verbindungswegs;11 ein Ablaufdiagramm zur Anpassung eines Programms im Ethernet -Bordnetz;12 ein Ablaufdiagramm zur Bestimmung und Speicherung einer Laufzeit eines Signals;13 ein Ablaufdiagramm zur Erstellung einer Referenzwertliste von Laufzeiten;14 ein Ablaufdiagramm zur beispielhaften Anpassung eines Programms im Ethernet-Bordnetz;15 Verschlüsselte Links mit dem erzeugten dynamischen Schlüssel aus der Kommunikation der Steuereinheiten;16 Aufbau einer Steuereinheit;17 ein Ablauf zur Dekodierung.

1 a schematic plan view of a motor vehicle with an embodiment of an Ethernet on-board network according to the invention;2 a schematic representation of the Ethernet on-board network with a first control unit, a second control unit and a third control unit, which are connected to a first connection path, a second connection path and a third connection path;3 a flowchart for the encryption of the time synchronization messages of the determination of a type of transmission medium of the respective connection path;4th Representation of the link delay of two connected control units and measurement of the message frequency;5 a flowchart in which new keys are generated over and over again;6th a flow chart for measuring the delay, which forms the first parameter for the key;7th a flowchart for determining the individual crystal frequency, which forms the second parameter for the key;8th a flowchart for calculating the key and sending the messages;9 a flow chart for the temporal use of a key;10 a flowchart for determining a type of transmission medium of the respective connection path;11 a flowchart for adapting a program in the Ethernet on-board network;12th a flow chart for determining and storing a transit time of a signal;13th a flowchart for creating a reference value list of transit times;14th a flowchart for exemplary adaptation of a program in the Ethernet on-board network;15th Encrypted links with the generated dynamic key from the communication of the control units;16 Structure of a control unit;17th a decoding process.

Gleiche oder ähnliche Elemente können in den Figuren mit denselben Bezugszeichen referenziert sein.Identical or similar elements can be referenced in the figures with the same reference symbols.

Beschreibung von AusführungsbeispielenDescription of exemplary embodiments

Mit Zunahme der Anzahl an Ethernet-Varianten wird beispielsweise auch die dynamische Änderung der Verbindungsgeschwindigkeit Einsatz finden. Das bedeutet beispielsweise, dass zur Laufzeit die Geschwindigkeit geändert werden kann. Beispielsweise kann ein 10 Gbit/s Verbindungsweg auf 100 Mbit/s geändert werden, damit Energie gespart wird. Da es sich dabei um eine dynamische Funktion handelt, kann es sein, dass das Bordnetz nach Auslieferung oder nach Erstmontage im Kraftfahrzeug anders ausgebildet ist als etwa nach einer Softwareaktualisierung oder in einer Fehlsituation.As the number of Ethernet variants increases, the dynamic change in connection speed will also be used, for example. This means, for example, that the speed can be changed at runtime. For example, a 10 Gbit / s connection path can be changed to 100 Mbit / s to save energy. Since this is a dynamic function it may be that the on-board network is designed differently after delivery or after initial assembly in the motor vehicle than, for example, after a software update or in an incorrect situation.

Das Ethernet-Bordnetz

Die erste Steuereinheit

Gemäß dem Ausführungsbeispiel von

Gemäß dem Ausführungsbeispiel wird die Art des Übertragungsmediums

In Verbindung mit der in

Bei diesem vorgestellten Verfahren ermittelt die eine Steuereinheit

Weiterhin ermittelt die erste Steuereinheit

Die Zeitsynchronisationsnachrichten werden mit dem erzeugten dynamischen Schlüssel verschlüsselt, welcher sich generell ausgedrückt aus individuellen Parametern zum Verbindungspartner ableiten lässt.The time synchronization messages are encrypted with the generated dynamic key, which can generally be derived from individual parameters for the connection partner.

Auf Basis der Leitungsverzögerung

Die beiden Werten können entweder direkt in Kombination verwendet werden oder noch um andere statische Werte, welche beiden Steuergeräten bekannt sein müssen wie bspw. die Adresse, erweitert werden um die Schlüssel zu generieren.The two values can either be used directly in combination or can be expanded to include other static values that both control units must know, such as the address, in order to generate the key.

Die jeweilige Steuereinheit, wobei das Verfahren auf beide Steuereinheiten, bzw. Teilnehmer/Linkpartner ausführbar sind, ermittelt daraus einen Zufallswert um den individuellen und nur kurzfristig geltenden Schlüssel für die Verschlüsselung zu erhalten. Wie in

Die Art des Übertragungsmediums

Gemäß dem Ausführungsbeispiel wird dem ersten Verbindungsweg

Durch den Übertragungssicherheitswert wird eine Verlustwahrscheinlichkeit von über den Verbindungsweg übertragenen Daten beschrieben. Der Übertragungssicherheitswert

Gemäß einem weiteren Ausführungsbeispiel werden Laufzeiten von einer Mehrzahl von Signalen auf dem ersten Verbindungsweg

Eine Steuereinheit startet die Verzögerungsmessung und wartet auf dem Empfang der Linkpartner Nachrichten. Auf Basis des Empfangs der Nachrichten am Beispiel PTP kann die Leitungsverzögerung gemessen werden gemäß der

Zur Erläuterung wird hier das Vorgehen am Beispiel von PTP angegeben. PTP definiert drei Mechanismen: Messung der Leitungsverzögerung zwischen Nachbarknoten, Bestimmung der besten Uhr und den Austausch von Zeitinformationen. Der Peer Delay-Mechanismus hat die Aufgabe, die Verzögerung zwischen zwei verbundenen Ports zu messen. Die gemessene Laufzeit wird genutzt, um die Zeitinformationen der Knoten zu korrigieren und diese Zeit mit einzurechnen. Delay_Request-Nachrichten werden zyklisch von beiden Kommunikationspartnern unabhängig voneinander versendet. Ist der jeweilige Knoten IEEE 802.1AS fähig, so wird dieser mit einer Delay_Response- und einer Pdelay_Resp_Follow_Up-Nachricht antworten. Diese Nachrichten werden beim Eingang mit einem Hardwarezeitstempel versehen und an die PTP-Anwendung weitergeleitet. Dadurch lässt sich die Latenz und die zeitliche Differenz zum benachbarten Port bestimmen. Ein Port, der Initiator, startet die Messung, indem er eine Delay_Request-Nachricht an den mit ihm verbundenen Port, den Responder sendet und einen Ausgangszeitstempelt1 generiert. Dieser Ausgangszeitstempel bezeichnet einen Hardware-Zeitstempel, der so spät wie möglich beim Verlassen des Ethernet-Transceivers geschrieben wird. Der Responder generiert beim Eintreffen dieses Paketes einen Zeitstempel t2. Als Antwort sendet der Responder eine Delay_Response-Nachricht. In dieser Nachricht überträgt er den Empfangs-Zeitstempel t2 der Delay_Request-Nachricht. Verlässt diese Nachricht den Responder, so erzeugt dieser wiederum einen Zeitstempel t3, welcher in einer unmittelbar darauffolgenden Delay_Response_Follow-Up-Nachricht versendet wird. Beim Empfang der Delay_Response-Nachricht beim Initiator generiert dieser einen Zeitstempel t4. Der Initiator kann aus den vier Zeitstempeln t1 bis t4 die durchschnittliche Laufzeit der zurückgelegten Strecken errechnen.For explanation, the procedure is given here using the example of PTP. PTP defines three mechanisms: measuring the line delay between neighboring nodes, determining the best clock and exchanging time information. The job of the peer delay mechanism is to measure the delay between two connected ports. The measured runtime is used to correct the time information of the nodes and to include this time in the calculation. Delay_Request messages are sent cyclically by both communication partners independently of one another. If the respective node is IEEE 802.1AS capable, it will respond with a Delay_Response and a Pdelay_Resp_Follow_Up message. These messages are provided with a hardware time stamp on receipt and forwarded to the PTP application. This allows the latency and the time difference to the neighboring port to be determined. One port, the initiator, starts the measurement by sending a Delay_Request message to the port connected to it, the responder, and generating an output time stamp1. This output time stamp describes a hardware time stamp that is written as late as possible when the Ethernet transceiver is exited. When this packet arrives, the responder generates a time stamp t2. In response, the responder sends a delay_ Response message. In this message it transmits the receive time stamp t2 of the Delay_Request message. If this message leaves the responder, it in turn generates a time stamp t3, which is sent in an immediately following Delay_Response_Follow-Up message. When the initiator receives the Delay_Response message, the initiator generates a time stamp t4. The initiator can use the four time stamps t1 to t4 to calculate the average running time of the distances covered.

PTP definiert eine Master-/Slave-Uhrenhierarchie mit einer besten Uhr innerhalb eines AVB-Netzwerkes. Von dieser Uhr, dem Grandmaster, leitet sich die Zeitbasis der in diesem Netzwerk befindlichen Knoten ab. Der Best Master Clock Algorithmus (BMCA) dient zur Bestimmung dieses Uhrentyps und der Bekanntmachung dieser Information im Netzwerk. IEEE 802.1AS-fähige Systeme senden zyklisch Announce-Nachrichten zu ihren Nachbarknoten mit Informationen zur besten Uhr der AVB-Wolke. Der Empfänger einer solchen Nachricht vergleicht diese Informationen mit den Merkmalen seiner Uhr und den evtl. bereits von einem anderen Port empfangenen Nachrichten. Auf Basis dieser Nachrichten wird ein Zeitsychronisationsspannbaum aufgestellt. Jedem Port wird in diesem Zuge einer von vier Port-Zuständen zugewiesen. Den Zustand Master Port bekommt der Port, der einen kürzeren Weg zum Grandmaster hat als sein Linkpartner. Der Zustand Slave wird dann zugeordnet, wenn an diesem Knoten noch kein anderer Port diesen Zustand besitzt. Disabled wählt derjenige Port, welcher dass PTP-Protokoll nicht vollständig unterstützen kann. Der Zustand passiv wird gewählt, wenn keiner der anderen drei Zustände zutrifft.PTP defines a master / slave clock hierarchy with the best clock within an AVB network. The time base of the nodes in this network is derived from this clock, the grandmaster. The Best Master Clock Algorithm (BMCA) is used to determine this type of clock and to make this information known in the network. IEEE 802.1AS-capable systems cyclically send announce messages to their neighboring nodes with information about the best clock in the AVB cloud. The recipient of such a message compares this information with the characteristics of his watch and any messages already received from another port. A time synchronization spanning tree is set up on the basis of these messages. In this process, each port is assigned one of four port states. The port that has a shorter route to the grandmaster than its link partner receives the status Master Port. The slave status is assigned if no other port on this node has this status yet. Disabled selects the port which cannot fully support the PTP protocol. The passive state is selected if none of the other three states apply.

Der Austausch der Zeitinformation wird schließlich durch den Sync_Follow_Up-Mechanismus durchgeführt. Die Master Ports senden zyklisch Sync- und Follow_Up-Nachrichten an den benachbarten Linkpartner. Wenn die Sync-Nachricht den Master Port verlässt, wird ein Zeitstempel generiert, welcher unmittelbar in einer darauffolgenden Follow_Up-Nachricht übertragen wird. Dieser Zeitstempel entspricht der aktuellen Uhrzeit des Grandmaster zum Sendezeitpunkt der Sync-Nachricht. Die vom Grandmaster ausgehenden Nachrichten werden nicht weitergeleitet, sondern in jedem Knoten, auch den Switchen, neu erstellt. Dann startet die Messung zur Feststellung der individuellen Quarzfrequenz, abgeleitet aus der Nachrichtenfrequenz. Auf Basis des Empfangs der Nachrichten am Beispiel PTP kann die Frequenz berechnet werden, wie es in der

Analog zu der vorstehend beschriebenen Vorgehensweise kann auch die Art des Übertragungsmediums

Time Awareness System ist hier mit Steuereinheit gleichzusetzen.Time awareness system is to be equated here with control unit.

Die NRR steht auch beiden Partnern zur Verfügung, ohne dass diese ausgetauscht werden muss. Der aussende Knoten weiß genau, wann die Nachricht versendet wurde (Hardwarezeitstempel) und der empfangene Knote weiß mithilfe der voran gegangenen Leitungsvermessung genau, wann diese Nachricht versendet wurde. Somit haben beide Partner nahezu zur gleichen Zeit die gleichen Werte zur Generierung des Schlüssels. Der eine Linkpartner verschlüsselt mithilfe dieser beider Werte entstehend aus der letzten Messung und der andere Linkpartner entschlüsselt mit seinen letzten Werten.The NRR is also available to both partners without having to be exchanged. The sending node knows exactly when the message was sent (hardware time stamp) and the receiving node knows exactly when this message was sent using the previous line measurement. This means that both partners have the same values for generating the key almost at the same time. One link partner encrypts using these two values resulting from the last measurement and the other link partner decrypts with his last values.

So ist es auch vorgesehen, dass eine Laufzeit

Es ist vorteilhaft den aktuellen Schlüssel

Sowohl die erste Steuereinheit

Gemäß einem weiteren Ausführungsbeispiel kann von der ersten Steuereinheit

Gemäß dem Ausführungsbeispiel wird vorgeschlagen, zwischen verbundenen Steuereinheiten bzw. Controllern die Laufzeit der Signale zu messen. Zum Messen der Laufzeiten

In einem Schritt S7 wird die jeweilige Laufzeit zu den direkt verbundenen Steuereinheiten bestimmt. In einem Schritt S8 werden die jeweiligen Laufzeiten von anderen Verbindungswegen abgefragt. In einem Schritt S9 werden die jeweiligen Laufzeiten und deren zugehörige Verbindungspartner gespeichert.In a step S7, the respective running time to the directly connected control units is determined. In a step S8, the respective transit times are queried from other connection paths. In a step S9, the respective transit times and their associated connection partners are stored.

In einem Schritt S10 wird eine Analyse pro lokalem Ethernet-Port durchgeführt. In einem Schritt S11 wird abgefragt, ob Kanalparameter bekannt sind. Ist dies nicht der Fall, so folgt ein Schritt S12 und das Verfahren ist beendet. Ist dies der Fall so folgt ein Schritt S13, in welchem die jeweilige Laufzeit

Wird im Schritt S18 entschieden, dass das Medium bzw. die Art des Übertragungsmediums

Weitere Möglichkeiten ergeben sich aus dem Wissen über die Übertragungsgeschwindigkeit. Kombiniert mit den aktuellen Datenströmen können beispielsweise Daten gezielt über eine hochbandbreitige Verbindung übertragen werden und somit andere, nicht benötigte Verbindungswege deaktiviert werden, wodurch Energie gespart werden kann.Further possibilities arise from knowledge of the transmission speed. Combined with the current data streams, for example, data can be transmitted in a targeted manner over a high-bandwidth connection, thus deactivating other, unneeded connection paths, which saves energy.

Außerdem besteht bei hochbandbreitigen Verbindungen die Möglichkeit, Redundanzmechanismen (z.B. IEEE 802.1 CB) zu verwenden. Da die Daten hierbei kontinuierlich redundant übertragen werden, ist dafür eine hohe Bandbreite notwendig. Denkbar ist auch eine Anpassung der Anwendung je nach Geschwindigkeit des Übertragungswegs. Eine Kamera kann beispielsweise je nach Geschwindigkeit des Links bzw. des Verbindungswegs

Die Steuereinheit

BezugszeichenlisteList of reference symbols

- 11

- KraftfahrzeugMotor vehicle

- 22

- Ethernet-BordnetzEthernet on-board network

- 33rd

- erste Steuereinheitfirst control unit

- 44th

- zweite Steuereinheitsecond control unit

- 55

- dritte Steuereinheitthird control unit

- 66th

- erster Verbindungswegfirst connection path

- 77th

- zweiter Verbindungswegsecond connection path

- 88th

- dritter Verbindungswegthird connection path

- 99

- Laufzeit des ersten SignalsDuration of the first signal

- 1010

- erstes Signalfirst signal

- 1111

- Maximalgeschwindigkeit des ersten VerbindungswegsMaximum speed of the first connection path

- 1212th

- Art des Übertragungsmediums des ersten VerbindungswegsType of transmission medium of the first connection path

- 1313th

- Programmprogram

- 1414th

- VerbindungswegwahlConnection route selection

- 1515th

- ÜbertragungssicherheitswertTransmission security value

- 1616

- Laufzeit des zweiten SignalsTransit time of the second signal

- 1717th

- zweites Signalsecond signal

- 1818th

- Maximalgeschwindigkeit des zweiten VerbindungswegsMaximum speed of the second connection path

- 1919th

- Art des Übertragungsmediums des zweiten VerbindungswegsType of transmission medium of the second connection path

- 2020th

- DienstnachrichtService message

- 2121

- Laufzeit des dritten SignalsDuration of the third signal

- 2222nd

- drittes Signalthird signal

- 2323

- Geschwindigkeitspeed

- 2424

- Mediummedium

- 2525th

- KabellängeCable length

- 2626th

- LeistungsübertragungPower transmission

- 2727

- BitfehlerrateBit error rate

- 2828

- dynamischer Schlüsseldynamic key

- 2929

- ZeitsynchronisationsnachrichtTime synchronization message

- 200200

- EntropiequelleSource of entropy

- 211211

- Senden zum Zeitpunkt t1Send at time t1

- 212212

- Empfang zum Zeitpunkt t4Receipt at time t4

- 213213

- Empfang zum Zeitpunkt t4Receipt at time t4

- 221221

- Empfang zum Zeitpunkt t2Reception at time t2

- 222222

- Senden zum Zeitpunkt t3Send at time t3

- 223223

- Verzögertes Senden zum Zeitpunkt t3Delayed sending at time t3

- 300300

- verschlüsselte Nachricht zum Zeitpunkt t5encrypted message at time t5

- 400400

- SteuereinheitControl unit

- 402402

- Mikroprozessormicroprocessor

- 404404

- RAMR.A.M.

- 406406

- ROMROME

- 408408

- KommunikationsschnittstelleCommunication interface

- 410410

- ZeitgeberTimer

- 412412

- Bus / KommunikationsinterfaceBus / communication interface

- 10011001

- Empfang einer verschlüsselten NachrichtReceiving an encrypted message

- 10021002

- Messung der Leitungsverzögerung und Frequenzmessung startenStart measurement of the line delay and frequency measurement

- 10031003

- Anfrage der letzten Leitungsmessung und FrequenzparameterRequest for the last line measurement and frequency parameters

- 10041004

- Generierung des SchlüsselsGeneration of the key

- 10051005

- Entschlüsselung der NachrichtDecryption of the message

- A1A1

- Berechnung Leitungsverzögerung

1 und Berechnung Quarzfrequenz 1Calculation ofline delay 1 and calculation ofcrystal frequency 1 - A2A2

- Berechnung Leitungsverzögerung

2 und Berechnung Quarzfrequenz 2Calculation ofline delay 2 and calculation ofcrystal frequency 2 - B1B1

- Berechnung Leitungsverzögerung

1 und Berechnung Quarzfrequenz 1Calculation ofline delay 1 and calculation ofcrystal frequency 1 - B2B2

- Berechnung Leitungsverzögerung

2 und Berechnung Quarzfrequenz 2Calculation ofline delay 2 and calculation ofcrystal frequency 2

Claims (16)

Translated fromGermanPriority Applications (6)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| DE102019220096.6ADE102019220096B4 (en) | 2019-12-18 | 2019-12-18 | Method for safeguarding the time synchronization of an Ethernet on-board network |

| PCT/EP2020/086467WO2021122778A1 (en) | 2019-12-18 | 2020-12-16 | Method for securing the time synchronization of an ethernet on-board network |

| US17/781,520US12255735B2 (en) | 2019-12-18 | 2020-12-16 | Method for securing the time synchronization of an ethernet on-board network |

| EP20835748.3AEP4078921B1 (en) | 2019-12-18 | 2020-12-16 | Method for securing the time synchronization of an ethernet on-board network |

| CN202080087517.2ACN114846769B (en) | 2019-12-18 | 2020-12-16 | Method for ensuring time synchronization in an Ethernet vehicle network |

| JP2022537050AJP7558276B2 (en) | 2019-12-18 | 2020-12-16 | How to Secure Time Synchronization in Ethernet Vehicle Networks |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| DE102019220096.6ADE102019220096B4 (en) | 2019-12-18 | 2019-12-18 | Method for safeguarding the time synchronization of an Ethernet on-board network |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| DE102019220096A1 DE102019220096A1 (en) | 2021-06-24 |

| DE102019220096B4true DE102019220096B4 (en) | 2021-09-16 |

Family

ID=74125186

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| DE102019220096.6AActiveDE102019220096B4 (en) | 2019-12-18 | 2019-12-18 | Method for safeguarding the time synchronization of an Ethernet on-board network |

Country Status (6)

| Country | Link |

|---|---|

| US (1) | US12255735B2 (en) |

| EP (1) | EP4078921B1 (en) |

| JP (1) | JP7558276B2 (en) |

| CN (1) | CN114846769B (en) |

| DE (1) | DE102019220096B4 (en) |

| WO (1) | WO2021122778A1 (en) |

Families Citing this family (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN114745069A (en)* | 2020-12-01 | 2022-07-12 | 华为技术有限公司 | Communication method and device |

| CN114389736B (en)* | 2021-12-15 | 2023-05-09 | 中国电子科技集团公司第三十研究所 | A time synchronization security monitoring method and system based on long short-term memory network |

| DE102022116903B3 (en) | 2022-07-06 | 2023-11-30 | Cariad Se | Method for operating a network of a motor vehicle using a network system of the motor vehicle, computer program product and network system |

| DE102022213582A1 (en)* | 2022-12-13 | 2024-06-13 | Continental Automotive Technologies GmbH | Authentication device for a vehicle |

| US12250233B2 (en)* | 2023-02-03 | 2025-03-11 | Intel Corporation | Techniques to detect attacks for time synchronization networking |

| WO2025041331A1 (en)* | 2023-08-24 | 2025-02-27 | 富士通株式会社 | Communication system and communication device |

Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| DE102005025328A1 (en) | 2005-05-31 | 2006-12-07 | Siemens Ag | Method for transmitting synchronization messages |

| DE102012216689B4 (en) | 2012-09-18 | 2017-05-04 | Continental Automotive Gmbh | Method for monitoring an Ethernet-based communication network in a motor vehicle |

| US20180034794A1 (en) | 2016-07-29 | 2018-02-01 | Nxp B.V. | Method and apparatus for updating an encryption key |

| EP2974504B1 (en) | 2013-03-15 | 2018-06-20 | Keyssa, Inc. | Ehf secure communication device |

Family Cites Families (16)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| FR2796789B1 (en) | 1999-07-23 | 2001-10-12 | France Telecom | IMPROVEMENTS TO DEVICES FOR TRANSMITTING OR RECEIVING SIGNALS ENCRYPTED BY DETERMINED CHAOS AND TRANSMISSION SYSTEM, PARTICULARLY BY RADIO COMMUNICATIONS, COMPRISING SUCH DEVICES |

| JP2003273856A (en) | 2002-03-14 | 2003-09-26 | Communication Research Laboratory | Communication device and communication method |

| JP4220803B2 (en)* | 2003-02-20 | 2009-02-04 | トヨタ自動車株式会社 | ENCRYPTED COMMUNICATION METHOD, MOBILE TERMINAL, AND MOBILE BODY |

| JP3715286B2 (en) | 2003-02-28 | 2005-11-09 | 株式会社竹中工務店 | Fixed point positioning method such as vertical reference point and fixed point position information recording system |

| JP2007181078A (en) | 2005-12-28 | 2007-07-12 | Doshisha | Wireless LAN authentication method between access point and station, and wireless LAN communication method |

| CN101980557B (en)* | 2010-11-29 | 2013-05-08 | 武汉大学 | Method for generating random number in cognitive radio network and communication key generation method |

| US8767954B2 (en)* | 2011-12-01 | 2014-07-01 | Colloid, Llc | Methods and systems for deriving a cryptographic framework |