Carpe Diem

備忘録

Redisを使った分散ロック (SETNX, Redlock)

概要

分散システムにおいて同じリソースにアクセスする際にロック(排他制御)する仕組みを分散ロックといいます。

ロックを用いる背景としては主に2つあり、

| 目的 | 説明 | 具体例 |

|---|---|---|

| 効率 | 同じ作業を不必要に複数回行わないため | キャッシュのOriginへのリクエストを抑制したい(Cache stampede対策) |

| 正確性 | データの不整合が起きないようにするため | トランザクション |

Redisを分散ロックに使う場合は主に前者のケースにおいて推奨されます。

環境

- Redis 6.2.0

Redisでの分散ロック

Redisで分散ロックを実現する方法は主に2種類あります。

- SETNXを用いる

- Redlockアルゴリズムを用いる

それぞれのケースを説明します。

SETNXを用いた分散ロック

シングルインスタンスの場合SETNXを用います。

func (c *Client) updateCache(ctx context.Context, contentIDstring)error {// Lock nx, err := c.cli.SetNX(ctx,"lock:"+contentID,true, lockTTL).Result()if err !=nil {return err }if !nx {return errors.New("failed to lock") }// Unlockdeferfunc() { c.cli.Del(ctx,"lock:"+contentID) }()// Download heavy content// ...// Save content as cache _, err = c.cli.Set(ctx, contentID, content, cacheTTL).Result()if err !=nil {return err }returnnil}

この時必ずEXPIREを付けましょう。ロックを取得したクライアントが死んでしまった場合、いつまでもロックが残り続けてしまうためです。

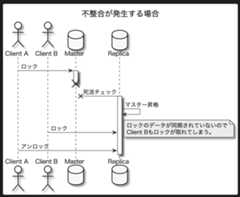

課題

このシステムはシングルインスタンスであるため可用性が低いと言えます。

ではレプリケーションによるフェイルオーバーの機構を取り入れれば良いかというと、

このようにデータの同期が行われていればいいですが、

このように同期が遅れてClient Bでもロックが取れてしまうことが起きます。

したがって正確性を求める分散ロックとしては不十分であり、効率の最適化のために必要なロックであって時には落ちても良いケースにおいてこのSETNXを用いた分散ロックは許容されます。

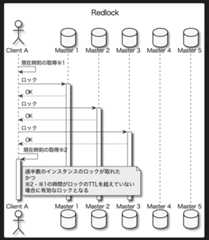

Redlockアルゴリズムを用いた分散ロック

SETNXの課題であるフォールトトレラントな分散ロックを実現するためにRedlockアルゴリズムが生まれました。

詳細なロジックはRedis による分散ロック — Redis Documentation (Japanese Translation)で確認できますが、ざっくりいうとN個のマスターがあるときにクライアントは全インスタンスに対してロック取得しにいき、過半数のロックが取れたらそのクライアントはロックが取得できたと見なす、といった感じです。

ロックの取得失敗ケース

ロックが取れないケースは主に2つあります。

過半数取れない

過半数取れなかった場合は即座に取得済みのロックをアンロックします。

有効時間が切れてしまった

またRedlockはロック取得開始時とロックが取れたタイミングで時刻を取得しますが、経過時間がロックの有効時間を過ぎてしまった場合もロックの取得に失敗したとみなして全てアンロックします。

具体的な実装

自前でRedlockのロジックを実装するのは大変なので、基本的にはライブラリを利用します。

https://redis.io/docs/manual/patterns/distributed-locks/

goの場合はgo-redsync/redsyncというものがあります。

func NewUniversal() *UClient { cli := redis.NewUniversalClient(&redis.UniversalOptions{ Addrs: []string{"localhost:6379"}, })return &UClient{ cli: cli, }}func (c *UClient) updateCache(ctx context.Context, contentIDstring)error { pool := goredis.NewPool(c.cli) rs := redsync.New(pool) mu := rs.NewMutex("lock:"+contentID, redsync.WithExpiry(lockTTL), redsync.WithTries(1)) err := mu.Lock()if err !=nil {return err }defer mu.Unlock()// Download heavy content// ...// Save content as cache _, err = c.cli.Set(ctx, contentID, content, cacheTTL).Result()if err !=nil {return err }returnnil}

課題

Redlockは可用性の高いRedis Clusterで実現されるためSETNXよりも正確性の高いロックと言えるものの、正確性を完全に保証できるかと言うと以下のケースで問題があります。

ref:How to do distributed locking — Martin Kleppmann’s blog

このようにClient 1がGCなどによって長時間ポーズする間にロックがリース(解放)されてしまうケースです。これはRedisのRedlockに限らずロックを自動リースするシステム全般で言えます。

対策として単調増加するfencing token(フェンシングトークン)を用いて、ストレージへの書き込み時に順序通りに書き込まれたかチェックする(楽観ロック)方法があります。

しかしRedisにはフェンシングトークンを生成する仕組みがなく、自前で用意するとなると今度はフェンシングトークンを生成するためだけにコンセンサスアルゴリズムが必要になります(スプリットブレインを起こさないため)。

なので正確性を求める場合はZookeeperのように適切なリーダー選出のアルゴリズム(Paxos)を持ったサービスを用いるのが良いです。ZookeeperのトランザクションIDであるzxidは単調増加であるのでフェンシングトークンとして利用できます。

etcdならrevision、ConsulならLockIndexがあるのでそれらを使えば同様なことが実現できると思います。

もしくはGoのようにcontextを伝播する機構があれば、リース期限に基づく(もしくはそれより短い)deadlineを設定することでcontext timeoutを起こしClient Aの処理を中断させることが可能です。

ただしこれはクライアント側の内部時計に依存するので、内部時計のズレが大きいと防げません

まとめ

Redisを用いた2種類の分散ロックの方法を紹介しました。

効率のための分散ロックをであればRedisは良い選択肢であり、一方で正確性を求める場合は

Zookeeper, etcd, Consul > Redlock > SETNX

のような選択になります。

参考

- ACID (9)

- ACL (4)

- AI (1)

- Alacritty (2)

- Alpine (1)

- AMI (1)

- Android (1)

- Angular (19)

- Ansible (2)

- Athena (1)

- awk (1)

- AWS (32)

- awsvpc (2)

- Babel (2)

- Backstage (4)

- Bandit (1)

- bash (1)

- Bazel (10)

- BigQuery (7)

- Bigtable (8)

- Bitwarden (2)

- bugsnag (1)

- Cassandra (2)

- CEL (5)

- cgroups (1)

- ChatGPT (1)

- CI (5)

- CircleCI (9)

- Circuit Breaker (4)

- Circus (1)

- Claude Code (2)

- CloudArmor (1)

- Cloudflare (1)

- CloudFront (4)

- CloudWatch Logs (2)

- Codecov (2)

- Consul (10)

- CORS (1)

- curl (1)

- Cursor (1)

- DAMM (1)

- Datadog (2)

- Dataflow (1)

- DDD (1)

- DeepL (2)

- DI (4)

- DiCE (1)

- DNS (2)

- Docker (34)

- dstat (1)

- ECS (10)

- Elasticsearch (25)

- Emacs (1)

- Embulk (2)

- EncFS (1)

- Envoy (14)

- etcd (2)

- Fargate (3)

- FastAPI (2)

- Feature Flags (3)

- Feature Toggles (3)

- fluentd (6)

- Flux (1)

- GCP (17)

- GCS (1)

- Git (6)

- GitHub Actions (1)

- GKE (4)

- glob (2)

- Go (114)

- GPG (3)

- Grafana (5)

- GraphQL (1)

- gRPC (25)

- HACKS (2)

- Helm (1)

- HLS (1)

- Homebrew (2)

- HTTP/2 (5)

- I/O Multiplexing (2)

- IAM (8)

- Ingress (4)

- iOS (1)

- iptables (1)

- Istio (4)

- JavaScript (2)

- JMeter (2)

- JWS (1)

- JWT (6)

- Keepalived (1)

- Kibana (5)

- Kinesis Firehose (1)

- Kubernetes (23)

- LangChain (2)

- Linter (1)

- Linux (5)

- Linuxカーネル (3)

- LlamaIndex (1)

- LLM (1)

- logrotate (2)

- LSM tree (2)

- Mac (18)

- MCP (1)

- MongoDB (25)

- MQTT (3)

- MySQL (6)

- neologd (1)

- Nginx (12)

- Node.js (11)

- NoSQL (16)

- Notion (1)

- npm (1)

- NTP (1)

- OAuth (10)

- Observable (4)

- Obsidian (2)

- OPA (2)

- OpenAI (1)

- OpenAM (3)

- OpenAPI (2)

- OpenFeature (3)

- OpenFGA (2)

- OpenID (6)

- OpenSSL (1)

- OpenTelemetry (5)

- ownCloud (1)

- Packer (4)

- PAM (2)

- Papertrail (1)

- PostgreSQL (3)

- PowerShell (1)

- PowerToys (1)

- pprof (4)

- Pritunl (2)

- Prometheus (12)

- Protocol Buffers (13)

- Pub/Sub (3)

- Python (7)

- RabbitMQ (1)

- RAG (1)

- React.js (2)

- ReBAC (1)

- Redis (10)

- RTMP (1)

- Ruby (1)

- Rx (4)

- S3 (5)

- Scala (2)

- Selenium (1)

- Sensu (3)

- Service Mesh (2)

- Shell Script (2)

- Slack (11)

- Spanner (2)

- Squid (1)

- SSH (8)

- SSL/TLS (6)

- supervisor (1)

- Swagger (1)

- Terraform (18)

- Tips (5)

- tmux (4)

- Tools (7)

- Travis CI (3)

- TypeScript (2)

- UML (3)

- Unix・Linux (10)

- Vagrant (1)

- Vault (19)

- VeraCrypt (1)

- Vim (2)

- VirtualBox (1)

- VPC (1)

- VPN (5)

- VRRP (1)

- VS Code (2)

- WAF (1)

- webpack (1)

- Webフロント (4)

- Windows (3)

- Wireshark (1)

- WSL (1)

- YAML (5)

- ytt (2)

- Yubikey (3)

- Zapier (1)

- Zoom (1)

- アルゴリズム (9)

- クラウド (3)

- サブスクリプション (1)

- ストリーミングサーバ (3)

- セキュリティ (19)

- ソケット (2)

- データマネジメント (1)

- ネットワーク (11)

- フォント (1)

- プラグイン (3)

- メール (2)

- リバースプロキシ (1)

- ログ (10)

- ロードバランサ (2)

- 広告 (1)

- 技術書典 (1)

- 暗号 (6)

- 監視 (16)

- 署名 (11)

- 設計 (10)

- 認証 (18)

- 負荷試験 (5)

- 関数型プログラミング (2)