サクサク読めて、

アプリ限定の機能も多数!

OpenSSLの脆弱性「Heartbleed」に続き、人気のオープンソースセキュリティソフトウェアでまた1つ大きな脆弱性が見つかった。今回、脆弱性が見つかったのはログインツールの「OAuth」と「OpenID」で、これらのツールは多数のウェブサイトと、Google、Facebook、Microsoft、LinkedInといったテクノロジ大手に使われている。 シンガポールにあるNanyangTechnological University(南洋理工大学)で学ぶ博士課程の学生Wang Jing氏は、「Covert Redirect」という深刻な脆弱性によって、影響を受けるサイトのドメイン上でログイン用ポップアップ画面を偽装できることを発見した。Covert Redirectは、既知のエクスプロイトパラメータに基づいている。 たとえば、悪意あるフィッシングリンクをクリックすると、Faceboo

印刷する メールで送る テキストHTML電子書籍PDF ダウンロード テキスト電子書籍PDF クリップした記事をMyページから読むことができます ニフティは3月24日、「@nifty」のログインにワンタイムパスワード認証を導入した。ワンタイムパスワード認証の利用は無料で、ユーザーの任意で設定できるが、ニフティでは「より安心・安全にサービスを利用するためにも設定を勧める」としている。 ワンタイムパスワード認証は、PCやスマートフォンのウェブブラウザ上のログイン画面で、@niftyユーザー名か@nifty IDと、従来のパスワードで認証した後に、自動的に発行される1回限り有効な使い捨てパスワードを入力する。 ワンタイムパスワードの発行は、ニフティが提供する専用スマートフォンアプリ(iOS/Android対応)か、ユーザーが指定するメールアドレスを通じて行われる。もしIDとパスワードの

米OpenID Foundationは2014年2月26日、さまざまなWebサイトやモバイルアプリケーションの間で、適切な相手にデジタルアイデンティティ情報を流通させるための技術である「OpenID Connect」の仕様を最終承認した。これに合わせてOpenIDファウンデーション・ジャパンは、OpenID Connect仕様群の日本語訳を公開している。Webサービスやモバイルアプリケーションの普及に伴い、多様で便利なサービスを利用できるようになった半面、管理すべきIDとパスワードも増加した。その結果、エンドユーザーがさまざまな煩雑さを強いられたり、パスワードの使い回しによるセキュリティリスクが増大するといった課題も浮上している。 OpenID Connectは、こうした課題の解決を目指し、OAuth 2.0をベースにして策定されたAPI仕様だ。ユーザーとサイトが常に1対1で認証を行う代

John Fontana (Special to ZDNET.com) 翻訳校正: 石橋啓一郎 2014-01-08 07:30 2013年には、多くの人がパスワードを盗まれた。中には、盗んだ人もいるだろう。 米国防高等研究計画局(DARPA)の遺物であるパスワードは、かつては各自の頭の中にある秘密だった。しかし2013年には、盗まれたパスワードダンプを晒すPastebinやDump Monitor、そしてインターネットのさまざまなブラックホールでハッカーにもてあそばれる情報へと、簡単に変わるということが度々起こった。 新しいクラッキングツールでは55文字までのパスワードを解読することが可能になっており、IT部門やエンドユーザーはパスワードを使った方法はもう終わりだと感じつつある。 無数のパスワードが、Adobe(3800万件)、MacRumors(86万件)、Ubuntuのフォーラム(1

不正ログインを食い止めろ! OpenAMで認証強化:OSSによるアイデンティティ管理(2)(1/2 ページ) 多発するパスワードリスト攻撃による不正ログインに対しては、リスクベース認証やワンタイムパスワード認証を含む多要素認証が効果的です。今回はオープンソースのアクセス管理ソフトウェアであるOpenAMの概要と、OpenAMが提供するリスクベース認証(アダプティブリスク認証、デバイスプリント認証)、ワンタイムパスワード認証(OATH/YubiKey認証)について解説します。 連載目次 不正ログインに対して今できること 2013年に入ってから多発しているパスワードの使い回しを狙った不正アクセス(不正ログイン)は、半年近く経った今も継続して発生しています。このような状況を受け、「パスワードを使った認証は限界」といった声も聞かれるようになっていますが、パスワードを使わない新しい認証方式を今すぐ全

米Google傘下のMotorola Mobilityは、タトゥーや錠剤を用いた認証手段を研究している。複数の英メディア(TelegraphやRegister)が現地時間2013年5月31日に報じた。 MotorolaのDennis Woodside最高経営責任者(CEO)は米Wall Street Journalの技術系情報サイト「AllThingsD」が主催するカンファレンス「D11」で、スマートフォンに体を近づけるだけでユーザー認証が行える将来的な手段として電子タトゥーを紹介した。 電子タトゥーは米MC10が開発したもので、センサーやアンテナなど柔軟に曲がるチップで構成され、ゴムスタンプで皮膚に貼り付ける。同カンファレンスでは米国防省の国防高等研究事業局(DARPA)からMotorolaに加わったRegina Dugan氏が実際にこの「バイオスタンプ」を腕に付けて登場し、スマートフォ

Amazonは米国時間5月29日、Facebookなどのインターネット企業の先例に倣って、シングルサインオン機能「Login withAmazon」を公開した。このサービスの目的は、ユーザーが自分のAmazonアカウントを使ってさまざまなウェブサイトやアプリ、ゲームにアクセスできるようにし、複数のパスワードを使う必要性を軽減することだ。 現在あらゆる開発者に公開されているLogin withAmazonは、ZapposやWootといったAmazon傘下のサイトで既に利用可能だ。Amazonによると、両サイトでは、早々に採用されたLogin withAmazon機能にユーザーが強い反応を示しており、Zapposの新規顧客の40%は新規アカウントを作成する代わりにAmazonアカウントでサインインする方法を選択しているという。AmazonのEコマースサービス担当バイスプレジデントである

印刷する メールで送る テキストHTML電子書籍PDF ダウンロード テキスト電子書籍PDF クリップした記事をMyページから読むことができます キャッシュカードの不正利用を防止する技術として指紋認証というのがある。この認証方式が有効であるのは、指紋のパターンが人によって異なっているからだ。 そして、指紋認証(フィンガープリンティング)という言葉の接頭辞としてソーシャルを冠したサービスが開発されつつある。これを“ソーシャルフィンガープリンティング”と呼ぶ。これは、ソーシャルネットワーク上でのプロフィールや振る舞いが個々人にユニークであることに目を付けて、これを認証技術に応用しようというものだ。 Trustev(トラスティブ)のビジネスモデル Trustevは、2012年にアイルランドで設立されたスタートアップで、先月末にニューヨークで開催された「Disrupt NY 2013」の

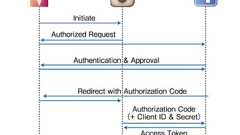

App only authentication and OAuth 2.0 Bearer Token X offers applications the ability to issue authenticatedrequests on behalf of the applicationitself, as opposed to on behalf of a specific user. X’s implementation is based on the ClientCredentials Grant flow of the OAuth 2 specification. Application-only authentication doesn’t include any user-context and is a form of authentication where an a

2020/10/18エンジニア D4DJ Groovy Mix オープンベータ開始 2020/10/18 DJ 秋葉原(を夢見る)パラダイスレイディオ Vol.1 @ twitch配信 2020/10/25エンジニア D4DJ Groovy Mix リリース 2020/11/14 DJ UNDER Freaks 2nd anniv. @ 渋谷Cafe W (渋谷WOMB 1F) (2013/03/01 14:40追記)twitter側で、このタイプのウイルスへの対策が取られ、「URLを踏んだだけでアカウントを乗っ取られる」という脅威は無くなりましたtwitterに出現した新型ウイルスが非常にヤバいので、対処法などをまとめてみました。 #正しくはウイルスではなく「攻撃サイト」ですが、脅威が伝わりづらいので釣り気味に「ウイルス」と書いてます。 (2013/02/28 23:08追記):

ここ最近、「Googleアカウントが乗っ取られてスパム送信の踏み台にされた!」といった報告が各所で相次いでいる。実際に筆者の比較的身近でも、同様の報告があった。これまでどおりの運用を続けて「まさか自分が……」という事態に陥らないためにも、セキュリティ強化のための対策として「2段階認証」(2-Step Verification)導入の検討をお勧めしたい。この記事では2段階認証の仕組みと、実際の設定方法について、わかりやすく解説してみた。 そもそも「2段階認証」とはなんぞや? Gmailなどのサービスを利用する場合、通常はGoogleアカウントのログイン時に「アカウント名」(ID)と「パスワード」を入力し、これで認証を行なう。ただし、Googleに接続できるオンライン環境であれば、どこからでもサービスにアクセスできるため、IDとパスワードのセットが盗まれたり、あるいはIDのみを入手した悪意ある

はじめに。これは霊界に住む死者からの通信に基き書かれた記事です。しかし文責は私にあります。 OpenID はパスワードの授受なしに認証の伝達が出来る仕組みです。 OAuth はパスワードの授受なしでリソースへのアクセス権限を委譲出来る仕組みです。 こうした仕組みを用いて外部サイトと連携している限り、外部サイトへパスワードなどが流出する可能性は低いです。また外部サイトが所有する OAuth の token などが外部に流出たとしても、サイトの利用者や OAuth を提供するプロバイダーがその token を早期に無効にすることが出来ます。 しかしセキュリティへしっかり配慮されて作られた OpenID や OAuth をパスワードを抜く為のフィッシングに使用することが出来ます。以下のような具合です。 OpenID 経由で外部サイトにログインしようとする/OAuth を使用して外部サイトに権限を

RFCとなった「OAuth 2.0」――その要点は?:デジタル・アイデンティティ技術最新動向(2)(1/2 ページ) いまWebの世界では、さまざまなWebサービスが提供するプラットフォームと、サー ドパーティが提供するアプリケーションがAPIを中心に結び付き、一種の「APIエコノミー」を形成しています。この連載では、そこで重要な役割を果たす「デジタル・アイデンティティ」について理解を深めていきます。 再び、デジタル・アイデンティティの世界へようこそ 前回「『OAuth』の基本動作を知る」ではOAuthの仕様がどういうものかについて説明しました。今回は引き続き、 OAuth 1.0とOAuth 2.0の違い OAuth 2.0をセキュアに使うために知っておくべきこと について述べていきます。 OAuth 1.0とOAuth 2.0の違い クライアントタイプの定義 OAuth 2.0では、O

ヤフー株式会社は、2023年10月1日にLINEヤフー株式会社になりました。LINEヤフー株式会社の新しいブログはこちらです。LINEヤフーTechBlog こんにちは、IDサービス ID厨の渡邉 康平です。今回、ワンタイムパスワード(One Time Password, OTP) を導入しましたのでご紹介します。 はじめに最近、インターネット上ではパーソナライズされたwebサービスが多く存在し、そこでは様々な顧客情報を扱っています。もしフィッシングなどによりアカウントのパスワードが盗まれた場合のダメージは図り知れません。Yahoo! JAPANでは、今まで様々な体制で顧客情報の保護対策をしてきましたが、従来のセキュリティではIDとパスワードの組み合わせだけで、まだまだ十分とは言えません。そこで、セキュリティをより強固なものにする為に新しくワンタイムパスワードを8/20(ヤフーの日)

ワンタイムパスワードを設定すると、万が一他人にパスワードを知られてしまっても、不正ログインの危険を回避できます。 ワンタイムパスワードとは? ログインのたび認証画面が表示され、ワンタイムパスワードが発行されます。本人のみが受け取れ、1回限り有効な時間制限のあるパスワードのため盗まれるリスクが著しく低く安全です。

ヤフーは2012年8月20日、同社が運営するポータルサイト「Yahoo!JAPAN」へのログイン方法に、ワンタイムパスワード認証を導入した。利用は無料。同社サイトで利用設定を行うと、従来のYahoo!JAPAN ID/パスワードによる認証成立後にワンタイムパスワードの入力を求められるようになる。 ワンタイムパスワード認証とは、自動生成される1回限り有効な使い捨てパスワードを入力してユーザーを認証する方法である。Yahoo!Japanでワンタイムパスワードの利用を設定すると、ID/パスワードによるログイン操作のたびに、あらかじめ指定したメールアドレスにワンタイムパスワードを記したメールが届くようになる。 ワンタイムパスワードを使って、ユーザーはPC、スマートフォンのWebブラウザで利用できるすべてのYahoo!JAPANサービスへログイン可能だ。一度、ワンタイムパスワードでログインしたPCで

ヤフーは5月22日、Yahoo! JAPAN IDの不正利用を防止するための新機能「シークレットID」を提供開始した。Yahoo! JAPAN IDやニックネームとは別に、ログイン時にのみ使用できる秘密のログイン専用IDとなっており、登録情報ページから設定できる。 一般的にウェブサービスにログインする際には、IDとパスワードの入力が求められるが、IDには公開情報である自身のアカウント名やメールアドレスが使用されていることが多い。これについてはYahoo! JAPANも同様であり、公開情報からIDが特定され不正利用されるリスクがあったことから、新機能を実装したという。 シークレットIDを適用すると、これまでログイン時に使用していたYahoo! JAPAN IDやニックネームではログインできなくなり、シークレットIDでのみログインできるようになる。シークレットIDを使用しない場合は、従来通りY

ヤフー株式会社は、2023年10月1日にLINEヤフー株式会社になりました。LINEヤフー株式会社の新しいブログはこちらです。LINEヤフーTechBlog こんにちは、R&D統括本部 IDプラットフォームチームのID厨の一人、山口修司です。シークレットIDという新機能をリリースしましたのでご紹介します。 はじめに ここ最近、プライバシーやセキュリティに関する事件のニュースをよく耳にするようになっています。インターネット上でのプライバシーやセキュリティに関する意識が高まりつつあり、ID・パスワードの流出などを心配されている方も少なくないのではないでしょうか。Yahoo! JAPANでは企業の社会的責任として、しっかりとした体制で顧客情報の保護対策をしていますが、フィッシング行為やIDのパスワードをクラックされるなどのリスクはゼロではありません。Yahoo! JAPANではこれまでもYa

リリース、障害情報などのサービスのお知らせ

最新の人気エントリーの配信

処理を実行中です

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く