サクサク読めて、

アプリ限定の機能も多数!

ソーシャルブログサービスの米Tumblrは12月3日、ウイルス感染によるものと思われる投稿がTumblr内で大量に出回っていることをTwitterで確認し、対応に当たっていることを明らかにした。 同社のツイートでは「ウイルス投稿攻撃により、数千件のTumblrブログが影響を受けた。Tumblrのエンジニアが問題を解決した」と説明している。セキュリティ企業の英Sophosによると、感染したTumblrのブログには、すべて同じ内容の投稿が掲載された。投稿は男性の写真入りで「Dearest `Tumblr’ users」という一文から始まり、人種差別的な内容や、Tumblrユーザーのブログを中傷するような内容が含まれている。 問題の投稿は、Tumblrの「リブログ」機能を使ったワーム感染によって広がったとみられる。投稿内には、暗号化されたJavaScriptをiFrameに隠す形で悪質なコード

※メールを受け取ったご本人である落合弁護士によって全文が公開されました (2012/10/21追記) 報道された犯行声明の映像を読み取って原文のまま文字起こしてみた。 また、新聞社各社から公開されている要旨もまとめています。 各社報道機関によって公表されたメール文面の映像をもとに文字起こし 読み取れる限り一字一句原文のまま再現 報道で未公表、解読ができていない部分、被害者などの実名部分は『######』で表現 Fromのメアド部分は報道&Yahoo!アカウントに設定されているニックネーム等から再現>検証過程 誤字脱字、情報提供はコメ欄に投稿していただければすぐに修正します ※あくまで荒い映像からの再現なので見落としや誤読がある可能性あり ※追記:産経新聞による要旨まとめを追加 2012/10/18 1:00 犯行声明全文 日付:2012年10月9日 23:22 (Wed, 10 Oct 2

はてなグループの終了日を2020年1月31日(金)に決定しました 以下のエントリの通り、今年末を目処にはてなグループを終了予定である旨をお知らせしておりました。 2019年末を目処に、はてなグループの提供を終了する予定です -はてなグループ日記 このたび、正式に終了日を決定いたしましたので、以下の通りご確認ください。 終了日: 2020年1月31日(金) エクスポート希望申請期限:2020年1月31日(金) 終了日以降は、はてなグループの閲覧および投稿は行えません。日記のエクスポートが必要な方は以下の記事にしたがって手続きをしてください。はてなグループに投稿された日記データのエクスポートについて -はてなグループ日記 ご利用のみなさまにはご迷惑をおかけいたしますが、どうぞよろしくお願いいたします。 2020-06-25 追記はてなグループ日記のエクスポートデータは2020年2月28

■ SoftBankガラケーの致命的な脆弱性がようやく解消 ソフトバンクモバイルのガラケーWebブラウザで、https:接続する際の仕様に変更があった。昨年10月に予告が発表され、元々は2月に実施される予定だったのが、6月30日に延期されていたもの。これまで、https:サイトへのリンクのすべてが https://secure.softbank.ne.jp/ 経由に書き換えられる仕様だったが、この機能が廃止された。 ソフトバンクモバイル、携帯サイトの仕様変更で注意喚起,ITmedia, 2011年6月30日Yahoo! ケータイ、2011年2月に仕様変更 ユーザーとサイト開発者に注意喚起,ITmedia, 2010年10月15日 MOBILECREATION - WEB &NETWORK SSL/TLS, ソフトバンクモバイル これは、昨年6月に、ソフトバンクモバイル宮川CTOに

はてなグループの終了日を2020年1月31日(金)に決定しました 以下のエントリの通り、今年末を目処にはてなグループを終了予定である旨をお知らせしておりました。 2019年末を目処に、はてなグループの提供を終了する予定です -はてなグループ日記 このたび、正式に終了日を決定いたしましたので、以下の通りご確認ください。 終了日: 2020年1月31日(金) エクスポート希望申請期限:2020年1月31日(金) 終了日以降は、はてなグループの閲覧および投稿は行えません。日記のエクスポートが必要な方は以下の記事にしたがって手続きをしてください。はてなグループに投稿された日記データのエクスポートについて -はてなグループ日記 ご利用のみなさまにはご迷惑をおかけいたしますが、どうぞよろしくお願いいたします。 2020-06-25 追記はてなグループ日記のエクスポートデータは2020年2月28

はてなグループの終了日を2020年1月31日(金)に決定しました 以下のエントリの通り、今年末を目処にはてなグループを終了予定である旨をお知らせしておりました。 2019年末を目処に、はてなグループの提供を終了する予定です -はてなグループ日記 このたび、正式に終了日を決定いたしましたので、以下の通りご確認ください。 終了日: 2020年1月31日(金) エクスポート希望申請期限:2020年1月31日(金) 終了日以降は、はてなグループの閲覧および投稿は行えません。日記のエクスポートが必要な方は以下の記事にしたがって手続きをしてください。はてなグループに投稿された日記データのエクスポートについて -はてなグループ日記 ご利用のみなさまにはご迷惑をおかけいたしますが、どうぞよろしくお願いいたします。 2020-06-25 追記はてなグループ日記のエクスポートデータは2020年2月28

FirefoxやThunderbirdはWEBユーザーの必須アイテム。 初心者からヘビーユーザーまで使える!便利でクールなFirefox拡張機能(アドオン)の使い方やカスタマイズ、Mozilla関連情報をどうぞ。 Adobe 「Flash Player」を緊急アップデート。 by hoge (07/16) Adobe 「Flash Player」を緊急アップデート。 by H.I. (07/16) ウェブページから余計なコンテンツを排除して読みやすく表示できるFirefoxアドオン「Tranquility Reader」 by しんちゃん (07/11) YouTubeのHTML5動画に表示される広告をブロックしてくれるFirefoxアドオン「YouTube AdvertisementBlocker」 by はち (06/17) ウェブページ上の不要なリンクを非表示にできるFirefox

【お知らせ】 9 月 21 日午後 11 時頃、公式サイドから脆弱性が修正されたとの発表がありました。 はじめに 2010 年 9 月 21 日、ツイッターで深刻な脆弱性(ぜいじゃくせい)が発見され、被害が広がっています。これが何なのか、簡単に説明します。JavaScript とマウスオーバーイベント まず、下のピンク色の枠内にマウスカーソルをすべらせてみてください。 この枠の中をマウスカーソルで触って! どうでしたか。「触ってくれてありがとう!」というメッセージが表示されましたね。 このように、ウェブページには簡単なプログラムを仕込むことができます。どのウェブブラウザー(皆さんがウェブを見る時に使うソフトウェア。インターネットエクスプローラーなど)でも共通で使える「JavaScript (ジャバスクリプト)」という言語が一般的に使われています。 今回は、ページ上のある部分にマウスカーソ

前の日記にも書いたけれど、 ぼくの名前をかたったウイルスがアメブロに広まっていたみたいなので、 ちょっとだけ調べてみたよ。 (参考) [ほまち] gooブログ検索 ぼくのIDって「hamachiya2」なんだけど、それとすごくよく似たIDを誰かが取得して、そのIDのプロフィールページに変なコードが仕掛けられてあったみたい。 ざざっと調べた感じだと、下の4つのIDを確認したよ。 homatiya2 (ほまちや2) [プロフィールの魚拓] [画面キャプチャ] homachiya2 (ほまちや2) [プロフィールの魚拓] [画面キャプチャ] hamatiya2 (はまtiや2) [プロフィールの魚拓] [画面キャプチャ] hamachya2 (ぼくはまちちゃん!こんにちは…) ※綴りに「i」がない [プロフィールの魚拓] [画面キャプチャ] いずれもプロフィールページに「 http://bit.

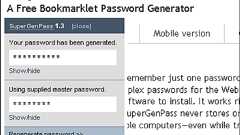

ブックマークレットとは、ページのアドレスをお気に入りに入れる代わりにJavaScriptのプログラムコードを入れておくことで、それを選んだ時にちょっとした機能がすぐに実行できるという便利なもの。 で、今回の「SuperGenPass」は単一のマスターパスワードさえ覚えておけば、各サイトごとにすべて違うパスワードを極めて簡単に利用できるというかなりすごいブックマークレットで、別途ソフトウェアや拡張機能をインストールする必要なし、覚えておくのはたった一つのパスワード、なおかつ各サイトごとに違うパスワードを設定できるというスグレモノとなっています。 設定方法や使い方は以下から。 SuperGenPass: A FreeBookmarklet Password Generator. http://supergenpass.com/ まず「Browser compatibility ?」で使用して

「Hacking Intranet Websites from the Outside」という講演が2006年にありました。Black Hatでの講演です。 以下に説明する手法は既に公開されてある程度時間が経過している情報なので、ご存知の方にとっては既に古いとは思います。 詳細はプレゼン資料をご覧下さい。 概要 ファイアウォールなどに守られたイントラネットやホームネットワークの内部を攻撃する手法が解説してありました。JavaScriptの基本仕様を組み合わせて情報を収集するというものでした。 最終的には、プリンタから印刷を行ったり、ルータの設定を変更するなどの攻撃が可能になるようです。 それ以外にも、Web経由で設定変更が出来るものは状況によっては影響されるかも知れません。 プレゼン後半ではCSRF(XSRF, cross-site request forgery)も解説されていました

ログインが必要なサイトの多くは、IDとパスワードを入力するフォームが設置されています。 通常、このようなフォーム内のパスワード部分に入力した文字は盗み見防止のため、「********」のようなアスタリスクになって文字が隠されるようになっていますが、しばしば、この入力したパスワードを確認したい状況になる場合も少なくありません。 このようなケースに役立つハックの紹介。 以下のJavaScriptをアドレスバーに入力すると、次のようなダイアログ内にパスワードが表示されます。javascript:(function(){var s,F,j,f,i; s = ""; F = document.forms; for(j=0; j<F.length; ++j) { f = F[j]; for (i=0; i<f.length; ++i) { if (f[i].type.toLowerCase() ==

![アスタリスクで隠されたパスワードを確認する方法 [K'conf]](/image.pl?url=https%3a%2f%2fcdn-ak-scissors.b.st-hatena.com%2fimage%2fsquare%2f1a87d5887c466cccb0b849babb90931bdfa1b8c8%2fheight%3d288%3bversion%3d1%3bwidth%3d512%2fhttp%253A%252F%252Fkenz0.s201.xrea.com%252Fimage%252Fweblog%252F071121%252F2.gif&f=jpg&w=240)

Webアプリケーションが攻撃者に付け込まれる脆弱性の多くは、設計者や開発者のレベルで排除することができます。実装に忙しい方も、最近よく狙われる脆弱性のトップ10を知ることで手っ取り早く概要を知り、開発の際にその存在を意識してセキュアなWebアプリケーションにしていただければ幸いです。 Webの世界を脅かす脆弱性を順位付け OWASP(Open Web ApplicationSecurity Project)は、主にWebアプリケーションのセキュリティ向上を目的としたコミュニティで、そこでの調査や開発の成果物を誰でも利用できるように公開しています。 その中の「OWASPTop Ten Project」というプロジェクトでは、年に1回Webアプリケーションの脆弱性トップ10を掲載しています。2004年版は日本語を含む各国語版が提供されていますが、2007年版は現在のところ英語版のみが提供さ

1

1リリース、障害情報などのサービスのお知らせ

最新の人気エントリーの配信

処理を実行中です

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く