サクサク読めて、

アプリ限定の機能も多数!

プライベートリポジトリの方が ubuntu-latest のスペックが低めで、ubuntu-slim との差が少ないため、使うメリットが大きそうです。 スペック以外の大きな違いとして、ubuntu-slim はVMではなく、コンテナ内でジョブを実行する点です。 また、ubuntu-slim には 1ジョブあたり15分 の実行時間制限があり、それ以上のジョブは失敗するとのことです。 料金と無料枠 一番気になるのがコスト面かと思います。 有料プラン(従量課金)の料金 有料プランの分あたりの料金は、ubuntu-latest の1/4の価格に設定されています。 ubuntu-latest (Linux, 2 vCPU): $0.008 / min ubuntu-slim (Linux, 1 vCPU): $0.002 / min 無料枠の消費分(Minute Multipliers) GitHu

ubuntu-slimとはgithub.blog 2025/10/28にパブリックプレビューとなったランナーです。 公式のchangelogにも書かれていますが、従来の ubuntu-latest と比較した際に特筆すべき違いは以下の3点です。 VMではなくコンテナ 1vCPU / 5GB RAM 15分上限 VMではなくコンテナ ubuntu-latest はジョブごとに VM(仮想マシン)を起動して動作しますが、ubuntu-slim はコンテナベースのランナーで動作します。 「ハイパーバイザーレベル2の分離(hypervisor level 2 isolation)」と書いてあり、VM のような独立した環境を提供しつつ、コンテナ特有の軽さと起動速度を両立しています。 1vCPU / 5GB RAM ubuntu-slim は1vCPU / 5GB RAM です。 ubuntu-la

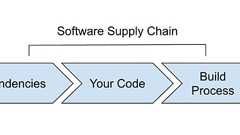

ここ数ヶ月でサプライチェーン攻撃に関連していくつかベストプラクティスが出ていたので、GitHubのリポジトリに適用しておいたほうがいいものをまとめた。 被害を受けないために Dependabotにcooldownを設定する 過去のサプライチェーン攻撃では、ほとんどは問題のあるリリースが公開されてから数時間で発見されているので、自分のリポジトリが汚染されないためにリリースから一定期間はアップデートを保留するという手段が取られるようになったと記憶している。もともとRenovateには minimumReleaseAge オプションがあったのだが、Dependabotでも cooldown オプションが使えるので設定する。 Dependabot supports configuration of a minimum package age このオプションを設定しても、上の記事中に Key ben

どうもこんにちは! プラットフォームエンジニアリング部門DevSecOpsグループの舛田です。 今期テックブログ 2本目です(運用負荷軽減!Google Groupを活かしたGitHub Teamメンバーの自動同期の仕組み)。 私たちソフトウェアデリバリーチーム(SDチーム)では現在、JenkinsからGitHub Actionsへの移行を全社で推進しています。 移行を進める中で、実際にGitHub Actionsを使い始める開発者の皆さんから、環境取り違えの懸念の声があがりました... 「Jenkinsを使っていた頃は、環境ごとにURLや画面の色が違ったさかい、パッと見でわかって安心やったんやが…」(弊社一応、関西の会社なので関西弁が社内標準です(大嘘)) 開発環境JenkinsSTG環境Jenkins本番環境JenkinsGitHub Actionsに移行して早々『あっ、本番環境だ

こんにちは! 今日はGitHub Japanからのお知らせです。 最近、GitHub Copilotの新機能やアップデートなど、GitHubの新機能を多数リリースしており、パブリックプレビュー版でお使いいただける機能が増えてきたため、ライセンス条項について日本語ブログにてGitHubからご説明します。 TL;DRGitHub CopilotなどGitHub製品のパブリックプレビュー版またはプライベートプレビュー版など、一般提供(GA)開始前の機能を利用していても、お客様のデータはGitHubが製品で使用するLLM(モデル)の学習には使われません。公開されているデータであり、著作権利用の許容範囲内としてGitHub上のパブリックレポジトリー上のソースコードを含むデータは学習に用いられています。 詳しくGitHub プレリリース ライセンス条項にある「4. データの収集と使用」において、「

はじめに 最近GitHubでプルリクのレビューアーにCopilotくんをアサインすると、AIがレビューしてくれるようになりました。 アサインしてしばらく待つとレビューを付けてくれます。 今回はCopilotくんの指摘はなかったようです。 さて、この機能は非常に便利なのですが、毎回アサインするの面倒くさいですしプルリクを出す人によってはアサインしなかったり忘れたりするのはイマイチなので、勝手にアサインして毎回レビューしてもらう設定にしちゃいましょう。という記事です。GitHub Copilotは定額なのでなるべく使いまくったほうが得ですよね! 結論を簡単に書くと ルールセットで [Request pull request review from Copilot]を有効化 すればOK これで完全に理解した方は以降は読まなくてもよいかと思います。 まずはCopilotくんにレビューしてもらおう

ソフトウェア開発プラットフォームのGitHubでは、作成したリポジトリを非公開にすることで関係者以外にコードを見られるのを防ぎつつ、プロジェクトを管理することができます。ところが、イスラエルのサイバーセキュリティ企業であるLassoの調査により、MicrosoftのAIアシスタント「Copilot」を通じて、Microsoftを含むさまざまな企業が管理する2万を超える非公開リポジトリにアクセス可能だったことが判明しました。 Lasso Research: Fortune 500 Companies found Exposed inMicrosoft Copilot via Bing Cache. Read Now. https://www.lasso.security/blog/lasso-major-vulnerability-in-microsoft-copilot Thousand

物騒な世の中です。皆様お気をつけください。 3行でまとめ 自作の OSS、fujiwara/apprun-cli のマルウェア入り偽物を作られてGitHub で公開されました 偽物には大量の新規アカウントがスターを付けていたため、検索でオリジナルのものより上位に表示される状態でしたGitHub に通報したところ、偽物を作ったアカウントはbanされたようです 経緯 2024年末に、さくらのAppRun用デプロイツール apprun-cli という OSS を公開しました。github.com 2025年2月10日 12時過ぎのこと、謎の人物が X で apprun-cli を宣伝しているのを見つけました。 どう見ても自分の物と同じ(コピー)なのですが、妙にスターが多い。リポジトリをのぞいてみると、fork ではなくコードがすべて commit 履歴を引き継がない状態でコピーされ、スター

GitHubでは削除されていたりプライベートに設定されていたりするフォークやリポジトリに誰でもアクセスでき、さらにその動作が欠陥ではなく仕様通りであるとオープンソースセキュリティ企業のTruffleSecurityがブログに投稿しました。 Anyone can Access Deleted and Private Repository Data onGitHub ◆ TruffleSecurity Co. https://trufflesecurity.com/blog/anyone-can-access-deleted-and-private-repo-data-githubGitHubでの一般的なワークフローとして、「新しいフォークを作成する」「コミットする」「フォークを削除する」というものを考えてみます。 この時、削除したはずのフォークの中身を誰でも確認できてしまうとのこと。

2024年1月8日、GitHubはこれまでGitHub/Microsoftの従業員とパートナーのみが利用可能であったGitHub Certifications(資格認定)プログラムを、世界中のすべての顧客も利用可能とすることを発表した。1月8日から誰でも登録サイトにアクセスしてGitHub Certificationsの学習と認定試験の準備を進めることができる。GitHub Certifications are generally available -TheGitHubBlog 利用可能な認定プログラムは以下の4種。GitHub Foundations CertificationGitHubプラットフォームの基本的な概念とGitHub製品を初めて学ぶ人向け。gitの使用方法からリポジトリ管理、コミット、ブランチ、マージ、プロジェクト管理などのGitHubコア機能をひと通り学習で

GitHub.comにSBOM生成ツールが登場。誰でも無償でSBOMファイル作成、パブリックリポジトリならユーザーでも自由に作成可能GitHubは、同社が提供するGitHub.comにSBOM(ソフトウェア部品表)生成ツールが組み込まれたことを発表しました。 リポジトリを参照できる権限があるユーザーであれば誰でもボタンをクリックするだけでSBOMファイルを無償で作成できます。 つまり、誰でも参照できるパブリックリポジトリであれば、誰でもそのリポジトリで公開されているソフトウェアのSBOMファイルが簡単に入手できることになります(実際に試しましたが、確かにパブリックリポジトリのSBOMファイルを簡単に作成できました)。 Introducing self-serviceSBOMs! Withjust one click, developers and compliance teams c

印刷する メールで送る テキストHTML電子書籍PDF ダウンロード テキスト電子書籍PDF クリップした記事をMyページから読むことができます ギットハブ・ジャパン(GitHub)は4月7日、クラウド上のリポジトリーからソフトウェアを構成するコンポーネントやライブラリーなどの状況を開発者が容易に把握、管理できる「ソフトウェア部品表」(SBOM)の作成機能「ExportSBOM」を発表した。GitHubの全てのクラウドリポジトリーで無償利用できる。SBOMは、企業や組織などで使われるソフトウェアの脆弱(ぜいじゃく)性を悪用したサイバー攻撃が深刻な被害をもたらしていることを踏まえて、2021年5月にJoe Biden米大統領が署名したサイバーセキュリティ対策の強化を目指す大統領令に盛り込まれた。同令では、ソフトウェア開発組織に対し、ソフトウェア製品を構成するコンポーネントやライ

[速報]「GitHub Copilot X」発表、GPT-4ベースで大幅強化。AIにバグの調査依頼と修正案を指示、ドキュメントを学習し回答もGitHubは、GTP-4をベースに「GitHub Copilot」の機能を大幅に強化した「GitHub Copilot X」を発表しました。GitHub Copilot is already helping developers code faster in their IDEs. But what’s next? Our answer isGitHub Copilot X.It’s our vision for the future ofAI-powered software development. Checkit out https://t.co/3Xrn7dAPgi —GitHub (@github) March 22, 202

![[速報]「GitHub Copilot X」発表、GPT-4ベースで大幅強化。AIにバグの調査依頼と修正案を指示、ドキュメントを学習し回答も](/image.pl?url=https%3a%2f%2fcdn-ak-scissors.b.st-hatena.com%2fimage%2fsquare%2f8dba95bfbe8c745af01f573c84ba182d3ec78759%2fheight%3d288%3bversion%3d1%3bwidth%3d512%2fhttps%253A%252F%252Fwww.publickey1.jp%252F2023%252FcE01L_7P.jpg&f=jpg&w=240)

Note本記事の内容はLinus 氏の発言が人を傷つける場合に筆者がそれを良しと考えるといった意図はございません 少し古い記事になるが、Linus Torvalds 氏 のGitHub に対する苦言が記事になっていた。LinuxカーネルにNTFSドライバーが追加、トーバルズ氏はGitHub経由のマージに苦言 - ZDNet JapanLinus 氏がGitHub について苦言を呈するのは今に始まったことではない(後述)が、 別にGitHub のすべてを否定しているわけではない。[1] では一体何が不満なのか。Linus 氏の理想とする git の開発フローを考察した上で、整理してみたい。Linus 氏の理想 結論からいうと、 「意味あるコミットを作れ」「コミットを大事にしろ」 という思想が伺える。 では 「意味あるコミット」「大事にされたコミット」 とは何なのか。 筆者な

GitHub、コードに書いてはいけないシークレットの検知機能をすべてのパブリックリポジトリに無料で正式提供開始GitHubは、ソースコード中に書くべきではないパスワードやアクセストークンなどのシークレットをコードやアーカイブから発見し通知してくれる「Secret scanning」機能を、すべてのパブリックリポジトリに無料で正式機能として提供開始したことを発表しました The secret scanning alert experience is now generally available for public repositories. Read on to learn how you can enableit with one click today. https://t.co/KAHVs2ipho —GitHub (@github) February 28,2023 パス

[速報]GitHub Codespacesが全ユーザーに無料提供へ、毎月60時間分。JetBrainsとJupyterLabもIDEとして選択可能にGitHubは年次イベント「GitHub Universe2022」の基調講演で、これまで有料プランのGitHub TeamとGitHub Enterpriseのユーザーに対して提供していた「GitHub Codespaces」を、無料プランの個人ユーザーにも毎月60時間まで無料で提供することを発表しました。 We’re here to help you push what’s possible: Starting today, we’re rolling outGitHub Codespaces for all, with access to 60 hours ofGitHub Codespaces free(!) every mon

![[速報]GitHub Codespacesが全ユーザーに無料提供へ、毎月60時間分。JetBrainsとJupyterLabもIDEとして選択可能に](/image.pl?url=https%3a%2f%2fcdn-ak-scissors.b.st-hatena.com%2fimage%2fsquare%2f22c62c43f6a59a85b3d2771aa950b95569017463%2fheight%3d288%3bversion%3d1%3bwidth%3d512%2fhttps%253A%252F%252Fwww.publickey1.jp%252F2022%252FFhI9go1XoAEoJE-.jpg&f=jpg&w=240)

スティーブンさんは当初、「3万5000のリポジトリ(プロジェクトのソースコード保管庫)が感染している」としていたが、その後「GitHub上に3万5000件以上見つかったのであり、リポジトリが感染しているわけではない」と訂正している。悪意あるコードが埋め込まれているのは、正規のリポジトリから第三者がクローンしたもの。 投稿によると、暗号通貨(原文ではcrypto)やGo、Python、JavaScript、Bash、Docker、Kubernetesなどのサードパーティーライブラリのクローンリポジトリで悪意あるコードを確認しているという。悪意あるコードは、Node.jsのモジュール管理ツール「npmスクリプト」やDockerコンテナのパッケージ「Dockerイメージ」、インストールドキュメントに追加されているとしている。 続けて、スティーブンさんは「攻撃者はクローンした偽のリポジトリを正規の

プログラマーが入力した自然言語からAIによるコードの提案を行うサービス 2021/07/07時点ではテクニカルプレビューとして限定されたユーザーのみ利用可能AIの学習にはGitHubに一般公開されているコードが利用されているVScodeの拡張機能 GPLライセンスCopilotではGitHub上に一般公開されているコードが学習元データとして利用されています。 そこで、Nora TindallさんがGitHubに対して質問送った所、回答からGitHub Copilotの学習元となるデータセットはライセンスを判断せず、全ての一般公開されているコードを利用している事が判明しています。 oh mygods. they literally have no shame about this.GitHub Supportjust straight up confirmed in anemai

とあるプログラマーがGitHubのプルリクエストに不適切なメンションを挿入してしまい、誤って約40万人に通知を届けてしまったことが報告されています。Good Looking by Rohith-sreedharan · Pull Request #24 · EpicGames/Signup ·GitHub https://github.com/EpicGames/Signup/pull/24GitHub user sends notification to 400k users | Hacker News https://news.ycombinator.com/item?id=31627061 出来事が発生したのはEpicGamesのリポジトリ。プログラマーのRohith Sreedharan氏が、「@EpicGames/artv2-admin」「@EpicGames/develo

同氏によると、現在GitHubで2FAを使っているのは全アクティブユーザーの約16.5%のみ。傘下のnpmにいたっては、わずか6.44%のみという。 npmは2月、上位100のライブラリのメンテナに2FAを義務付けた。5月末までに上位500に拡大する計画だ。 関連記事 「ロシアをGitHubから切り離して」の意見に公式が返答 「私たちのビジョンは、全ての開発者のホームになること」 「GitHubからロシアを切り離して」──ロシアのウクライナ侵攻を受けて、このような件名の投稿がGitHub上に掲載された。さまざまな物議を醸したが、GitHubは「私たちのビジョンは、どこに住んでいても、全ての開発者のホームになることだ」と返答をした。GitHub傘下のnpm、上位100のパッケージメンテナは2FA必須にGitHub傘下のパッケージリポジトリnpmは、上位100のライブラリのメンテナは2要素

リリース、障害情報などのサービスのお知らせ

最新の人気エントリーの配信

処理を実行中です

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く