サクサク読めて、

アプリ限定の機能も多数!

TRU の研究者らによると、「(ローカル権限を昇格して完全なroot権限を付与する)この脆弱性を、『Fedora』37と38、『Ubuntu』22.04と23.04、『Debian』12と13のデフォルトインストール」で、実際に悪用できたという。また、他のディストリビューションも攻撃に脆弱である可能性が高いという。ただし、glibcを使用しない「AlpineLinux」は影響を受けない。 研究者らは、このエクスプロイトの手法は、「LinuxにデフォルトでインストールされているSUID-rootプログラムのほぼすべてに対して有効」だと指摘している。 この脆弱性は、2021年4月にリリースされたglibc 2.34に起因している。問題は、glibcのld.soダイナミックローダーのバッファオーバーフローの弱点にあるが、これはLinuxシステムでプログラムの準備と実行を担う重要なコンポーネント

Googleが発見した「CPUの脆弱性」とは何なのか。ゲーマーに捧ぐ「正しく恐れる」その方法まとめ ライター:米田 聡 一般メディアにもニュースとして取り上げられたので,2017年末からにわかに騒がれだした「CPUの脆弱性」については,4Gamer読者も多くが聞き及んでいることだろう。海外では,「Spectre」(スペクター)や「Meltdown」(メルトダウン)といったおどろおどろしい名前が付いているので,そちらを目にしたという読者もいると思う。 「Intel製のCPUだけが持つ脆弱性で,AMD製のCPUなら問題ない」から始まって,「いやいやAMD製のCPUも同様の脆弱性を抱えている」,さらには「メモリページング方式の仮想記憶を使うCPUのすべてが持つ脆弱性である」などと,情報が錯綜しているので,何を信じたらいいのか分からないという人も多いのではなかろうか。そもそも,メモリページング方式

Wi-Fiの暗号化技術「WPA2」(Wi-Fi Protected Access II)にセキュリティ上の脆弱性が見つかった問題で、Wi-Fiの規格標準化団体であるWi-Fi Allianceは10月16日(米国時間)、「簡単なソフトウェアアップデートによって解決できる」と発表した。既に主要なメーカー各社は対応するパッチをユーザーに提供し始めているという。 脆弱性は、ベルギーのマシー・ヴァンホフ氏(ルーヴェン・カトリック大学)が複数発見したもの(コードネーム:KRACKs)。WPA2プロトコルの暗号鍵管理にいくつかの脆弱性があり、「Key Reinstallation Attacks」と呼ばれる手法で悪用が可能という。Wi-Fi Allianceは、脆弱性が報告されてから直ちに対応に取り組み、加盟するメンバー企業が使用できる脆弱性検出ツールを提供、メーカー側にも必要なパッチを迅速に提供で

PHPでメールフォームを作成したので、脆弱性がないかアドバイスいただけないでしょうか。エンジニアでもなければ、PHPもろくに書けない雑魚ですが、「php メールフォーム 作り方」でググって表示されるサイトを見ると、「んんんんん???」と思うところがあります。 これらを参考にしたり、コピペする方は、記述されているコードの良し悪しは判断できないかと思います。 そのような方々が参考にできるメールフォームを作りたいという思いで、調べて作りました。 周りに書いたコードを確認してもらえる人もいないので、皆様からのアドバイスがほしいです((_ _ (´ω` )ペコ このメールフォームは、下記を対象者としています。php メールフォーム 作り方 でググってコピペする方 コピペして動けばいいと考えている方 if文や関数など基本的な記述はわかるけど、クラスとか理解していない方 脆弱性?なにそれ?という方

エグゼクティブサマリWordPress 4.7と4.7.1のRESTAPIに、認証を回避してコンテンツを書き換えられる脆弱性が存在する。攻撃は極めて容易で、その影響は任意コンテンツの書き換えであるため、重大な結果を及ぼす。対策はWordPressの最新版にバージョンアップすることである。本稿では、脆弱性混入の原因について報告する。 はじめにWordPress本体に久しぶりに重大な脆弱性が見つかったと発表されました。 こんな風に書くと、WordPressの脆弱性なんてしょっちゅう見つかっているという意見もありそうですが、能動的かつ認証なしに、侵入できる脆弱性はここ数年出ていないように思います。そういうクラスのものが久しぶりに見つかったということですね。WordPress、更新版で深刻な脆弱性を修正 安全確保のため情報公開を先送り MakeWordPress Core Conten

PHPライブラリ「PHPMailer」に脆弱性が見つかった問題で、同ライブラリを利用する「WordPress」「Joomla!」「Drupal」いずれも、コア部分では脆弱性を悪用される懸念がないことがわかった。 問題の脆弱性は、ウェブサーバの権限で任意のコードを実行されるおそれがある「PHPMailer」の脆弱性「CVE-2016-10033」。修正版として「同5.2.18」が公開されたが、対策をバイパスされる脆弱性「CVE-2016-10045」があらたに判明。「同5.2.20」の準備が進められている。 「PHPMailer」は、「WordPress」「Drupal」「Joomla!」などのコンテンツマネジメントシステム(CMS)をはじめ、「1CRM」「SugarCRM」といった顧客管理システムで利用されており、これらプログラムへの影響について不安の声が上がっていた。 「WordPres

エグゼクティブサマリPHPMailerにリモートスクリプト実行の脆弱性CVE-2016-10033が公表された。攻撃が成功した場合、ウェブシェルが設置され、ウェブサーバーが乗っ取られる等非常に危険であるが、攻撃成功には下記の条件が必要であることがわかったPHPMailer 5.2.17以前を使っている Senderプロパティ(エンベロープFrom)を外部から設定できる 現在出回っているPoCはMTAとしてsendmailを想定しており、postfixを使っている環境では問題ない 対策版として公開されているPHPMailer 5.2.19も不完全であるので、回避策の導入を推奨する。 はじめに 12月24日にPHPMalerの脆弱性CVE-2016-10033が公表され、とんだクリスマスプレゼントだと話題になっています。PHPからのメール送信に広く使われているライブラリの「PHPMai

今回の脆弱性CVE-2016-10033CVE-2016-10045CVE-2016-10074(Swift Mailer) 追記 2016/12/28 14:15 Postfixを使っていて、sendmailコマンドの代わりにPostfixのsendmailコマンドを使っている場合は、Postfixのsendmailコマンドが -X オプションを無視するようですので大きな影響を受けないと思います。ただ、別のオプションで違う脆弱性が発生する可能性もあるので、PHPMailerはアップデートしたほうが良いですね。 2016/12/28 15:35PHPMailer5.2.18の修正を回避する新しい攻撃が見つかり、CVE-2016-10045として登録されその攻撃方法も公開されてます。こちらはPHPMailer5.2.21で対応されています。 この攻撃は、PHPMailer5.2.1

外部から簡単にHTTP_PROXYという環境変数がセットでき、サーバ間通信や外部サイトと連携している場合に影響があるかもしれない脆弱性です。(HTTPoxy.CVE-2016-5385)PHPの場合はphp-fpm, mod_php, Guzzle4以上やいくつかのライブラリで影響あります。 対応方法は簡単です。 Apache側で対応する場合は、mod_headerを使える状況であれば、confファイルに下記の1行を追加。 RequestHeader unset Proxy FastCGIの場合は下記の1行を追加。 fastcgi_param HTTP_PROXY ""; Guzzleは6.2.1で対応されたようです。 Release 6.2.1 release · guzzle/guzzle ·GitHub コミットログを見ると、CLIの時のみ、getenv('HTTP_PROXY

Linuxで利用されるGNUのCライブラリ「glibc」に、深刻なバッファオーバーフローの脆弱性「CVE-2015-7547」が含まれていることがわかった。修正パッチが公開されている。 同脆弱性は、関数「getaddrinfo」を利用し、クライアント側で名前解決を行う際にバッファオーバーフローが生じる可能性があるもの。2008年5月に公開された「同2.9」以降のすべてのバージョンが影響を受けるという。 同ライブラリを用いたソフトウェアで、悪意あるドメイン名を処理したり、悪意あるDNSサーバとの通信、マンインザミドル攻撃などで脆弱性が悪用されるおそれがあり、リモートでコードを実行されるおそれがある。 脆弱性にはRed Hatの研究者が最初に気が付き、開発グループが修正パッチを公開した。修正へ協力し、脆弱性の詳細を明らかにしたGoogleの研究者は、実証コード(PoC)を公開。パッチの適用やす

Issue 675 -google-security-research - AVG: "Web TuneUP" extension multiple critical vulnerabilities -GoogleSecurity Research -Google Project Hosting アンチマルウェアソフトウェアのAVGが、クソみたいな脆弱性を含むChrome拡張を、Chrome拡張のインストールを阻止する仕組みを意図的に迂回して無理やり入れた挙句、脆弱性を生み出していたそうだ。しかも、脆弱性の指摘に対する修正案がお粗末すぎる。このようなセキュリティ的にお粗末な対応をするところが出しているセキュリティ用のソフトウェアは一切信用できない。読者の中にAVGを利用しているものがいたら、即刻に消すべきだろう。 ユーザーがAVG AntiVirusをインストールすると、"AVG

Joomla!にコード実行脆弱性(CVE-2015-8562)があり、パッチ公開前から攻撃が観測されていたと話題になっています。 Joomlaに深刻な脆弱性、パッチ公開2日前から攻撃横行 「Joomla!」に再び深刻な脆弱性、3.4.6への速やかなアップデートを推奨 パッチ公開の前に攻撃が始まる状態を「ゼロデイ脆弱性」と言いますが、それでは、この脆弱性のメカニズムはどんなものだろうかと思い、調べてみました。 結論から言えば、この問題はJoomla!側に重大な脆弱性はなく、PHPの既知の脆弱性(CVE-2015-6835)が原因でしたので報告します。 exploitを調べてみる 既にこの問題のexploitは公開されていますが、悪い子が真似するといけないのでURL等は割愛します。以下のページでは攻撃の原理が説明されています。 Vulnerability Details: Joomla! Re

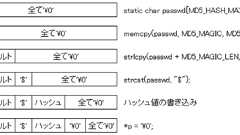

昨日のブログエントリ「PHP5.3.7のcrypt関数に致命的な脆弱性(Bug #55439)」にて、crypt関数の重大な脆弱性について報告しました。脆弱性の出方が近年まれに見るほどのものだったので、twitterやブクマなどを見ても、「どうしてこうなった」という疑問を多数目にしました。 そこで、このエントリでは、この脆弱性がどのように混入したのかを追ってみたいと思います。PHPのレポジトリのログや公開されているソースの状況から、PHP5.3.7RC4までこのバグはなく、PHP5.3.7RC5でこのバグが混入した模様です。RC5はPHP5.3.7最後のRelease Candidateですから、まさに正式リリースの直前でバグが入ったことになります。 バグの入る直前のソースは、ここの関数php_md5_crypt_rから参照することができます。以下に、おおまかな流れを図示します。まずはバ

ここ数日大学等のウェブサイトに対する侵入事件の報道やプレスリリースが続いています。 スケジュール管理ウェブサイトの改ざんについて – 早稲田 サイバー攻撃:徳島大電子会議システムサーバー乗っ取り - 毎日新聞 これらを読んで気になったことがあります。大学側が一定のセキュリティ対策を施していたが、それでも侵入されてしまったような論調だからです。まずは早稲田大学の事例ですが… 3.不正侵入の原因について スケジュール管理サーバにはアンチウィルスソフトウェアをインストールし、最新のパターンファイルを装備していました。しかし、当該サーバのOSのセキュリティパッチは最新のものではなく、また当該サーバに対しファイアウォールによる監視が行えていなかったため、不正侵入を防御できませんでした。現在は、OSのセキュリティパッチを最新のものに更新し、ファイアウォールの監視対象として防御しています。 スケジュール

JVN#53768697Android OS において任意のJava のメソッドが実行される脆弱性 が公表されました。 不肖私が昨年9月にIPAに届け出たものです。 これまでは情報非開示依頼があったので多くを語ることができませんでした。 ヤバい内容なのでみんなに注意喚起したかったけれどそれができない苦しさ。 周りでICS端末を使ってる人を見かけたら「事情は言えないけどブラウザにはChromeを使って。標準ブラウザ使わないで」と言うくらいしかできなくて申し訳ありませんでしたm(_ _)m 当時のいきさつを日記から掘り起こして記録に残しておきたいと思います。 2012年9月15日(土) WebViewを使ったビジネスアプリのフレームワークを作りたいという構想があって(PhoneGapにはないビジネス用の固有の機能を入れようと思って。バーコードリーダーとか印刷機能とか)、そういえば addJ

1

1リリース、障害情報などのサービスのお知らせ

最新の人気エントリーの配信

処理を実行中です

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く