サクサク読めて、

アプリ限定の機能も多数!

標的型攻撃メール訓練(以下メール訓練)の肝を4回にわたって分かりやすくお伝えする本シリーズ、第1回はメール訓練の「目的」について解説します。 今年の6月で、ラックが「標的型攻撃メール訓練」サービスを開始してからちょうど6年が経ちました。 「標的型攻撃メール訓練」は、疑似的な標的型攻撃メール(以下、「疑似攻撃メール」)をラックから訓練対象者に配信し、実際の標的型攻撃メールへの対応力を高める体験型の教育プログラムです。 ラックの標的型攻撃メール訓練サービスの実施イメージ。 社員などの訓練対象者に疑似攻撃メールを配信し、添付ファイルの開封有無などの対応状況を集計。 添付ファイルを開封した場合はその場で教育用のコンテンツを表示し、開封した人に対して注意をうながす。 サービスリリース当初のお客様の反応は「標的型攻撃メールの訓練??なにそれ?」であったものの、標的型攻撃メールによる被害の増加とともに標

初級編 実際の攻撃に使われた不審メールを、疑似攻撃メールの文面作成の参考にするとよいでしょう。実際に使われた不審メールは、自組織に届いたもののほか、一般財団法人日本サイバー犯罪対策センター(JC3)に届け出があったメール*1が役に立ちます。 応用編 訓練の経験者には、初級編の他に、日頃業務でやり取りするメールや業務外で受信するメールを使って不審メールについての理解度をテストする方法があります。業務メールを使う場合は、所属する組織内でよく使われる特別な用語・言い回しなどを含むメールに、不審メールだと気づくべきポイント(不自然な日本語が使われている、署名が無いなど)を紛れ込ませて疑似攻撃メールを作成します。業務外のメールでは、外部セミナーや社内イベントなど社内外からの案内メールに、気づきのポイントを加えます。 注意点 疑似攻撃メール作成時はリアリティを追求するあまり、実在する会社・団体・組織の

標的型攻撃とは、特定の企業を狙ったサイバー攻撃を指す。ワームプログラムをネットワークに放ったり、マルウエアを添付したメールをばら撒いたりする不特定多数を狙った攻撃ではない。 標的型攻撃の被害は、ニュースなどでも報じられることがあるが、その多くが大企業や政府機関だ。そのため、「大企業は大変だな」とか「ウチは大企業ではないし狙われるような情報はないので関係ない」と思うかもしれない。 しかし、これは大きな間違いである。「うちには狙われるような情報はない」と判断しているところがあったら、企業規模に関係なく、もう一度情報資産の棚卸をすべきだ。そして脅威分析、リスク分析をし直した方がいい。 標的型攻撃メールを利用 標的型攻撃とは「特定の相手を狙ったサイバー攻撃」と定義できる。一般に標的型攻撃は、特定企業や組織の個人アドレスや部署のグループアドレスなどに直接メールを送り、添付ファイルに忍ばせたマルウエア

「この攻撃は中国とは別のグループからと思われます。マルウエア(悪意のあるプログラム)の特徴が違っています。このキャンペーン(関連性のある一連の攻撃活動)では最近、大学とメディアを狙っていると分析しています」――。 2016年10月10日朝、あるセキュリティ技術者からこんなメールが届いた。3連休の3日目、すっかり気が抜けて遅めの朝を過ごしていた筆者には、何のことか分からなかった。 この日、読売新聞が朝刊1面で富山大学がサイバー攻撃の被害に遭ったニュースを報じていた。三重水素(トリチウム)など放射性物質を研究する同大の水素同位体科学研究センターが2015年11月に標的型攻撃に遭い、東京電力福島第一原発の汚染水処理に関する研究成果や約1490人分の個人情報などが外部流出した恐れがある、というものだ。攻撃者は1000個以上の圧縮ファイルを作り、外部と大量のデータを通信したとした。 10日、富山大は

続・設定を見直すだけ、いますぐ簡単にできる「標的型メール攻撃対策」:Windows標準機能でいますぐできる標的型攻撃対策(1/4 ページ) 2014年9月の公開後、その実効性と手軽さが反響を呼んだ前回記事に新たな対策を追加。Windows標準のセキュリティ機能だけで実践可能な最新の標的型メール攻撃対策を紹介します。Windowsユーザーやドメイン管理者の皆さまは、ぜひご一読ください。 日本年金機構の情報流出事件を契機として、「標的型攻撃」への関心が再び高まっている。最近では、「標的型攻撃でのマルウエア感染は避けられない」「感染・侵入を前提とした対策が必要」との声が聞かれるようになってきた。それらの主張に異論を挟むつもりはないが、感染のリスクを少しでも減らせる対策があるのならば、実施するに越したことはないはずだ。 実際、感染被害が起こると、そのインシデント対応は決して容易なものではなく、費用

重大な情報セキュリティ事件が相次ぎ起こっている。 ソニーは2011年4月から5月にかけて、個人情報の漏洩事件としては過去最悪の規模の1億件を超える個人情報がグループ全体で流出した可能性があると発表した。同年9月には、三菱重工業のPC端末やサーバーがウイルスに感染したことが明らかになった。外部から遠隔操作された形跡があるという。 国会議員の機密情報も狙われた。2011年10月から11月にかけて、国会議員事務所のPC端末やサーバーがウイルスに感染し、外部のサーバーに情報を送信されていたことが分かった。 巧妙な攻撃への対策や備えが必要 これらの事件では主に、攻撃者が特定の企業・団体に狙いを絞って執拗に仕掛ける「標的型攻撃」が行われた。この標的型攻撃では、攻撃者が標的の企業・組織に合わせて手口を細かく変える。トレンドマイクロの大田原忠雄氏(ソリューション事業本部 ソリューションマーケティング部 部

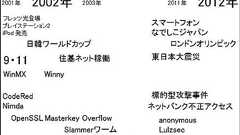

@IT編集部のセミナーに出てきました 3月2日に、@IT編集部主催の「@ITセキュリティソリューション Live! in Tokyo」にて、NTTデータ先端技術の辻さんとインターネットイニシアティブの根岸さんとともに、ランチセッションに出演してきました。辻さん&根岸さんのトークに絡ませてもらい、あっという間にランチセッションは楽しく終了しました。 事前の準備中はあれだけいろいろと話そうと思っていたのに、いざ始まると時間が足りないくらい盛り上がりました。ちょっと物足りないと思うくらいがいいのかもしれませんね。その会場で使った、2002年と2012年付近の出来事を示した資料がこちらです。 私はちょうど10年前の2002年にラックに入社しました。振り返ってみればあっという間の10年の社会人生活です。こうしてみると、いろんなインシデントがリアル世界とサイバーの世界で起こっていたんだなと懐かしくな

◆今回の注目NEWS◆ ◎サイバー攻撃:6万人対策訓練 霞が関職員、感染1割 (毎日新聞、1月22日) ◆このNEWSのツボ◆ 最近、政府がサイバー攻撃への対応のために行った模擬訓練で、職員の10%が模擬の攻撃メールを開封してしまったという心配なニュースがあった。2012年は、サイバーセキュリティ対策に再度スポットがあたる年になるかもしれない。 昨年、何度かこのコラムでも取り上げたが、防衛産業や政府・在外公館のシステムがサイバー攻撃にさらされ、こうした攻撃は年末になっても続いていることが明らかになっている。また、報道された事例のほかにも、DoS(サービス妨害)攻撃などによって、企業のインターネットサービスがスローダウンしたり、停止したりするといった例も少なからずあるようである。 ●今度は政府機関、止まらないサイバー攻撃 (日経コンピュータ、2011年11月17日) ●防衛産業など数社にサイ

1. 概要 INCA Internet ER Teamでは2012年3月2日金曜日、特別の機関である国土地理院の特定ユーザにCVE-2012-0754の脆弱性の不正なファイルを送信したことを発見しました。国土地理院は 国土交通省設置法及び測量法に基づいて測量行政を行う、国土交通省に置かれる特別の機関です。不正なファイルの侵入方法は Adobe Flash Player の脆弱性コードが含まれているExcelファイルを添付した形です。もし、ユーザがセキュリティに脆弱性がある時に該当文書ファイルを実行する場合、更に他の不正なファイルに感染します。行政官庁に所属している人を目標としたこのような攻撃は、最新セキュリティの脆弱性を利用しているため、注意する必要があります。 最近、CVE-2012-0754 の脆弱性を利用した不正な文書ファイルが度々発見されているので、ユーザは文書ファイルを開く

Duqu:質問と回答 2011年11月04日01:47 ツイート sean_sullivan ヘルシンキ発 by:ショーン・サリバン その複雑さから、「Duqu」の事例を理解するのは難しい。助けになればと、以下にいくつかのQ & Aを掲載する。 Q: Duquとは何か? A: Duquをとりまくニュースや進展のため、これは実際、非常に幅広い質問だ。狭義で言うなら、Duquはごく限られた国のごく限られた組織を対象とした高度な標的型攻撃の一部として用いられているWindowsボット(ワームでは無い)だ。 Q: Duquはどのように拡散するのか? A: Duquはそれ自体では拡散しない。ある既知のケースでは、Duquは電子メールメッセージを介して受信された添付ファイルによりインストールされた。 Q:それはRSAがハッキングされたのと同じ手法ではないのか? A: そうだ。多くの標的型攻撃が、この

9月19日、新聞各社が三菱重工がサイバー攻撃を受けたと報道された。具体的には、潜水艦、誘導弾などの防衛部門、そして原子力プラント関連の開発拠点である。開発拠点11カ所でサーバーやPCが合わせて83台がウイルス感染したのだ。これを受けて、三菱重工自体もプレスリリースを出している(図1)。 これは、日本における情報管理の転換期とも言える事件だろう。いわゆる「新しいタイプの攻撃」と呼ばれるものによる被害が国内でも発生したことになる。IPAによると、「新しいタイプの攻撃」は海外ではAPT(Advanced Persistent Threats)と呼ばれ、複数の脆弱性、感染攻撃手段とソーシャルエンジニアリングを組み合わせて特定の個人や組織を狙う攻撃のことである。2010年7月に制御システムを狙ったサイバーテロウイルス「Stuxnet」で有名となった新しい攻撃のため、まだ知らない人も多いかもしれない

ソニーの情報漏えい事件、三菱重工へのサイバー攻撃など、特定の企業を標的にした攻撃が立て続けに発生している。いま、サイバー空間では何が起きているのだろうか。さらにその対策はあるのだろうか。長年にわたってセキュリティ対策の最前線に立ち、総務省情報化統括責任者(CIO)補佐官もつとめるS&Jコンサルティング 代表取締役社長 三輪信雄氏は、「三菱重工への攻撃レベルはグローバル水準では低い。それ以上の攻撃を受けたらまた脆弱性を露呈することになる」と警鐘を鳴らす。今求められる企業のセキュリティ対策や情報漏えい対策の考え方について話を伺った。 ──ソニーの情報漏えい、三菱重工へのサイバー攻撃など、企業を取り巻くセキュリティ状況が緊迫しています。こうした状況について、どのようにご覧になっていますか。 外交や投資などの相手として日本が外されることを表す「ジャパンパッシング」という言葉があります。サイバー攻撃

一部メディアで9/19未明に三菱重工がサイバー攻撃を受け、外部から侵入を受けた恐れがあるとの報道がありました。ネット界隈の情報をまとめました。 ※引き続き新しい情報を確認次第更新していきます。 概要 読売新聞が9/19の朝刊一面で三菱重工がサイバー攻撃を受け、外部から侵入を受けた恐れがあると報じました。夕方に入り、三菱重工からも攻撃の事実を認める公式の通知が出されました。 サイバー攻撃が発覚した経緯三菱重工の監視システムで8/11に社内のサーバー異常(再起動を繰り返す)を検知したため。 攻撃の経路 標的型メール攻撃により感染したと報道が行われています。また次の発表情報から三菱重工へのサイバー攻撃は震災情報を装った標的型メール攻撃と考えられています。 川崎重工やIHIが三菱重工の件を受けて、標的型メール攻撃があった事実を発表した。 トレンドマイクロが自社のBlogにて三菱重工を含む世界4カ

2011/09/21 情報処理推進機構(IPA)は9月20日、企業などが保有する知的財産や個人情報を狙ったサイバー攻撃事件が目立っていることを受け、注意喚起を行った。 9月19日には三菱重工業が、社内コンピュータが8月中旬にウイルスに感染したことを明らかにした。情報漏えいの危険性も判明し、警察当局に報告したという。 こうした事件の発生を受け、IPAはあらためて、知財情報や個人情報などの窃取を目的とした攻撃が増加していることを強調。中でも、「特定の企業や公的機関に狙いを定めている」「ソフトウェアの脆弱性を悪用する」「複数の攻撃を組み合わせ、人間の心理のスキを付く」といった特徴を持つ、「新しいタイプの攻撃」に注意が必要という。 新しいタイプの攻撃によって端末がウイルスに感染してしまうと、攻撃者が外部から感染端末を操って、ウイルスの機能を強化したり、組織内の情報を探し出されたりする恐れがある。場

川口、官房長官就任 皆さんこんにちは、川口です。先月からセキュリティ監視センターJSOC(JapanSecurity Operation Center)のセキュリティアナリストのリーダーの座を後進に譲り、JSOCの官房長官として、JSOCセンター長を補佐するお仕事に就くことになりました。 今回は、そんな私が対応することになった標的型メール攻撃の顛末(てんまつ)を取り上げます。厳密にいうと今回届いたメールは、JSOCにとっては、脅威となり得る「標的型」ではありません。しかし受け取る組織によっては十分標的型メール攻撃となり得る内容ですので、紹介したいと思います。 ある日JSOCに届いた1通の標的型メール 5月のある日、JSOCで仕事をしていたところ、1人のセキュリティアナリストが話しかけてきました。 「サポート窓口に変なメールが来ているぞ。ヤバイと思うので見てほしい」 すぐに確認したところ、

リリース、障害情報などのサービスのお知らせ

最新の人気エントリーの配信

処理を実行中です

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く