サクサク読めて、

アプリ限定の機能も多数!

GCVE initiativeは2026年1月7日(現地時間)、新たな公開脆弱(ぜいじゃく)性助言データベース「db.gcve.eu」の公開を発表した。 この基盤は誰でも無償で利用でき、世界中で公開されている脆弱性情報を統合的に参照できる場を提供する。米国の脆弱性情報データベース(CVE)に強く依存する体制の緩和や、セキュリティ対応に携わる組織や研究者が情報を見失わずに全体像を把握しやすくする狙いがある。CVEと何が違う? 無償で利用できる新時代の脆弱性共有モデルdb.gcve.euは25以上の公開情報源から脆弱性助言を収集し、識別子や内容を整理した形で提示する。GCVEに基づく番号付与主体が発行する情報も自然に取り込まれており、検索や分析に適した構造化データとして扱える点が特徴だ。分散して存在していた情報を俯瞰でき、状況理解の負担軽減につながる。 基盤技術には、オープンソースの「vu

Twitter の TL が騒がしいと思ったら NanoKVM 関連でゴタゴタ()があったらしいので私の見解をまとめます. 結論 危険と判断するには材料不足 状況整理 どうやら,いくつか記事が上がっているようなので見てみましょう.3 つピックアップしました. 記事①:中国製KVMにひっそりマイクが搭載されていることが判明、中国拠点のサーバーと通信している痕跡も|au Webポータル経済・ITニュース 記事②:中国製「NanoKVM」から隠しマイクが発見、中国のサーバーと密かに通信の可能性:格安リモート管理デバイスに潜む深刻な脆弱性と「意図」 | XenoSpectrum 記事③:中国製KVMにひっそりマイクが搭載されていることが判明、中国拠点のサーバーと通信している痕跡も -GIGAZINE 言ってることはだいたい同じっぽいので,代表して記事②を取り上げます. 以下のような記述がありまし

📝 続編あります:iptables入れたのにまだ27%直接アクセスされてた ーIPv6を忘れていた(https://zenn.dev/dhc4aki/articles/955d4fcbea3196)Cloudflare入れて安心してた 先日、WordPressサイトにCloudflareを導入しました。 https://zenn.dev/dhc4aki/articles/cloudflare-free-496-blocks 24時間で496件の脅威を緩和。エラー率も45%→32%に改善。「無料でここまでできるのか」と感動してました。DNS浸透すれば完璧だろう、と。 「あれ、緩和率が下がってる...?」 数日後、Cloudflareのダッシュボードを見て違和感。

しゅーとです。 新婚旅行で沖縄に行ってきたのですが、そこで泊まった高級リゾートホテルの客室にタブレットが置いてありました。 このタブレットを調査したところ、客室内の盗聴・盗撮が可能となる脆弱性や、第三者がネットワーク上から他客室のコントロール、チャットの盗聴が可能となる脆弱性を発見しました。この問題はIPAを通して開発者に報告し、報告から2年の年月を経て影響する全ホテルへの改修が完了し、公表されました。本記事ではキオスクアプリ開発者がよりセキュアなシステムを構成できるように、発見した脆弱性の原因と対策を解説します。 客室に設置されていた脆弱性を有するタブレット ※今回は稼働中システムに対する調査という背景を鑑み、他者の情報・資産を侵害しないよう細心の注意をもって調査しており、他者の情報が関連するセンシティブな問題についてはアクセスなどの実際の検証を行わず、複数の間接的な証跡をもって報告し

知らずのうちにやっていそうな危ないSSH,SFTPの使い方を平易にお知らせします。本稿は、システム設計・保守者へのセキュリティ注意喚起です。SFTP、SSH、SCPというキーワードにピンときた方は読んでみてください。 この記事は、Cyber-sec+ Advent Calendar 2024 の 9 日目の記事です。 はじめに サイバーディフェンス研究所の安井です。長年制御システムを開発してきた経験から制御システムセキュリティ向上に取り組んでいます。 制御システム業界も徐々にセキュリティ意識が高まっており、ftpやtelnet等の平文のプロトコルは減り、代替として、SFTPやSSH等の暗号化したプロトコルへの移行が進んでいる気がします。 良いことだと思いますが、暗号化したから安心と思っていませんか? 今回は、「正しい使い方をできていなければ、逆にセキュリティを弱くしている可能性すらある。」

このコーナーでは、2014年から先端テクノロジーの研究を論文単位で記事にしているWebメディア「Seamless」(シームレス)を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。 X: @shiropen2 8月に開催したセキュリティカンファレンス「DEF CON 32」において、セキュリティ研究者サミー・カムカーさんが、赤外線レーザーを使用してラップトップのキーストロークを遠隔から盗聴する攻撃を披露した。 このシステムは、部屋の窓や窓越しのラップトップの背面に向けて目に見えないレーザーを照射し、反射した振動を検出し分析することで、ターゲットの部屋の中のプライベートな会話を盗み聞いたり、キーボードに入力するタイピング音を盗聴して文字を復元したりできる。 この手法は、ラップトップのキーボードが直接見えなくても、ターゲットのラップトップの比較的反射率の高い部分

無線LAN(Local AreaNetwork)を利用する全てのパソコンやスマートフォン(Wi-Fiクライアント)が影響を受ける新しい脆弱性が報告された。悪用すれば、ユーザーが本来接続しようとしていたネットワークよりも安全性が低いネットワークに誘導できる。Wi-FiクライアントのVPN(Virtual PrivateNetwork:仮想閉域網)機能を無効にされる場合もある。一体、どのような脆弱性なのか。 原因はWi-Fiの標準規格 今回の脆弱性は、VPN製品などを評価するサイト「Top10VPN」が2024年5月14日に公表した*1。脆弱性の識別番号は「CVE-2023-52424」だ。 原因は、Wi-Fiの標準規格「IEEE 802.11」に存在する。そのためOS(Operating System)やメーカーによらず全てのWi-Fiクライアントが影響を受ける。 IEEE 802.11

JTCのセキュリティマネージャのニキヌスです。 これまでの記事で事業会社におけるセキュリティ業務を紹介(※)してきました。 今回は、地味だが大変な「相談対応」の話です。 私が所属するセキュリティチームには、毎日、約2000人のIT部門メンバから大量の相談が届きます。 これを4~5名で対応していますが、中にはそちらに手を取られて自分のプロジェクトが進められなくなったり、労働時間が伸びてしまったりする人もいます。相談をどう効率よくうまく捌くか?は意外と文章化されていないように思うので、これまでに身につけた自分のやり方を書いてみます。セキュリティ相談とは相談のゴール相談対応の流れ 1.相談内容の把握 2. 責任範囲の確認 3. 全体像の把握 4. 脳内簡易脅威モデリング 5. 論点の整理 6. 調整~回答 さいごに (余談)セキュリティ相談 今昔物語 ※セキュリティ業務に関する過去記事

遠隔でシステムを操作するツールである「SSH」への攻撃をわざと行わせて行動を観察する「ハニーポット」を30日間にわたって設置した結果をセキュリティエンジニアのソフィアン・ハムラウイ氏が公開しています。 What You Get After Running an SSH Honeypot for 30 Days https://blog.sofiane.cc/ssh_honeypot/ ハムラウイ氏はカーネルが「6.8.0-31-generic」でOSが「Ubuntu 24.04 LTS x86_64」のマシンを用意し、ハニーポットとして使用しました。 30日に行われたログイン試行は合計1万1599回で、1日あたり平均386回ログインが試されている事がわかります。 ログインを試す際に使用されたユーザー名のランキングには「root」や「admin」「ubuntu」「support」など、標準で

中国で買ったAndroidスマホ、個人情報がダダ漏れだった…2024.05.12 16:35244,594 Lucas Ropek - Gizmodo US [原文] ( 禿頭帽子屋/Word Connection JAPAN )2023年3月3日の記事を編集して再掲載しています。中国の国内で販売されているハイエンドのAndroidデバイスを使っていると、至るところで個人情報を抜き取られてしまう――そんな新しい研究結果が発表されました。 通知も同意もないままデータが収集され、ユーザーは常時トラッキングされたり、身元がたやすく明かされたりする恐れがあるとのこと。個人情報保護の点ではまるで悪夢のようだ、と指摘されています。中国の人気メーカーが対象複数の大学のコンピューター科学者が発表した研究によると、この問題が明らかになったのは、XiaomiやOnePlus、Oppo Realmeなど中

この度、本社サーバーがコンピュータウイルス「LockBitランサムウェア 」に感染しました。 今回の不正アクセスの直接の原因は、セキュリティ強化の一環で FortiGate(統合型セキュリティアプライアンス)の設置を昨年に依頼しましたスターティア株式会社(https://www.startia.co.jp/)が設置の際に使用していた test アカウントを削除せずそのまま放置し、悪意のある第三者が test アカウントを使用して弊社のサーバーに侵入した事によるものとなります。 なお、現時点では、社内情報の流出の事実は確認されておりません。また、被害サーバーにはお客様情報は入っておりません。 関係する皆さまには、多大なご迷惑とご心配をおかけすることとなり、心よりお詫び申し上げます。 対応としましては、感染が判明した当該サーバーをすべてネットワークから遮断する対策を講じるとともに、弊社全部署で

Red HatやDebianを含むLinuxディストリビューションで広く使用されている圧縮ツール「xz」の最新版に悪意のあるバックドアが含まれていた事がわかりました(ArsTechnica)。 発見した開発者のAndres Freund氏は、xz version 5.6.0と5.6.1に悪意のあるコードが含まれていることが分かったと指摘しています。幸い、このバージョンは主要なLinuxディストリビューションの製品リリースでは使用されていませんが、Fedora 40やFedoraRawhide、Debian testing/unstable/experimentalなどのベータ版リリースには含まれていたそうです。macOSのHomebrewでは、複数のアプリがxz 5.6.1に依存している事が判明し、現在xz 5.4.6へのロールバックが行われています。 悪意のある変更は難読化され、バ

Publickeyのサーバは3月12日から14日にかけて何度もDoS攻撃を受けてダウンしていました。 その間、読者や広告を掲載いただいているお客様や代理店様にご不便やご心配をおかけし申し訳ありませんでした。 ひとまず現在までの状況と対応について報告したいと思います。 先に現状のみを報告すると、CloudflareのDDoS対策サービスを導入していまのところ平穏な状況を保っているため、このまま様子をみているところです。 関連記事 最終的にDDoS攻撃に効果を発揮した設定を下記記事で紹介しています。 続々、Publickeyが受けたDDoS攻撃。DDoS対策に効果を発揮した設定紹介編DoS攻撃の発生時間帯DoS攻撃とは、大量のトラフィックをWebサーバなどに浴びせることでサーバを応答不能にしてしまう攻撃のことです。 下図が3月12日から14日にかけてPublickeyのサーバに対して行われ

<サイバーセキュリティ戦記>NTTグループのプロフェッショナルたちNTTのレッドチーム「Team V」の活動実態 「管理者権限はほぼ確実に取れる」NTTグループ サイバーセキュリティ戦記セキュリティ サイバー攻撃を疑似的に仕掛け、ターゲット組織のサイバーセキュリティに関する弱点を見つけ出すレッドチーム。NTTグループでは、2019年からグループ内向けのレッドチーム「Team V」が活動している。NTTグループの上級セキュリティ人材を紹介する連載「<サイバーセキュリティ戦記>NTTグループのプロフェッショナルたち」の第18回に登場するのは、Team Vの精鋭メンバーの1人であるNTTセキュリティ・ジャパンの羽田大樹だ。 対象組織の社員が標的型メールに引っ掛かり、一般社員のPCが攻撃者に掌握されてしまった――。これが、NTTグループのレッドチーム「Team V」によるサイバー攻撃演習の前提

Tweet・Webレター 案内状、通知書、請求書、DM等の発送・郵便代行 – 日本郵便 ・Kimwolf Exposed: The MassiveAndroid Botnet with 1.8 Million Infected Devices ・A Broken System Fueling Botnets | Synthient ・証券口座乗っ取りの“STBが踏み台”報道がケーブルテレビ業界に波紋 問題は「ネット通販等で売られている管理されていない端末」 –ITmedia NEWS ・2025CVE Data Review – JerryGamblin.com ・CVE.ICU –CVE Analysis Dashboard ・Resecurity | Synthetic Data: A New Frontier for Cyber Decep

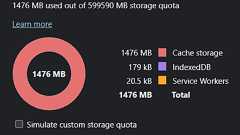

Cache Storageがめちゃくちゃ肥大化する問題 TBSのニュースサイト、TBS NEWS DIGがめちゃくちゃブラウザのストレージを消費しているという話がはてブや増田で話題になっています。 TBSのニュースサイトヤバない? –はてな匿名ダイアリー 同・はてなブックマーク 確かに、手元でも同様の状況を観測できる。 当該サイトのストレージ使用状況 はたして、これは真実なのだろうか。本当に1.4GBも食うことがあるのだろうか…… そんなわけない、ということで調査 まずは再現性を確認するためにChromeのゲストモードで当該のサイトのDevtoolを開いてましょう。すると、StorageのUsageは386MBになっていました。(適当なページを開き、リロードした時点で340MB程度であった) 当該サイトのストレージ割合 上記のスクリーンショットをよく見ていただけるとわかると思いますが、こ

米大手航空会社、ユナイテッド航空が紛失した荷物をAirTagを使って追跡したところ、住宅街のゴミ捨て場にからのスーツケースがいくつも見つかった、と乗客の女性がTwitterに投稿しています。住宅街のゴミ捨て場に放置された空っぽのスーツケース 米ワシントンD.C.在住のバレリー・シベラ氏(@vszyb)は、ユナイテッド航空が紛失した複数の荷物に入れていたAirTagで場所を確認したところ、1日以上にわたって住宅街のアパートにあることを発見しました。 シベラ氏がAirTagで追跡していると、荷物は時々移動してマクドナルドやショッピングセンターに行き、しばらくすると元のアパートに戻っています。荷物は車に積まれたままのようです。AirTagが示す場所にシベラ氏が出向いてみると、住宅街のゴミ捨て場に、ユナイテッド航空の乗客のものと見られる複数の荷物が、中身が空の状態で放置されているのを発見したそ

中国で2022年11月下旬から政府の「ゼロコロナ」政策に対する抗議活動が広がっています。この動きの中で、抗議活動の様子を撮影した映像が、Huaweiのスマートフォンではユーザーが操作していないにもかかわらず勝手に消されているという疑いが浮上しています。 Chinese social media usersreportHuawei phones automatically deleting* videos of the protests that took place in China, without notifying the owners. *Not sure ifit’s from the cloud or device level Our sci-fi movies have not even imagined this level of dystopia… pic.twit

サマリとある通販サイトにて「 メールアドレス・パスワードを保存する」機能がありますが、サイトにクロスサイトスクリプティング(XSS)脆弱性がサイトにあると生のパスワードが漏洩する実装となっています。本稿では、この実装方式を紹介し、なぜ駄目なのか、どうすべきなのかを紹介します。 記事の最後にはセミナーのお知らせを掲載しています。 はじめに家人がテレビを見ていて欲しい商品があるというので、あまり気は進まなかったのですが、その商品を検索で探して購入することにしました。「気が進まない」というのは、利用実績のないサイトはセキュリティが不安だからという理由ですが、この不安は的中してしまいました。 最初の「えっ?」はパスワード登録のところでして、パスワードを再入力する箇所で「確認のためもう一度、コピーせず直接入力してください」とあるのですよ。私は乱数で長く複雑なパスワードを入力しかけていたのですが、コピ

リリース、障害情報などのサービスのお知らせ

最新の人気エントリーの配信

処理を実行中です

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く