サクサク読めて、

アプリ限定の機能も多数!

This is open-source software written by hobbyists, maintained by a single volunteer, badly tested, written in a memory-unsafe language and full ofsecurity bugs.It is foolish to use this software to process untrusted data. As such, we treatsecurity issues like any other bug. Eachsecurityreport we receive will be made public immediately and won't be prioritized. これは趣味人たちによって開発され、たった一人のボランティアによっ

Email Breach History Timeline of data breaches affecting youremail address Data BreachesGood news — nopwnage found! Thisemail address wasn't found in any of the data breaches loaded into Have I BeenPwned. That's great news! Data Breaches Oh no —pwned! Thisemail address has been found in multiple data breaches. Review the details below to see where your data was exposed.

調布市の市議が議員用のクラウドに閲覧権限のない者にIDとパスワードを伝えていた事案は、日本共産党調布市議団も事実を把握し、黙認していたことが17日、明らかになった。当サイトの取材に対して同市議団の岸本直子幹事長(63)は、田村ゆう子市議(39)が元市議の男性(73)にIDとパスワードを伝えていたことを把握し、違法なことと知りつつ黙認していたことを明らかにした。田村市議の個人的な行為ではなく、日本共産党調布市議団が組織全体でルールを破り、不正アクセス禁止法に違反する可能性がある行為を行なっていたことになる。 報道は事実と認める 日本共産党の田村ゆう子調布市議(右)と岸本直子同市議(撮影・松田隆) 調布市議会の厚生委員会に出席していた田村市議は17日、昼休みの時間を利用して日本共産党調布市議団の岸本幹事長とともに当サイトの取材に応じた。15日に報道された元市議の男性(73)にIDとパスワードを

証券口座を乗っ取られ、株を勝手に売買される被害が急増している。 不正な取り引きによる売買はこの4か月で3000億円を超えた。 なぜ被害が拡大しているのか。NHKは今回デジタル調査を行う会社と共同で、「デジタルフォレンジック」という技術を使って被害者のパソコンを解析。 そこから見えてきたのは、従来のパスワードだけでは、資産を守ることが難しくなってきている実態だった。 「証券会社から電話があって、『株を全部売却されましたか』と聞かれて、慌てて資産内容を見たら株式がゼロになっていました」大阪に住む80代の男性は先月14日、ネット証券の口座を何者かに乗っ取られ、300回以上にわたって身に覚えのない株の売買を繰り返された。 大手企業の株を中心に3600万円余りの資産を保有していたが、わずか1日で870万円ほどになり、2700万円の損失が出ていたという。 何者かがIDとパスワードを盗み出して男性の

日本を標的にした詐欺メールが急増し、4月は、世界で確認されたうちの8割以上を占めていたことがセキュリティー会社の調査で分かりました。とくに証券会社になりすました詐欺メールが増えているということで、注意が必要です。アメリカのセキュリティー会社「プルーフポイント」によりますと、日本の利用者を標的に、偽サイトに誘導して個人情報をだまし取ろうとする詐欺メールが去年12月ごろから増え始め、ことしに入って急増しているということです。 この会社はメールのセキュリティー対策を手がけていて、4月の1か月間に、世界で確認したおよそ6億件の詐欺メールを分析すると、83.6%が日本を標的にしたものだったということです。 とくに、証券会社になりすましたメールが多く確認されていて、利用者の証券口座にログインするためのIDやパスワードなどをだまし取ろうとしているということです。 国内の証券会社では、ことしに入って利用

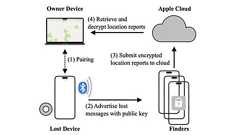

このコーナーでは、2014年から先端テクノロジーの研究を論文単位で記事にしているWebメディア「Seamless」(シームレス)を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。 X: @shiropen2 米ジョージ・メイソン大学に所属する研究者らが発表した論文「Tracking You from a Thousand Miles Away! Turning aBluetooth Device into anAppleAirTag Without Root Privileges」は、Bluetooth対応デバイスを追跡するための攻撃手法「nRootTag」を提案した研究報告だ。この攻撃は、LinuxやWindows、Androidシステムで有効であり、デスクトップやラップトップ、スマートフォン、IoTデバイスを追跡するために利用できるという。 Ap

国が保有する情報のうち、経済安全保障上、重要なものへのアクセスを民間も含めて国が信頼性を確認した人に限定する「セキュリティークリアランス」制度の運用が16日から始まりました。セキュリティークリアランス制度は、漏えいすると日本の安全保障に支障を来すおそれがある国の情報を「重要経済安保情報」に指定し、民間も含めて国が信頼性を確認した人に限ってアクセスできるようにするもので5月16日から運用が始まりました。 対象となる情報は、サイバー攻撃の脅威への対策や日本が優位性を持つ技術に関わるもの、それに海外依存度の高い重要物資のサプライチェーンに関するものなどが想定されています。 情報を漏らした場合には5年以下の拘禁刑や500万円以下の罰金が科されることになります。 また、情報を扱う候補者には本人の同意を前提に国が個人情報を調べることになります。 調査の対象は、国籍や学歴、職歴のほか、犯罪歴、それにい

このコーナーでは、2014年から先端テクノロジーの研究を論文単位で記事にしているWebメディア「Seamless」(シームレス)を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。 X: @shiropen2 公立はこだて未来大学と神戸大学に所属する研究者らが発表した論文「UltrasonicWhisper+: 超音波によるヒアラブルデバイスへの可聴音生成攻撃手法の提案」は、周囲のイヤフォン装着者だけに聞こえる虚偽の指示や環境音をこっそり提示できる超音波攻撃を提案した研究報告である。 ワイヤレスイヤフォンは外部の音を取り込んでユーザーに提示できる外部音取り込み機能を有している。この機能は、例えば会話をしたり、車の接近に気づいたりするのに役立つ。しかし、この機能を悪用し、装着者を攻撃することが可能である。 マイクには「非線形性」という特性があり、超音波を受け取

2025年3月12日、山形銀行を装った自動音声によるフィッシング(ボイスフィッシング)により山形鉄道が約1億円の詐欺被害にあったと報じられました。同様のフィッシング手口により山形県内の企業を中心に複数の被害が出ているとも報じられています。ここでは関連する情報をまとめます。 信号機更新費が不正送金被害に フィッシング詐欺の被害にあったのは山形県内のローカル線であるフラワー長井線を運営する第三セクターの山形鉄道。被害額は約1億円にのぼることが筆頭株主である山形県より3月12日に開かれた議会総務常任委員会において明らかにされた。*1同社は鉄道運行への影響はない、山形県警へ被害相談中と取材に答えている。*2 同社に対して山形銀行を装った自動音声の電話があり、応答すると同行ヘルプデスクを名乗る人物より山形鉄道の担当者のメールアドレスが聞き出され、その後そのアドレスに対して山形銀行の偽のサイトにつなが

はじめに本当に悔しいし許せないし、エンジニアとして不甲斐ないです。2025年2月26日深夜にハッキングにあいました。どのように相手と繋がり、どのような手口でハッカーに資産を抜かれたか、コードベースで全てお伝えします。今後同じ被害に遭う方が少しでも減ることがあればこんな嬉しいことはないです。 コード解説、さらに対策案も書いていきます。もし他に良い対策案などあればコメントでご教示ください。ハッカーとのやりとりの流れハッカーとは Linkedin でブロックチェーンを使ったプロジェクトを手伝ってくれないかという連絡がりそこからやりとりが始まりました。そして移行の大まかな流れは下記のような感じです。 Linkedinでプロジェクトを手伝ってほしいと言う内容でDMがくるGithubリポを見て実装できそうか確認してほしいと言われる 自分のGithubアカウントを共有してプライベートリポジトリに

物騒な世の中です。皆様お気をつけください。 3行でまとめ 自作の OSS、fujiwara/apprun-cli のマルウェア入り偽物を作られてGitHub で公開されました 偽物には大量の新規アカウントがスターを付けていたため、検索でオリジナルのものより上位に表示される状態でしたGitHub に通報したところ、偽物を作ったアカウントはbanされたようです 経緯 2024年末に、さくらのAppRun用デプロイツール apprun-cli という OSS を公開しました。github.com 2025年2月10日 12時過ぎのこと、謎の人物が X で apprun-cli を宣伝しているのを見つけました。 どう見ても自分の物と同じ(コピー)なのですが、妙にスターが多い。リポジトリをのぞいてみると、fork ではなくコードがすべて commit 履歴を引き継がない状態でコピーされ、スター

アップルは、iPhoneのハッキング通知システムを通じて、スパイウェア攻撃の疑いがあるユーザーへ警告を送ってきた。ただし、実際に通知を受け取ったことがない人には、その存在さえ知られていなかった可能性が高い。さらに驚くべき点として、アップルは被害者に直接支援を提供するのではなく、非営利団体への案内を行っている。以下に押さえておくべき情報を示そう。iPhoneの「脅威の通知」システム、その概要 もしアップルから「スパイウェア・ハッカーがあなたのiPhoneを狙っている」という通知が届いたら、かなりの不安を感じるだろう。しかも、その通知にアップル自身による直接のサポートが含まれず、非営利団体への相談を促す内容だったとしたらどうだろうか。TechCrunchが報じたところによると、まさにそのような通知が実際に確認されている。共有された通知の一例には、次のように書かれている。 「アップルは、傭兵

パスキーの本質はユーザー側としてはパスワード入力機会の削減、サービス側としては企業のセキュリティリスクのユーザーへの責任転嫁とコストカットである。 サービス側 企業がユーザーにパスキーを使わせようと強要するのはログイン情報の流出や流出したログイン情報による攻撃のリスクと責任とコストから企業を守るために認証に関する問題がユーザーの責任によってしか発生しないよう責任転嫁したいからに過ぎない。このため認証情報の紛失や盗難などによる喪失リスクと復旧の困難性やその他新たに発生する問題については隠蔽または矮小化される。企業にとってパスキーとはパスワードの定期的変更の最新版なのでありユーザーがパスキーを強要されるのはパスワードの定期的変更を強要された歴史を繰り返しているに過ぎない。 ユーザー側 パスキーの適切な実装におけるユーザーの本質的利益はパスワード入力機会が減ることによりフィッシング被害を受ける機

はじめに はじめまして、セキュリティエンジニアのSatoki (@satoki00) です。今回はブラウザの開発者ツールのネットワークタブから隠れて、Webサイト内の情報を送信する手法をまとめます。所謂Exfiltrationというやつです。中にはCSPの制限をBypassするために用いられるテクニックもあります。CTFなどで安全に使ってください。 前提 発端はWeb上でテキストの文字数をカウントできるサイトが閉鎖する際の話です。カウント対象のテキストデータがサイト運営 (やサイトを改竄した攻撃者) に盗み取られていないかという議論が巻き起こっていました。「盗み取られていない」側の主張は、ブラウザの開発者ツールのネットワークタブにリクエストを送信した形跡がないというものでした。ここで ブラウザの開発者ツールのネットワークタブに表示がなければ外部へデータを送信していないのか? といった疑問が

「保険に加入することで、より、クライアント、エンドユーザーの皆さまに安心してWelcomeHRをご利用してもらえる環境を提供できれば。本件はその一つの施策だが、引き続き、再発防止とサービス品質の向上に努める」(ワークスタイルテック) ワークスタイルテックは3月、サーバの設定ミスにより個人情報などが漏えいしたと発表。顧客がWelcomeHRを通してクラウドストレージにアップロードしていた身分証のPDFや画像ファイルと、それらに含まれる氏名、住所、生年月日、性別、電話番号などの情報15万8929人の情報が、アクセス権限の誤設定によって外部から閲覧可能な状況になっていたことが分かっている。 15万445人のデータは第三者にダウンロードされた。さらに、4万6329人はマイナンバー情報が、8073人はクレジットカード情報やデビットカード情報が、2707人は健康診断や障害の情報が漏えいしたとしている。

リリース、障害情報などのサービスのお知らせ

最新の人気エントリーの配信

処理を実行中です

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く