サクサク読めて、

アプリ限定の機能も多数!

2026年2月5日にAnthropicから新しいフラグシップモデルであるClaude Opus4.6がリリースされました。 さまざまな新機能が搭載されていますが、その中でも特にSNSなどで注目されているのはPowerPointプレゼンテーションファイル(PPTX)を高品質に生成できる能力です。 ちょうど開発しているLLMアプリケーションにPPTX生成機能を組み込む予定があったため、Claude Opus4.6がどのようにPPTXファイルを生成しているのか、その技術的な背景と全体フローについて調査しながらまとめてみました。 ちょっと宣伝Microsoft Azureで提供されるMicrosoft Foundryを使用すると、OpenAIとAnthropicの二大巨頭を含む11,000以上のモデルを1つのプラットフォームで利用できます。すでにClaude Opus4.6も利用可能(previ

Obsidianで書いた時の「あの心地よさ」をそのままブログへ。画像やレイアウトが崩れてイライラしていた私が、今一番ラクだと思っている方法をまとめてみました。Obsidianで記事を書くのって、本当にスムーズで楽しいですよね。でも、いざ「はてなブログに公開しよう」と思った瞬間、急に作業感が強くなって手が止まってしまう……。以前の私は、まさにその状態で悩んでいました。 せっかくノリノリで執筆できたのに、ブラウザを開いて、ログインして、コピペして、画像のリンクを一つずつ貼り直して……。この「最後の仕上げ」が、実は一番エネルギーを吸い取られるんですよね。 ブログを続けるモチベーションって、こういうちょっとした「面倒くささ」でポキッと折れてしまいがち。 だからこそ、Obsidianの良さを活かしたまま、もっと気楽にはてなブログへ届けられる方法を模索してきました。 今回は、私が試行錯誤してたどり着

あけましておめでとうございます! 駅伝企画 第四区走者の みにせら (minisera) です。 普段は顧客体験チーム(CRE)でサーバーサイドエンジニアをやっています。 上ちょ(@psnzbss) から受け取ったタスキを持って走り抜けます!よろしければ前記事もどうぞ。blog.smartbank.co.jp この記事ではクレジットカード番号(PAN: Primary Account Number)がシステム内に紛れ込むのを検出・防止する仕組みについてお話しします。「カード番号っぽい文字列」を見つけ出すアルゴリズムをGoで実装し、大量の誤検知と格闘した経験から、段階的にリリースしていく中で得られた知見を共有できればと思います。 なぜクレジットカード番号の検出が必要なのか 想定されるリスククレジットカード番号検出の技術解説 1. 正規表現による候補抽出 2. 正規化 3. Luhnアルゴ

世界三大毛織物産地の一つである日本の「尾州(びしゅう)」。国内外のトップメゾンから支持される高い技術力を持ちながら、近年後継者不足などの要因から年々規模が縮小していることが問題視される尾州ですが、その中心地 愛知県・一宮市で、尾州の高級スーツ生地を使用したロリータブランド「尾州ロリィタ」が注目を集めています。 尾州ロリィタのドレスは、スーツではデザインされないような大胆なギャザーやカーブによって、その生地の艶や豊かな風合いを表現。生地職人からは「かえってスーツよりも生地の良さが出ている」といった声もあがるほどです。ドレス1着につき高級スーツ2着分の生地が贅沢に使われているにもかかわらず、尾州ロリィタのドレスの価格は7万〜15万円程度。利益を削ってでも届けたい、「一度着て貰えばわかってもらえる」と自信を持つ“尾州生地 × ロリータ”の意外な親和性について伺いました。

はじめに こんにちは、グループ情報セキュリティ統括室の廣瀬です。 ランサムウェアの攻撃は年々増加しています。ニュースで報じられるたびに、「次は自分たちの番だ」という不安が頭をよぎります。攻撃者は企業のインターネット公開資産を偵察し、脆弱な侵入口を探している。この脅威に対抗するには、まず「自社が外部からどう見えているか」を把握することが重要です。 私は前職でセキュリティベンダに所属し、インシデントレスポンスサービスやセキュリティアセスメント、ASA(Attack Surface Assessment)のサービス提供に携わっていました。数多くの企業の「外部からの見え方」を診断してきた経験から、この重要性を強く実感していました。 当室は2024年10月に発足したばかりの新しい組織です。グループ全体のセキュリティ強化という大きなミッションを前に、何から手をつけるべきか。私はこれまでの経験を活かし、

本ページは、CISA Known Exploited Vulnerabilities (KEV) カタログに関するページです。 1. 概要アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁(略称:CISA)が実際に悪用された脆弱性情報の一覧を公開しています。 下記の内容を参考に脆弱性の優先順位付けに活用しましょう。 2. 現状の脆弱性管理CVSS適用への課題(トリアージ)への対策 CISA Known Exploited Vulnerabilities (KEV) カタログは、CISAが公開している既知の悪用が観測された脆弱性の一覧になっています。 CISA KEVカタログには対応期日が設定されており、米国政府機関は期日までに対応が求められます (BOD 22-01) CISA KEVカタログに掲載される脆弱性の基準として以下の3つがあります。 ① CVE IDが割り当てられている脆

Deleted articles cannot be recovered. Draft of this article would be also deleted. Are you sure you want to delete this article? この記事でわかること 2025年のランサムウェア攻撃の最新トレンド すぐに実装できる具体的な対策方法 インシデント発生時の対応手順 無料で使えるセキュリティツールの紹介 月曜日の朝、オフィスに到着すると、社内のシステムがすべて停止している。画面には、見慣れないメッセージが表示されている。「あなたのファイルは暗号化されました。復号化するには、ビットコインで支払いを行ってください。」これは、ランサムウェア攻撃の典型的な現場だ。 2025年、ランサムウェア攻撃は、単なるマルウェアの感染を超えて、組織全体を標的とした包括的な攻撃へと進化している

はじめに:なぜランサムウェア対策としてリスク分析が必要なのか ランサムウェアは、技術的な巧妙さとともに事業への影響の大きさが問題となるサイバー脅威です。 EDRの導入、バックアップの取得、復旧訓練の実施といったランサムウェアへの対策は、多くの企業ですでに進められています。一方で、「どの情報資産がランサムウェアに感染すると事業に致命的な影響が出るのか」「どの侵入経路が実際に成立しやすいのか」「被害発生時に本当に復旧できるのか」といった問いに、体系的に説明できるケースは多くありません。そこで共通して見えてくる課題があります。それは、対策は講じているものの、どこを優先して守るべきかが整理されていないという点です。 ランサムウェア攻撃は、単一の対策で防げるものではありません。 攻撃者は複数の侵入口を使い分け、侵入後も環境に応じて手法を変えながら、最も効果の高い情報資産を狙います。そのため「対策を導

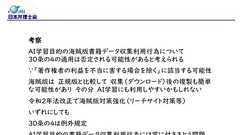

米Anthropicの裁判沙汰など、AI開発企業の動向が物議を醸すAI学習目的の海賊版書籍データ収集・利用問題。日本の経済産業省も海賊版被害が拡大傾向にあるとの調査結果を発表しており、国内のクリエイターや企業にとっても無関係な問題ではない。果たして日本の法制度では同様の事態がどう扱われるか、日本弁理士会が1月28日のセミナーで見解を示した。 焦点は著作権法30条の4に Anthropicの裁判は2024年8月、作家のアンドレア・バーツ氏らが提起したもの。同社が海賊版サイトから著作物を取得し、生成AI「Claude」のトレーニングに利用したことが著作権侵害に当たるとして、米カリフォルニア州北部地区連邦地裁に訴えを起こした。AI学習における書籍の無断利用自体は合法とされた一方、海賊版の利用は「本質的に回復不可能な侵害」との判断が連邦地裁から示された。最終的に同社は原告に最低でも15億ドルを和

結論 「テストして」って言っただけなのに、AIが自分でバグ見つけて、自分で直して、「違反は切腹」ってルールを自分で追加してきた。 人間、何もしてない。 何を作ったか Claude Code × tmux でホワイトカラー向けマルチタスクツールを作った。 名前は multi-agent-shogun。 戦国時代の軍制をモチーフに、将軍1名・家老1名・足軽8名の階層構造でAIエージェントを統制する。 上様(人間) ↓ 「やれ」 将軍(Claude Code) ↓ 「家老、タスクを分解せよ」 家老(Claude Code) ↓ 「足軽ども、並列で実行せよ」 ┌──┬──┬──┬──┬──┬──┬──┬──┐ │1 │2 │3 │4 │5 │6 │7 │8 │ ← 8人同時に動く └──┴──┴──┴──┴──┴──┴──┴──┘ 足軽(Claude Code × 8) とにかくshogunにぶち

# ============================================= #Windows Defender # ============================================= # リアルタイム監視を無効化 Set-MpPreference -DisableRealtimeMonitoring $true # ダウンロードファイル保護を無効化 Set-MpPreference -DisableIOAVProtection $true # ============================================= #Windows Firewall # ============================================= #Windows Firewallの無効化 Set-NetFirewallPr

本稿では Even GPT-5.2 Can't Count to Five: The Case for Zero-Error Horizons in Trustworthy LLMs をもとに、最先端の LLM が未だにごく簡単な問題ですらミスすることを議論します。 具体例としては、11000 に含まれる 1 の数が偶数か奇数か聞くと、gpt-5.2-2025-12-11 は奇数と答えます。また、((((()))))) のカッコのバランスが取れているか聞くと、取れていると答えます。127×82 を計算させると、10314 と答えます(正解は 10414)。このことは以下のコマンドで確認できます。 $curl -s https://api.openai.com/v1/responses \ -H "Authorization: Bearer $OPENAI_API_KEY" \ -H "C

ChatGPTをはじめとするAIを利用する際に、入力しようとするデータに個人情報が含まれる場合、どのような対応が必要になるでしょうか。2022年4月1日に施行された令和2年改正個人情報保護法で登場した「仮名加工情報」を利用することを含め、具体的な事例を挙げて検討します。 なお、AIのサービスを提供しているベンダとの関係、例えば、個人データの提供の際の同意取得、委託先の監督、安全管理措置、外国にある第三者への提供規制なども検討する必要がありますが、これらの点は、特集記事「ChatGPTの利用について法務が検討すべき3つのポイント」をご参照ください。 1.OpenAI社が提供しているモデルChatGPTの特徴は、単一のタスクのために設計・開発されたモデルではなく、文書の要約、会話、創作、プログラムのコードの生成など、様々なタスクに使用できる汎用的なモデルになっている点にあります。ユーザは、

<目次> 1. 生成AIサービスの利用に関する注意喚起 2. 生成サービス利用時における注意点 (1)利用目的の範囲内で利用すること (2)生成AIサービス提供事業者が機械学習に利用しないことの確認 3.機械学習を行う場合への示唆 1. 生成AIサービスの利用に関する注意喚起2023年6月2日、個人情報保護委員会が生成AIサービスの利用に関する注意喚起等を行ったことが公表されました。本注意喚起は、あくまでも個人情報を取り扱う際の注意喚起が行われているものであり、具体的な法違反が指摘されているわけではありませんが、生成AIサービスを利用する企業や、機械学習を行う企業が留意すべき点が指摘されています。本ニューズレターでは、本注意喚起の概要と実務への影響について述べます。 2. 生成サービス利用時における注意点 (1)利用目的の範囲内で利用すること本注意喚起では、生成サービス利用者に対

リリース、障害情報などのサービスのお知らせ

最新の人気エントリーの配信

処理を実行中です

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く