サクサク読めて、

アプリ限定の機能も多数!

概要 原著者の許諾を得て翻訳・公開いたします。英語記事: Randall Degges - Please Stop Using Local Storage 原文公開日: 2018/01/26 著者: Randall Degges 日本語タイトルは内容に即したものにしました。 画像は元記事からの引用です。 初版公開: 2019/10/19 追記更新: 2024/04/05 -- リンク情報を記事末尾に移動しました本気で申し上げます。local storageを使わないでください。 local storageにセッション情報を保存する開発者がこれほど多い理由について、私にはさっぱり見当がつきません。しかしどんな理由であれ、その手法は地上から消えてなくなってもらう必要がありますが、明らかに手に負えなくなりつつあります。 私は毎日のように、重要なユーザー情報をlocal storageに保存す

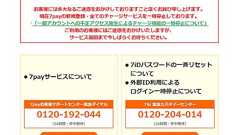

セブン&アイ・ホールディングスは、不正アクセスを受けたコード決済「7pay」のセキュリティ対策の一環で、7月30日に7iDパスワードの一斉リセットを行った。 同社によると、7payの不正アクセスの原因は、あらかじめ入手したIDとパスワードを用いて不正アクセスをする「リスト型攻撃」の可能性が高いという。そのため、パスワードとIDの情報が第三者に取得されていたとしても、パスワードをリセットすることで、リスクを最小化できると考えたとのこと。 7iDを利用するサービスは、7pay、セブン-イレブンやイトーヨーカドーなどのネットショッピングに利用するオムニ7、セブン-イレブンやイトーヨーカドーなどのアプリ、ネットコンビニ、セブンスポットなど。 これらのサービスは、パスワードを再設定しないと利用できない。パスワードを再設定せずに新規会員登録をすると、セブンマイルプログラム、各社アプリ、オムニ7の買い物

注意 serveoがサービス停止中です。 みんな大好きcloud functionには欠点があります。 それは、実際にコードをデプロイしないと、httpsで公開できないこと。 そのため、slackのコマンドを作ったり、ラズベリーパイとかを開発するのに不便だったりします。 以前私はngrokというcliアプリを使っていました。 とても使いやすく、ユーザー登録+ngrokのインストール+セットアップだけで使い始めることができます。お金を払えば固定URLもゲットできます。 しかし、今回もっと良いものを見つけたので紹介します。 serveoです。 なんとこのserveoインストールもセットアップも不要です。 ターミナルで、以下のように ssh -R 80:localhost:3000 serveo.net と打つだけで自分のPCのlocalhost:3000を、固定URLでhttpsとして公開し

ITコーディネータの吉田聖書(よしだみふみ)です。 前回、前々回と、7payのセキュリティ事故を取り上げましたが、 今回はもう一つの側面を取り上げたいと思います。 特に前々回の記事について タイムリーな話題ということもあってか 予想以上に反響があり少々驚いています。 それだけ皆さんの関心が高い ということなのかもしれません。 実は前々回の記事を掲載してから、 一つ書き忘れたことに気が付きました。 それはセキュリティ診断(審査)のことです。7payの記者会見では、 「セキュリティ審査を行ったが 脆弱性の指摘は無かった」 という内容の言葉を述べたことで 少々騒ぎになったようです。 システム構築に関わったことのない方は あまりご存じないかもしれませんが、ITサービスを開始する前に システムにセキュリティ上の問題がないか 外部の専門会社に調べてもらうセキュリティ診断を実施することがあります

個人情報を入力するWebサイトでは、Webブラウザーに鍵マーク(錠マーク)が表示されているのを確認する――。セキュリティーのセオリーとして、筆者が何度も記事に書いたフレーズだ。 だが、「鍵マークが表示されていれば安全」というHTTPSの神話は崩壊した。常識が変わったのだ。 米国の政府組織であるインターネット犯罪苦情センター(IC3)は2019年6月、「Webブラウザーのアドレスバーに、鍵のアイコンあるいは『https』という表示があるという理由だけでWebサイトを信頼しないでください」と注意を呼びかけた。

7payの新規登録停止を知らせる張り紙。全国津々浦々のフランチャイズ店舗にまで掲出を行き渡らせるのは簡単なことではない。撮影:7pay取材班7payの不正使用をめぐって、その脆弱性が背景にあるとの見方が強まっている。窃盗容疑などで複数の中国籍の容疑者らが逮捕されているが、実態にはまだ不可解な部分が少なくない。 一連の7pay報道のなかで、徐々にハッキングの手法に関する情報が出てきたが、具体的に「7payの脆弱性とは、一体どんなものだったのか」は直接的に報じられていない。 Business Insider Japanの「7pay」取材班では、複数の協力者の通信解析を通じて、7payとその周辺に潜む脆弱性のうち、重要な事象の1つである外部ID経由のハッキング(不正侵入)のメカニズムについて確証を得た。 不正アクセス犯はどんな手口で侵入したのかを探る。

■7pay 問題におけるデマ _ えーと、7-11 が盛大にやらかした件について、いろいろデマが飛びかってたようで。 社長が SMS とSNS の区別がついてなかったとか、 7/11 に再開できるようベンダーのケツを叩いてるとか。まあ、後者はもし万が一デマじゃなかったとしてもハイそうですなんて答えるわけないんだが。 _ で、デマなのにいまだ否定されていないものがもうひとつある。つーか大手メディアもがんがん流布してる。いちおう 日経ビジネスがそれを示唆する記事を上げてるけど、それ以上に踏みこんだ記事がいつまで待っても出てこない。 _ 具体的には、「パスワードリマインダの脆弱性が悪用されてアカウントを乗っ取られた」というデマ。まず断わっておくと、リマインダの作りが雑で、乗っ取られる危険性が高かったことは否定しない。が、その危険があったからといって、今回の事件で実際にそれが利用されたとはかぎ

ヤフー時代の部下から突然メッセンジャーが。 「以前宮坂さんが緊急対応時に残して頂いた言葉を今度セミナーで使っていいですか?」 と。 リーダーの仕事はいっぱいあるけどなかでも大きな仕事の一つは重大事故の発生の時の陣頭指揮。平時は部下で回せるようにするのがマネジメントだけど、危機の時まで部下にまかせるわけにはいかない。 お恥ずかしながらヤフー在職中の22年で何度か重大事故を起こし関係者の人に多大な迷惑をかけてしまった。その度にその陣頭指揮をとった。 結果的にヤフーのなかでもっとも深刻な事故対策をやった人の一人じゃなかろうか。そのなかからノウハウ的なものがたまってきたものを部下にメモしておくってあげたものを彼は覚えていてくれたらしい。 彼いわく危機対応の時にすっごく役にたって指針になったといってくれて送ってくれた。 ひょっとしたら他の人にも参考になるかとおもって(若干訂正してますが)ここに残して

丹治吉順 a.k.a.朝P, Tanji Yoshinobu @tanji_y7pay会見に関する反応をタイムラインで見ているわけだけれど、日本の大企業の中で、テクノロジーを理解している人が(特に役員レベルの意思決定や権限を持つ層で)どれほど冷遇されているか、その結果としていかに無残なことが起きるか──その決定的なモデルケースになったようだ。 2019-07-04 15:29:30 Yuta Kashino @yutakashino (´-`).。oO(7Payの釈明会見,決済会社なのに「二段階云々」発言をみるに,自社のコアの周辺テクノロジーを理解できない脳死のシニアを上に持つというのは,ビジネス継続上の大きなリスクですよね….理解できない勉強できないシニアを組織から排出する仕組みが必要になっていくかも… ) 2019-07-04 20:46:49

omni7のパスワード再設定の送付先メールアドレス。やっと消えたっていうけど、どうせコメントアウトしてるとかだろう?って思ったらまさかのCSSでdisplay:none;にしてたwww こ れ は 大 草 原 が 広 が るwww… https://t.co/Cj4QSOjvz6

7payの不正利用の問題が大きな話題となっています。 セブンイレブンは不正利用されたクレジットカードからのチャージは停止していますが、7payによる決済機能はまだ利用できる状態。 まだ7Payを利用していない方は、とりあえず利用開始をしないで不正利用の原因が判明し、完全に解決するまで待ちましょう。 すでに7payに登録してしまった方は、現時点分かっている問題点を確認し、パスワード変更やアカウント変更などで対処するしかなさそうです(むしろ退会してしまっても、とさえ思う)。僕も登録済みだったので調べてみました。 問題点については次の記事が詳しく、7payクレジットカード不正利用:第三者乗っ取りがあり得る致命的な2つの弱点(三上洋) - 個人 -Yahoo!ニュース その中で指摘されているのは、 7iDのパスワードリセット(再発行)がセキュリティ上最悪な仕様に なっていることです。 メールア

2019年5月23日、愛知県警はPayPayを不正に利用した詐欺事件で被疑者を逮捕(その後不起訴)したと発表しました。また2019年6月6日、日本経済新聞はこの事件で不正利用されたPayPayアカウントがマルウェア感染を通じて作成されたものであったと報じました。ここでは関連する情報をまとめます。 PayPayアカウント 不正利用事案の概要 日時 出来事 2018年12月4日 PayPayで100億円あげちゃうキャンペーンが開始。 2018年12月*1 偽佐川急便のSMSを通じて男性Aがマルウェアに感染。 感染から1時間以内 何者かが男性Aの電話番号を使ってPayPayのアカウントを作成。 2018年12月9日~11日 栃木県の男の所有するPayPayアカウントで約1000万相当の購入記録。 2018年12月10日 栃木県の男が愛知県名古屋市でPayPayを使って約35万円分を不正購入。 2

宅ふぁいる便 @takufailebin ファイル転送サービス「宅ふぁいる便」におきまして、一部サーバーに対する不正アクセスにより、お客さま情報のデータが外部に漏洩したことを確認いたしました。詳しくはこちらをご参照ください。 filesend.to 2019-01-26 03:08:26

サマリ この記事の想定読者は、企業等の脆弱性ハンドリング担当者です。脆弱性情報にしばしば出てくるCWE-20の読み解き方を説明します。 追記(2024/11/26) 現在CWE-20の本家のサイトでは、VulnerabilityMapping: DISCOURAGED(脆弱性マッピング:非推奨)と表記されています。詳細を見ると、以下が記載されています。 VulnerabilityMappingNotesUsage: DISCOURAGED (this CWE ID should not be used tomap to real-world vulnerabilities) Reason: Frequent Misuse Rationale: CWE-20 is commonly misused in low-information vulnerabilityreports w

Deleted articles cannot be recovered. Draft of this article would be also deleted. Are you sure you want to delete this article?Webサービスでアカウント削除機能を要求するユーザの話はよく聞くわけですが、これには残念ながら全く意味が無いと、1Webエンジニアであるぼくは思っているのですが、その理由をだらだらと書いてみようと思います。非エンジニアでも分かるように書いたつもりですが、作者が特にそういう能力に秀でているわけでもないので難しいかもしれません。技術的な問題 現代の多くのWebサービスはデータの保存をRDB(SQL)に依存しています。これには色々特徴があるわけですが、実際の実装を想定して説明していきましょう。 ユーザがいます。ここではUserというTabl

概要 event-streamというnpmパッケージに攻撃コードが混入されました。攻撃コードはflatmap-streamというパッケージに含まれており、event-stream パッケージはこの flatmap-stream への依存性を追加される形で間接的に攻撃コードの実行を行う状態になっていました。 攻撃コードが分析された結果、copayというBitcoinウォレットからクレデンシャルを盗むことを目的とされていたことが確認されています。 参考リンク 調査が行われているGitHub Issue HackerNewsスレッド Details about the event-stream incident - The npmBlog 影響をうけたパッケージ event-stream@3.3.6 flatmap-stream@0.1.1 flatmap-stream@0.1.1 パッケージ

ショッピングセンターの「イオン」で、1回の来店につき2円分のポイントがもらえるサービスを悪用してポイントをだまし取ったなどとして、29歳の無職の男が逮捕されました。警察によりますと、パソコンの位置情報を偽装するなどして、九州の店舗に270万回近くにわたって訪れたように装っていたということです。 警察によりますと、菅野容疑者は、イオンの公式アプリで1回の来店につき2円分のポイントがもらえるサービスを悪用し、ことし、自分のパソコンのGPSの位置情報を偽装して店で使えるポイント140円分をだまし取ったほか、およそ538万円分のポイントをだまし取ろうとしたとして、詐欺や詐欺未遂などの疑いがもたれています。 九州各地の店舗に270万回近くにわたって訪れたように装っていたということです。来店回数が異常に多いことに会社側が気付き被害届けを出していました。 警察によりますと調べに対し容疑を認め、「ポイント

皆さんは「JapanTaxi(ジャパンタクシー)」というスマートフォンアプリをご存じだろうか。名前から察せる通り、タクシーを呼び出せるアプリだ。 →Android版アプリ →iOS版アプリ このアプリには一部の対応タクシー事業者で使える「JapanTaxi Wallet」というコード決済機能も備えている。支払い方法(クレジットカード、Google Pay、Apple Payに対応)を事前登録し、車内のタブレット端末でQRコードを読み込めば、降車前に運賃の支払いが完了してしまう。 Walletを使えるタクシー事業者なら、呼び出し・乗車から降車までスマホ1台でスムーズにできてしまう。この利便性の良さに引かれ、筆者も今ではJapanTaxiアプリとJapanTaxi Walletのヘビーユーザーである。 JapanTaxiアプリでは、現在地周辺にいるタクシーの状況を調べて配車予約できる(写真=左

市場調査・コンサルティングを手掛ける東証マザーズ上場のMS&Consultingは2018年5月14日、不正アクセスを受け6119人分の会員情報が流出した可能性があると発表した。原因はWAF(Webアプリケーションファイアウオール)の設定ミスとしている。

リリース、障害情報などのサービスのお知らせ

最新の人気エントリーの配信

処理を実行中です

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く