サクサク読めて、

アプリ限定の機能も多数!

こんばんは, ritouです. タイトルの通りです. 普段発表とかしてる idcon に来る方々と別の層にも知ってもらいたいという思いからトーク申し込んだのですが, 基本的に出不精なので, かなりアッウェーイ感が漂う感じでしたがなんとか行ってまいりました. スライドはこちらです. YAPC::Tokyo 2013 ritou OpenID Connect from RyoIto 内容はこんな感じです. OpenID Connectの紹介 「OpenID Connect」を理解する (1/2):デジタル・アイデンティティ技術最新動向(4) - @IT みたいな話 Self-Issued OPについて OpenID ConnectのSelf-Issued OPの話 - r-weblife についての話 OIDC::LiteについてPerlのOpenID Connect用ライブラリOIDC:

はじめまして、研究開発グループのritouです。 人々が7インチタブレットの話題で盛り上がっていた10月24日、mixi PlatformはOAuth 2.0の最新仕様のサポートを開始しました。 OAuth2.0 RFC6749へ対応しました << mixi Developer Center (ミクシィ デベロッパーセンター) その内容について紹介します。 mixi GraphAPIとOAuth 2.0の進化 Webアプリ、モバイルアプリなどがmixi GraphAPIを用いてユーザーデータにアクセスする際、ユーザーから許可を得る必要があります。mixiアプリやmixiページアプリからもmixi GraphAPIを利用できます。認証認可と呼ばれるこの機能の実装について、今まではOAuth 2.0 draft v.10をサポートしてきました。 OAuth 2.0の仕様策定の中で、201

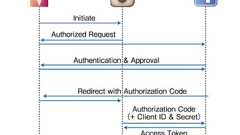

RFCとなった「OAuth 2.0」――その要点は?:デジタル・アイデンティティ技術最新動向(2)(1/2 ページ) いまWebの世界では、さまざまなWebサービスが提供するプラットフォームと、サー ドパーティが提供するアプリケーションがAPIを中心に結び付き、一種の「APIエコノミー」を形成しています。この連載では、そこで重要な役割を果たす「デジタル・アイデンティティ」について理解を深めていきます。 再び、デジタル・アイデンティティの世界へようこそ 前回「『OAuth』の基本動作を知る」ではOAuthの仕様がどういうものかについて説明しました。今回は引き続き、 OAuth 1.0とOAuth 2.0の違い OAuth 2.0をセキュアに使うために知っておくべきこと について述べていきます。 OAuth 1.0とOAuth 2.0の違い クライアントタイプの定義 OAuth 2.0では、O

デジタル・アイデンティティの世界へようこそ はじめまして、OpenID Foundation JapanでエバンジェリストをしているNovです。 この連載では、僕を含めOpenID Foundation Japanにかかわるメンバーで、OpenID ConnectやOAuthなどの「デジタル・アイデンティティ(Digital Identity)」にかかわる技術について紹介していきます。APIエコノミー時代のデジタル・アイデンティティ 世界中で9億人のユーザーを抱える「Facebook」や5億人のユーザーを持つ「Twitter」など、巨大なソーシャルグラフを持つサービスが、日々その存在感を増しています。日本でも、グリーやモバゲーなどがそれぞれソーシャルゲームプラットフォームを公開し、国内に一気に巨大なソーシャルゲーム市場を作り上げました。最近では、ユーザー数が5000万人を突破し、プラット

[追記] 以前は”クライアントアプリとキュレーションがオワタ”というタイトルだったけど、混乱するコミュニティーに対し、Twitter側から新情報が出たので変えました。(最後の追記を参照) [追記]新しく分かった事柄などを整理した記事を書きました。 TweetBotのメッセージと新しいTwitterAPIルールの整理TwitterAPIの新しい規約詳細が出た! https://dev.twitter.com/blog/changes-coming-to-twitter-api 6月の終わりに、Twitterがブログで、「Twitterアプリのパクリだったり、エコシステムにそぐわないアプリは禁止するよう規約変更があります。。。」と意味深げな事を語って、開発者のコミュニティーがずっと大騒ぎでした。Twitterのブログ記事の衝撃はたいへんなもので、内容がはっきりとしてなく、一見開発コミュニテ

おはようです、好きな調味料はマヨネーズのくらです。 前回の OAuth 2.0って知ってますかぁ?ではOAuth 2.0のサーバ側のアプリ用のプロトコルであるAuthorization Code Flowをお話しました。今回はその2ということで、エンドユーザさんのブラウザ側で実行されるアプリのタイプである「Implicit Flow」についてまとめますよ〜♪ Implicit Flowとは Implicit FlowとはOAuth 2.0プロトコルのひとつなんです。サーバサイドで利用されるAuthorization Code Flowとちがって、Javascriptなどのスクリプト言語によってブラウザ上で実行されるアプリのフローになります。では、さっそくこの「Implicit Flow」について理解していきましょー! 1. やっぱりすぐにはAPIにアクセスできませんッ また具体例としてFa

スパイスラボ神部です。 OpenSocial をやってるとちょこちょこ顔を出す OpenID と Auth。これについてちゃんと理解するためのいろいろを調べてみたいと思います。 -シングル・サインオンが好きだ! - Favorites! OpenID まわりについて -OpenID や OAuth の役割と、既存のシングル・サインオンとの違い:Goodpic これは目から鱗。シングルサインオンとシステムの類似性があるわけだから、そこから理解するのがいいのかもね。 OpenID については要は「本人確認を取り除いた低コストな認証システム、ということなのかなあ。 その他の参考エントリ: -OpenIDの使いどころ - Yet Another Hackadelic -たけまる / OpenID に向いている認証と向いてない認証 -ID管理と OpenID について - まちゅダイアリー(2

クロスドメインでのデジタルアイデンティティを守るAPIアクセス権を委譲するプロトコル、 OAuthを知る 作島 立樹 NRIパシフィック 2008/1/21 マッシュアップと呼ばれる仕組みで、既存のWebサービスが次々とつながり、新たなサービスが登場している。しかし、メールアドレスなど重要な個人情報が意図せずに「つながれてしまう」可能性もある。そこで登場したのがアクセス権の「委譲」を目的としたプロトコル、OAuthである。本記事ではOAuthの仕組みとともに、なぜそれが登場したのかという背景にも触れる(編集部) マッシュアップの犠牲になるユーザーのアイデンティティ GETなどのHTTPメソッドをもちいてURLへリクエストする、いわゆる「RESTful」【注1】なWebAPIを使ったアプリケーション同士の交流は、いままさに隆盛を極めている。「マッシュアップ」と呼ばれているこのサービス形態

1

1リリース、障害情報などのサービスのお知らせ

最新の人気エントリーの配信

処理を実行中です

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く